Podstawy informatyki śledczej

3. Procedury pozyskiwania dowodów cyfrowych

3.5. Techniki pozyskiwania

Procedury akwizycji mają decydujące znaczenie dla zagwarantowania integralności dowodów cyfrowych i ułatwienia procesu ich analizy, stanowiąc jedną z technik stosowanych w ramach dobrych praktyk informatyki śledczej, która gwarantuje dopuszczalność pozyskanych dowodów w sądzie.

Pozyskiwaniem nazywamy binarną kopię bitową urządzeń do przechowywania danych, istnieje też tzw. kopia kryminalistyczna lub duplikat (rysunek 24).

Rysunek 24 - Duplikator urządzeń pamięci masowej

Źródło: https://security.opentext.com/tableau/hardware/details/td2u

W każdym z zastosowanych typów zbiorów kryminalistycznych należy pamiętać, że dysk docelowy powinien mieć większą pojemność niż dysk źródłowy.

3.5.1. Blokada zapisu

W procedurach akwizycji należy zastosować urządzenie sprzętowe (Rysunek 25) blokujące zapis na dysku źródłowym. W ten sposób zagwarantowana jest integralność danych na tym dysku, chroniąca dysk przed niezamierzonymi zmianami, np. ze strony systemu operacyjnego lub programu antywirusowego, a także walidacja danych kopiowanych na dysk docelowy.

Rysunek 25 - Blokada zapisu

Źródło: www2.guidancesoftware.com

Jeśli nie masz dostępu do sprzętowej blokady zapisu, możesz użyć programowych blokad zapisu. Wymagają one większej ostrożności w sprawdzaniu poprawności ich działania, gdyż zależą od systemu operacyjnego, z którego korzystamy. Kilka przykładów przedstawiono na Rysunku 26.

Rysunek 26 - Oprogramowanie kryminalistyczne z blokadą zapisu

Blokadę zapisu w systemie operacyjnym Microsoft Windows można wykonać poprzez utworzenie klucza rejestru

"HKLMSYSTEMSet001StorageDevicePoliciesWriteProtect", zgodnie z poniższym opisem:

•

"regedit"

w trybie administratora i przejdź do następującej ścieżki:

"HKEY_LOCAL_MACHINE\SYSTEM\SetCurrentControl\SetControl"

• Utwórz nowy klucz w "Control" o nazwie: "StorageDevicePolicies"

• Dodaj nową wartość typu "DWORD (32-bit)", o nazwie: "WriteProtect"

• Zmień jego informacje z "0" na "1"

• Przetestuj zamek z kilkoma urządzeniami pamięci masowej

3.5.2. Porównanie aplikacji do zamówień publicznych

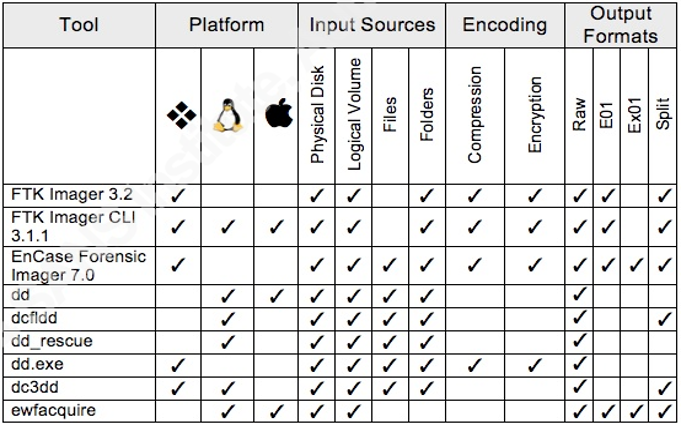

Możliwe jest przeprowadzenie procedur akwizycji kryminalistycznej w kilku systemach operacyjnych, ponieważ istnieje wiele aplikacji posiadających zdolność do wykonania tego zadania, czego przykładem jest Rysunek 27 porównawczy dla tych samych aplikacji.

Rysunek 27 - Porównanie wniosków o udzielenie zamówienia publicznego

Źródło: Vandeven, Sally, The SANS Institute, 2014 r.

Czytaj: https://www.raedts.biz/forensics/forensic-imaging-tools-compared-tested/

3.5.3. Przejęcie systemu Linux

Pozyskiwanie poprzez system operacyjny Linux, wśród innych zastosowań, może odbywać się poprzez dcfldd lub dc3dd, aplikacje wywodzące się ze znanego dd.

Urządzenie i jego tablica partycji muszą być zidentyfikowane

mmls /dev/sdb

Przejęcie przez dclfdd:

dcfldd if=/dev/sdb hash=md5,sha256 hashwindow=10G md5log=md5.txt sha256log=sha256.txt hashconv=after bs=512 conv=noerror,sync split=10G of=diskimage.dd

Lub nabycie poprzez dc3dd:

dc3dd if=/dev/sdb hash=md5,sha256 hlog=hash_log.log= diskimage.log rec=off of=diskimage.dd

Należy sprawdzić pliki dziennika, identyfikując zgodność haseł zawartości dysku źródłowego z zawartością obrazu kryminalistycznego utworzonego w tej procedurze. Ważne jest również zweryfikowanie zawartości nieczytelnej, czyli bad sectorów, które w obu procedurach pozostaną bez wartości zapisanej, pozostawiając tę przestrzeń z wartością 0 (zero).

3.5.4. Przejęcie systemu Windows

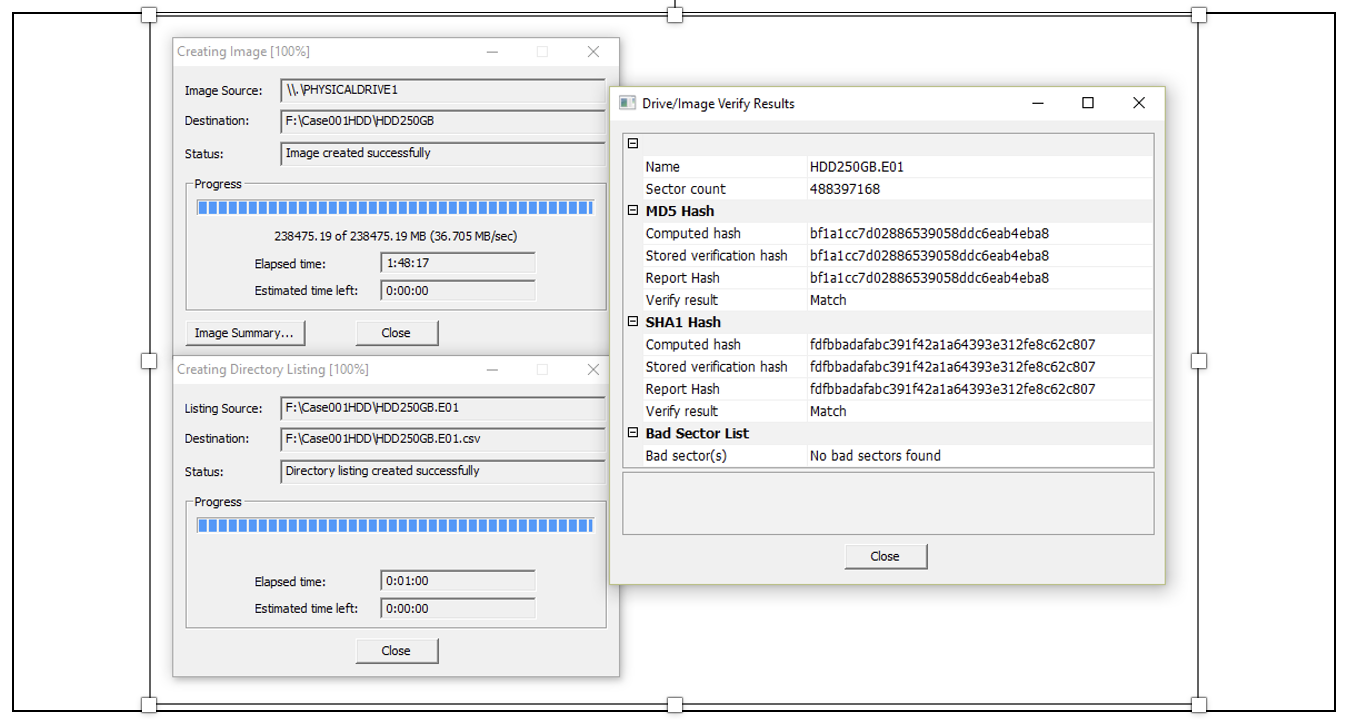

Akwizycja poprzez system operacyjny MS Windows, wśród innych aplikacji, może odbywać się poprzez znaną darmową aplikację FTK Imager firmy Acess Data.

W programie FTK Imager należy wybrać opcję Create Disk Image / Physical Drive, jak na rysunku Rysunek 28.

Rysunek 28 - Procedura akwizycji za pomocą kamery AccessData FTK Imager

Przed rozpoczęciem procedur akwizycji możliwe jest zaznaczenie opcji tworzenia listy wszystkich plików, które powstaną po akwizycji i zostaną zapisane w formacie ".csv".

Po rozpoczęciu akwizycji pojawi się okno walidacji, z walidacją korespondencji hashowej, a także informacją o nieodczytanych sektorach, zwanych również bad sectorami (Rysunek 29).

Rysunek 29 - Wynik akwizycji przy użyciu AccessData FTK Imager

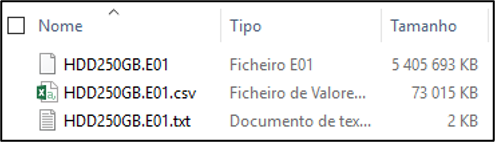

Te same informacje będziemy mieli również w pliku tekstowym, zapisanym w tej samej lokalizacji co plik obrazu kryminalistycznego (Rysunek 30). Plik ".csv" również będzie w tej samej lokalizacji, jeśli wybraliśmy tworzenie listy plików.

Rysunek 30 - Pliki powstałe w wyniku akwizycji za pomocą AccessData FTKImager