Podstawy informatyki śledczej

2. Zabezpieczanie i gromadzenie dowodów cyfrowych na miejscu przestępstwa/zdarzenia

2.2. Zarządzanie incydentami i łagodzenie ich skutków

Norma ISO/IEC 27035 definiuje 5 kroków w zarządzaniu incydentami i łagodzeniu ich skutków, a mianowicie:

- Przygotowanie i planowanie

- Wykrywanie i rejestracja

- Ocena i decyzja

- Odpowiedź

- Wyciągnięte wnioski

1.Przygotowanie i planowanie to etap identyfikacji wszystkich krytycznych aktywów instytucji, wewnętrznych procesów dostępu do informacji, tworzenia systemów monitorowania pozwalających na identyfikację incydentów, a także wszystkich obowiązków i procedur w przypadku wystąpienia incydentu.

Przygotowanie

· Przygotowanie laboratorium cyfrowego

· Określenie lidera zespołu

· Określenie członków zespołu i zakresu odpowiedzialności

· Przygotowanie briefingu / strategii interwencji

Briefing

· Strategia interwencji?

· Sprzęt potrzebny do zabrania na miejsce zdarzenia?

· Jaki rodzaj metod (narzędzi) zbierania/pozyskiwania danych?

· Jaka jest aktywność sieciowa?

· Zmienność zgromadzonych danych?

· Czy sprzęt mógł być skonfigurowany tak, aby zniszczyć dowody?

· Jak będziemy przechowywać/transportować dowody cyfrowe?

· Powiązane urządzenia, podręczniki, itp ?

· Zidentyfikować ewentualne konflikty interesów?

· Ocena ryzyka

2. Wykrywanie i rejestrowanie to z konieczności faza identyfikacji zdarzeń i odróżniania zdarzenia lub kolejnych zdarzeń od ewentualnego incydentu .

Podobnie jak w przypadku każdego innego przestępstwa, ponieważ zdarzenie mogło zostać celowo sprowokowane przez wewnętrznego pracownika organizacji. W związku z tym powinniśmy wziąć pod uwagę wcześniejsze przygotowanie do działania według poniższych punktów:

· Zabezpieczanie miejsca zbrodni

· Zbieranie informacji wstępnych

· Dokumentowanie miejsca zbrodni

· Zbieranie i zabezpieczanie dowodów

· Pakowanie i transport

· Łańcuch dowodowy

W celu umożliwienia sprawnego podejmowania decyzji należy przeprowadzić maksymalne możliwe zbieranie informacji, odpowiednie do rodzaju ewentualnego zdarzenia. W ten sposób powinniśmy wziąć pod uwagę wszystkie rodzaje informacji, które mogą być pozyskane, takie jak:

· Typ połączenia (Wi-Fi/Ethernet)

· Jakie komputery służą do łączenia się z internetem?

· Lokalizacja systemów i określenie, kto ma dostęp

· Szczegóły dotyczące urządzeń wymiennych i właściwości użytkownika

· Uzyskanie szczegółów dotyczących topologii sieci

· Uzyskanie szczegółowych informacji o innych urządzeniach peryferyjnych podłączonych do komputera

· Czy są jakieś inne pytania w tym temacie, na które nie udzielono odpowiedzi?

Z tych informacji powinniśmy wziąć pod uwagę informacje otaczające, takie jak:

· Jakie usługi są oferowane przez organizację?

· Kim są osoby dotknięte zdarzeniami? Czy zostały one poinformowane?

· Czy istnieją logiczne środki ochrony (antywirus, firewall, IDS, IPS)? Alarmy?

· Jakie środki bezpieczeństwa fizycznego są stosowane?

· Czy istnieją zapisy z kamer przemysłowych

· Określenie liczby komputerów i komputerów podłączonych do internetu

· Sprawdź najnowsze wymiany sprzętu

· Poziom dostępu pracowników? Ostatnie zwolnienia?

· Poziomy dostępu Administracyjny/Administrator?

· Polityka bezpieczeństwa organizacji?

· Procedury podane w celu opanowania incydentu?

· Lista podejrzanych? Dlaczego są podejrzani?

· Logi systemowe? Logi sieciowe? Coś podejrzanego?

· Użycie systemu po incydencie? Polecenia CMD/Shell? Skrypty? Zadania? Procesy?

· Procedury analizy po zdarzeniu?

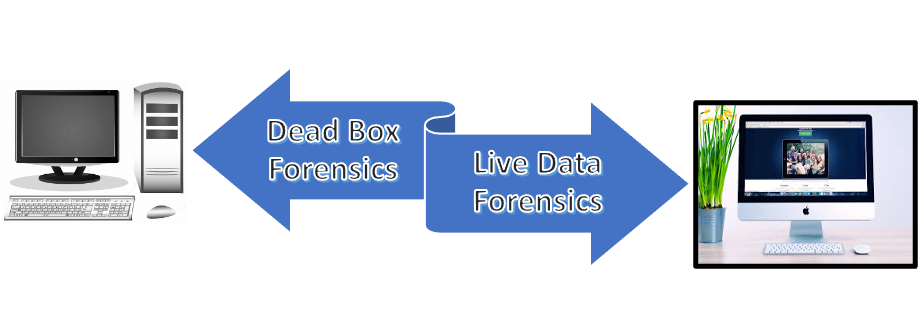

Zespół reagujący na incydent powinien wziąć pod uwagę zbieranie zmiennych danych, które są ewentualnie krytyczne dla szybkiego podejmowania decyzji dotyczących wszystkich przeszłych zdarzeń. Dlatego ważne jest, aby działać w różny sposób w zależności od tego, czy komputer jest włączony czy wyłączony (Figure 7).

Jak znaleźć komputer?

Rysunek 7 - pierwsze działanie

Pierwszy ratownik musi mieć odpowiednie uprawnienia i wiedzę do działania

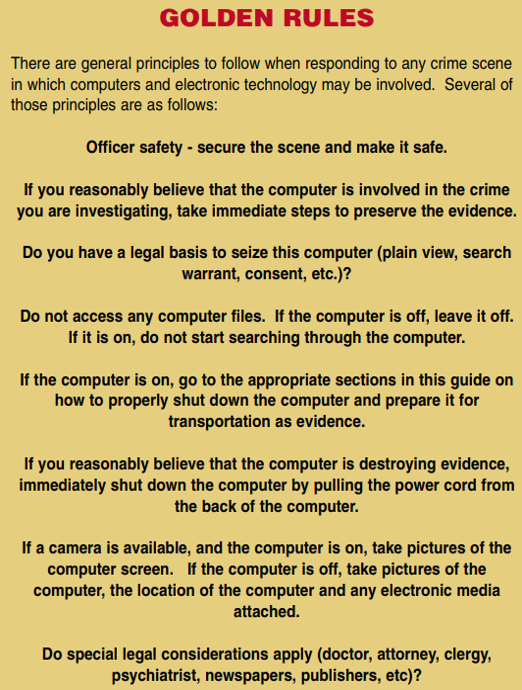

Departament Bezpieczeństwa Krajowego USA opublikował krótki przewodnik dla First Responders, zatytułowany "Best Practices for seizing Electronic Evidence", który ma coś, co nazywają złotymi zasadami, co jest przedstawione na Rysunku 8.

Rysunek 8 - Najlepsze praktyki w zakresie przejmowania dowodów elektronicznych

Źródło: https://www.crime-scene-investigator.net/SeizingElectronicEvidence.pdf

Zasady te obowiązują obecnie i należy się do nich stosować podczas reagowania na incydenty bezpieczeństwa.

Z kolei Departament Sprawiedliwości USA - Narodowy Instytut Sprawiedliwości opublikował schemat przepływu podsumowujący proces zbliżania się do urządzeń, nazwany "Collecting Digital Evidence Flow Chart" (Rysunek 9).

Rysunek 9 - Schemat przepływu gromadzenia dowodów cyfrowych

Źródło: Collecting Digital Evidence Flow Chart. US Department of Justice - National Institute of Justice (2010).

W związku z tym możemy określić następujące procedury:

1. Zapewnienie bezpieczeństwa fizycznego i elektronicznego.

2. Jeśli komputer jest wyłączony:

· Upewnij się, że nie jest włączony (odłącz kabel zasilający/wyciągnij baterię, jeśli jest)

· Oznaczyć/fotografować wszystkie komponenty i urządzenia peryferyjne

· Identyfikacja urządzeń pamięci masowej

· Sprawdź dane/czas BIOS-u (bez dysku twardego)

3. Jeśli komputer jest włączony:

· Rozłączenie komunikacji (odłączenie kabla sieciowego/wyjęcie karty SIM)

· Sfotografuj ekran i całą jego zawartość (opisz widoczną zawartość)

· Jeśli istnieje potrzeba gromadzenia danych lotnych i nielotnych:

· Wykonaj akwizycję danych na żywo (zgodnie z kolejnością zmienności)

· Sprawdź, czy urządzenia pamięci masowej są zaszyfrowane

· Odłącz komputer od zasilania

· Etykietowanie/fotografowanie wszystkich komponentów i urządzeń peryferyjnych

· Identyfikacja urządzeń pamięci masowej

· Sprawdź datę/czas BIOS-u (bez dysku twardego)

4. Jeśli w grę wchodzi urządzenie mobilne (smartfon/tablet):

· Jeśli urządzenie jest wyłączone, nie należy go włączać

· Jeśli urządzenie jest włączone :

· Sfotografuj wyświetlacz (jeśli jest dostępny)

· Tryb lotu Pu tinto

· Zawsze upewnij się, że urządzenie podłączone do akumulatora ma wystarczające zasilanie, aby utrzymać je w stanie aktywnym do czasu analizy

· Użyj torby/worka Faradaya (rysunek 10)

|

Rys. 10 - Torba Faradaya |

· Zbierz wszystkie dodatkowe urządzenia pamięci masowej (karty pamięci, karty SIM itp.).

· Dokumentuj wszystkie czynności związane z przejęciem urządzenia mobilnego

· Pytanie o kody dostępu (PIN/wzór), PIN karty SIM i kody PUK (sprawdzić woreczki do przenoszenia urządzeń - rysunek 11)

Rysunek 11 - Kod standardowy

Jak przechowywać i transportować?

· Nosić rękawice

· Nie zakrywać informacji identyfikujących· Dowody cyfrowe z otworami i ruchomymi elementami powinny być zabezpieczone plombami lub taśmą zabezpieczającą przed manipulacją.

· Urządzenia powinny być przechowywane w torbach rozpraszających ładunki elektrostatyczne i torbach Faradaya.

· Dokumentować

· Udokumentować w odpowiednim sprawozdaniu i podpisać przez wszystkich zaangażowanych.

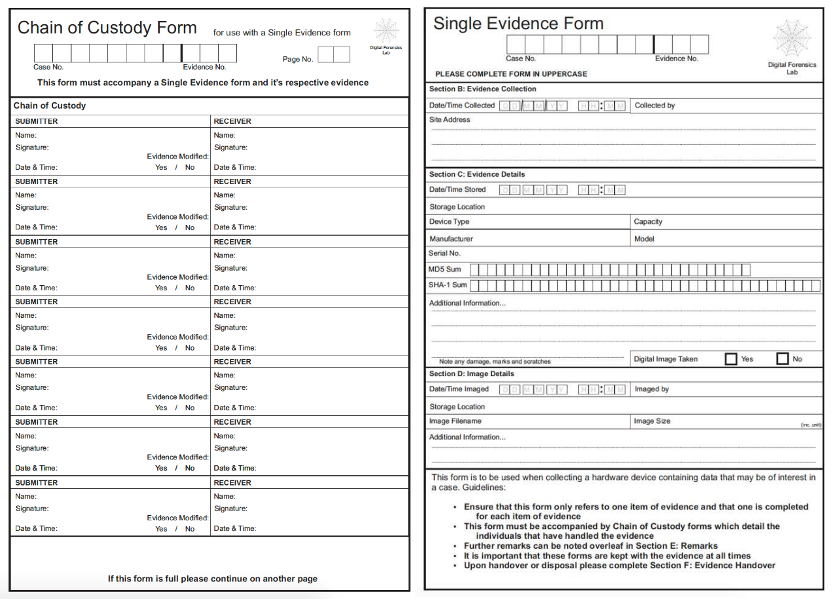

· Wypełnij formularz Chain of Custody sprzętu (Rysunek 12)

Rysunek 12 - Łańcuch dowodowy

3.Ocena i decyzja to faza po uzyskaniu wiedzy o istnieniu możliwego incydentu, zebraniu wszystkich użytecznych informacji o tym, co się stało, prowadząca do podjęcia decyzji o potwierdzeniu incydentu bezpieczeństwa IT. Wraz z tym potwierdzeniem musi nastąpić szybka reakcja w celu jego złagodzenia i rozwiązania .

4.Reakcja to etap, w którym następuje klasyfikacja incydentu, zgodnie z tym, co zostało określone w fazie 1, kategoryzacja incydentu i klasyfikacja jego powagi, przeprowadzenie niezbędnych procedur w celu jego złagodzenia i rozwiązania, wykorzystanie mechanizmów zarządzania kryzysowego oraz zgłoszenie incydentu do właściwych organów, w przypadku Portugalii są to Policja Sądowa (PJ), Krajowe Centrum Cyberbezpieczeństwa (CNCS) oraz Krajowa Komisja Ochrony Danych (CNPD).

5.Lessons Learned jest jednym z najbardziej potrzebnych etapów, ponieważ umożliwia wdrożenie środków, aby podobny incydent się nie powtórzył, a także wykorzystanie wygenerowanej wiedzy do poprawy systemu bezpieczeństwa organizacji.

Patrz: https://www.cncs.gov.pt/certpt/coordenacao-da-resposta-a-incidents/