Podstawy informatyki śledczej

1. Wprowadzenie do informatyki śledczej

1.6. Modele procesów w analizie kryminalistycznej

Każdy śledczy ma swoją własną metodę i metodykę pracy w trakcie przeprowadzania analizy kryminalistycznej, nie ma też standardowego modelu dla każdego rodzaju śledztwa, który zazwyczaj kieruje się dotychczasowym doświadczeniem każdego śledczego.

Z biegiem czasu pojawiły się różne metodologie, które określają potrzebę sekwencji ogólnych kroków w dochodzeniu kryminalistycznym, zwykle definiowanych jako "zbieranie dowodów, zabezpieczenie lub badanie, analiza".

Zaproponowano kilka modeli dochodzeniowych, zwanych również " Digital Forensics Investigation Frameworks "(Rysunek 4), przy czym te są jednymi z najbardziej popularnych:

· Model DFRWS - Digital Forensic Research Workshop (Palmer et al. 2001)

· ADFM - Abstract digital forensics model (Reith et al. 2002)

· IDIP - Integrated Digital Investigation Process (Carrier et al. 2003)

· EIDIP - Enhanced Integrated Digital Investigation Process (Baryamureeba & Tushabe 2004).

· CFFTPM - Computer Forensics Field Triage Process Model (Rogers et al. 2006)

· SRDFIM - Systematic Digital Forensic Investigation Model (Agarwal et al. 2011)

· IDFPM - Integrated Digital Forensic Process Model (Kohn et al. 2013)

· EDRM - Electronic Discovery Reference Model (https://edrm.net, 2014)

Rysunek 4 - Ramy dochodzenia w dziedzinie informatyki śledczej

Źródło: Rysunek 2 z artykułu https://arxiv.org/ftp/arxiv/papers/1708/1708.01730.pdf

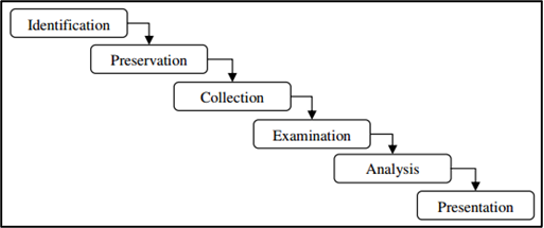

W 2001 roku w badaniach wynikających z Warsztatów Badań Cyfrowych zaproponowano 6-stopniową ramę, przedstawioną na rysunku 5.

Rysunek 5 - Ramy DFRWS

Jest to do dziś jedna z głównych metodologii cyfrowego śledztwa kryminalistycznego i ta, którą będziemy się kierować. Każdy z etapów został opisany poniżej:

Identyfikacja - kiedy badacz musi zidentyfikować wszystkie istotne informacje i określić strategię ich pozyskania. Badacz może mieć do czynienia z typowym urządzeniem pamięci masowej, takim jak dysk twardy, karta pamięci, lub inaczej dane cyfrowe mogą wymagać zebrania z danych o ruchu sieciowym, danych lotnych, takich jak dane pamięciowe, urządzeń mobilnych lub IoT, lub jakichkolwiek innych urządzeń do przechowywania danych cyfrowych. Na tym etapie, przygotowanie przed użyciem technik i narzędzi, jest niezwykle ważne, aby zapewnić autentyczność, integralność i niezaprzeczalność wszystkich dowodów w sądzie.

Zachowanie - jest to etap, który ma na celu realizację takich zadań, jak ustanowienie właściwego zarządzania sprawami i zapewnienie akceptowalnego łańcucha dowodowego w sądzie. Ten etap jest kluczowy dla zapewnienia, że dane są zbierane bez żadnych zewnętrznych zanieczyszczeń i analizowane prawidłowo.

Zbieranie - Ten etap odnosi się do pozyskania dowodów cyfrowych i tradycyjnie może być dokonany poprzez klonowanie lub kryminalistyczne obrazowanie urządzenia pamięci masowej. Pozyskanie danych zmiennych lub innych istotnych i zmiennych danych może mieć decydujące znaczenie dla etapu dochodzenia, zwłaszcza gdy dane związane z pozyskaną pamięcią masową są zaszyfrowane. Zebrane na tym etapie dane stanowią dane wejściowe lub źródło danych dla etapu analizy.

Badanie - Jest to faza poszukiwania pożądanych danych, obejmująca m.in. techniki wyszukiwania, odzyskiwania usuniętych danych, deszyfrowania danych, łamania haseł, analizy złośliwego oprogramowania, analizy wzorców. Faza ta jest powiązana z fazą analizy, gdyż np. po identyfikacji dokumentów konieczna będzie ich analiza, uwzględniająca odpowiedź na żądane pytania.

Analiza - analiza wszystkich zebranych danych. Jest to najbardziej czasochłonna faza, ze względu na konieczność przeprowadzenia dokładnego wyszukiwania i identyfikacji wszystkich istotnych artefaktów. W większości przypadków zdarza się, że zebrane dane występują w postaci danych nieustrukturyzowanych, co wymaga zastosowania specjalnych narzędzi i bardziej czasochłonnej analizy w celu zidentyfikowania potencjalnych cyfrowych danych dowodowych, gdzie w grę wchodzą dane ustrukturyzowane, takie jak zapisy, bazy danych, pliki danych, pliki systemowe, strony internetowe i inne.

Prezentacja - Jest to ostatnia faza procesu cyfrowej analizy kryminalistycznej, w której należy przedstawić sędziemu raport końcowy ze wszystkimi istotnymi danymi. Raport ten powinien być złożony w formie papierowej, ze wszystkimi artefaktami uznanymi za istotne. W przypadku wątpliwości dotyczących informacji presente w złożonym raporcie, wymagane jest zeznanie eksperta w sądzie w celu dostarczenia odpowiednich wyjaśnień .