Kompleksowe zabezpieczenie sieci

1. FIREWALLS

1.4. Topologie i architektury firewalli

Umieszczane na ogół przy granicy, pomiędzy siecią publiczną a prywatną, zapory sieciowe mogą być jeszcze wykorzystywane do zwiększenia bezpieczeństwa konkretnych segmentów sieci w obrębie sieci. Często można je spotkać nie tylko do oddzielania prywatnych sieci LAN, ale także do oddzielania np. krytycznych systemów od Internetu i sieci korporacyjnych. W oparciu o tę ideę oraz o wiele różnych typów firewalli, istnieją również różne topologie i architektury ich implementacji:

· Host Dual-Homed

W tej architekturze wykorzystywany jest komputer, zwany "dual-homed host", umieszczony pomiędzy siecią wewnętrzną a zewnętrzną, zwykle Internetem. Nazwa nadana temu komputerowi wynika z faktu, że posiada on dwa różne interfejsy sieciowe, po jednym na każdą podłączoną sieć. Podobnie jak w pierwszym sposobie implementacji proxy, również tutaj nie ma innej ścieżki komunikacyjnej, zmuszając cały ruch do przejścia przez hosta i unikając bezpośredniego połączenia między sieciami wewnętrznymi i zewnętrznymi. Główną zaletą tego podejścia jest to, że daje większą kontrolę nad ruchem sieciowym i łatwiejsze zarządzanie. Z drugiej strony, podejście to jest podatne na atak w taki sposób, że jeśli host zostanie zaatakowany, może to spowodować krytyczny problem bezpieczeństwa. Ten typ architektury jest zwykle stosowany w firewallach proxy.

· Ekranowany gospodarz

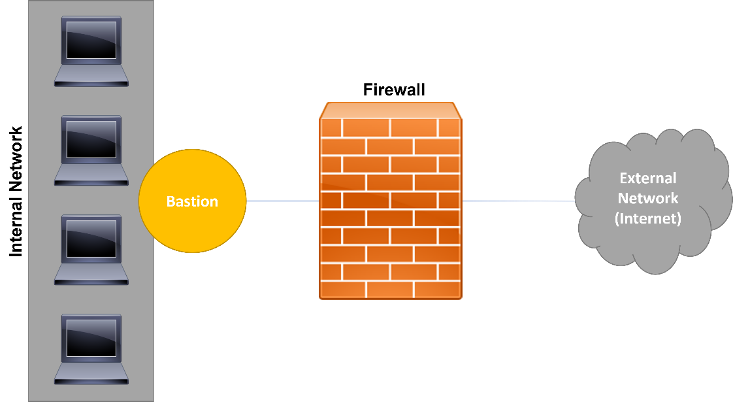

W architekturze hosta ekranowanego, zamiast jednego hosta umieszczonego pomiędzy siecią wewnętrzną a zewnętrzną, wykorzystywane są dwa różne hosty, gdzie jeden pełni rolę routera do Internetu (screened router), a drugi routera wewnętrznego (bastion host) (rysunek 6).

Rysunek 6 - Ekranowa reprezentacja architektury hosta

Skupiając się na hoście bastionowym, nie pozwala on na bezpośrednią komunikację po obu stronach, zmuszając do przepływu informacji w następujący sposób: sieć wewnętrzna - host bastionowy - router ekranujący - sieć zewnętrzna i odwrotnie. W tym przypadku router działa poprzez filtrowanie pakietów, gdzie filtry te są tak zaprojektowane i skonfigurowane, aby przekierować ruch do hosta bastionowego. W konsekwencji, host bastionowy będzie decydował, zgodnie ze swoimi zasadami, czy ruch jest czy nie jest dozwolony, nawet po pierwszej filtracji. Host bastionowy jest krytycznym punktem w sieci i musi być chroniony, aby nie naruszyć bezpieczeństwa całej sieci i systemów.

· Ekranowana podsieć

Ostatnią z trzech architektur jest podsieć ekranowana, która również zawierała hosta bastionowego, podobnie jak poprzednia, jednak w tej architekturze host bastionowy jest umieszczony wewnątrz izolowanego obszaru o nazwie DMZ (Demilitarized Zone). DMZ, jest umieszczona pomiędzy siecią wewnętrzną a zewnętrzną i otoczona routerami filtrującymi pakiety (rysunek 7).

Rysunek 7 - Ekranowa reprezentacja architektury podsieci

Zastosowanie DMZ zwiększa poziom bezpieczeństwa, ponieważ jeśli atakujący jest w stanie przejść przez pierwszą zaporę routera, musi jeszcze poradzić sobie z DMZ, aby uzyskać dostęp do sieci wewnętrznej. DMZ może być również skonfigurowany w różny sposób, włączając w to firewalle, proxy, więcej hostów bastionowych i inne systemy bezpieczeństwa, aby poprawić całe bezpieczeństwo. Wysoki poziom bezpieczeństwa i elastyczność konfiguracji sprawia, że architektura ekranowanej podsieci jest bardziej złożona i kosztowna.