Kompleksowe zabezpieczenie sieci

1. FIREWALLS

1.3. Rodzaje i charakterystyka zapór ogniowych

Firewall może działać na różne sposoby, w oparciu o metodologię twórcy, specyficzne potrzeby chronionego systemu, charakterystykę systemu operacyjnego strukturę sieci i tak dalej. Można więc spotkać różne rodzaje firewalli zaimplementowanych w naszych sieciach, w tym:

· Filtrowanie pakietów

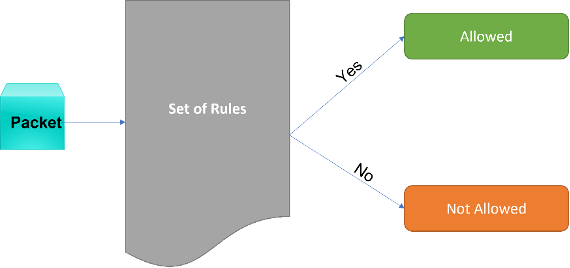

Filtrowanie pakietów było pierwszym opracowanym typem firewalla, w którym zastosowano prostą, ale ograniczoną metodologię, skupiając analizę na adresach IP pakietów (rysunek 4).

Transmisja danych odbywała się w oparciu o protokół TCP/IP (Transmission Control Protocol/Internet Protocol), który jest zorganizowany w różne warstwy. Zazwyczaj filtrowanie pakietów ogranicza się do warstwy sieciowej i transportowej: pierwsza obejmowała adres IP ze wszystkich urządzeń w sieci i wszystkie procesy routingu; druga obejmowała protokoły transportowe, które umożliwiają ruch i transmisję danych, takie jak TCP. W oparciu o te podstawowe pojęcia, firewalle wykorzystujące filtrowanie pakietów były w stanie po pierwsze filtrować pakiety na podstawie ich adresów, zarówno źródłowych, jak i docelowych, a także filtrować pakiety na podstawie ich portów TCP i UDP (User Datagram Protocol). Jako przykład może posłużyć blokowanie ruchu z adresu IP 192.168.1.1 na porcie TCP 80. Wszystkie usługi pracujące na tym porcie byłyby dostępne z urządzenia o wspomnianym adresie IP.

Rysunek 4 - Prosta reprezentacja podejścia do filtrowania pakietów

· Filtrowanie statyczne i dynamiczne

Łącząc wszystkie funkcje z poprzedniego typu, można również spotkać firewalle realizujące filtrację pakietów na dwa różne sposoby, gdzie pierwszy z nich skupia się na filtracji statycznej, a drugi, nieco bardziej rozbudowany, na filtracji dynamicznej. W pierwszym modelu (statycznym), dane są blokowane lub dopuszczane po prostu na podstawie reguł, nie biorąc pod uwagę żadnych zależności pomiędzy pakietami czy ich połączeniem. Na początku takie podejście nie sprawiało żadnych problemów, jednak niektóre nowe usługi sieciowe lub aplikacje mogą opierać swoją poprawną komunikację i transmisję danych na zapytaniach i odpowiedziach, tworząc specyficzny przepływ pakietów, powiązany między nimi. Przez to, używając pierwszego modelu, możliwe jest spowodowanie zakłóceń w komunikacji, co skutkuje nieprawidłowym działaniem aplikacji lub usługi. Ponadto, może to być również postrzegane jako problem bezpieczeństwa, gdzie administrator sieci byłby zmuszony do tworzenia pojedynczych i konkretnych zasad, aby uniknąć tych usług z awarii, zwiększając możliwość nie blokowania pakietów, które rzeczywiście powinny być zablokowane.

Z drugiej strony, dynamiczna filtracja przyszła, aby rozwiązać takie ograniczenia. W tym modelu filtrowania pakietów, filtry biorą pod uwagę kontekst pakietów, aby stworzyć reguły zdolne do dostosowania się do sytuacji, a co za tym idzie, dopuszczające określony ruch pakietów do pracy, gdy jest to konieczne i tylko w określonym czasie. Dzięki temu szanse na zablokowanie zaufanych pakietów drastycznie maleją.

· Osobiste firewalle

Istnieją również proste zapory sieciowe przeznaczone do ochrony komputerów osobistych i urządzeń mobilnych, które mogą być używane przez zwykłego użytkownika. Dzisiejsze systemy operacyjne zawierają już oprogramowanie zapory, w tym Microsoft Windows, Linux i Mac OS X. Ponadto, istnieją pewne oprogramowanie antywirusowe, które obejmują różne poziomy ochrony i zapory. Te zapory, mają ograniczoną wydajność i ochronę, pozwalając użytkownikom zastosować proste zasady i skonfigurować dostęp z aplikacji i usług do Internetu. Chociaż zwiększają one poziom bezpieczeństwa urządzenia, nadal istnieje możliwość ich obejścia i uczynienia urządzenia celem ataku. Hakerzy mogą łatwo obejść takie zapory i wykorzystać luki w systemie. W sieci korporacyjnej zaleca się również stosowanie ramek brzegowych, takich jak wyjaśniono wcześniej.

· Firewall programowy i sprzętowy

Wspomniane wcześniej firewalle mogą być realizowane zarówno w sposób sprzętowy, jak i programowy. Sama w sobie informacja ta nie jest błędna, jednak należy dodać, że sam sprzęt to nic innego jak urządzenie, na którym zainstalowane jest oprogramowanie firewalla. Zazwyczaj nazywane urządzeniami firewall, urządzenia te są dedykowane do pełnienia wyłącznie roli firewalla i mogą zawierać różne konfiguracje i porty, aby łączyć się z różnymi sieciami. Ponadto, takie urządzenia są zwykle używane w większych sieciach, gdzie jest znaczna ilość ruchu sieciowego, lub gdzie dane są wrażliwe. Główną zaletą tych zapór jest to, że ponieważ sprzęt został opracowany specjalnie do tego celu, może poradzić sobie z większymi ilościami danych i nie są podatne na ataki, które zwykle występują w konwencjonalnym serwerze.

· Firewall oparty na stanie

Po prostej filtracji pakietów, przyszła technologia state-base zastosowana w firewallach. Spowodowało to niemal rewolucję w sposobie działania firewalli, ponieważ zamiast prostej analizy pakietów, gdy przechodziły one przez firewall, i blokowania lub dopuszczania ich zgodnie z prostymi regułami, firewalle oparte na stanach manipulują dynamiczną informacją i utrzymują swoje działania monitorujące, analizując pakiety nawet w trakcie ich przemieszczania się w sieci. Podczas gdy firewall typu packet filtering był w stanie jedynie blokować lub dopuszczać pakiety w oparciu o ich adresy IP i porty, firewall typu state-based może wykrywać i blokować nielegalny ruch sieciowy w oparciu o wzorce i inne zaawansowane koncepcje stanu. Należy jednak podkreślić, że ten typ zapory ma wadę związaną z koniecznością przechowywania danych o ruchu w pamięci oraz głębszej i mocniejszej analizy, która wymaga większej mocy obliczeniowej i możliwości przechowywania danych.

· Firewall aplikacji

Choć technologia ta jest stosowana do dziś, sama w sobie nie wystarcza, by odpowiednio zabezpieczyć sieć przed atakami i włamaniami. Firewalle aplikacyjne i webowe narodziły się jako kolejny wielki krok w dziedzinie bezpieczeństwa. Tradycyjne firewalle ograniczały się do ogólnej analizy i monitorowania ruchu sieciowego, nie potrafiąc odpowiednio wykryć ruchu pochodzącego z aplikacji, usług lub innego oprogramowania. Te nowe firewalle aplikacyjne zostały zaprojektowane, aby poradzić sobie z tą luką, będąc w stanie zablokować próby włamań, które wykorzystują podatności możliwe do wykorzystania. Ponadto, wiele z nich posiada kontrolę rodzicielską, będąc w stanie wykryć rodzaj treści i określić, czy jest ona odpowiednia do oglądania przez młodych ludzi.

· Proxy

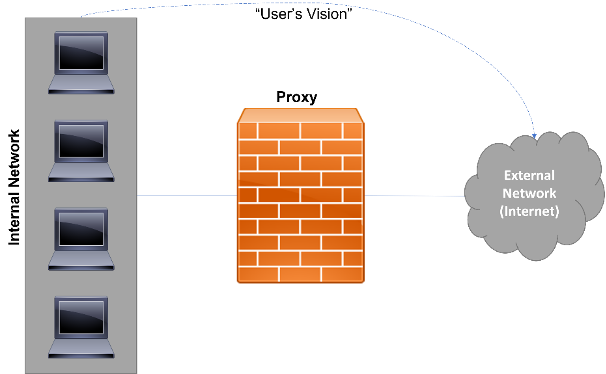

Rysunek 5 - Przykład implementacji serwera proxy pomiędzy siecią zewnętrzną a wewnętrzną

Działając jako serwer proxy, filtrujący zasadniczo zawartość http i dostępy do przeglądarki, firewall może być wdrożony pomiędzy siecią prywatną a publiczną (Rysunek 5). W ten sposób cały ruch jest analizowany i monitorowany, co pozwala na lepszą kontrolę dostępu i transmisji danych. Choć można też zaimplementować go jako zwykły serwer, zmuszając do przekazywania przez niego całego ruchu http. Jest to powszechnie stosowane przez wiele organizacji, gdzie wymaga się, aby wszystkie przeglądarki internetowe były skonfigurowane tak, aby wysyłały ruch do serwera proxy w celu analizy. W konsekwencji główny firewall musi blokować cały ruch http, który nie pochodzi z serwera proxy. Tylko w ten sposób możliwa jest właściwa kontrola żądań i odpowiedzi http.

· Firewall nowej generacji

Firewall następnej generacji był ostatnią koncepcją, która została opracowana i skupia się głównie na świecie korporacyjnym. Ten nowy typ zapory łączy wszystkie poprzednie w jeden scentralizowany filtr, zdolny do analizy i monitorowania pakietów, włamań i zapobiegania aplikacjom i usługom, między innymi. Firewalle te można również znaleźć jako usługę online, jednak większość z nich jest nadal stosowana jako urządzenie. Jako bardziej wytrzymałe i z głębszą analizą, ich wdrożenie jest bardziej złożone i musi być starannie wykonane, gdzie odpowiedni plan bezpieczeństwa powinien być opracowany i regularnie aktualizowany. Używane jako główny mechanizm bezpieczeństwa, te firewalle są często instalowane na granicy pomiędzy sieciami prywatnymi i publicznymi, kontrolując ruch przychodzący i wychodzący.