CSIRT i CERT

1. Podstawowe informacje

1.2. Zasady bezpieczeństwa cybernetycznego

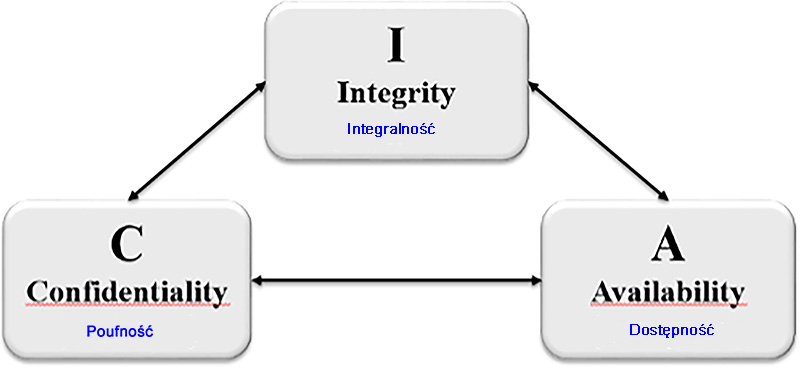

Następujące zasady, znane również jako triada bezpieczeństwa cybernetycznego, są stosowane w ramach bezpieczeństwa cybernetycznego.[1]

Na potrzeby niniejszej monografii zostaną zdefiniowane trzy triady:

1. CIA [C - Confidentiality (poufność); I - Integrity (integralność); A - Availability (dostępność)].

2. Elementy bezpieczeństwa cybernetycznego (ludzie, technologia, procesy).

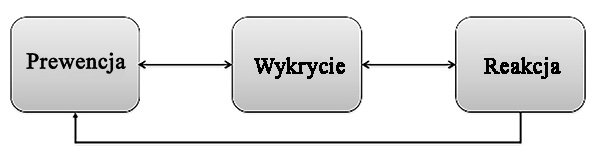

3. Cybersecurity Lifecycle (Prevention, Detection, Response).

1.2.1 Triada CIA

Najbardziej znaną i szeroko stosowaną triadą bezpieczeństwa cybernetycznego jest triada CIA, ale samo stosowanie tej podstawowej triady zasad bezpieczeństwa cybernetycznego bez wdrożenia innych zasad jest obecnie niewystarczające do utrzymania odpowiedniego poziomu bezpieczeństwa cybernetycznego.

Na przykład w literaturze przedmiotu wskazuje się na zastosowanie heksadecji Parkera[2] , która jest de facto triadą CIA uzupełnioną o trzy inne elementy: P/C - Possession/Control (posiadanie/kontrola), A - Authenticity (autentyczność) i U - Utility (użyteczność).

Celem bezpieczeństwa cybernetycznego jest zapewnienie bezpieczeństwa technologii informacyjno-komunikacyjnych jako takich, a także bezpieczeństwa danych i informacji przesyłanych, przetwarzanych i przechowywanych przez te elementy.

Bardzo często triada CIA jest związana przede wszystkim z informacją.

To węższe pojęcie wynika głównie z samej definicji bezpieczeństwa informacji, która koncentruje się na ochronie informacji. W kontekście tej ochrony nie ma znaczenia, na jakim nośniku (papier, nośnik elektroniczny itp.) lub w jakim systemie informacje są przetwarzane. Bezpieczeństwo informacji jest następnie stosowane w odniesieniu do informacji w całym cyklu ich życia.

Bezpieczeństwo informacji jest również definiowane przez szereg norm ISO 27000. Do podstawowych standardów bezpieczeństwa informacji należą:

- ISO/IEC 27001:2014 Technika informatyczna - Techniki bezpieczeństwa - Systemy zarządzania bezpieczeństwem informacji - Wymagania

- ISO/IEC 27002:2014 Technika informatyczna - Techniki bezpieczeństwa - Zbiór praktyk dotyczących środków bezpieczeństwa informacji

Powstaje pytanie, czy obecna definicja bezpieczeństwa informacji jest odpowiednia i wystarczająca, czy obejmuje wszystkie kluczowe elementy bezpieczeństwa w cyberprzestrzeni.

Pomimo tego, że w literaturze fachowej i normach prawnych częściej używany jest termin "bezpieczeństwo informacji", uważamy, że w odniesieniu do działań związanych z wykorzystaniem technologii informacyjno-komunikacyjnych lub działań związanych z cyberprzestrzenią bardziej odpowiedni jest termin "bezpieczeństwo cybernetyczne".

Jak stwierdzono powyżej, "bezpieczeństwo informacji odnosi się do informacji jako takiej". Nie uwzględnia to jednak kluczowych elementów związanych z bezpieczeństwem w cyberprzestrzeni.

Za te ważne elementy uważamy dane, a następnie same systemy komputerowe (lub poszczególne elementy TIK), które umożliwiają faktyczny transfer danych i informacji.

W literaturze i prawodawstwie istnieje wiele definicji danych i informacji. Na potrzeby niniejszej publikacji wybrano definicje związane z problematyką ochrony informacji, ochrony danych lub cyberbezpieczeństwa.

Zgodnie z Konwencją o cyberprzestępczości[3] dane komputerowe oznaczają "każde wyrażenie faktów, informacji lub pojęć w formie nadającej się do przetwarzania przez system komputerowy, w tym program mogący spowodować wykonanie funkcji przez system komputerowy".

Tak więc dane to dowolne elementy posiadające wartość informacyjną, które są przetwarzane przez system komputerowy w celu utworzenia informacji.

Informacja "to dane, które zostały przetworzone do postaci użytecznej dla odbiorcy. Tak więc każda informacja to dane, dane, ale wszelkie przechowywane dane niekoniecznie stają się informacją".[4]

Wiener twierdzi, że "informacja to nazwa nadana zawartości tego, co jest wymieniane ze światem zewnętrznym, gdy się do niego dostosowujemy i gdy wpływamy na niego poprzez nasze dostosowanie". Stwierdza on również, że informacja nie jest ani materią, ani energią, lecz odrębną kategorią fizyczną.[5]

Informacja jest więc postrzegana jako coś bardziej "kwalifikowanego" niż dane. Dane to fakty, które stają się informacjami, gdy są postrzegane lub wyrażane w kontekście i mają znaczenie zrozumiałe dla ludzi.[6]

Z punktu widzenia bezpieczeństwa cybernetycznego kluczowe znaczenie może mieć łączenie "bezsensownych" danych i tworzenie kontekstu, który pozwoli przekształcić dane w "sensowne" informacje. Gdybyśmy bowiem mieli przestrzegać powyższej tezy o bezpieczeństwie informacji, w której chroniona jest tylko sama informacja, mogłoby dojść do poważnych naruszeń bezpieczeństwa.

Poniższy wykres ilustruje związek między danymi a informacjami.[7]

Dane i informacje są przesyłane w cyberprzestrzeni za pomocą systemów komputerowych[8] , które stanowią integralną część bezpieczeństwa cybernetycznego lub bezpieczeństwa informacji.

W związku z powyższym uważamy, że triada CIA[9] powinna być stosowana nie tylko do samych informacji, ale także do innych elementów cyberbezpieczeństwa (danych, systemów komputerowych itp.).

Poufność

Pojęcie poufności określa fakt, że dostęp do informacji, danych lub technologii informacyjno-komunikacyjnych mogą mieć tylko uprawnione do tego podmioty.

Ze względu na dużą ilość przetwarzanych informacji wskazane jest wprowadzenie lub stosowanie jednej z klasyfikacji informacji. Klasyfikacje te można następnie zastosować do innych elementów bezpieczeństwa cybernetycznego i dostępu do nich.

Definiują to normy bezpieczeństwa ISO/IEC 27000:

- "Informacje powinny być klasyfikowane z uwzględnieniem ich wartości, wymogów prawnych, wrażliwości i krytyczności".

- "Należy opracować i wprowadzić w życie procedury oznaczania i przetwarzania informacji, które są zgodne ze schematem klasyfikacji przyjętym przez organizację."

- "Aby zapobiec nieupoważnionemu dostępowi do informacji lub ich niewłaściwemu wykorzystaniu, należy ustalić zasady postępowania z nimi i ich przechowywania."

Przykłady niektórych systemów klasyfikacji:

1. Klasyfikacja informacji zgodnie z ustawą 412/2005 Coll. o ochronie informacji niejawnych i poświadczeniu bezpieczeństwa[10] :

- Ściśle tajne - nieuprawnione wykorzystanie informacji mogłoby spowodować bardzo poważne szkody dla interesów Republiki Czeskiej.

- Tajne - nieuprawnione wykorzystanie informacji mogłoby spowodować poważne szkody dla interesów Republiki Czeskiej.

- Poufne - nieuprawnione wykorzystanie informacji mogłoby spowodować zwykłą szkodę dla interesów Republiki Czeskiej.

- Ograniczone - nieuprawnione wykorzystanie informacji mogłoby być niekorzystne dla interesów Republiki Czeskiej.

2. Klasyfikacja informacji wykorzystywanych w sferze komercyjnej:

- Chronione - nieuprawnione wykorzystanie informacji może spowodować poważne szkody lub zniszczenie organizacji (np. wyciek informacji strategicznych, kodu źródłowego, schematów bezpieczeństwa, haseł itp.)

- Wewnętrzne - nieuprawnione posługiwanie się informacjami może spowodować szkody dla organizacji (np. wyciek danych osobowych, umów itp.).

- Wrażliwe - nieuprawnione wykorzystanie informacji może mieć negatywny wpływ na firmę (np. niepublikowane informacje o projektach, planowanych wydarzeniach itp.)

- Publiczne - nieuprawnione wykorzystanie informacji nie powinno nikomu zaszkodzić i nie powinno mieć żadnego wpływu na społeczeństwo (np. publicznie dostępne kontakty, prezentacje projektów itp.)[11]

Oprócz dwóch powyższych klasyfikacji istnieje szereg innych, przyjętych lub akceptowanych w organizacjach lub przez samych użytkowników, albo na mocy przepisów, albo według uznania użytkownika.

Same klasyfikacje, pod warunkiem ich przestrzegania i stosowania, mogą w znacznym stopniu ograniczyć skutki potencjalnego ataku cybernetycznego.

3. Protokół sygnalizacji świetlnej

W społeczności zajmującej się bezpieczeństwem cybernetycznym od dawna istnieje potrzeba dzielenia się informacjami i danymi (zazwyczaj dotyczącymi ataków cybernetycznych), które mają charakter wrażliwy. Z tego powodu na początku XXI wieku Krajowe Centrum Koordynacji Bezpieczeństwa Infrastruktury[12] stworzyło stronę internetową Traffic Light Protocol (TLP)[13] . Protokół ten ma na celu przyspieszenie wymiany informacji między zainteresowanymi stronami, a jednocześnie ustanawia zasady postępowania z przekazywanymi informacjami. Podmiot przekazujący informację (źródło informacji) zawsze oznacza ją kolorem, który określa, w jaki sposób informacja ma być traktowana przez odbiorcę.

Protokół TLP najlepiej definiuje poniższa tabela, zaczerpnięta z witryny US-CERT[14] :

|

Kolor |

Kiedy należy stosować |

Jak mogę się podzielić? |

|

TLP: CZERWONY |

Podmioty mogą stosować TLP: CZERWONY (RED), gdy informacje nie pozwalają na skuteczną reakcję innych podmiotów i mogłyby prowadzić do wpływu na prywatność, reputację lub działalność tych podmiotów, gdyby zostały niewłaściwie wykorzystane. |

Odbiorcy nie mogą udostępniać informacji TLP:RED żadnym podmiotom spoza konkretnej wymiany, spotkania lub rozmowy, w której informacja TLP:RED została pierwotnie zamieszczona. Na przykład w kontekście spotkania (spotkania), informacje TLP:RED są ograniczone do osób bezpośrednio uczestniczących w spotkaniu (spotkaniu). W większości przypadków informacje oznaczone jako TLP: RED powinny być wymieniane wyłącznie ustnie lub osobiście. |

|

TLP:POMARAŃCZOWY |

Podmioty mogą korzystać z TLP: POMARAŃCZOWY (AMBER) w przypadkach, gdy informacja wymaga skutecznej reakcji innych podmiotów i stanowi zagrożenie dla prywatności, reputacji lub działalności, jeśli zostanie udostępniona poza organizacjami uczestniczącymi. |

Odbiorcy mogą udostępniać informacje skategoryzowane jako TLP: AMBER członkom własnej organizacji oraz klientom, którzy muszą znać te informacje, aby chronić siebie lub zapobiegać dalszym potencjalnym szkodom. Jednostki mogą dowolnie ustalać dodatkowe zasady udostępniania, których należy przestrzegać. |

|

TLP:ZIELONY |

Podmioty mogą stosować TLP: ZIELONY (GREEN), jeśli informacja jest przydatna do podniesienia świadomości wszystkich organizacji uczestniczących. Możliwe jest także udostępnianie tych informacji innym podmiotom w ramach szerszej społeczności lub sektora. |

Beneficjenci mogą dzielić się informacjami zawartymi w kategorii TLP: GREEN z partnerami i organizacjami partnerskimi w swoim sektorze lub społeczności. Informacji nie można jednak udostępniać za pośrednictwem publicznie dostępnych kanałów. Informacje z tej kategorii mogą być masowo rozpowszechniane w obrębie danej społeczności. Informacje zawarte w kategorii TLP: GREEN nie mogą być udostępniane poza społecznością. |

|

TLP:BIAŁY |

Jednostki mogą stosować TLP: BIAŁY (WHITE), jeśli informacje zawierają minimalne lub żadne przewidywalne ryzyko niewłaściwego wykorzystania zgodnie z obowiązującymi zasadami i procedurami ujawniania informacji. |

Zgodnie z przepisami i ochroną praw autorskich, informacje zawarte w kategorii TLP: BIAŁE mogą być rozpowszechniane bez ograniczeń. |

"Niepożądane ujawnienie pewnych informacji jest określane w cyberbezpieczeństwie jako naruszenie poufności lub wyciek".[15]

4. Ocena poufności zgodnie z dekretem nr 82/2018 Dz.U. w sprawie środków bezpieczeństwa, incydentów związanych z bezpieczeństwem cybernetycznym, środków reaktywnych, wymogów dotyczących składania wniosków w dziedzinie bezpieczeństwa cybernetycznego i usuwania danych (dekret w sprawie bezpieczeństwa cybernetycznego).[16]

Rozporządzenie w sprawie ochrony cyberprzestrzeni w dużej mierze przyjmuje wprowadzony powyżej Protokół sygnalizacji świetlnej dla skali oceny poufności (zob. załącznik 1 do VoKB).

|

Poziom |

Opis |

Przykłady wymogów w zakresie ochrony aktywów |

|

NiskI |

Aktywa te są publicznie dostępne lub zostały przeznaczone do publikacji.

Naruszenie poufności aktywów nie zagraża uzasadnionym interesom osoby

zobowiązanej. |

Nie jest wymagana żadna ochrona. |

|

Średni |

Aktywa te nie są publicznie dostępne i stanowią know-how osoby zobowiązanej, a ochrona tych aktywów nie jest wymagana przez żadne przepisy prawa ani ustalenia umowne. W przypadku udostępniania takiego składnika aktywów stronom trzecim i stosowania klasyfikacji TLP stosuje się głównie oznaczenie TLP:GREEN lub TLP:AMBER. |

W celu ochrony poufności stosuje się środki kontroli dostępu. |

|

Wysoki |

Aktywa nie są publicznie dostępne, a ich ochrona jest wymagana przez

prawo, inne przepisy lub ustalenia umowne (np. tajemnice handlowe, dane osobowe).

|

W celu ochrony poufności stosuje się środki zapewniające kontrolę i

rejestrację dostępu. Informacje przekazywane przez sieć łączności są

chronione za pomocą środków kryptograficznych. |

|

Krytyczny |

Aktywa nie są publicznie dostępne i wymagają wyższego poziomu ochrony niż

poprzednia kategoria (np. strategiczne tajemnice handlowe, specjalne

kategorie danych osobowych). |

W celu ochrony poufności stosuje się środki zapewniające kontrolę i

rejestrację dostępu. Ponadto metody ochrony zapobiegające niewłaściwemu

wykorzystaniu zasobów przez administratorów. Transmisja informacji jest

chroniona za pomocą środków kryptograficznych. |

Integralność

Zgodnie ze Słownikiem interpretacyjnym bezpieczeństwa cybernetycznego[17] integralność jest definiowana jako "właściwość dokładności i kompletności". Integralność danych jest definiowana w tym samym słowniku jako "pewność, że dane nie zostały zmienione". W przenośni odnosi się także do ważności, spójności i dokładności danych, takich jak bazy danych czy systemy plików. Zapewniają to sumy kontrolne, funkcje haszujące, kody samokorygujące, redundancja, rejestrowanie itp. W kryptografii i ogólnie w bezpieczeństwie informacji integralność oznacza ważność danych." Integralność systemu to "właściwość polegająca na tym, że system wykonuje swoją zamierzoną funkcję w sposób niezakłócony, bez celowych lub przypadkowych, niezautomatyzowanych manipulacji w systemie".

Integralność oznacza zatem brak możliwości ingerencji w informacje, dane, systemy komputerowe, ich ustawienia itp. przez osoby do tego nieuprawnione.

Jednocześnie integralność stanowi pewnego rodzaju gwarancję integralności systemu, informacji lub danych.

"Niepożądana modyfikacja (zmiana) jest zatem określana w bezpieczeństwie informacji jako naruszenie integralności".[18]

W przypadku naruszenia integralności należy zauważyć, że jeśli dojdzie do niepożądanej zmiany w danych, niepożądana zmiana może w ogóle nie zostać wykryta, a do momentu wykrycia naruszenia integralności może upłynąć znaczna ilość czasu.

Rozporządzenie w sprawie bezpieczeństwa cybernetycznego przedstawia również skalę oceny integralności w załączniku 1.

|

Poziom |

Opis |

Przykłady wymogów w zakresie ochrony aktywów |

|

Niski |

Składnik aktywów nie wymaga ochrony integralności. Naruszenie integralności aktywów nie zagraża uzasadnionym interesom dłużnika. |

Nie jest wymagana żadna ochrona. |

|

Średnii |

Składnik aktywów może wymagać ochrony integralności. Naruszenie integralności składnika aktywów może prowadzić do szkody dla uzasadnionych interesów dłużnika i może mieć mniej poważny wpływ na aktywa podstawowe. |

Do ochrony integralności stosuje się standardowe narzędzia (np. ograniczenia dostępu do zapisu). |

|

Wysoki |

Składnik aktywów wymaga ochrony integralności. Naruszenie integralności aktywów prowadzi do szkody dla uzasadnionych interesów dłużnika i ma znaczący wpływ na aktywa podstawowe. |

W celu ochrony integralności stosuje się specjalne środki do śledzenia historii dokonywanych zmian oraz rejestrowania tożsamości osoby dokonującej zmiany. Integralność informacji przesyłanych przez sieci komunikacyjne jest chroniona za pomocą środków kryptograficznych. |

|

Krytyczny |

Składnik aktywów wymaga ochrony integralności. Naruszenie integralności prowadzi do bardzo poważnej szkody dla uzasadnionych interesów zobowiązanego, co ma bezpośredni i bardzo poważny wpływ na aktywa podstawowe. |

W celu ochrony integralności stosuje się specjalne środki umożliwiające jednoznaczną identyfikację osoby dokonującej zmiany (np. za pomocą technologii podpisu cyfrowego). |

Dostępność

Zgodnie z Interpretive Dictionary of Cybersecurity[19] , dostępność jest definiowana jako "właściwość bycia dostępnym i możliwym do wykorzystania na żądanie uprawnionego podmiotu".

Dostępność można zatem zdefiniować jako gwarancję możliwości dostępu do informacji, danych lub systemu komputerowego w chwili, gdy są one potrzebne. Samodzielny system, który zapewnia integralność i umożliwia dostęp do samego systemu, danych lub informacji, jest bezużyteczny, jeśli nie zapewnia niezawodnego dostępu w razie potrzeby.[20]

"Zniszczenie pewnych informacji jest określane w bezpieczeństwie informacji jako zakłócenie ich dostępności". [21]

Dekret w sprawie bezpieczeństwa cybernetycznego w załączniku 1 przedstawia również skalę oceny dostępności.

|

Poziom |

Opis |

Przykłady wymogów w zakresie ochrony aktywów |

|

Niski |

Zakłócenia w dostępności zasobów nie są istotne, a w przypadku awarii zwykle tolerowany jest dłuższy okres przywracania sprawności (do około 1 tygodnia). |

Do ochrony dostępności wystarczą regularne kopie zapasowe. |

|

Średni |

Zakłócenie dostępności zasobu nie powinno trwać dłużej niż jeden dzień roboczy, dłuższa przerwa w dostawie prowadzi do potencjalnego zagrożenia uzasadnionych interesów osoby zobowiązanej. |

W celu ochrony dostępności stosuje się powszechnie stosowane metody tworzenia kopii zapasowych i odzyskiwania danych. |

|

Wysoki |

Zakłócenia w dostępności zasobu nie powinny przekraczać kilku godzin. Każda awaria musi zostać natychmiast usunięta, ponieważ prowadzi do bezpośredniego zagrożenia uzasadnionych interesów osoby zobowiązanej. Majątek jest uważany za bardzo ważny. |

W celu zapewnienia dostępności stosuje się systemy rezerwowe, a przywrócenie usług może wymagać interwencji operatora lub wymiany zasobów technicznych. |

|

Krytyczny |

Zakłócenie dostępności środka trwałego jest niedopuszczalne, a nawet krótkotrwała niedostępność (w ciągu kilku minut) prowadzi do poważnego zagrożenia uzasadnionych interesów osoby zobowiązanej. Aktywa są uważane za krytyczne. |

Do ochrony dostępności stosuje się systemy zapasowe, a przywracanie usług jest krótkotrwałe i zautomatyzowane. |

Triada CIA jest często przedstawiana w formie graficznej, aby lepiej zrozumieć jej poszczególne atrybuty i relacje. Z tego powodu przedstawiono tu typową reprezentację triady CIA. W kolejnej części tego rozdziału triada ta zostanie uzupełniona o elementy (technologia, ludzie, procesy).

Triada CIA

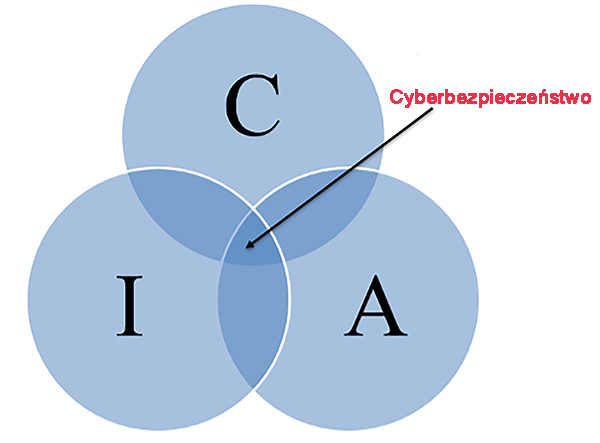

Jeśli spróbujemy zdefiniować przestrzeń bezpieczeństwa cybernetycznego w ramach realizacji triady CIA, to przestrzeń tę można przedstawić jako skrzyżowanie poszczególnych zasad tej triady.

Triada CIA i bezpieczeństwo cybernetyczne

Przeglądanie heksadecji parkenowskich[22]

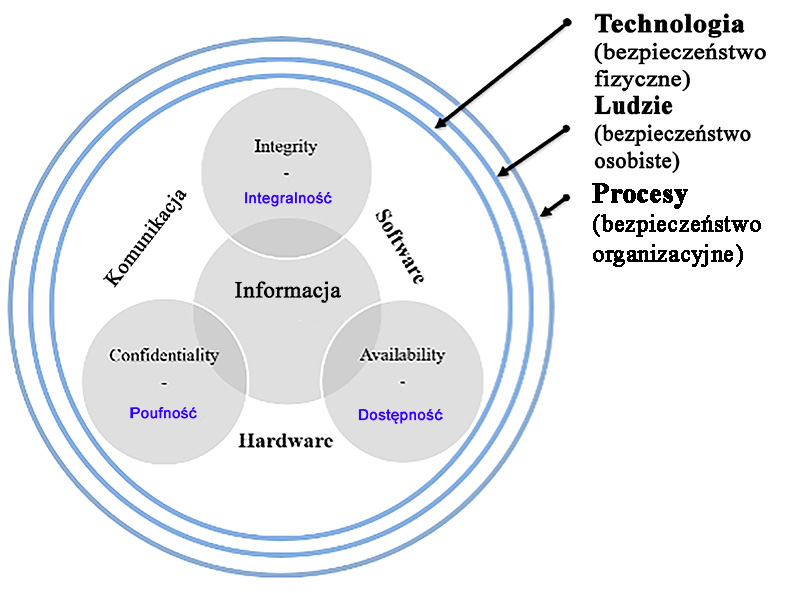

1.2.2 Elementy bezpieczeństwa cybernetycznego

Poniższe trzy elementy lub ich wzajemne oddziaływanie umożliwiają w pewnym stopniu stworzenie lub ustanowienie bezpieczeństwa cybernetycznego. Są to następujące elementy:

- ludzie,

- technologie i

- procesy.

Uważamy, że utopią jest myślenie, że możliwe jest stworzenie absolutnego bezpieczeństwa cybernetycznego lub całkowicie bezpiecznego systemu przy użyciu elementów ICT.

Teoretycznie można by sobie wyobrazić całkowicie odizolowany system komputerowy (wraz ze źródłem zasilania, np. za pomocą agregatu), zamknięty w klatce Faradaya, z jasno określonym kręgiem osób uprawnionych do pracy na tym systemie komputerowym, z zastrzeżeniem, że do tego wyjątkowego środowiska nie można wnosić ani wynosić żadnych nośników (elektronicznych ani innych).

Pojawia się jednak pytanie, czemu miałby służyć taki bezpieczny system i w jaki sposób można by wykorzystać wyniki prac nad tym systemem, czy też jak można by te wyniki wprowadzić w życie, skoro nie jest możliwe wytworzenie wyników prac. Można by wówczas wysunąć kontrargument, że wyniki zostaną opracowane dopiero po zakończeniu projektu, do tego czasu wszystko będzie chronione, a dostęp będzie podlegał wspomnianym wyżej zasadom.

Powstaje jednak pytanie, czy taki sztucznie stworzony i całkowicie odizolowany system jest zabezpieczony przed innymi zagrożeniami, którymi mogą być: brak kopii zapasowych, możliwość fizycznego zniszczenia systemu komputerowego, ujawnienie części informacji przez osoby pracujące z systemem itp.

Każdy system jest tylko tak bezpieczny, jak jego najsłabsze ogniwo (element).

Ludzie

"Ludzie często stanowią najsłabsze ogniwo w łańcuchu bezpieczeństwa i są chronicznie odpowiedzialni za awarie systemów bezpieczeństwa".

Bruce Schneier[23]

Osoby zajmujące się bezpieczeństwem cybernetycznym mogą być postrzegane jako:

- twórcy (twórców) tego bezpieczeństwa (tj. zazwyczaj osoby próbującej wyegzekwować i wdrożyć poszczególne elementy bezpieczeństwa cybernetycznego, czy to w odniesieniu do siebie, czy też w odniesieniu do organizacji),

- beneficjenci przepisów dotyczących bezpieczeństwa cybernetycznego (tj. ci, którzy zdecydowali się lub są zobowiązani do wdrożenia istniejących przepisów dotyczących bezpieczeństwa cybernetycznego),

- podmioty, które należy chronić przed atakami cybernetycznymi,

- podmioty, które muszą być informowane i szkolone w zakresie przepisów i zasad bezpieczeństwa cybernetycznego,

- ryzyko lub zagrożenie w kontekście tworzenia i utrzymywania bezpieczeństwa cybernetycznego.

Jeśli skupimy się na roli ludzi w budowaniu i utrzymywaniu bezpieczeństwa cybernetycznego, zwłaszcza w kontekście ZoKB, to należy odpowiednio zdefiniować i obsadzić następujące stanowiska:

- komisja ds. bezpieczeństwa cybernetycznego,

- kierownik ds. bezpieczeństwa cybernetycznego,

- architekt ds. bezpieczeństwa cybernetycznego,

- audytor bezpieczeństwa cybernetycznego,

- zespół ds. cyberbezpieczeństwa,

- poręczyciel,

- aktywa podstawowe,

- aktywa wspierające,

- powiernik rzeczowy,

- administrator techniczny,

- operator (czasami określany również jako dostawca),

- administrator,

- użytkownik.

Kluczowym elementem każdego systemu bezpieczeństwa są ludzie. W przypadku bezpieczeństwa cybernetycznego ich rola jest jeszcze ważniejsza, a ludzie są zazwyczaj najsłabszym elementem i najczęstszym celem ataków.

Jest kilka powodów, które skłaniają nas do tego stwierdzenia.

Pierwszym z nich jest stosunkowo krótki czas, w którym faktycznie korzystamy z systemów komputerowych. Większość użytkowników zaczęła korzystać z komputerów dopiero po roku 1990, masowo zaczęliśmy łączyć się z Internetem około 1995 roku, a "inteligentne" telefony komórkowe używamy od około 2007 roku. Jednak z wielu portali społecznościowych, które obecnie uważamy za niezbędne i bez których nie wyobrażamy sobie życia, nie korzystamy od ponad 10 lat.

Drugi powód to ogromna dynamika rozwoju sprzętu, a zwłaszcza oprogramowania, która jest nieodłącznie związana z naszą interakcją w świecie cyfrowym. To właśnie dynamizm rozwoju oprogramowania sprawia, że wielu użytkowników nie analizuje szczegółowo kwestii bezpieczeństwa, które są nieuchronnie związane z użytkowaniem oprogramowania.

Trzecim i ostatnim powodem jest fakt, że życie bez technologii informacyjnych i komunikacyjnych jest dla naszego społeczeństwa nie do pomyślenia lub wręcz niemożliwe. Technologie informacyjno-komunikacyjne i związane z nimi aplikacje tworzą cyfrowe awatary nas samych, zawierające jednak znacznie więcej informacji, niż jesteśmy w stanie zapamiętać lub zachować. Wiedzą o tym nie tylko producenci sprzętu i oprogramowania, ale także osoby atakujące, które właśnie z tego powodu obierają sobie za cel ludzi w cyberprzestrzeni.

"Amatorzy hakują systemy, profesjonaliści hakują ludzi".

Bruce Schneier[24]

Naszym zdaniem istotne jest, aby osoby korzystające z technologii informacyjno-komunikacyjnych i decydujące się na interakcje w cyberprzestrzeni mogły:

- zrozumieć przynajmniej podstawowe zasady i reguły mające zastosowanie do bezpieczeństwa cybernetycznego,

- rozumieć przynajmniej podstawowe funkcje systemów komputerowych (np. komputera, laptopa, telefonu komórkowego, smart TV itp.), których używają do tej interakcji,

- przeanalizować aplikacje, których używają do tej interakcji, a jeśli nie odpowiadają im te aplikacje lub ich warunki, nie korzystać z nich,

- wykształcić się w dziedzinie cyberbezpieczeństwa.

Dlatego, aby ułatwić realizację przynajmniej ostatniego punktu z powyższej listy, postanowiliśmy stworzyć tę publikację i podsumować przynajmniej częściową wiedzę, która może być wykorzystana zarówno przez laików, jak i pracowników IT, którzy postanowili zwrócić większą uwagę na cyberbezpieczeństwo.

Technologia

"Jeśli myślisz, że technologia może rozwiązać Twoje problemy z bezpieczeństwem, to znaczy, że nie rozumiesz problemów i nie rozumiesz technologii".

Bruce Schneier[25]

Technologia jest zazwyczaj środkiem umożliwiającym użytkownikom łączenie się z Internetem, sieciami społecznościowymi i innymi aplikacjami. Jest to narzędzie, które wykorzystuje różne pakiety biurowe do tworzenia dokumentów, wysyłania wiadomości e-mail, oglądania filmów itp. Zwykle zwykły użytkownik postrzega technologie końcowe (komputer, tablet, telefon komórkowy itp.), z których sam korzysta, i wchodzi z nimi w interakcje, natomiast zazwyczaj nie interesują go inne warstwy technologiczne, które są niezbędne do jego aktywności w cyberprzestrzeni.

W przypadku organizacji technologie stanowią pełną gamę urządzeń, począwszy od technologii skierowanych do użytkownika (komputery stacjonarne, urządzenia mobilne itp.), poprzez całą infrastrukturę sieciową (sieć LAN, elementy aktywne, elementy Wi-Fi itp.) i usługi (serwery, aplikacje itp.), aż po elementy służące do zapewnienia bezpieczeństwa zarówno na zewnątrz (zapora sieciowa[26] , systemy IDS/IPS[27] , honeypot[28] itp.), jak i wewnątrz infrastruktury (elementy uwierzytelniania i autoryzacji, monitorowania, analizy itp.)

W ramach budowania i utrzymywania bezpieczeństwa cybernetycznego należy przeanalizować istniejące zasoby i na podstawie tej analizy w razie potrzeby uzupełnić lub zmodyfikować istniejące systemy. Jeśli chodzi o technologię, to w zależności od specyfiki danej organizacji, jej integralną częścią powinny być następujące elementy:

- systemy wykrywania - systemy wykrywania włamań (IDS)/systemy zapobiegania włamaniom (IPS),

- centralne zarządzanie użytkownikami i rolami,

- scentralizowane zarządzanie klasyfikacją informacji,

- ochrona przed złośliwym kodem (zapora aplikacji, rozwiązania antywirusowe, antyspamowe i inne),

- technologia rejestrowania działań poszczególnych elementów ICT, administratorów i użytkowników (system dzienników),

- systemy kopii zapasowych aktywnych i offline; kopie zapasowe ważnych serwerów, aplikacji i baz danych (system odzyskiwania danych),

- zarządzanie bezpieczeństwem sieci (VLAN, DMZ, firewall itp.).

Technologia jest zazwyczaj tym elementem cyberbezpieczeństwa, na którym jako użytkownicy lub organizacje nie oszczędzamy. Jesteśmy skłonni zapłacić znaczną sumę pieniędzy za technologię, ponieważ "potrzebujemy najnowszego telefonu" lub z prawdziwego i ważnego powodu, jakim jest przestarzałość i brak wsparcia (aktualizacji) danego systemu komputerowego.

Dlatego w celu zapewnienia bezpieczeństwa cyberprzestrzeni konieczne jest utrzymywanie technologii w takim stanie, aby były one w stanie reagować na zmiany związane z rozwojem technologii informacyjno-komunikacyjnych. W szczególności należy dbać o aktualność i bezpieczeństwo technologii (zarówno sprzętu, jak i oprogramowania).

Choć technologia jest z pewnością ważnym elementem procesu tworzenia i utrzymywania bezpieczeństwa cybernetycznego, to naszym zdaniem jest to element najmniej ważny. Znacznie ważniejszymi elementami bezpieczeństwa cybernetycznego są odpowiednio ustalone procesy oraz ludzie, którzy potrafią je stosować lub modyfikować w praktyce i przestrzegać wcześniej ustalonych zasad.

Procesy

"Mantra każdego dobrego inżyniera ds. bezpieczeństwa brzmi: 'Bezpieczeństwo to nie produkt, ale proces'. To coś więcej niż zaprojektowanie silnej kryptografii w systemie; to zaprojektowanie całego systemu w taki sposób, aby wszystkie środki bezpieczeństwa, w tym kryptografia, działały razem".

Bruce Schneier[29]

Procesy to działania, które należy podjąć, aby ludzie mogli korzystać z technologii i związanych z nią usług.

Z punktu widzenia upływu czasu możliwe jest śledzenie następujących procesów:

- zarządzanie

aktywami i ryzykiem

- definiowanie i kategoryzowanie aktywów,

- analiza i kategoryzacja ryzyka,

- wdrażanie technologii informacyjno-komunikacyjnych i ich zastosowań,

- zarządzanie użytkownikami i rolami,

- autoryzacja i uwierzytelnianie,

- utrzymanie (aktualizacje) systemów i usług,

- testowanie bezpieczeństwa poszczególnych systemów i usług komputerowych,

- analiza działań naprawczych,

- wdrożenie środków naprawczych,

- audyt bezpieczeństwa cybernetycznego,

- wykrywanie anomalii lub ataków cybernetycznych,

- reagowanie na ataki cybernetyczne i inne incydenty,

- procesy zapewniające ciągłość działania,

- szkolenia i ćwiczenia itp.

Przedstawiona powyżej lista poszczególnych procesów związanych z tworzeniem i utrzymywaniem bezpieczeństwa cybernetycznego nie jest w żadnym wypadku wyczerpująca, a przedstawione procesy można uogólnić. Poszczególne procesy są wdrażane w całym cyklu życia TIK, informacji, danych i użytkownika. [30]

Samo ustanowienie procesów, ich ciągłe utrzymywanie i modyfikowanie jest najtrudniejszą częścią budowania bezpieczeństwa cybernetycznego. Jednocześnie działalność ta stawia najwyższe wymagania administratorowi poszczególnych systemów.

Jeśli organizacja zdecyduje się na wdrożenie zasad bezpieczeństwa cybernetycznego, to oczywiście wskazane jest aktualizowanie zarówno sprzętu, jak i oprogramowania, przestrzeganie ustalonych zasad dostępu do poszczególnych systemów itp.

Jeśli to możliwe, zaleca się również przeprowadzanie w organizacji symulacji typowych cyberataków (np. phishingu, naruszenia służbowej poczty elektronicznej itp.

Testy penetracyjne pozwalają także na znalezienie błędów w już skonfigurowanych procesach.

Jednak tworząc i ustalając zasady bezpieczeństwa cybernetycznego, organizacja powinna przede wszystkim skupić się na zasobach ludzkich i ich edukacji.

Triada CIA, obejmująca technologię, ludzi i procesy[31]

1.2.3 Cykl życia bezpieczeństwa cybernetycznego

Z perspektywy upływu czasu wdrożenie bezpieczeństwa cybernetycznego wymaga zastosowania lub modyfikacji zarówno triady CIA, jak i podelementów bezpieczeństwa cybernetycznego w całym cyklu ich życia. W szczególności zapobieganie, wykrywanie i reagowanie na ataki. [32]

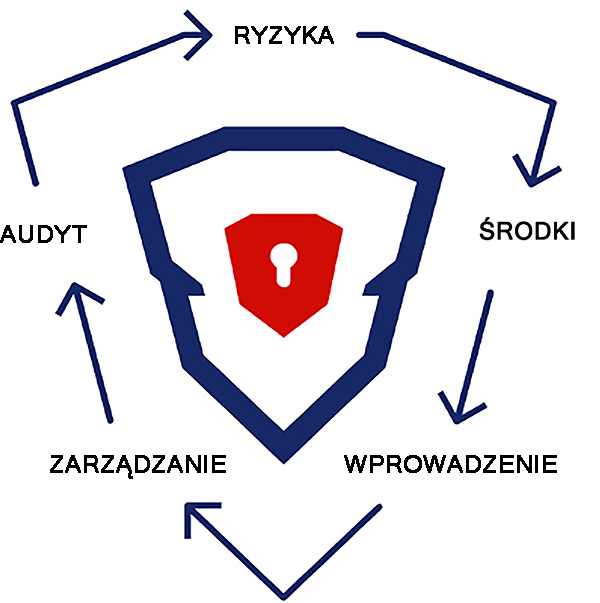

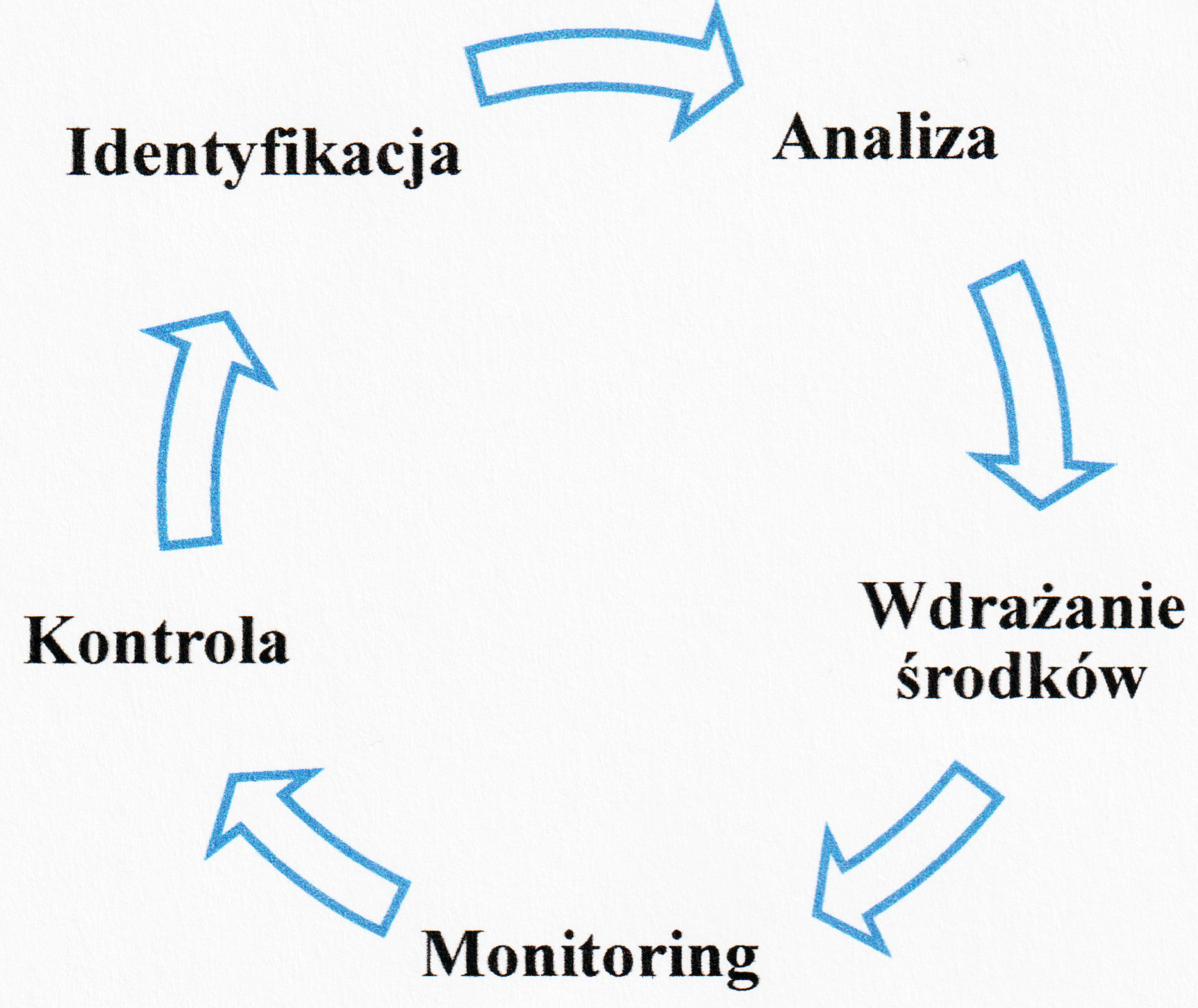

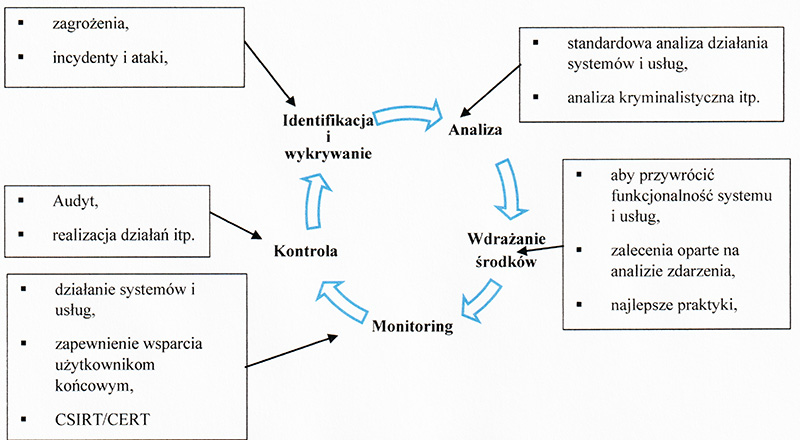

Bardzo często cykl życia cyberbezpieczeństwa jest przedstawiany za pomocą różnych diagramów. Dla jasności, oto niektóre z nich.

Uproszczony widok cyklu życia bezpieczeństwa cybernetycznego

Cykl życia bezpieczeństwa cybernetycznego według kybez.cz[33]

W dziedzinie bezpieczeństwa cybernetycznego nie ma "punktu krytycznego", w którym można by powiedzieć: "Udało się! Jesteśmy chronieni przed atakami i zagrożeniami cybernetycznymi. Jesteśmy bezpieczni w cyberprzestrzeni".

Budowanie i utrzymywanie bezpieczeństwa cybernetycznego można porównać do niekończącej się analizy ryzyka, ale z zastrzeżeniem, że ta rutynowa analiza musi być uzupełniona o inne procesy wspierające, które mogą pomóc w zwiększeniu bezpieczeństwa cybernetycznego w organizacji.

Analiza ryzyka

Cykl życia bezpieczeństwa cybernetycznego

Rzeczywiste odwzorowanie cyklu życia cyberbezpieczeństwa może być znacznie bardziej złożone.[34]

Przykład rozwiązania z zakresu bezpieczeństwa cybernetycznego

Ewolucja bezpieczeństwa cybernetycznego

Na zakończenie tego podrozdziału można zadać proste pytanie: "Dlaczego ja (jako osoba fizyczna) lub organizacja mam w ogóle zawracać sobie głowę bezpieczeństwem cybernetycznym?".

Odpowiedź nie będzie aż tak skomplikowana, choć konieczne będzie przełamanie często zakorzenionego mitu, że ktoś inny - czy to duże organizacje, takie jak Microsoft, Google, Apple, czy dostawcy usług w chmurze, łączności itp. już rozwiązał za mnie problem cyberbezpieczeństwa.

Choć prawdą jest, że organizacje te wdrożyły i stosują częściowe elementy cyberbezpieczeństwa, to jednak cyberbezpieczeństwo, jak każde inne zabezpieczenie, zawsze zaczyna się i kończy na konkretnej osobie lub organizacji, która chce się zabezpieczyć, i zawsze ma na uwadze specyfikę tej osoby lub organizacji.

Raport Data Breach Investigations Report[35] , w którym przeanalizowano przypadki naruszenia bezpieczeństwa prowadzące do utraty danych, za rok 2017 przedstawia następujące fakty:

- napastnik był

· osoba spoza organizacji - 73%.

· osoba w organizacji - 28%.

· zorganizowana grupa przestępcza - 50%

- został wykorzystany do ataków:

· hakerstwo - 48%.

· złośliwe oprogramowanie - 30%

- 49% złośliwego oprogramowania zostało rozesłane, a następnie zainstalowane przez atakującego za pośrednictwem poczty elektronicznej

· inżynieria społeczna - 43%

· napaść fizyczna - 8%[36]

- organizacje będące ofiarami:

· opieka zdrowotna - 24 %.

· sektor publiczny (zazwyczaj władze państwowe i lokalne itp.) - 14%.

- motyw ataku:

· wzbogacanie - 76%

· zdobywanie danych i informacji (szpiegostwo) - 13%.

- 68% ataków zostało wykrytych po kilku miesiącach lub dłużej

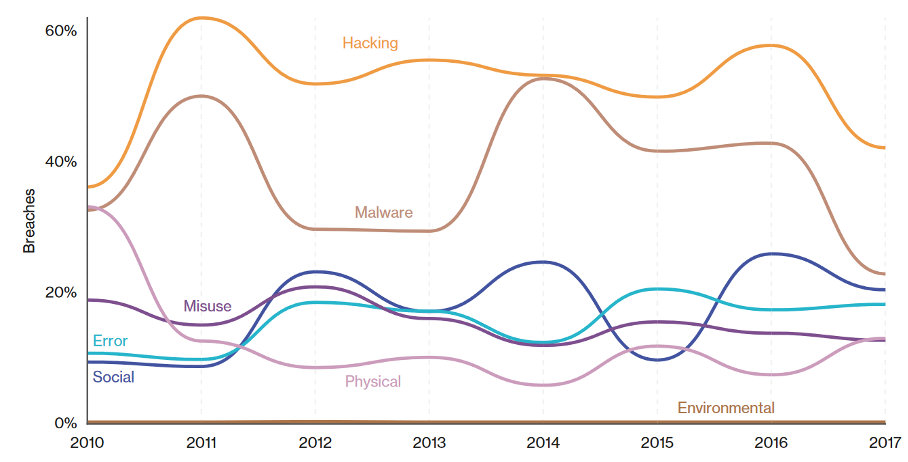

Poniższy wykres przedstawia rozwój poszczególnych ataków od 2010 r. do końca 2017 r.

Rodzaje ataków stosowanych w celu naruszenia bezpieczeństwa[37]

Według raportu National Cyber and Information Security Authority[38] , "w 2018 r. można spodziewać się dalszego wzrostu cyberzagrożeń, zwłaszcza większej liczby ataków phishingowych nowej generacji, ataków na targowiska, portfele i giełdy kryptowalut, bezplikowych wariantów oprogramowania ransomware, wykorzystania sztucznej inteligencji do cyberataków, ataków na dane w rozwiązaniach Cloud, ataków na IoT, systemy przemysłowe itp. Oczekuje się, że wzrośnie udział podmiotów państwowych lub sponsorowanych przez państwo w atakach cybernetycznych, a masowe wycieki danych osobowych, haseł i danych dostępowych będą się utrzymywać. Dlatego tak istotne jest budowanie bezpieczeństwa cybernetycznego systemów teleinformatycznych krytycznych dla funkcjonowania państwa i jego infrastruktury krytycznej."[39]

Obszar cyberbezpieczeństwa będzie jednym z najważniejszych obszarów w przyszłości, ponieważ można założyć, że wykorzystanie technologii informacyjno-komunikacyjnych i usług związanych z tymi technologiami nie ulegnie zmniejszeniu. Bezpieczeństwo cybernetyczne ma pomóc w identyfikacji słabych punktów w konfiguracji tych systemów i usług.

"Bezpieczeństwo cybernetyczne pomaga również w identyfikacji, ocenie i przeciwdziałaniu zagrożeniom w cyberprzestrzeni, ograniczaniu ryzyka cybernetycznego oraz eliminowaniu skutków cyberataków, przestępstw informacyjnych, cyberterroryzmu i szpiegostwa cybernetycznego w zakresie wzmacniania poufności, integralności i dostępności danych, systemów i innych elementów infrastruktury teleinformatycznej".

Głównym celem bezpieczeństwa cybernetycznego jest ochrona środowiska umożliwiającego realizację praw człowieka do informacji." [40]

[1] Zob. np. HSU, D. Frank i D. MARINUCCI (eds.). Postępy w dziedzinie bezpieczeństwa cybernetycznego: technologia, operacje i doświadczenia. Nowy Jork: Fordham University Press, 2013. 272 S. ISBN 978-0-8232-4456-0. s 41.

KADLECOVÁ, Lucie. Pojęciowe i teoretyczne aspekty bezpieczeństwa cybernetycznego. [online]. Dostępne pod adresem: https://is.muni.cz/el/1423/podzim2015/BSS469/um/Prezentace_FSS_Konceptualni_a_teoreticke_aspekty_KB.pdf

[2] Więcej informacji na ten temat można znaleźć np. w książce Parkerian Hexad. [online]. Dostępne pod adresem: https://vputhuseeri.wordpress.com/2009/08/16/149/

[3] Artykuł 1 lit. b) Konwencji o cyberprzestępczości. Konwencja o cyberprzestępczości. [online]. Dostępne pod adresem: https://rm.coe.int/CoERMPublicCommonSearchServices/DisplayDCTMContent?documentId=09000016804931c0

[4] POŽÁR, Josef. Bezpieczeństwo informacji. Pilzno: Aleš Čeněk, 2005, s. 25.

[5] Więcej szczegółów w: WIENER, Norbert. Cybernetyka: czyli sterowanie i komunikacja w organizmach żywych i maszynach. Praga: Państwowe Wydawnictwo Literatury Technicznej, 1960. 148 s., s. 32 i nast.

[6] ŠÁMAL, Pavel et al. Kodeks karny II. §§ 140-421. Komentarz. 2. 2. edycja. Praga: C. H. Beck, 2012, s. 2308.

[7] POŽÁR, Josef. Bezpieczeństwo informacji. Pilzno: Aleš Čeněk, 2005, s. 25.

[8] Więcej szczegółów w: KOLOUCH, Jan. Cyberprzestępczość. Praga: CZ.NIC, 2016, s. 57 i nast.

[9] EVANS, DONALD, PHILIP, BOND i ARDEN BEMET. Standardy kategoryzacji bezpieczeństwa informacji i systemów informatycznych na szczeblu federalnym (Standards for Security Categorization of Federal Information and Information Systems). National Institute of Standards and Technology, Computer Security Resource Center. [online]. Dostępne pod adresem: https://csrc.nist.gov/csrc/media/publications/fips/199/final/documents/fips-pub-199-final.pdf

ANDRESS, Jason. Podstawy bezpieczeństwa informacji. Wydanie drugie. Syngress. 9780128007440

HENDERSON, Anthony. Triada CIA: poufność, integralność, dostępność. [online]. Dostępne pod adresem: http://panmore.com/the-cia-triad-confidentiality-integrity-availability

[10] Więcej informacji można znaleźć na stronie https://www.nbu.cz/cs/pravni-predpisy/zakon-c-412-2005/1122-uplne-zneni-zakona-c-412-2005/.

[11] Por. dalej: ŠULC, Vladimír. Bezpieczeństwo cybernetyczne. Pilzno: Aleš Čeněk, 2018. s. 20 i nast.

[12] Obecnie Centrum Ochrony Infrastruktury Kraju - CPNI

[13] Więcej szczegółów można znaleźć np. w dokumencie Traffic Light Protocol (TLP) Definitions and Usage. [online]. Dostępne pod adresem: https://www.us-cert.gov/tlp

[14] Definicje i zastosowanie protokołu sygnalizacji świetlnej (TLP). [online]. Dostępne pod adresem: https://www.us-cert.gov/tlp

[15] ŠULC, Vladimír. Cyberbezpieczeństwo. Pilzno: Aleš Čeněk, 2018. s. 19.

[16] Zwane dalej Rozporządzeniem o bezpieczeństwie cybernetycznym lub VoKB.

[17] JIRÁSEK, Petr, Luděk NOVÁK i Josef POŽÁR. Słownik interpretacyjny bezpieczeństwa cybernetycznego. [online]. Wydanie 3 zaktualizowane. Praga: AFCEA, 2015, s. 58 [online]. Dostępne pod adresem: http://afcea.cz/wp-content/uploads/2015/03/Slovnik_v303.pdf

[18] ŠULC, Vladimír. Cyberbezpieczeństwo. Pilzno: Aleš Čeněk, 2018. s. 22.

[19] JIRÁSEK, Petr, Luděk NOVÁK i Josef POŽÁR. Słownik interpretacyjny bezpieczeństwa cybernetycznego. [online]. Wydanie 3 zaktualizowane. Praga: AFCEA, 2015, s. 43 [online]. Dostępne pod adresem: http://afcea.cz/wp-content/uploads/2015/03/Slovnik_v303.pdf

[20] Zob. np. EVANS, DONALD, PHILIP, BOND i ARDEN BEMET. Standardy kategoryzacji bezpieczeństwa informacji i systemów informatycznych na szczeblu federalnym (Standards for Security Categorization of Federal Information and Information Systems). National Institute of Standards and Technology, Computer Security Resource Center. [online]. Dostępne pod adresem: https://csrc.nist.gov/csrc/media/publications/fips/199/final/documents/fips-pub-199-final.pdf

[21] ŠULC, Vladimír. Cyberbezpieczeństwo. Pilzno: Aleš Čeněk, 2018. s. 24.

[22] Heksada parkerowska. [online]. Dostępne pod adresem: http://cs.lewisu.edu/mathcs/msisprojects/papers/georgiependerbey.pdf

[23] SCHNEIER, Bruce. [online]. Dostępne pod adresem: https://www.azquotes.com/quote/570039 ;

[24] SCHNEIER, Bruce. [online]. Dostępne pod adresem: https://www.azquotes.com/quote/570035

[25] SCHNEIER, Bruce. [online]. Dostępne pod adresem: https://www.azquotes.com/quote/570040

[26] Firewall to system zawierający reguły regulujące przepływ danych w technologiach sieciowych.

[27] IPS (Intrusion Prevention System - system zapobiegania włamaniom) - urządzenie monitorujące niepożądaną (złośliwą) aktywność sieciową i/lub aktywność systemu komputerowego. Zwany dalej IPS.

IDS (Intrusion Detection System - system wykrywania włamań) to system przeznaczony do wykrywania nietypowych działań, które mogą potencjalnie prowadzić do naruszenia bezpieczeństwa sieci komputerowej, systemów komputerowych, aplikacji itp. Zwany dalej systemem IDS.

[28] Honeypot to system, którego zadaniem jest wykrywanie złośliwego oprogramowania lub innych niepożądanych działań, które są następnie analizowane w tym sztucznie stworzonym środowisku.

[29] SCHNEIER, Bruce. [online]. Dostępne pod adresem: https://www.azquotes.com/quote/570047

[30] Termin użytkownik jest tu używany w odniesieniu do osoby fizycznej, która jest upoważniona do korzystania z elementów, systemów i aplikacji TIK. Z tego punktu widzenia za użytkownika uważa się zarówno osobę z uprawnieniami administratora, jak i użytkownika końcowego.

[31] Wykres został oparty na wykresie opublikowanym w metodologii triady CIA. [online]. [cytowany 2018-07-10]. Dostępny pod adresem: https://en.wikipedia.org/wiki/Information_security#/media/File:CIAJMK1209.png

[32] Więcej informacji na ten temat można znaleźć w artykule SVOBODA, Ivan. Rozwiązania w zakresie cyberbezpieczeństwa. Wykład w Akademii CRIF. (23. 9. 2014)

[33] Podstawowe pojęcia. [online]. Dostępne pod adresem: https://www.kybez.cz/bezpecnost/pojmoslovi

[34] Pełny zakres usług CGI Cyber Security [online]. Dostępne pod adresem: https://mss.cgi.com/service-portfolio

[35] 2018 Data Breach Investigation Report. 11th Edition. [Online]. Dostępne pod adresem: http://www.documentwereld.nl/files/2018/Verizon-DBIR_2018-Main_report.pdf

[36] Poszczególne ataki zwykle wykorzystują kombinację technik i narzędzi.

[37] 2018 Data Breach Investigation Report. 11th Edition. [Online]. Dostępne pod adresem: http://www.documentwereld.nl/files/2018/Verizon-DBIR_2018-Main_report.pdf s. 7.

[38] zwana dalej NUCIB

[39] 2017 State of Cybersecurity Report [online]. Dostępne pod adresem: https://nukib.cz/download/Zpravy-KB-vCR/Zprava-stavu-KB-2017-fin.pdf

[40] Narodowa Strategia Cyberbezpieczeństwa Republiki Czeskiej na lata 2015-2020 [online]. Dostępne pod adresem: https://www.govcert.cz/download/gov-cert/container-nodeid-998/nskb-150216-final.pdf