Wykrywanie cyberzagrożeń i zapobieganie im

4. Przejawy cyberprzestępczości

4.6. Phishing, Pharming, Spear Phishing, Vishing, Smishing

Termin phishing jest najczęściej używany w odniesieniu do oszukańczych lub podstępnych działań mających na celu uzyskanie informacji o użytkowniku, takich jak nazwa użytkownika, hasło, numer karty kredytowej, PIN itp.

W węższym znaczeniu tego słowa, phishing to działanie, które wymaga od użytkownika odwiedzenia oszukańczej strony internetowej (np. wyświetlającej stronę bankowości internetowej, sklepu internetowego itp.

W szerszym znaczeniu phishing można zdefiniować jako każde oszukańcze działanie mające na celu wzbudzenie zaufania u użytkownika, obniżenie jego czujności lub zmuszenie go w inny sposób do zaakceptowania scenariusza przygotowanego wcześniej przez atakującego. W tym szerszym znaczeniu użytkownik nie musi już wypełniać danych, ale otrzymuje wiadomość (lub jest przekierowywany na stronę) zawierającą zazwyczaj złośliwe oprogramowanie, które samo zbiera dane. Do tego szerszego pojęcia można zaliczyć również oszustwa związane z darowiznami itp.

W obu przypadkach użytkownik, który jest celem ataku phishingowego, zostaje oszukany, różnica polega przede wszystkim na poziomie interakcji wymaganym od użytkownika.

Istotą phishingu jest wykorzystanie socjotechniki. Phishing może być również przeprowadzany w świecie rzeczywistym (zob. oszustwa itp.), ale świat wirtualny pozwala atakującemu na wysyłanie fałszywych wiadomości do ogromnej liczby potencjalnych ofiar przy minimalnym wysiłku. Phishing można, ze sporą dozą przesady, porównać do "bombardowania dywanowego". Podobnie jak w przypadku bombardowania dywanowego, phishing jest ukierunkowany na stosunkowo nieokreśloną liczbę ofiar, aby dać atakującemu szansę na sukces. Na przykład firma Google podała w 2014 r., że oszustwo o charakterze naprawdę dobrego phishingu jest w 45% skuteczne w przechwytywaniu danych użytkownika.[1]

Phishing nie koncentruje się wyłącznie na wiadomościach e-mail. Z phishingiem można spotkać się w wiadomościach błyskawicznych (Skype, ICQ, Jabber itp.), sieciach społecznościowych, wiadomościach SMS i MMS, czatach, oszustwach (fałszywe oferty pracy, towarów itp.), fałszywych aplikacjach przeglądarek[2] itp.

Phishing w ścisłym tego słowa znaczeniu

Zasada działania "klasycznego" ataku phishingowego polega najczęściej na wysłaniu do ofiary wiadomości phishingowej, która na pierwszy rzut oka nie wzbudza żadnych podejrzeń, że jest to oszukańcza wiadomość. W takiej wiadomości e-mail zwykle znajduje się łącze, które użytkownik powinien kliknąć.

Po kliknięciu załączonego łącza użytkownik jest przenoszony na fałszywą stronę internetową, która wyglądem i działaniem prawie nie różni się od oryginalnej, poprawnej skrzynki pocztowej. Jeżeli jest to imitacja strony internetowej, która może być wykorzystywana do dokonywania płatności, uzyskiwania dostępu do zabezpieczonych kont, zarządzania nimi itp. to dane wprowadzone przez użytkownika są automatycznie przesyłane do osoby atakującej.[3] W ten sposób atakujący może uzyskać dane identyfikacyjne użytkowników internetowych usług bankowych, dostęp do indywidualnych kont bankowych użytkowników zagrożonych systemów, uzyskać numery identyfikacyjne i inne dane na kartach płatniczych, które następnie mogą być wykorzystane do dokonywania płatności w środowisku internetowym itp.

Właściwy atak phishingowy przebiega w kilku etapach.[4]

1. Planowanie ataku phishingowego

W tej fazie ataku phishingowego wybierany jest cel (grupa użytkowników) oraz metoda, która zostanie użyta do ataku. Ocenia się, w jaki sposób cel jest zabezpieczony technicznie, jakie jest ryzyko ujawnienia tożsamości atakującego itp.

2. Tworzenie warunków do przeprowadzenia ataku phishingowego

Na tym etapie wdrażane jest techniczne rozwiązanie ataku phishingowego. Atakujący uzyskuje listę adresów e-mail użytkowników, do których ma zostać wysłana wiadomość phishingowa, tworzona jest skrzynka pocztowa z danymi, do której system wysyła uzyskane dane użytkowników, tworzona jest zaufana wiadomość, która następnie jest rozsyłana do użytkowników.

3. Niestandardowy atak phishingowy

Wiadomość phishingowa jest dostarczana do poszczególnych użytkowników i w zależności od jakości przetwarzania tej wiadomości oraz innych czynników (doświadczenie użytkownika, świadomość użytkownika na temat phishingu, oprogramowanie antyphishingowe celu itp. Na tym etapie ataku phishingowego użytkownik po raz pierwszy styka się z wiadomością phishingową.

Pretekstem jest często informacja o błędzie w systemie bezpieczeństwa firmy lub inne ostrzeżenie, które ma dać użytkownikowi poczucie, że wiadomość jest autentyczna. Po uruchomieniu interaktywnego łącza osoba zostaje przekierowana na stronę stworzoną przez atakującego, która wiernie naśladuje stronę internetową oryginalnej instytucji finansowej. Użytkownik jest proszony o podanie danych do logowania, zwykle obejmujących numer karty i kod PIN. Wypełnione dane są przesyłane na adres phishera, który następnie wypłaca część lub całość środków z konta, wyrządzając szkodę klientowi (patrz ilustracja poniżej).

Miejsce oryginalne (po lewej) i miejsce podrobione (po prawej)

4. Gromadzenie danych

Napastnik pobiera dane wprowadzone przez poszczególnych użytkowników zagrożonego systemu na fałszywej stronie internetowej.

5. Wypłata środków lub innych korzyści z ataku phishingowego

Napastnik wykorzystuje uzyskane dane do wejścia na rzeczywiste konta bankowe poszczególnych użytkowników i wypłaty środków. Przelewając środki na inne rachunki, zwłaszcza zagraniczne, rozcieńczając je i stosując inne techniki, zrabowane środki stają się praktycznie niemożliwe do wyśledzenia.

Bardzo trudno jest określić, ile ataków phishingowych przeprowadzanych jest każdego dnia na całym świecie. Podobnie, trudno jest określić, ilu klientów zagrożonych firm odpowiada na wiadomości phishingowe. Szacuje się, że stopa zwrotu wynosi około 0,01 i 0,1%.[5]

Prognozy z 2007 roku przewidywały, że liczba "klasycznych" oszustw lub kampanii phishingowych wzrośnie w przyszłości.[6] Prognozy te częściowo się sprawdziły, ponieważ liczba "klasycznych" kampanii phishingowych maleje, ale phishing w szerszym znaczeniu wzrasta[7] , w szczególności pojawiają się nowe modyfikacje phishingu lub powiązania między phishingiem a innymi rodzajami ataków (złośliwym oprogramowaniem, botnetami itp.).

Phishing w szerszym znaczeniu

Aby przedstawić phishing w szerszym ujęciu, wspomnę o czterech kampaniach, które miały miejsce w Czechach i zakończyły się mniejszym lub większym sukcesem. Ataki te nie są oczywiście jedynymi atakami phishingowymi w szerszym znaczeniu, które miały miejsce w Republice Czeskiej. Powodem wyboru tych czterech konkretnych ataków jest chęć zwrócenia szczególnej uwagi na nowatorskie podejście atakującego oraz odpowiednie połączenie ataku technicznego z socjotechniką. W szczególności są to następujące ataki:

1. Zadłużenie/Bank/Ekzekucja

2. Poczta czeska

3. Święta i prezenty

4. Seznam.cz - hasło jednorazowe

4.6.1.1. Zadłużenie/Bank/Ekzekucja [8]

Kampania phishingowa, znana pod fachową nazwą DBE, uderzyła na masową skalę w Czechach w 2014 roku (a pogłosy tej kampanii trwały co najmniej do końca 2015 roku).[9] Sam atak był bardzo precyzyjnie przygotowany i obejmował zarówno sam phishing, jak i dystrybucję złośliwego oprogramowania (na komputer i urządzenie mobilne). Cały atak można podzielić na następujące etapy:

1. Kampania phishingowa

2. Instalowanie złośliwego oprogramowania na komputerze

3. Dostęp do bankowości internetowej

4. Instalowanie złośliwego oprogramowania na urządzeniu mobilnym

5. Przelew i wypłata środków

Ad 1) Kampania phishingowa

Pierwszym warunkiem skutecznego pozyskania środków przez atakujących była duża kampania phishingowa, na którą odpowiedziałaby wystarczająca liczba osób. Faktyczne wysyłanie oszukańczych e-maili zostało rozłożone na trzy kolejne fale wiadomości phishingowych:

I. Zadłużenie (zadłużenie@.... ); marzec-kwiecień 2014 r.

II. Bank (bank@.... ); maj - czerwiec 2014 r.

III. Egzekucje (emisja@...); lipiec - wrzesień 2014 r.

Poszczególne kampanie miały na celu podniesienie "jakości" własnych wiadomości e-mail, a w szczególności lepsze wykorzystanie socjotechniki w stosunku do zamierzonych ofiar w regionie docelowym, tj. w Czechach. Wszystkie wspomniane kampanie phishingowe miały jednak co najmniej dwie cechy wspólne. Po pierwsze, załącznik do wysyłanej wiadomości zawsze zawierał plik udający dokument tekstowy, ale był to plik wykonywalny, czyli złośliwe oprogramowanie: Trojan.[10] Drugą wspólną cechą było to, że inżynieria społeczna wykorzystywała obawy osób, z którymi nawiązano kontakt, przed ewentualnymi sporami sądowymi, w ostatnim przypadku przed wykluczeniem.

Pierwsza fala ataków phishingowych wykorzystywała bardzo słaby język czeski i była wysyłana z różnych domen, które nie są w pełni godne zaufania, jeśli chodzi o windykację należności zarejestrowanych w Czechach (np. micik.cz lub dhome.cz itp.). Wykorzystano różne nazwiska osób i istniejące numery telefonów, które można znaleźć w Internecie (osoba, która była właścicielem numeru, nie miała nic wspólnego z samym atakiem).

Oszukańcze wiadomości e-mail wysyłane w ramach akcji "Fala zadłużenia

W drugiej edycji nastąpiła poprawa w zakresie używania języka czeskiego.

Oszukańcze wiadomości e-mail wysyłane w ramach fali bankowej

W czasie, gdy zaczęły pojawiać się ataki phishingowe, różne organizacje zajmujące się bezpieczeństwem i zespoły CSIRT[11] , a także środki masowego przekazu, publikowały ostrzeżenia, w tym instrukcje, jak podchodzić do takich wiadomości. [12]

Obie kampanie okazały się stosunkowo udane, ale najbardziej skuteczny okazał się atak, w którym oszukańcza wiadomość e-mail była ostrzeżeniem (zaproszeniem) od komornika.

Oszukańcze wiadomości e-mail wysyłane w ramach Fali egzekucyjnej

Język czeski użyty w "zleceniu wykonania" zawierał głównie błędy w znakach diakrytycznych lub niektóre zdania były sformułowane w nieco bardziej zawiły sposób (najbardziej zauważalne błędy są podkreślone). Użyto jednak nazwisk prawdziwych komorników, których można znaleźć w Internecie (wspomniany komornik nie miał nic wspólnego z rzeczywistym atakiem), a także realnie wyglądających numerów egzekucyjnych.

Ad 2) Instalowanie złośliwego oprogramowania na komputerze

Jak wspomniano wcześniej, wszystkie kampanie phishingowe zawierały w załączniku do wysłanej wiadomości złośliwe oprogramowanie: TrojanDownloader (tj. złośliwe oprogramowanie przeznaczone do pobierania kolejnych złośliwych programów). To złośliwe oprogramowanie zostało zaprojektowane głównie z myślą o systemie operacyjnym Windows XP, dla którego wsparcie zakończyło się w marcu 2014 roku.

Plik wykonywalny (złośliwe oprogramowanie) zawarty w załączniku oszukańczej wiadomości e-mail

Po uruchomieniu załącznika złośliwe oprogramowanie (trojan bankowy) "Tinba" było instalowane i pobierane z Internetu w tle, podczas gdy użytkownikowi pokazywano umowę lub polecenie wykonania w edytorze tekstu.[13]

Złośliwe oprogramowanie zapisało się w katalogu: Users/particular user/AppData/Roaming/brothel. W tym katalogu można było znaleźć plik ate.exe, który został utworzony po otwarciu pliku wykonywalnego w wiadomości phishingowej. Jednocześnie w rejestrze został utworzony odpowiedni klucz w gałęzi HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun. W ten sposób można było sprawdzić, czy złośliwe oprogramowanie pochodzi z tego ataku.

Ad 3) Dostęp do bankowości internetowej

Następnym krokiem napastnika było czekanie, aż ofiara zaloguje się do bankowości internetowej. Szkodliwe oprogramowanie na komputerze jest w stanie rejestrować komunikację między użytkownikiem a bankowością internetową, a osoba atakująca może monitorować tę komunikację. Użytkownik miał minimalne szanse na wykrycie rzeczywistego ataku, ponieważ adres URL w przeglądarce należał do banku, a komunikacja była bezpieczna (HTTPS).

"Kradzież poufnych danych odbywa się poprzez umieszczenie złośliwego kodu na oficjalnych stronach internetowych banków. Skrypty konfiguracyjne są pobierane z serwerów C&C (maszyn należących do atakujących, wykorzystywanych do kontrolowania botnetu) i odszyfrowywane w wyżej opisany sposób. Interesującą cechą jest ponowne wykorzystanie tego samego formatu pliku konfiguracyjnego, co w przypadku znanych trojanów bankowych Carberp i Spyeye. Dla każdego botoidu (unikalnej wartości identyfikującej środowisko użytkownika) na serwerze C&C przechowywana jest lista nazw użytkowników i haseł. W zależności od użytego banku pobierane są dodatkowe skrypty: hXXps://andry-shop.com/gate/get_html.js; hXXps://andry-shop.com/csob/gate/get_html.js; lub hXXps://yourfashionstore.net/panel/a5kGcvBqtV, które są pobierane, gdy ofiara odwiedza strony internetowe odpowiednio Česká spořitelna, ČSOB lub Fia."[14]

Ad 4) Instalowanie złośliwego oprogramowania na urządzeniu mobilnym

Kolejnym krokiem napastnika było przekonanie użytkowników o konieczności zwiększenia bezpieczeństwa podczas korzystania z bankowości internetowej. Powodem ostrzeżenia wydanego przez rzekomy bank (który w rzeczywistości był stroną kontrolowaną przez atakującego) było "zwiększenie" bezpieczeństwa połączenia. Ofiara otrzymywała stronę z możliwością wyboru systemu operacyjnego urządzenia mobilnego (Android OS, Windows Phone, Blackberry i iPhone), ale tylko wersja dla Androida pozwalała na pobranie złośliwego oprogramowania na telefon. Atakujący wybrali różne sposoby dystrybucji złośliwego oprogramowania na telefon - od zwykłego wysłania wiadomości SMS z odsyłaczem, z którego użytkownik miał pobrać program, po wysłanie wiadomości SMS z kodem QR.[15]

Vlastní znění zprávy: Niestandardowy tekst raportu:

CS-S24

Stáhněte si zabezpečení z Pobierz zabezpieczenia z

Bit.ly/Tp9JjU

Ad 5) Przekazywanie i wycofywanie środków

Kolejnym krokiem napastnika było wypłacenie środków z konta zaatakowanej osoby na konto białych koni, które następnie miały wypłacić lub przelać gotówkę na inne konta. Mając pełną kontrolę (za pośrednictwem złośliwego oprogramowania) zarówno nad poświadczeniami dostępu do bankowości internetowej (zob. skompromitowany komputer), jak i nad drugorzędnymi środkami uwierzytelniania (zob. skompromitowany telefon komórkowy - gdzie wiadomości uwierzytelniające były przekazywane napastnikowi bez wyświetlania ich ofierze), napastnik był w stanie wprowadzić "legalne" polecenie przelewu pieniędzy.

Według raportu firmy Avast! za tym atakiem stali rosyjskojęzyczni napastnicy. Wiadomości SMS z zainfekowanego telefonu są przekazywane na numer 79023501934, który jest zarejestrowany w Astrachaniu w Rosji.[16]

4.6.1.2. Poczta czeska

Drugi duży atak phishingowy rozpoczął się w listopadzie 2014 r. i trwał do grudnia 2014 r. Początkiem ataku była wiadomość phishingowa z powiadomieniem od "Poczty Czeskiej", że nie udało się skontaktować z Tobą jako odbiorcą przesyłki i że powinieneś pobrać informacje o przesyłce. Język czeski użyty w tej wiadomości phishingowej jest jednym z najgorszych, jakie można spotkać w phishingu. Najwyraźniej do wygenerowania tej wiadomości e-mail użyto jednego z automatycznych translatorów internetowych.

Oszukańcze e-maile zostały wysłane z adresów, które nie należą do Poczty Czeskiej. Były to na przykład następujące adresy: upport@cs-post.net, tracktrace@cs-post.net, cpost@cs-post.net, post@cs-post.net, zasilka@cs-post.net , które dzięki domenie en-post mogły wywołać u użytkownika przekonanie, że są to strony internetowe Poczty Czeskiej. Należy jednak zauważyć, że domena cs-post została zarejestrowana w domenie .net, podczas gdy rzeczywista strona internetowa Poczty Czeskiej jest zarejestrowana w domenie .cz (zob. https://www.ceskaposta.cz ).

Obraz 64 - Oszukańcza wiadomość e-mail od "Poczty Czeskiej"

Jeśli użytkownik kliknął na pole: pobierz informacje o przesyłce, był przekierowywany na stronę, która przypominała rzeczywistą stronę internetową Poczty Czeskiej. W tym przypadku użytkownik został poproszony o wprowadzenie kodu zabezpieczającego (Captcha), a następnie mógł pobrać plik .zip zawierający "informacje o śledzonej przesyłce". Podobnie jak w poprzedniej kampanii phishingowej, załącznik zawierał plik wykonywalny (ransomware), jednak jego celem było zaszyfrowanie danych użytkownika.

Fałszywa strona internetowa "Poczty Czeskiej"

Po zaszyfrowaniu danych użytkownik był proszony o zapłacenie pewnej sumy pieniędzy za dostarczenie klucza umożliwiającego odszyfrowanie zaszyfrowanych plików. Sama zachęta była już napisana w znacznie lepszej wersji języka czeskiego. Użytkownik mógł również poznać odpowiedzi na pytania, które go nurtowały.

Informacje wyświetlane użytkownikowi po zaszyfrowaniu jego danych

W tym czasie przywrócenie danych kosztowało 1,09 BTC, a użytkownik otrzymywał szczegółowe instrukcje, jak założyć portfel bitcoinów, gdzie i jak kupić bitcoiny oraz gdzie je wysłać, a także jak przeliczyć je na korony czeskie.

Instrukcje dotyczące odszyfrowywania plików[17]

Sam atak jest o tyle specyficzny, że z jednej strony do kampanii phishingowej dołączono oprogramowanie ransomware, które natychmiast zaczęło szyfrować dane użytkownika, a z drugiej strony wykorzystano okres przedświąteczny, w którym wiele osób czeka na dostarczenie paczek, do przeprowadzenia własnego ataku. Te dwa czynniki sprawiły, że faktyczny atak był bardzo udany.

4.6.1.3. Święta i prezenty

Kolejny duży atak phishingowy rozpoczął się w grudniu 2014 r. (szczególnie w okresie świąt Bożego Narodzenia) i trwał do stycznia 2015 r. Atak został podzielony na dwie fazy. W pierwszej fazie do użytkowników wysyłane były wiadomości e-mail z życzeniami Wesołych Świąt za pośrednictwem e-kartki. W drugiej fazie w styczniu wysłano wiadomości z elektronicznym potwierdzeniem zamówienia. Komunikat informował użytkownika o dokonaniu zakupu towarów (np. drukarki, dysku twardego, aparatu fotograficznego itp.), za które zapłacił z góry kartą kredytową, powołując się na załączoną fakturę.

Oba ataki mają wspólny element, którym jest złośliwe oprogramowanie zawarte w załączniku do wiadomości e-mail. Konkretnie, był to koń trojański (Kryptik), który był przedstawiany jako wygaszacz ekranu. To złośliwe oprogramowanie było, podobnie jak w przypadku ataku opisanego w rozdz. 4.6.1.1 Dluh/Banka/Exekuce został skompresowany w pliku .zip. Po rozpakowaniu pliku .zip wielu użytkowników nie uznało pliku .scr[18] za program wykonywalny i w ten sposób zainfekowało swój komputer.

Przykładowe wiadomości phishingowe

Sam atak jest specyficzny, ponieważ wykorzystano w nim typ pliku, którego wielu użytkowników nie uważa za niebezpieczny, a także czas, w którym został przeprowadzony. Dzięki rozmaitym łańcuszkom użytkownicy przyzwyczaili się do otwierania kartek elektronicznych lub załączników, które wyglądają tak samo, bez dokładniejszego sprawdzenia ich zawartości. Drugi atak miał na celu sprawdzenie, czy użytkownik rzeczywiście zamówił jakieś towary, które nie zostały dostarczone ze względu na święta Bożego Narodzenia.

4.6.1.4. Seznam.cz - hasło jednorazowe

Najnowszy atak phishingowy świadczy o znaczącej zmianie taktyki atakujących. Napastnik nadal wykorzystuje fakt, że komputer został zainfekowany złośliwym oprogramowaniem. Napastnik może sam kontrolować komputer lub może go wynająć, np. jako część botnetu. Do faktycznej infekcji mogło dojść na przykład za pośrednictwem innej skrzynki pocztowej, podczas odwiedzania zainfekowanych witryn internetowych lub w inny sposób. W przypadku List - One Time Password[19] celem atakującego było przejęcie kontroli nad telefonem komórkowym użytkownika.

Złośliwe oprogramowanie, które zostało zainstalowane na komputerze, nakłaniało użytkowników do zainstalowania w telefonie komórkowym narzędzia, które ułatwiało pracę ze skrzynką pocztową i zwiększało bezpieczeństwo podczas logowania się na konto e-mail Seznam.cz. Następnie użytkownik jest prowadzony krok po kroku przez instalację aplikacji SeznamOTP z niezaufanego źródła. Po zakończeniu instalacji użytkownik otrzymuje swój "unikalny klucz licencyjny". W rzeczywistości jednak użytkownik zainstalował na swoim telefonie komórkowym złośliwe oprogramowanie.

Ekran główny instalacji SeznamOTP[20]

Ryzyko związane z tym ostatnim atakiem phishingowym polega na tym, że "wiadomość phishingowa" nie została dostarczona za pośrednictwem poczty elektronicznej ani innych środków komunikacji, ale została wyświetlona użytkownikowi tylko w określonej sytuacji (w tym przypadku po zalogowaniu się na skrzynkę pocztową seznam.cz), a inicjatorem tej wiadomości było złośliwe oprogramowanie zlokalizowane na już zainfekowanym komputerze. Drugim czynnikiem ryzyka jest fakt, że prośba o wprowadzenie ustawień bezpieczeństwa nie jest w żaden sposób powiązana z rachunkiem bankowym. Dlatego użytkownik może nie zdawać sobie sprawy z niebezpieczeństwa związanego z instalacją tej aplikacji.

W Republice Czeskiej postępowanie mające charakter "klasycznego phishingu" może być karane na podstawie paragrafu 209 (Oszustwo) Kodeksu karnego. Oszustwo dopełnia się poprzez wzbogacenie się. Stworzenie repliki strony internetowej i uzyskanie loginów i haseł mogłoby zostać zakwalifikowane jako przygotowanie lub próba popełnienia przestępstwa z paragrafu 209 Kodeksu karnego. Samo pozyskanie danych dostępowych, w tym numerów kont, numerów kart kredytowych i kodów PIN bez ich dalszego wykorzystania nie byłoby karalne.

Możliwości stosowania sankcji karnych w Republice Czeskiej

W przypadku połączonych form ataków phishingowych, w których do zainfekowania komputera wykorzystywane jest złośliwe oprogramowanie, zachowanie sprawcy musi być również karane na podstawie paragrafu 230 (Nieuprawniony dostęp do systemu komputerowego i nośnika informacji) Kodeksu karnego. Jeśli celem ataku phishingowego jest uzyskanie nieuzasadnionej korzyści dla siebie lub innej osoby, można również zastosować postanowienia paragrafu 230(3) kodeksu karnego.

W szczególnych przypadkach można również skorzystać z przepisów paragrafu 234 (Nieuprawnione użycie, fałszowanie i przerabianie środków płatniczych) kodeksu karnego.

Możliwości ścigania karnego w Polsce

Naruszenie tajemnicy komunikowania się (węszenie) - art. 267 § 3 Kodeksu karnego. Ten rodzaj przestępstw polega na pozyskiwaniu informacji zastrzeżonych, np. za pomocą snifferów, czyli programów przechwytujących dane (hasła i identyfikatory użytkowników). Czyn taki jest zagrożony karą do 2 lat pozbawienia wolności.

Artykuł 267. Bezprawne uzyskanie informacji

§ 1. Kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając jej elektroniczne, magnetyczne, informatyczne lub inne szczególne zabezpieczenia, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Tej samej karze podlega, kto bez upoważnienia uzyskuje dostęp do całości lub części systemu informatycznego.

§ 3. Tej samej karze podlega, kto w celu uzyskania informacji, do których nie jest uprawniony, zakłada lub wykorzystuje urządzenie podsłuchowe, wizualne lub inne urządzenie albo oprogramowanie.

§ 4. Kto ujawnia informacje uzyskane w sposób określony w § 1-3 innej osobie, podlega takiej samej karze.

§ 5. Ściganie przestępstwa, o którym mowa w § 1-4, odbywa się na wniosek pokrzywdzonego.

4.6.2. Pharming

Pharming[21] stanowi bardziej wyrafinowaną i niebezpieczną formę phishingu. Jest to atak na serwer Systemu Nazw Domen (DNS), który rozwiązuje nazwę domeny na adres IP. Atak następuje po wpisaniu przez użytkownika w przeglądarce internetowej adresu serwera WWW, do którego chce uzyskać dostęp. Połączenie nie jest jednak nawiązywane z odpowiednim adresem IP oryginalnego serwera WWW, ale z innym, sfałszowanym adresem IP. Z reguły strona internetowa pod fałszywym adresem bardzo dokładnie imituje oryginalną stronę i jest od niej de facto nieodróżnialna. Następnie użytkownik wprowadza dane uwierzytelniające do logowania, które zostały uzyskane przez atakującego. Atak ten jest zwykle przeprowadzany podczas uzyskiwania przez użytkownika dostępu do witryny bankowości internetowej.

"Fałszywe strony internetowe mogą być wykorzystywane do instalowania wirusów lub koni trojańskich na komputerach użytkowników, a także do pozyskiwania informacji osobistych lub finansowych, które mogą być następnie wykorzystane do kradzieży tożsamości. Pharming jest szczególnie niebezpieczną formą cyberprzestępczości, ponieważ w przypadku zainfekowania serwera DNS użytkownik może stać się ofiarą nawet wtedy, gdy na jego komputerze nie jest zainstalowane żadne złośliwe oprogramowanie. Nawet jeśli użytkownik podejmie środki ostrożności, takie jak ręczne wpisywanie adresów internetowych lub korzystanie tylko z zaufanych zakładek, nie jest chroniony przed tego typu atakiem, ponieważ niepożądane przekierowanie następuje po wysłaniu przez komputer żądania połączenia."[22]

Druga typowa metoda pharmingu polega na zainfekowaniu komputera użytkownika końcowego złośliwym oprogramowaniem, co pozwala na obniżenie poziomu bezpieczeństwa. To złośliwe oprogramowanie modyfikuje plik hosts w celu przekierowania ruchu z miejsca docelowego i przekierowania użytkownika do fałszywej witryny.

Sankcje karne są podobne jak w przypadku phishingu.

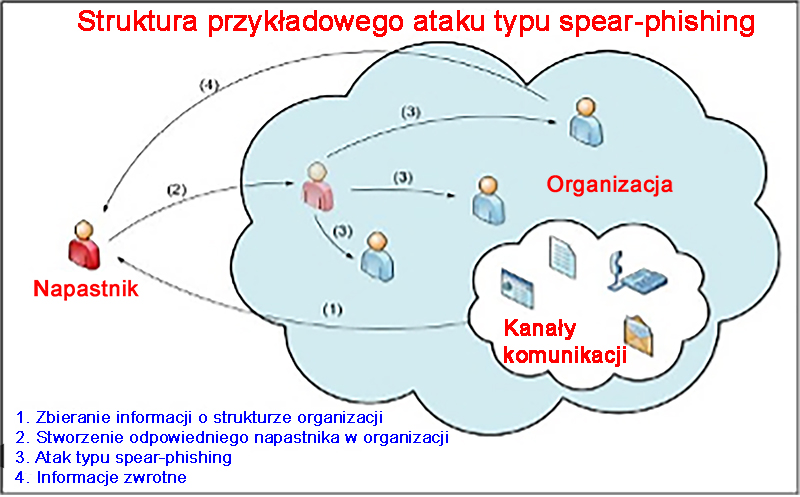

4.6.3. Spear Phishing

Spear phishing jest formą ataku phishingowego, z tą jednak różnicą, że spear phishing jest atakiem precyzyjnie ukierunkowanym, w przeciwieństwie do phishingu, który jest raczej atakiem ogólnym (losowym). Celem ataku jest zazwyczaj określona grupa, organizacja lub osoba, a konkretnie informacje i dane znajdujące się w posiadaniu tej organizacji (np. własność intelektualna, dane osobowe i finansowe, strategie biznesowe, informacje niejawne itp.)

Różnica między spear phishingiem a tradycyjnym phishingiem polega na tym, kto wysyła wiadomości. Na początku ataku to sam atakujący korzysta z otwartych źródeł w celu zdobycia jak największej ilości informacji o atakowanej organizacji, jej strukturze itp. Następnie tworzy wysokiej jakości wiadomość e-mail lub inną wiadomość i zaczyna komunikować się z osobą z wewnątrz organizacji jako współpracownikiem. Osoba ta jest następnie wykorzystywana przez atakującego do rozprzestrzeniania innych wiadomości (np. zainfekowanych złośliwym oprogramowaniem) w obrębie organizacji. Ponieważ jest to osoba "znana" ofierze, nie ma ona problemu z komunikowaniem się z nią i mniej, jeśli w ogóle, kontroluje jej wiadomości.[23]

Struktura ataku Spear-Phishing[24]

Przebieg ataku typu spear phishing[25]

Możliwości stosowania sankcji karnych w Republice Czeskiej

Kara dla spear phisherów jest podobna do kary za phishing. Atak typu spear phishing może być również przeprowadzony np. przez organizację terrorystyczną. W tym przypadku nie jest wykluczona odpowiedzialność za przestępstwo z paragrafu 311 (Atak terrorystyczny) Kodeksu Karnego.

Możliwości ścigania karnego w Polsce

Obowiązują te same przepisy, co w przypadku phishingu

4.6.4. Vishing

Termin vishing[26] odnosi się do phishingu telefonicznego, w którym atakujący wykorzystuje techniki socjotechniczne w celu wyłudzenia od użytkownika poufnych informacji (np. numerów kont, danych do logowania - nazwy i hasła, numerów kart kredytowych itp. Atakujący celowo próbuje sfałszować swoją tożsamość. Atakujący często podają się za przedstawicieli prawdziwych banków lub innych instytucji, aby w jak najmniejszym stopniu wzbudzać podejrzenia użytkowników. Vishing jest wykorzystywany w telefonii VoIP (Voice over Internet Protocol).

4.6.5. Smishing

Smishing[27] działa na podobnej zasadzie jak vishing lub phishing, ale do rozsyłania wiadomości wykorzystuje wiadomości SMS. Smishing to przede wszystkim próba nakłonienia użytkowników do wpłacenia pewnej sumy pieniędzy (np. zadzwonienia pod bezpłatny numer, wysłania SMS-a z darowizną itp.) lub kliknięcia podejrzanych linków URL. Jeżeli użytkownik odwiedzi ten adres URL, zostanie przekierowany na stronę, która wykorzystuje lukę w zabezpieczeniach systemu komputerowego, lub zostanie poproszony o wprowadzenie poufnych danych lub zainstalowanie złośliwego oprogramowania.[28]

Przykład smishingu:

"Ostrzeżenie - jest to automatycznie wygenerowana wiadomość z (nazwa lokalnego banku), Twoja karta kredytowa została zablokowana. Aby ponownie aktywować, zadzwoń pod numer 866#### ###".

Przykład od jednego z autorów niniejszego kursu, z dnia 28.11.2022:

Oszust w tym przypadku działa niezwykle prymitywnie, kierując pod adres strony, który go natychmiast zdradza oraz nie stosując polskich znaków ł, ć, ś. Nie zmienia to faktu, że takie przypadki należy zgłaszać, przekazując sms pod numer CERT: 799-448-084.

Na rzecz oszustów przemawia fakt, że odbiorca sms-a tego dnia rzeczywiście oczekiwał przesyłki InPost (o innym numerze paczki).

Po kliknięciu w link umieszczony w sms-ie ukazuje się fałszywa strona InPost, znów z żałośnie prymitywnym adresem:

Możliwości stosowania sankcji karnych w Republice Czeskiej

Sankcje karne za vishing i smishing są podobne do tych za phishing.

Możliwości ścigania karnego w Polsce

Obowiązują te same przepisy, co w przypadku phishingu.

[1] Google twierdzi, że najlepsze oszustwa phishingowe mają 45-procentowy wskaźnik skuteczności. [online]. Dostępne pod adresem: https://www.engadget.com/2014/11/08/google-says-the-best-phishing-scams-have-a-45-percent-success-r/

Phishing w liczbach: statystyki dotyczące phishingu, które trzeba znać w 2016 r. [online]. Dostępne pod adresem: https://blog.barkly.com/phishing-statistics-2016

[2] Zob. np. Beware of Fake Android Prisma Apps Running Phishing, Malware Scam [online]. Dostępne pod adresem: https://www.hackread.com/fake-android-prisma-app-phishing-malware/

[3] LANCE, James. Phishing bez tajemnic. Praga: Grada Publishing, 2007. s. 45.

[4] WILSON Tracy, V. Jak działa phishing. [online]. Dostępne pod adresem: http://computer.howstuffworks.com/phishing.htm

[5] LANCE, James. Phishing bez tajemnic. Praga: Grada, 2007, s. 35.

Na temat phishingu zob. Cyfrowy świat Digi Dooma, 2008, ISSN 1802-047X. [online]. Dostępne pod adresem: http://www.ddworld.cz/software/windows/jak-se-krade-pomoci-internetu-phishing-v-praxi.html

[6] Na temat tendencji rozwojowych phishingu zob. np. DODGE, Ronald. C., Curtis CARVE i Aaron J. FERGUSON. Phishing dla zwiększenia świadomości bezpieczeństwa użytkowników. Computers & Security, 2007, vol. 26, nr 1, s. 73-80.

[7] Według poniższego badania, w ciągu ostatnich 6 miesięcy phishing wzrósł o 250%. Zobacz Raport dotyczący działań phishingowych. [online]. Dostępne pod adresem: https://docs.apwg.org/reports/apwg_trends_report_q1_2016.pdf

[8] Zwane dalej w skrócie DBE.

[9] Spłać swoje długi, to jest tytuł egzekucyjny. Izba ostrzega przed kolejną falą oszukańczych e-maili [online]. Dostępne pod adresem: http://zpravy.aktualne.cz/finance/falesne-exekuce-jsou-zpet-komora-varuje-pred-dalsi-vlnou-pod/r~cbdac6de765111e599c80025900fea04/

[10] Więcej szczegółów można znaleźć w wynikach badania Virustotal. [online]. Dostępne pod adresem:

[11] Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego. Więcej informacji na ten temat można znaleźć na stronie https://www.csirt.cz/.

[12]

Uważaj na zgłoszenie o rzekomym niezapłaconym roszczeniu - to oszustwo . [online]. [cyt.

15.8.2016]. Dostępny

pod adresem: https://www.csirt.cz/page/2073/pozor-na-zpravu-o-udajne-neuhrazene-pohledavce---jedna-se-o-podvod/

Znów pojawiły się fałszywe doniesienia. [online]. Dostępne pod adresem: https://www.csirt.cz/news/security/?page=97

Oszukańcze e-maile grożą egzekucją, nie płać nic i nie otwieraj! [online]. [Dostępne pod adresem:

Należy wystrzegać się zawiadomienia o żądaniu przejęcia przed przejęciem - jest to oszustwo. [online]. Dostępne pod adresem: https://www.csirt.cz/news/security/?page=87

Co kryje się w załącznikach oszukańczych wiadomości e-mail? [online]. Dostępne pod adresem: https://blog.nic.cz/2014/07/23/co-sa-skryva-v-prilohe-podvodnych-e-mailov-2/

[13] Więcej szczegółów można znaleźć w analizie funkcjonalności złośliwego oprogramowania Tinba: W32. Tinba (Tinybanker). [online]. [Dostępne pod adresem: https://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_w32-tinba-tinybanker.pdf

[14] HOŘEJŠÍ, Jaromír. Fałszywy nakaz egzekucji zagraża użytkownikom czeskich banków [online]. Dostępne pod adresem: https://blog.avast.com/cs/2014/07/17/falesny-exekucni-prikaz-ohrozuje-uzivatele-ceskych-bank-2/

[15] Ibid - obrazek z kodem captcha.

[16] HOŘEJŠÍ, Jaromír. Fałszywy nakaz egzekucji zagraża użytkownikom czeskich banków [online]. [Dostępne pod adresem: https://blog.avast.com/cs/2014/07/17/falesny-exekucni-prikaz-ohrozuje-uzivatele-ceskych-bank-2/

[17] Śledzenie przesyłek Poczty Czeskiej lub nowy szkodnik. [online]. Dostępne pod adresem: http://www.viry.cz/sledovani-zasilky-ceske-posty-aneb-nova-havet/

[18] Pliki SCR są plikamiwykonywalnymi.

Są one przede wszystkim przypisane do programu Unknown Apple II File (znajdującego się na płycie CD Rom z Apple II firmy Golden Orchard). Przypisano im także Windows Screen Saver, Image Pro Plus Ver. 1.x - 4.5.1.x Macro (Media Cybernetics Inc.), TrialDirector Script File (inData Corporation), Screen Dump, Screen Font, Statistica Scrollsheet, Procomm Plus Screen Snapshot File, Movie Master Screenplay, Mastercam Dialog Script File (CNC Software Inc.).), Sun Raster Graphic, LocoScript Screen Font File (oprogramowanie LocoScript), Faxview Fax, DOS DEBUG Input File, Script i FileViewPro.

Co to jest rozszerzenie pliku SCR [online]. Dostępne pod adresem: http://www.solvusoft.com/cs/file-extensions/file-extension-scr/

[19] Zwany dalej SeznamOTP

[20] Więcej informacji na temat tego złośliwego oprogramowania i ataku można znaleźć np. pod adresem Scammers Change Tactics. Znaleźli nowy sposób na wyczyszczenie kont ludzi. [online]. Dostępne pod adresem: https://www.novinky.cz/internet-a-pc/bezpecnost/364094-podvodnici-meni-taktiku-nasli-novou-cestu-jak-vybilit-lidem-ucty.html

[21] Jest to połączenie słów "farming" i "phreaking".

[22] Więcej informacji można znaleźć w części Co to jest pharming? [online]. Dostępne pod adresem: Dostępny pod adresem: http://www.kaspersky.com/cz/internet-security-center/definitions/pharming

[23] "Atakujący wyszukuje organizację, która przetwarza cenne informacje, analizuje jej stronę internetową w celu uzyskania informacji o strukturze kadrowej, pracownikach i procedurach (atakujący może wykorzystać prywatne strony i fora dyskusyjne, aby uzyskać bardziej szczegółowe informacje o pracownikach), a w kolejnym kroku tworzy wiadomość, której treść, forma i wygląd naśladują komunikację wewnętrzną organizacji. W wiadomości proszono pracowników o podanie poufnych informacji w celu uzyskania dostępu do sieci komputerowej."

Teoria ewolucji przedstawiona za pomocą spear phishingu. [online]. Dostępne pod adresem: http://connect.zive.cz/content/evolucni-teorie-v-podani-spear-phishingu

[24] Ibid

[25] Porada miesiąca lipca 2016 - Unikaj phishingu. [online]. Dostępne pod adresem: http://www.intermanager.org/cybersail/tip-of-the-month-july-2016-avoid-getting-hooked-by-phishing/

[26] Jest to połączenie słów voice i phishing.

[27] Jest to połączenie słów SMS i phishing.

[28] Np. Xshqi - robak Android w chińskie walentynki. [online]. Dostępne pod adresem: https://securelist.com/blog/virus-watch/65459/android-worm-on-chinese-valentines-day/

Selfmite - Android SMS robak Selfmite powraca, bardziej agresywny niż kiedykolwiek. [onlinDostępne pod adresem: http://www.pcworld.com/article/2824672/android-sms-worm-selfmite-returns-more-aggressive-than-ever.html