Wykrywanie cyberzagrożeń i zapobieganie im

4. Przejawy cyberprzestępczości

4.4. Ransomware

Do tej grupy złośliwego oprogramowania zalicza się również tzw. ransomware, dla którego utrwaliła się nazwa ransomware[1] . Ransomware to złośliwe oprogramowanie, które uniemożliwia lub ogranicza użytkownikowi prawidłowe korzystanie z systemu komputerowego do czasu zapłacenia "okupu" przez atakującego. Oprogramowanie ransomware najczęściej dostaje się do komputera za pośrednictwem złośliwego oprogramowania (konia trojańskiego lub robaka), które jest umieszczane na stronie internetowej lub dołączane do wiadomości e-mail. Gdy to złośliwe oprogramowanie zostanie bezpiecznie "osadzone" w systemie komputerowym, pobierane jest właściwe oprogramowanie ransomware.

Ogólnie rzecz biorąc, można wyróżnić dwa typy oprogramowania ransomware w zależności od stopnia, w jakim zakłócają one rzeczywiste działanie systemu komputerowego. Pierwszy typ to oprogramowanie ransomware, które ogranicza funkcjonalność całego systemu komputerowego i uniemożliwia użytkownikowi korzystanie z systemu (np. poprzez uniemożliwienie uruchomienia systemu operacyjnego lub zablokowanie ekranu systemowego). Typowym przykładem tego typu oprogramowania jest "Police ransomware" - patrz poniżej). Drugi typ to oprogramowanie ransomware, które pozostawia system komputerowy włączony, ale blokuje i uniemożliwia dostęp do danych użytkownika.

Obecnie częściej wykorzystywany jest drugi rodzaj oprogramowania ransomware, znany jako crypto-ransomware. Celem tego złośliwego oprogramowania jest zaszyfrowanie dysku twardego lub wybranych typów plików w systemie komputerowym, przy czym głównym celem jest zaszyfrowanie prywatnych plików użytkownika, takich jak obrazy, dokumenty tekstowe lub arkusze kalkulacyjne, filmy itp. Po zakończeniu szyfrowania użytkownik zazwyczaj otrzymuje komunikat, że jego pliki są zaszyfrowane i jeśli chce je odzyskać (odszyfrować), musi przesłać pewną sumę pieniędzy na konto atakującego. Z reguły do transakcji wykorzystywane są waluty wirtualne, takie jak Bitcoin lub różne usługi subskrypcyjne. W większości przypadków obowiązuje termin płatności. Po upływie tego czasu klucz umożliwiający otwarcie zaszyfrowanych plików jest usuwany.

Ewolucja oprogramowania ransomware

Ransomware, podobnie jak inne złośliwe oprogramowanie, ewoluuje - pierwsze złośliwe oprogramowanie, które można określić mianem ransomware, pojawiło się około 2005 roku. Był to zasadniczo fałszywy program antywirusowy (screware), który wykorzystywał socjotechnikę do przekonania użytkowników do zapłacenia pewnej sumy pieniędzy za oczyszczenie zainfekowanego systemu komputerowego. To oprogramowanie ransomware zazwyczaj pozwalało użytkownikowi na korzystanie z systemu komputerowego (bez blokowania go lub szyfrowania danych), ale denerwowało go wyskakującymi okienkami i alertami o nieistniejących wirusach na komputerze. To oprogramowanie ransomware było bardzo łatwe do usunięcia.

Masowe pojawienie się oprogramowania ransomware można datować na około 2011 rok, kiedy to atak ransomware zaczął rozprzestrzeniać się globalnie, blokując dostęp do konta Windows użytkownika i powiadamiając go, że jego komputer został zablokowany przez policję danego kraju.

Faktyczny atak polegał na zainfekowaniu użytkownika złośliwym oprogramowaniem (zazwyczaj podczas odwiedzania pewnych stron internetowych[2] pobierany był "klient botnetu"), a następnie staniu się częścią botnetu, za pośrednictwem którego rozprowadzane było rzeczywiste "policyjne oprogramowanie ransomware". To policyjne oprogramowanie ransomware blokowało następnie dostęp do konta użytkownika[3] w systemie operacyjnym Windows, informując go, że na jego komputerze znaleziono materiały naruszające prawo danego kraju (np. naruszenie praw autorskich, pornografia dziecięca itp.) W tym samym czasie użytkownik był proszony przez "policję" o wpłacenie żądanej kwoty pieniędzy, po czym komputer miał zostać odblokowany, a sprawa "rozwiązana". W tym przypadku atakujący wykorzystali techniki inżynierii społecznej, a mianowicie strach i łatwowierność użytkownika, i próbowali uzyskać od niego środki finansowe, powołując się na oficjalne władze.

W całej sprawie uderzający był fakt, że znaczna liczba użytkowników chętnie płaciła wymaganą kwotę (w Czechach kwota ta stale wahała się między 2000 a 4000 koron czeskich), nie sprawdzając, czy policja jest upoważniona do blokowania komputerów w ten sposób ani do "załatwiania" ewentualnych wykroczeń użytkownika.

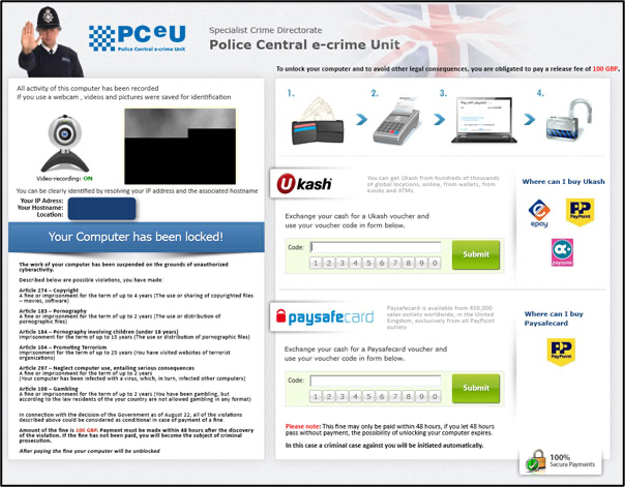

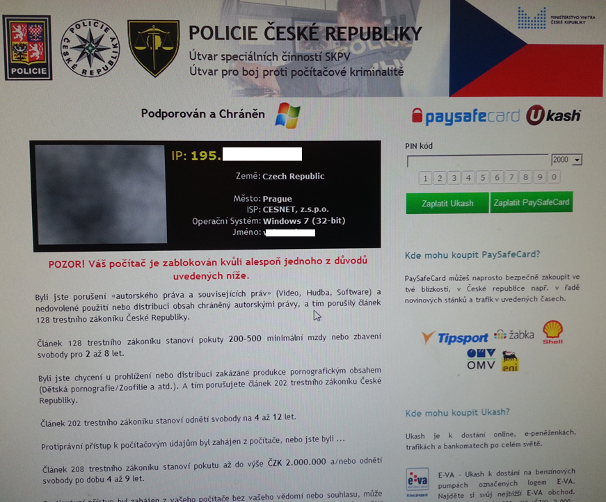

Na poniższych print screenach przedstawiono "policyjne oprogramowanie ransomware" w różnych krajach, a następnie pokazano wersje stosowane w Republice Czeskiej.

Oprogramowanie ransomware dla policji[4]

Brytyjska wersja policyjnego oprogramowania ransomware[5]

W Europie stopniowo pojawiały się różne wersje (tzn. wygląd stron) policyjnego oprogramowania ransomware. Pierwsza wersja została nagrana pod koniec 2011 roku i wyświetlała adres IP połączenia, dostawcę usług internetowych połączenia oraz lokalizację [gdzie wymieniony był adres IP konkretnego dostawcy usług internetowych (ISP) połączenia]; jeśli użytkownik miał włączoną kamerę internetową, robione było zdjęcie, które również było wyświetlane.

Pierwsza wersja policyjnego oprogramowania ransomware w Republice Czeskiej

Nowsze wersje, oprócz różnic graficznych, wyświetlały także wersję systemu operacyjnego i nazwę użytkownika. Poprawiono także język angielski używany na zablokowanej stronie.

Policyjne oprogramowanie ransomware Republika Czeska - kolejna wersja

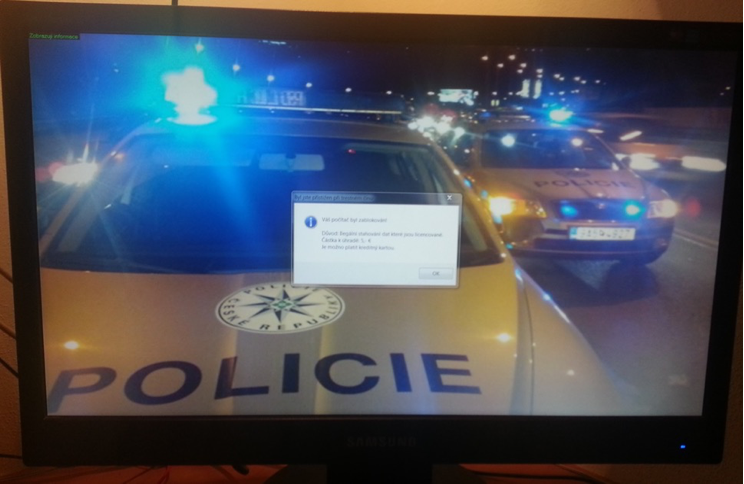

Opisane powyżej "policyjne oprogramowanie ransomware" przeżywało swój największy rozkwit w latach 2011-2013, jednak od tego czasu pojawiły się inne warianty tego szkodliwego oprogramowania w różnych odmianach. Na poniższych print screenach pokazano modyfikacje oprogramowania "police ransomware". Oba przypadki zostały wykryte w 2015 r. Pierwszy printscreen pokazuje, że ransomware blokuje główną przeglądarkę internetową używaną na zagrożonym komputerze (podczas gdy inne przeglądarki nie zostały zainfekowane). Użytkownik był w stanie korzystać ze wszystkich funkcji systemu komputerowego z wyjątkiem zainfekowanej przeglądarki.

Oprócz wcześniej wymienionych informacji wyświetlana jest pozycja GPS oraz czas pozostały do zapłaty.

Policyjne oprogramowanie ransomware w Republice Czeskiej (2015)

Drugi printscreen pokazuje "zablokowany" komputer z oprogramowaniem ransomware ukrytym w cracku nielegalnie pobranej i zainstalowanej gry (w tym przypadku Far Cry 4 pobranej z czeskich torrentów).

Policyjne oprogramowanie ransomware w Republice Czeskiej (2015)

Od 2013 r. nastąpiła znaczna zmiana w oprogramowaniu ransomware. Atakujący ograniczyli ataki polegające na ograniczaniu funkcjonalności całego systemu komputerowego i skupili się przede wszystkim na blokowaniu danych użytkowników. Dane na dyskach lokalnych, dyskach podłączonych w sieci komputerowej oraz wszystkich podłączonych urządzeniach peryferyjnych (np. zewnętrzne dyski USB, HDD itp.) są zablokowane. Dane stają się "zakładnikiem", a złamanie szyfrowania jest prawie niemożliwe. Jednym z pierwszych ransomware tego typu był CryptoLocker (potem CryptoWall itd.).

Cryptolocker (r. 2013 )

Petya (2017 )

Mobilne oprogramowanie ransomware (r. 2018 )

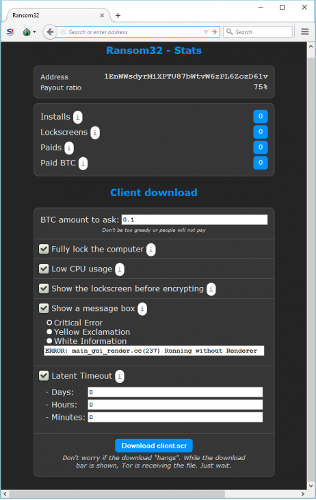

W ramach działalności przestępczej od 2016 r. oferowana jest usługa Ransomware-as-a-service. Użytkownik (tj. atakujący) ma możliwość zdefiniowania własnego oprogramowania Ransomware zgodnie z własnymi życzeniami. Jednocześnie zapewnia się mu wsparcie techniczne w postaci serwerów C&C, portfela bitcoin, pomocy technicznej online 24/7 itp. Przykładem oprogramowania typu Ransomware-as-a-service jest oprogramowanie Ransom32.

Ransomware (klient)

Inne zmiany można zaobserwować w działaniach samych napastników. Zainstalowane oprogramowanie ransomware może mieć na celu na przykład zaszyfrowanie zapisanych pozycji w grach lub "zablokowanie" telewizorów korzystających z systemu operacyjnego Android.[6]

Zapobieganie i reagowanie na oprogramowanie ransomware można podsumować w następujących punktach:

1. Natychmiast:

• Unikać wzajemnego łączenia systemów, chyba że jest to konieczne

• Unikanie łączenia się z Internetem, chyba że jest to konieczne

• Zmiana haseł do kont uprzywilejowanych

2. Za kilka dni:

• Przenieś kopie zapasowe do trybu offline, sprawdź funkcjonalność kopii zapasowych

• Przegląd planów ciągłości działania i przeniesienie ich poza systemy

• Nie usuwaj danych dotyczących incydentów związanych z bezpieczeństwem cybernetycznym

• Zbadanie wskaźników kompromitacji

• Ostrzegaj pracowników o ryzyku phishingu

3. Za tydzień:

• Sprawdź, czy kopie zapasowe są rozdzielone tak, aby nawet uprzywilejowany administrator nie mógł ich usunąć

• Jeśli to możliwe, wyłącz użycie makr bez znaku

• Sprawdź segmentację sieci i zarządzanie międzysegmentowe

• Zaostrzenie zasad bezpieczeństwa punktów końcowych (zakaz używania niezatwierdzonych aplikacji, niepodpisanego PowerShella itp.)

• Jeśli nie wprowadzono zarządzania ciągłością działania - opracuj plany ciągłości działania dla co najmniej kluczowych systemów

• Wdrożenie programów antywirusowych na wszystkich odpowiednich urządzeniach.

• Rozważ aktualizację, aby przetestować i wdrożyć ją

4. Długoterminowe zalecenia dotyczące radzenia sobie z atakami typu ransomware

• Regularne szkolenia pracowników

• Wyraźniejsza segmentacja sieci

• Ograniczenie do minimum korzystania z kont administratorów

• Twórz kopie zapasowe, regularnie testuj kopie zapasowe, przechowuj kopie zapasowe w trybie offline

• Zasada 3 - 2 - 1 = co najmniej 3 kopie na 2 różnych urządzeniach, z których 1 znajduje się poza organizacją.

• posiadanie planów ciągłości działania (BCM) i ich testowanie

• Regularnie przeglądać aplikacje dostępne z Internetu i oceniać, czy nadal są one

Możliwości stosowania sankcji karnych w Republice Czeskiej

W Republice Czeskiej atak za pomocą złośliwego oprogramowania, którym jest również ransomware, można karać na podstawie paragrafu 230 (Nieuprawniony dostęp do systemu komputerowego i nośnika informacji) kodeksu karnego. Posiadanie złośliwego oprogramowania, z zamiarem popełnienia przestępstwa z Artykułu 182 (Naruszenie tajemnicy przesyłanych wiadomości) lub przestępstwa z Artykułu 230 Kodeksu karnego, jest karalne z Artykułu 231 (Posiadanie i dysponowanie urządzeniem dostępowym i hasłem do systemu komputerowego i innych tego typu danych) Kodeksu karnego.

W przypadku oprogramowania ransomware można również zastosować przepisy sekcji 230(3) kodeksu karnego, gdy osoba atakująca popełnia to przestępstwo z zamiarem uzyskania nieuzasadnionej korzyści dla siebie lub innej osoby. Można też rozważyć zastosowanie paragrafu 175 (Wymuszenie) Kodeksu Karnego, gdy osoba jest zmuszana do zapłacenia sumy pieniędzy pod groźbą innej poważnej szkody (np. złożenia skargi karnej[7] ).

Możliwości ścigania karnego w Polsce

W Polsce obowiązują następujące przepisy:

Artykuł 267. Bezprawne uzyskanie informacji

Artykuł 269a. Zakłócanie działania systemu informatycznego, systemu IT lub sieci IT[1] Na przykład Reventon, CryptoLocker, CryptoWall, Loky, Petya, Cerber, SamSam, Jig Saw i inne. Więcej informacji na ten temat można znaleźć np:

Ransomware. [online]. Dostępne pod adresem: https://www.trendmicro.com/vinfo/us/security/definition/ransomware

Security Insights: Ransomware sześć razy inne. [online]. Dostępne pod adresem: https://www.root.cz/clanky/postrehy-z-bezpecnosti-ransomware-sestkrat-jinak/

[2] Bardzo często były to strony z pornografią lub innymi materiałami o charakterze seksualnym. Użytkownik mógł nawet zostać przekierowany na te strony z innej witryny, na której znajdowała się "przynęta".

[3] Aplikacja została ustawiona jako "zawsze na wierzchu" (StayOnTop). Użytkownik nie widzi innych aplikacji ukrytych pod tym "oknem dialogowym okupu" i nie może wywołać menedżera zadań. Rzeczywiste oprogramowanie ransomware zapisywało się w rejestrach Run i RunOnce i wykonywało skanowanie co 500 ms, ukrywając menedżera zadań w tym samym przedziale czasu. Jedyna inna uruchomiona aplikacja komunikowała się z serwerem C&C (zamaskowanym w procesie przeglądarki).

[4] Policyjne oprogramowanie ransomware. [online].Dostępne pod adresem: https://www.f-secure.com/documents/996508/1018028/multiple_ransomware_warnings.gif/8d4c9ca2-fc77-433d-ac16-7661ace37f88?t=1409279719000

[5] [online]. Dostępne pod adresem: https://sophosnews.files.wordpress.com/2012/11/cool_ransom_uk_full.png

[6] Por. np. New Ransomware Encrypts Your Game Files (Nowe oprogramowanie okupowe szyfruje pliki gier). [online]. Dostępne pod adresem: https://techcrunch.com/2015/03/24/new-ransomware-encrypts-your-game-files/

Android Ransomware atakuje także Twój Smart TV! [online]. Dostępne pod adresem: https://thehackernews.com/2016/06/smart-tv-ransomware.html

Mobilne oprogramowanie ransomware FLocker przenosi się na telewizory Smart TV. [online]. Dostępne pod adresem: http://blog.trendmicro.com/trendlabs-security-intelligence/flocker-ransomware-crosses-smart-tv/

[7] Na temat pojęcia innej poważnej szkody zob. ŠÁMAL, Pavel et al. Kodeks karny II, §§ 140-421. Komentarz. 2. 2. edycja. Praga: C. H. Beck, 2012, s. 1752-1753.

W szczególności "groźba wyrządzenia innej poważnej krzywdy może polegać na groźbie spowodowania szkód majątkowych, poważnego uszczerbku na honorze lub reputacji itp. Inna poważna szkoda może polegać na wszczęciu postępowania karnego w wyniku zgłoszenia przestępstwa, w którym sprawca grozi ofierze, zmuszając ją w ten sposób do zrobienia, zaniechania lub doznania czegoś. Nie ma znaczenia, czy ofiara popełniła przestępstwo, którego dotyczy groźba, czy też nie (por. R 27/1982)".