Wykrywanie cyberzagrożeń i zapobieganie im

4. Przejawy cyberprzestępczości

4.3. Złośliwe oprogramowanie

Złośliwe oprogramowanie (połączenie angielskich słów malicious software) to dowolne oprogramowanie używane do zakłócania standardowego działania systemu komputerowego, zdobywania informacji (danych) lub uzyskiwania dostępu do systemu komputerowego. Złośliwe oprogramowanie może przybierać różne formy, a wiele jego typów jest nazywanych zgodnie z wykonywanymi przez nie czynnościami.

Jedno złośliwe oprogramowanie jest w stanie wykonywać kilka funkcji (wykonywać kilka czynności) jednocześnie. Na przykład, może rozprzestrzeniać się za pośrednictwem poczty elektronicznej (jako załącznik) lub jako dane w sieciach P2P, jednocześnie pozyskując np. adresy e-mail ze skompromitowanego systemu komputerowego.

W przeszłości istniało wiele różnych terminów określających oprogramowanie, które obecnie określa się wspólnym mianem złośliwego oprogramowania. Nazwy konkretnych złośliwych programów były zazwyczaj oparte na czynnościach, które wykonywał dany program. Pomimo stwierdzenia, że złośliwe oprogramowanie jest podstawowym terminem używanym obecnie, nadal można spotkać się z historycznie starszymi określeniami złośliwego oprogramowania. Są to następujące grupy:

1. Adware

2. Oprogramowanie szpiegujące

3. Wirusy

4. Robaki (Worms)

5. Konie trojańskie

6. Backdoor

7. Rootkity

8. Keylogger

9. Również oprogramowanie typu ransomware.[1]

Ad 1) Adware

Termin adware jest skrótem od angielskiego wyrażenia "advertising supported software", które można luźno przetłumaczyć na język czeski jako oprogramowanie wspierające reklamy. Jest to najmniej niebezpieczna, ale zyskowna forma złośliwego oprogramowania.[2] Adware wyświetla reklamy w systemie komputerowym użytkownika (np. okna pop-up w systemie operacyjnym[3] lub na stronach internetowych, reklamy wyświetlane razem z oprogramowaniem itp.) Chociaż w większości przypadków są to produkty, które jedynie denerwują użytkownika ciągłymi komunikatami reklamowymi wyskakującymi na ekranie, oprogramowanie adware może być również powiązane z oprogramowaniem szpiegującym, którego celem jest śledzenie aktywności użytkownika i wykradanie ważnych informacji.

Adware

Przykładowe programy typu adware i inne dodatki instalowane w przeglądarce internetowej [4]

Ad 2) Oprogramowanie szpiegujące

Termin "spyware" jest złożeniem angielskich słów "spy" i "software". Oprogramowanie szpiegowskie służy do pozyskiwania danych statystycznych[5] o działaniu systemu komputerowego i wysyłania ich do skrzynki pocztowej napastnika bez wiedzy i zgody użytkownika. Dane te mogą obejmować dane osobowe lub informacje o osobowości użytkownika, informacje o odwiedzonych witrynach internetowych, uruchomionych aplikacjach itp.

Oprogramowanie szpiegujące może być instalowane jako samodzielne złośliwe oprogramowanie, ale często jest też częścią innych, swobodnie dystrybuowanych i całkowicie bezpiecznych programów. W takim przypadku instalacja i inne działania oprogramowania szpiegującego są zazwyczaj objęte umową EULA, a użytkownik zazwyczaj nieświadomie dobrowolnie zgadza się na monitorowanie swoich działań. Dołączanie programów szpiegujących do innych programów (np. programów klienckich sieci P2P, różnych programów typu shareware itp.) jest często motywowane chęcią poznania zainteresowań lub potrzeb użytkownika przez producenta programu i wykorzystania tych informacji, np. do reklamy ukierunkowanej.[6] Cechą charakterystyczną programów szpiegujących, które są częścią "programu dołączonego", jest również to, że zazwyczaj pozostają one zainstalowane na komputerze nawet po odinstalowaniu głównego programu, co w większości przypadków jest ukryte przed użytkownikiem.

Oprogramowanie szpiegowskie stanowi zagrożenie zarówno dlatego, że przesyła różne informacje z systemu komputerowego użytkownika do "atakującego" (przy czym informacje te są dalej przetwarzane i korelowane z danymi i informacjami uzyskanymi z innych źródeł), jak i dlatego, że oprogramowanie szpiegowskie może zawierać inne narzędzia, które wpływają na działania samego użytkownika.[7] .

Ad 3) Wirusy

Jest to program lub złośliwy kod, który dołącza się do innego istniejącego pliku wykonywalnego (np. oprogramowania itp.) lub dokumentu. Wirus rozmnaża się w momencie uruchomienia programu lub otwarcia zainfekowanego dokumentu. Wirusy rozprzestrzeniają się najczęściej poprzez współdzielenie oprogramowania między systemami komputerowymi; do ich rozprzestrzeniania się nie jest potrzebna interakcja ze strony użytkownika. Wirusy stanowiły dominującą formę szkodliwego oprogramowania, zwłaszcza w latach 80. i 90. ubiegłego wieku. [8]

Istnieje wiele wirusów, których celem jest niszczenie, podczas gdy inne są zaprojektowane tak, aby "zadomowić się" w jak największej liczbie systemów komputerowych, a następnie wykorzystać je do przeprowadzenia ukierunkowanego ataku. Typową cechą tych programów jest zdolność do rozprzestrzeniania się między systemami bez konieczności interwencji użytkownika systemu komputerowego. Objawy działania wirusów mogą być różne - od niegroźnej melodyjki, przez przeciążenie systemu, zmianę lub zniszczenie danych, aż po całkowite zniszczenie zainfekowanego systemu. Wirusy komputerowe można klasyfikować według wielu różnych kryteriów, np. według gospodarza (czyli rodzaju programów, które przenoszą wirusy komputerowe), według sposobu, w jaki manifestują się w systemie, według ich lokalizacji w pamięci itd.[9] Wirusy, w zależności od infekowanych przez nie plików, można podzielić na:

- wirusy rozruchowe (infekują tylko obszary systemowe)

- wirusy plikowe (infekują tylko pliki)

- wirusy wieloczęściowe (infekują pliki i obszary systemowe)

- makrowirusy (atakują aplikacje wykorzystujące makra)

Ad 4) Robaki

Robaki komputerowe są również znane jako wirusy. Powodem bliższego skojarzenia z wirusami jest to, że robaki nie potrzebują żadnego gospodarza, czyli pliku wykonywalnego (podobnie jak wirusy). Zazwyczaj rozprzestrzeniają się samodzielnie, w przeciwieństwie do wirusów, które są zwykle dołączane jako część innego programu. Zainfekowany system jest następnie wykorzystywany przez robaka do wysyłania swoich kopii do innych użytkowników za pośrednictwem komunikacji sieciowej.[10] W ten sposób bardzo szybko się rozprzestrzenia, co może doprowadzić do przeciążenia sieci komputerowej, a tym samym całej infrastruktury. W przeciwieństwie do wirusów, programy te są w stanie analizować słabe punkty zabezpieczeń w zaatakowanym systemie informatycznym,[11] . Dlatego też są one również wykorzystywane do wyszukiwania luk w zabezpieczeniach systemów lub programów pocztowych. [12]

Ad 5, 6) Konie trojańskie i backdoory

Konie trojańskie są ogólnie definiowane jako programy komputerowe zawierające ukryte funkcje, których użytkownik nie zgadza się używać lub których nie jest świadomy, a które są potencjalnie niebezpieczne dla dalszego funkcjonowania systemu. Podobnie jak w przypadku wirusów, programy te mogą być dołączone do innego, bezpiecznego programu lub aplikacji albo mogą sprawiać wrażenie nieszkodliwych programów komputerowych. Trojany, w przeciwieństwie do tradycyjnych wirusów, nie są w stanie replikować się ani rozprzestrzeniać bez "pomocy" użytkownika. Jeśli trojan zostanie aktywowany, może zostać użyty do usuwania, blokowania, modyfikowania, kopiowania danych lub na przykład zakłócania działania systemu komputerowego lub sieci komputerowych.

Niektóre konie trojańskie po aktywacji otwierają porty komunikacyjne komputera bez wiedzy użytkownika, co znacznie ułatwia dalsze infekcje zainfekowanego systemu przez inne złośliwe programy lub ułatwia bezpośrednie zdalne sterowanie zainfekowanym komputerem. Takie trojany są określane mianem backdoorów.[13] Nowoczesne programy typu backdoor mają ulepszoną komunikację i zazwyczaj wykorzystują protokoły niektórych narzędzi komunikacyjnych, np. programu ICQ.[14]

Wykorzystanie koni trojańskich jest często związane z używaniem różnych programów skanujących (lub skanerów portów)[15] , czyli programów służących głównie do określania, które porty sieci komunikacyjnej komputera są otwarte, jakie usługi są na nich uruchomione i czy możliwe jest przeprowadzenie za ich pośrednictwem ataku na taki system. Dane te są ponownie przesyłane do osoby atakującej i potencjalnie wykorzystywane do dalszych ataków cybernetycznych.

Ad 7) Rootkity

Termin ten odnosi się nie tylko do programów komputerowych, ale także do całej technologii wykorzystywanej do ukrywania obecności złośliwego oprogramowania (np. wirusów komputerowych, koni trojańskich, robaków itp.) w zainfekowanym systemie. Najczęściej mają one postać niezbyt rozbudowanych programów komputerowych. Rootkity same w sobie nie są złośliwe, ale są wykorzystywane przez twórców złośliwych programów, takich jak wirusy, oprogramowanie szpiegujące itp.[16] Program typu rootkit zmienia zachowanie całego systemu operacyjnego, jego części lub aplikacji nadrzędnych w taki sposób, że użytkownik nie jest świadomy istnienia niebezpiecznych programów w swoim systemie komputerowym. Ogólnie rzecz biorąc, programy typu rootkit można podzielić na programy systemowe (modyfikujące jądro systemu) oraz programy użytkowe (modyfikujące konfigurację aplikacji).[17]

Wśród aplikacji rootkity atakują głównie programy specjalistyczne służące do wyszukiwania i usuwania niebezpiecznych programów z systemu, np. programy antywirusowe itp.[18] Programy antywirusowe nie są w stanie usunąć złośliwego programu z zainfekowanego systemu, gdy używany jest program typu rootkit. W ten sposób obecność szkodliwego programu w zainfekowanym systemie jest przedłużana. Z tego punktu widzenia można stwierdzić, że programy typu rootkit mogą być bardzo łatwo wykorzystywane do popełniania przestępstw związanych z używaniem lub niewłaściwym używaniem technologii informatycznych.[19] W niektórych publikacjach narzędzia te określane są jako podzbiór trojanów typu backdoor.[20]

Ad 8) Keylogger (Keystroke Logger)

Keylogger to oprogramowanie, które rejestruje poszczególne naciśnięcia klawiszy w zaatakowanym systemie komputerowym. Najczęściej keylogger jest używany do rejestrowania danych logowania (nazwa użytkownika i hasło) do kont, do których dostęp jest uzyskiwany z systemu komputerowego. Uzyskane informacje są następnie zazwyczaj przesyłane do osoby atakującej.

Demonstracja keyloggera[21]

Ad 9) Ransomware

Oprogramowanie ransomware zostanie opisane bardziej szczegółowo w osobnym rozdziale.

Dystrybucja złośliwego oprogramowania

Złośliwe oprogramowanie może zostać dostarczone do docelowego systemu komputerowego na wiele sposobów. W tym miejscu wymienię pokrótce niektóre z metod dystrybucji złośliwego oprogramowania. Złośliwe oprogramowanie może być rozpowszechniane za pośrednictwem:

- Przenośne nośniki pamięci

Na przykład przy użyciu płyty CD, DVD, USB, dysku zewnętrznego itp. Jest to najstarszy, ale nadal skuteczny sposób rozprzestrzeniania złośliwego oprogramowania, w którym użytkownicy przesyłają sobie nawzajem zainfekowane pliki lub do sieci komputerowych zawierających zainfekowane pliki (udostępnianie takich plików w sieciach komputerowych, zazwyczaj sieciach P2P).

- Drive-by-download

Jednym z najczęstszych sposobów infekowania złośliwym oprogramowaniem jest pobieranie go z Internetu, a następnie uruchamianie pliku, zwykle z rozszerzeniem . exe (plik wykonywalny), pochodzącego z nieznanego źródła. Mogą to być fałszywe lub podrobione programy (np. podróbki Flapp Bird, fałszywe kodeki multimedialne itd.), programy używane do obchodzenia praw autorskich (cracki, keygeny itd.), prawdziwie zainfekowane programy itd.

Przedstawienie jednej z możliwych zasad działania napędu przez pobieranie.[22]

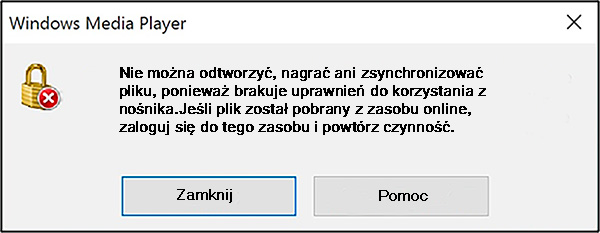

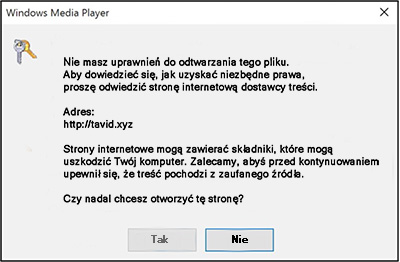

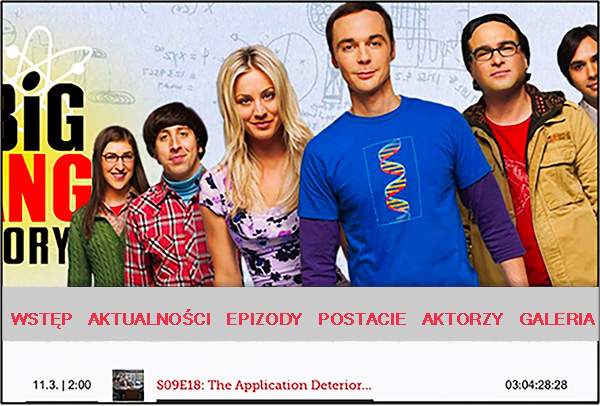

Poniższy przykład przedstawia złośliwe oprogramowanie pobrane przez użytkownika za pośrednictwem sieci P2P (w szczególności plik zawierający odcinek serialu The Big Bang Theory - sezon 9, odcinek 18). To złośliwe oprogramowanie nakłaniało użytkownika do pobrania nowego kodeka za pośrednictwem programu Media Player w celu odtworzenia filmu. Odtwarzacz multimedialny nawiązywał połączenie ze stroną atakującego, a następnie fikcyjnie instalował kodek, jednak w rzeczywistości na komputerze instalowane było złośliwe oprogramowanie (w tym przypadku kombinacja złośliwych programów: backdoor, keylogger, bot), które umożliwiało atakującemu przejęcie całkowitej kontroli nad systemem komputerowym użytkownika.

W tym przypadku uderzający był również fakt, że odcinek serialu The Big Bang Theory nie został jeszcze wyemitowany w Stanach Zjednoczonych, gdzie miał swoją premierę, a mimo to odnotował dziesiątki tysięcy pobrań.

- "Dokumenty biurowe"

Bardzo często złośliwe oprogramowanie jest rozprzestrzeniane w postaci plików, takich jak np: .doc, . xls, . avi itd. W ten sposób mogą być rozpowszechniane tylko makrowirusy. Użytkownik zakłada, że otwiera dokument Worda, ale jednocześnie wykonuje plik wykonywalny, który podszywa się pod ten dokument.

Złośliwe oprogramowanie może być przechowywane w załączniku do wiadomości lub w postaci skryptów w treści wiadomości e-mail w formacie HTML[23] . Jest to obecnie jeden z najczęstszych sposobów rozprzestrzeniania złośliwego oprogramowania. Przykłady obejmują aktualne kampanie phishingowe, hakerskie, spam itp.

- HTML

Złośliwe oprogramowanie może być umieszczane bezpośrednio na stronie internetowej lub w poszczególnych skryptach.

- Fałszywy antywirus

Użytkownikowi zwykle oferuje się darmowy program antywirusowy, podobny do oprogramowania typu adware. Ten program antywirusowy "testuje komputer" i wykrywa poważne luki w zabezpieczeniach oraz złośliwe oprogramowanie, które nie zostało wykryte przez program antywirusowy użytkownika. Fałszywy program antywirusowy łączy w sobie atak socjotechniczny (wzbudzający strach przed złośliwym oprogramowaniem) z instalacją złośliwego oprogramowania zawartego w fałszywym programie antywirusowym.

Fałszywy antywirus

Fałszywy antywirus[24]

Jeśli użytkownik nie jest pewien, czy dany plik lub witryna zawiera złośliwe oprogramowanie, może skorzysta z wielu narzędzi pomocnych w sprawdzeniu, czy nie zawiera ono złośliwego oprogramowania.

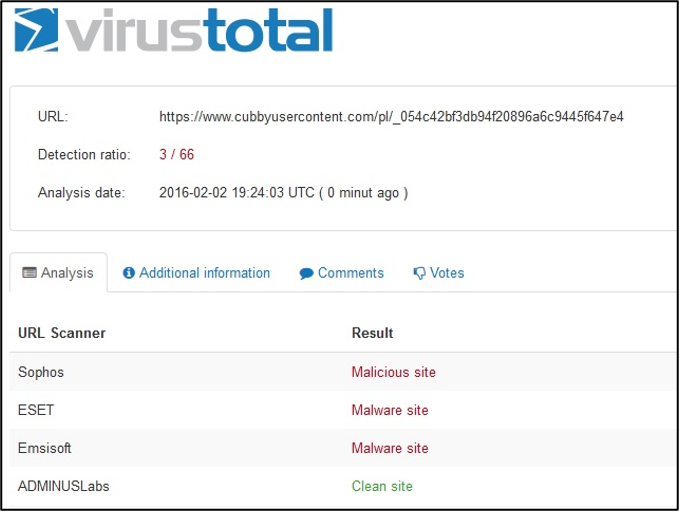

Jedną ze sprawdzonych usług jest https://www.virustotal.com/ . Na tej stronie użytkownik może przeskanować plik o rozmiarze do 128 MB lub stronę internetową, do której ma zamiar wejść (zaleca się przeprowadzenie takiego skanowania podczas odwiedzania np. stron bankowości internetowej lub stron z płatnościami). Virustotal łączy firmy zajmujące się cyberbezpieczeństwem, tworzeniem programów antywirusowych itp., a zapytanie użytkownika jest skanowane przez narzędzia wszystkich tych firm, co zwiększa prawdopodobieństwo wykrycia złośliwego oprogramowania.

Poniższy ekran wydruku przedstawia wynik skanowania nowo dostarczonego pliku w ramach kampanii phishingowej. Dzień po rozpoczęciu kampanii tylko 5 firm zidentyfikowało złośliwe oprogramowanie w załączonym pliku, a w ciągu tygodnia wszystkie pozostałe firmy były w stanie je zidentyfikować. Jednak to właśnie czas między dostarczeniem aktualizacji do programów antywirusowych użytkowników w ich systemach komputerowych a rozpoczęciem ataku ma decydujące znaczenie dla ostatecznego sukcesu atakującego.

Wynik badania pliku

Wynik badania strony internetowej

Złośliwe oprogramowanie można zainstalować na prawie każdym systemie komputerowym. Przykłady specyficznych instalacji obejmują przypadki instalacji oprogramowania mikroprogramowego. Jest to złośliwy kod, który jest rozpowszechniany na stosunkowo niewielkiej liczbie systemów komputerowych. Kod ten wykazuje nietypowe zachowanie, a programy zabezpieczające często nie reagują na niego. Najbardziej znanym przypadkiem micromalware jest robak STUXNET.[25] , czyli instalacja klienta botnetu we wspomnianej wcześniej lodówce.

Mobilne złośliwe oprogramowanie jest przedmiotem osobnego rozdziału. Pierwsze złośliwe oprogramowanie przeznaczone do atakowania telefonów komórkowych zostało odkryte około 2004 roku. Obecnie firma Kaspersky Lab, która poinformowała o tym odkryciu, podaje, że istnieje ponad 340 000 szkodliwych programów.[26]

Jeżeli skupimy się na najbardziej zagrożonym systemie operacyjnym w urządzeniach mobilnych, to większość zagrożeń jest skierowana na system operacyjny Android. Wynika to głównie z różnorodności używanych wersji systemów operacyjnych i ich przestarzałości. Większość urządzeń z systemem Android nie pozwala na aktualizację systemu operacyjnego do najnowszej wersji, która zazwyczaj jest zmodyfikowana w taki sposób, aby była odporna na znane luki w zabezpieczeniach i zawierała już poprawki do luk z poprzednich wersji systemu. [27] Szacuje się jednak, że 77% zagrożeń atakujących system operacyjny Android można wyeliminować, używając najnowszej wersji systemu operacyjnego.

W przypadku urządzeń mobilnych napastnicy wykorzystują głównie:

- Nieaktualna wersja systemu operacyjnego urządzenia mobilnego (znane luki w zabezpieczeniach każdego systemu);

- Minimalne zabezpieczenie urządzenia mobilnego za pomocą agenta antywirusowego;

- Niewiedza użytkownika (wielu użytkowników bezmyślnie instaluje aplikacje "z nieznanego źródła" lub takie, które wymagają nadmiernego dostępu i uprawnień w urządzeniu).

- Inżynieria społeczna i "fale zainteresowania" aplikacjami określonego typu.

Jednym z powodów, dla

których Android jest atakowany jako podstawowy system operacyjny, jest fakt, że

kanał dystrybucji (Google Play) nie weryfikuje bezpieczeństwa aplikacji (ani

tego, czy dana aplikacja zawiera np. złośliwe oprogramowanie), jak ma to

miejsce w przypadku systemu operacyjnego iOS i jego kanału dystrybucji (App

Store).

Jednym z powodów, dla

których Android jest atakowany jako podstawowy system operacyjny, jest fakt, że

kanał dystrybucji (Google Play) nie weryfikuje bezpieczeństwa aplikacji (ani

tego, czy dana aplikacja zawiera np. złośliwe oprogramowanie), jak ma to

miejsce w przypadku systemu operacyjnego iOS i jego kanału dystrybucji (App

Store).

Przykładem tego jest aplikacja Flappy Bird i jej "klony". Ta aplikacja została stworzona przez Nguyễn Hà Đồng i została wydana dla systemu iOS 24 maja 2013 r. Dla systemu operacyjnego Android aplikacja ta została udostępniona w 2014 roku i stała się najczęściej pobieraną darmową grą w styczniu 2014 roku. Twórca usunął grę z rynku 10 lutego 2014 r. Gra została pobrana ponad 50 milionów razy.

Kiedy na rynku pojawił się oryginalny Flappy Bird, zaczęły pojawiać się różne klony tej gry na Androida, z których wiele tylko skapitalizowało sukces oryginału. Szacuje się, że nawet 79% klonów gry zostało zainfekowanych złośliwym oprogramowaniem.[28] Przykładami zakażonych klonów są:

Zainfekowanie telefonu komórkowego może być jednym z głównych celów atakującego, ponieważ urządzenia te są obecnie zazwyczaj wykorzystywane do uwierzytelniania dwuskładnikowego w bankowości internetowej lub podczas zakupów. Atakujący próbują wykorzystać uzyskane informacje, na przykład w celu wyprowadzenia środków finansowych poprzez bezpośredni dostęp do konta bankowego użytkownika za pośrednictwem bankowości internetowej lub w celu uzyskania poufnych informacji.

Możliwości stosowania sankcji karnych w Republice Czeskiej

W Republice Czeskiej atak za pomocą złośliwego oprogramowania można karać na podstawie paragrafu 230 (Nieuprawniony dostęp do systemu komputerowego i nośnika informacji) kodeksu karnego. Posiadanie złośliwego oprogramowania, z zamiarem popełnienia przestępstwa z Artykułu 182 (Naruszenie tajemnicy przesyłanych wiadomości) lub przestępstwa z Artykułu 230 Kodeksu karnego, jest karalne na mocy Artykułu 231 (Posiadanie i dysponowanie urządzeniem dostępowym i hasłem do systemu komputerowego i innych tego typu danych) Kodeksu karnego. Jeżeli celem wirusa było na przykład uzyskanie informacji niejawnych lub wsparcie grupy terrorystycznej, atakujący mógł na przykład popełnić przestępstwa z § 311 (Atak terrorystyczny), § 316 (Szpiegostwo) lub § 317 (Narażenie na niebezpieczeństwo informacji niejawnych) na etapie przygotowywania TZK.

Możliwości ścigania karnego w Polsce

Naruszenie integralności danych (wirusy, trojany), 268 Kodeksu karnego, art. 268a Kodeksu karnego Przestępstwo to dotyczy m.in. kradzieży danych osobowych, udostępniania ich osobom trzecim bez zgody właściciela, a także wykorzystywania ich w sposób nieuprawniony. Za popełnienie tych czynów grożą sankcje finansowe (do 100 000 PLN).

Artykuł 268. Utrudnianie osobie upoważnionej dostępu do informacji

§ 1. Kto, nie będąc do tego upoważnionym, niszczy, uszkadza, usuwa lub zmienia zapis istotnych informacji albo w inny sposób uniemożliwia lub znacznie utrudnia osobie upoważnionej zapoznanie się z nimi, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Jeżeli czyn, o którym mowa w § 1, dotyczy zapisu na informatycznym

nośniku danych, sprawca jest obowiązany

podlega karze pozbawienia wolności na czas nie dłuższy niż 3 lata.

§ 3. Kto, dopuszczając się czynu określonego w § 1 lub 2, wyrządza znaczną szkodę majątkową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

§ 1. Kto bez upoważnienia niszczy, uszkadza, usuwa, zmienia lub

utrudnia dostęp do danych komputerowych albo w istotny sposób zakłóca lub

uniemożliwia automatyczne przetwarzanie, gromadzenie lub przekazywanie takich

danych,

podlega karze pozbawienia wolności na okres do 3 lat.

§ 2. Kto, popełniając czyn, o którym mowa w § 1, wyrządza znaczną szkodę

majątkową,

podlega karze pozbawienia wolności od 3 miesięcy do 5 lat.

§ 3. Ściganie przestępstwa określonego w § 1 lub 2 następuje na wniosek pokrzywdzonego.

[1] Nie jest to pełna lista różnych typów złośliwego oprogramowania. Jest to raczej definicja podstawowych typów złośliwego oprogramowania, wraz z wyjaśnieniem sposobu ich działania.

[2] Istnieją firmy specjalizujące się w usługach pay per install (PPI). "PPI" objawia się następnie w powodzi działań prowadzących do instalacji dodatków lub innego niechcianego oprogramowania, które (w najmniej szkodliwym przypadku) zastępuje reklamy na stronach internetowych bez wiedzy użytkowników lub wstawia je tam, gdzie nie ma żadnych reklam.... Cały model PPI jest zbudowany na tym, że ci, którzy oferują te usługi, nie zwracają uwagi na to, czy użytkownik chce coś zainstalować. Otrzymują do 1,50 USD za każdą instalację, więc jest więcej niż pewne, że oszukańcze i zautomatyzowane instalacje są istotnym elementem ich "modelu biznesowego".

Więcej informacji można znaleźć w artykule DOČEKAL, Daniel. Google: Oprogramowanie typu adware infekuje miliony urządzeń i szkodzi reklamodawcom, witrynom internetowym i użytkownikom. [online]. Dostępny pod adresem: http://www.lupa.cz/clanky/google-adware-napada-miliony-zarizeni-a-poskozuje-inzerenty-weby-i-uzivatele/

[3] Obraz tych wyskakujących okienek. Więcej informacji na ten temat można znaleźć w części Adware. [online]. Dostępne pod adresem: http://www.mhsaoit.com/computer-networking-previous-assignments/324-lesson-16-h-the-secret-history-of-hacking

[5] Na przykład przegląd odwiedzanych stron internetowych, ich adresów IP, listy zainstalowanych i używanych programów, zapisy pobierania plików z Internetu, dane dotyczące struktury i zawartości katalogów przechowywanych na dysku twardym itp.

[6] Dostępne pod adresem: http://www.spyware.cz/go.php?p=spyware&t=clanek&id=9

[7] Może to być na przykład: Browser Helper Object (biblioteka DLL umożliwiająca programistom modyfikowanie i monitorowanie przeglądarki Internet Explorer); Hijacker (oprogramowanie zmieniające stronę główną przeglądarki internetowej); Dialery [przekierowujące linie telefoniczne na drogie plany telefoniczne (obecnie głównie ataki na telefony komórkowe i centrale VoIP)]; Keystroke Logger/Keylogger (monitorowanie uderzeń klawiszy); Remote Administration (umożliwienie zdalnemu użytkownikowi zdalnego sterowania systemem komputerowym użytkownika); Tracer (program śledzący ruch systemu komputerowego - zazwyczaj urządzenia mobilnego) itp.

[8] Więcej informacji naten temat można znaleźć w Muzeum złośliwego oprogramowania. The Malware Museum @ Internet Archive. [online]. Dostępne pod adresem: https://labsblog.f-secure.com/2016/02/05/the-malware-museum-internet-archive/

[9] Na przykład POŽÁR, Josef. Bezpieczeństwo informacji. Pilzno: Aleš Čeněk, 2005, s. 216 i nast.

[10] Patrz na przykład LI, Tao, GUAN, Zhihong, WU, Xianyong. Modelowanie i analiza rozprzestrzeniania się aktywnych robaków w oparciu o systemy P2P. Computers & Security, 2007, vol. 26, nr 3, s. 213-218.

[11] Por. RAK, Roman i Radek KUMMER. Zagrożenia informacyjne w latach 2007 - 2017. Magazyn Bezpieczeństwa, 2007, t. 14, nr 1, s. 4.

[12] Por. JIROVSKÝ, Václav i Oldřich KRULÍK. Podstawowe definicje związane z tematem. Magazyn Bezpieczeństwa, 2007, t. 14, nr 2, s. 47.

[13] Przegląd najczęściej spotykanych trojanów wraz z listą ich funkcji i portów komunikacyjnych można znaleźć na różnych stronach internetowych. Więcej informacji można znaleźć np. na stronie http://www.test.bezpecnosti.cz/full.php.

[14] Por. JIROVSKÝ, Václav. Cyberprzestępczość. Nie tylko o hakowaniu, łamaniu zabezpieczeń, wirusach i trojanach bez tajemnic. Praga: Grada, 2007, s. 63.

[15] Programy te są czasami nazywane również programami skanującymi, skanującymi, skanerami lub programami do skanowania.

[16] Por. np. BALIGA, Arati, Liviu IFTODE i Xiaoxin CHEN. Zautomatyzowane powstrzymywanie ataków typu Rootkits. Computers & Security, 2008, vol. 27, nr 7-8, s. 323-334.

BAUDIŠ, Pavel. Programy typu rootkit. Kolejne zagrożenie dla systemu Windows. CHIP, 2005, nr 7, s. 14.

[17] Por. RAK, Roman i Radek KUMMER. Zagrożenia informacyjne w latach 2007 - 2017. Magazyn Bezpieczeństwa, 2007, t. 14, nr 1, s. 5.

[18] Na przykład, trojan DNS-Changer atakuje najpierw programy zabezpieczające, z których usuwa się z listy złośliwych programów, uniemożliwiając tym samym ich wykrycie. Bliżej. PLETZER, Valentin. Oprogramowanie szpiegowskie zdemaskowane. CHIP, 2007, nr 10, s. 116-120.

[19] Więcej szczegółów na ten temat można znaleźć np. w pracy PŘIBYL, Tomáš. Poznaj rootkity. PC World, 2007, nr 9, s. 108-110.

[20] JIROVSKÝ, Václav. Cyberprzestępczość. Nie tylko o hakowaniu, łamaniu zabezpieczeń, wirusach i trojanach bez tajemnic. Praga: Grada, 2007, s. 65.

[21] Przechwytywanie naciśnięć klawiszy i informacji o uruchomionych plikach. [online]. Dostępne pod adresem: http://img.zerosecurity.org/files/2013/10/Keylogger-software-logfile-example.jpg

[22] [online]. Dostępne pod adresem: https://image.slidesharecdn.com/delljointevent2014november-onur-141105074412-conversion-gate02/95/end-to-end-security-with-palo-alto-networks-onur-kasap-engineer-palo-alto-networks-23-638.jpg?cb=1415174438

[23] Hyper Text Markup Language - jest to nazwa języka znaczników używanego do tworzenia stron internetowych.

[24] Dwie wersje fałszywego programu antywirusowego. [online]. Dostępne pod adresem: http://www.cctslo.com/images/fake-personal-antivirus.jpg

[25] Więcej szczegółów można znaleźć np. w artykule Stuxnet. [online]. Dostępne pod adresem: https://pl.wikipedia.org/wiki/Stuxnet

[26] Więcej informacji na ten temat można znaleźć w części Pierwsze mobilne szkodliwe oprogramowanie: jak Kaspersky Lab odkrył Cabir. [online]. https://pl.wikipedia.org/wiki/Stuxnet ;http://www.kaspersky.com/about/news/virus/2014/The-very-first-mobile-malware-how-Kaspersky-Lab-discovered-Cabir

Zob. też np:

Złośliwy kod jest kierowany na telefony komórkowe i rozprzestrzenia się jak lawina. [online]. https://pl.wikipedia.org/wiki/Stuxnet ;https://www.novinky.cz/internet-a-pc/bezpecnost/401956-skodlivy-kod-cili-na-mobily-siri-se-jako-lavina.html

Ostrzeżenie! Ponad 900 milionów telefonów z systemem Android jest podatnych na nowy atak "QuadRooter". [online]. Dostępne pod adresem: https://thehackernews.com/2016/08/hack-android-phone.html

[27] Według danych statystycznych odsetek wszystkich urządzeń z systemem operacyjnym Android jest następujący: Marshmallow 6.0 - 7,5%; Lollipop 5.1 - 19,4%; Lollipop 5.0 - 16,2%; KitKat 4.4 - 32,5%; Jelly Bean 4.1,2,3 - 20,1%; starsze wersje - 4,3%.

Zob. np. rozkład udziału wersji systemu Android w rynku wśród posiadaczy smartfonów według stanu na maj 2016 r. [online]. Dostępne pod adresem: http://www.statista.com/statistics/271774/share-of-android-platforms-on-mobile-devices-with-android-os/

[28] Patrz np.: Flappy Bird Clones Help Mobile Malware Rates Soar. [online]. Dostępne pod adresem: http://www.mcafee.com/us/security-awareness/articles/flappy-bird-clones.aspx