Wykrywanie cyberzagrożeń i zapobieganie im

4. Przejawy cyberprzestępczości

4.2. Botnet

Botnet można zdefiniować po prostu jako sieć połączonych programowo botów[1] , które wykonują działania na polecenie "właściciela" (lub administratora) tej sieci. Tak skonstruowana sieć może być wykorzystywana do działalności legalnej (np. przetwarzanie rozproszone) lub do działalności nielegalnej (patrz niżej).

To właśnie przetwarzanie rozproszone, de facto nieumyślnie, podsunęło przestępcom pomysł na tworzenie botnetów w formie, w jakiej widzimy je dzisiaj. Z przyczepy do obliczeń rozproszonych wynika, że "większość komputerów na świecie wykorzystuje swój pełny potencjał obliczeniowy tylko przez bardzo niewielki ułamek czasu pracy, a ich zużycie energii elektrycznej jest tylko nieznacznie mniejsze niż gdyby były w pełni obciążone". Wielka szkoda nie skorzystać z tego leniwego komputera, a mało kto zdaje sobie sprawę, ile takiej niewykorzystanej mocy jest na świecie... W informatyce rozproszonej przysłowie "Nie musi padać deszcz, wystarczy, że będzie kapać" ma zastosowanie jak ulał, a tu miliony zwykłych komputerów na świecie ociekają mocą, która kilkakrotnie przewyższa moc nawet największych superkomputerów na świecie... Zaangażowanie w jakikolwiek projekt dotyczący przetwarzania rozproszonego polega jedynie na zainstalowaniu klienta, który zazwyczaj potrafi już wykonać wszystkie niezbędne czynności i zająć się określonymi aplikacjami... Większość projektów działa w ten sposób, że całość pracy jest dzielona na wiele części, które są następnie rozdzielane do poszczególnych komputerów, które o nie poproszą. Po przetworzeniu każdego fragmentu poszczególne komputery przesyłają uzyskane dane z powrotem do centrum projektowego, gdzie wyniki są łączone w jedną całość".[2]

Sama idea dystrybucji zasobów lub wykorzystania niewielkiej mocy obliczeniowej innych systemów komputerowych do np. obliczania skomplikowanych algorytmów matematycznych itp. z pewnością nie jest zła i jest o wiele bardziej efektywna niż używanie i budowanie "superkomputerów". Jednak jako ludzie jesteśmy dość zaradni, więc było naturalne, że pomysł ten zostanie wykorzystany w celach innych niż altruistyczne czy dobroczynne. Możliwość rozdzielenia różnych zadań między różne komputery znajdujące się w różnych miejscach geograficznych była i jest atrakcyjna dla atakujących.

Obecny system komputerowy, np. w postaci serwera pocztowego, nie ma problemu z wysyłaniem dziesiątek milionów czy miliardów wiadomości e-mail dziennie. Jeśli użytkownik zdecyduje się użyć tego systemu do np. rozsyłania spamu, ten system komputerowy (identyfikowalny za pomocą identyfikatorów takich jak adres IP) będzie wykonywał tę czynność tylko przez bardzo krótki okres czasu, ponieważ bardzo szybko zostanie zablokowany przez dostawcę usług internetowych (np. z powodu nielegalnego lub nadmiernego ruchu w sieci, który można zaklasyfikować jako spam), jego adres pojawi się na "czarnych listach", a ruch (np. poczta wychodząca) zostanie zablokowany na podstawie tej informacji. Jeśli jednak atakujący wykorzystuje moc rozproszoną w postaci botnetu, będzie miał od tysięcy do setek tysięcy komputerów, z których każdy wysyła część wiadomości (np. 1000-2000 wiadomości dziennie). Taki ruch nie będzie wtedy uważany za problematyczny i nie będzie zatrzymywany.

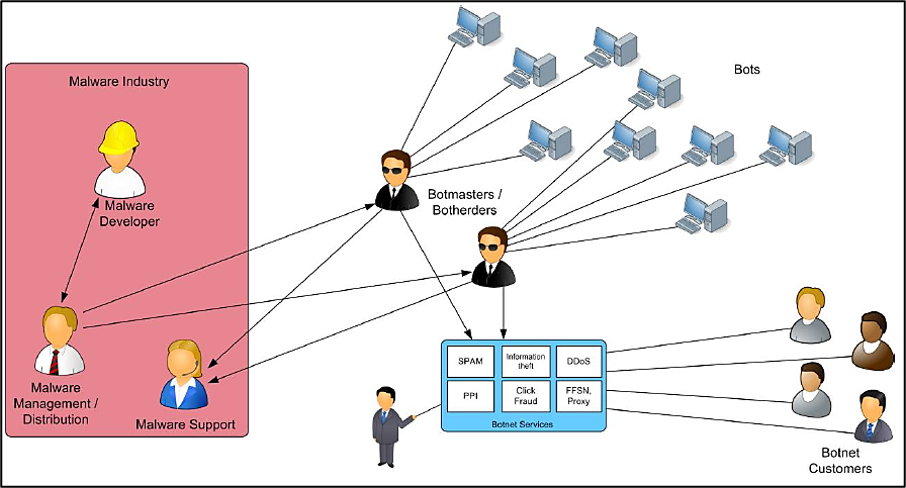

Typowe dla botnetu jest to, że jeżeli docelowy system komputerowy zostanie skutecznie zainfekowany, system ten, nazywany "zombie" lub "bot" (zniewolony system komputerowy), łączy się z centralnym serwerem kontroli [zwanym serwerem dowodzenia i kontroli (C&C)]. Kontrola nad całym tym systemem (zawierającym zombie i C&C) spoczywa na atakującym (zwanym botmasterem lub botherderem), który kontroluje boty za pośrednictwem serwera C&C. [3]

Następujące elementy są charakterystyczne (niezbędne) dla botnetu:

1. Infrastruktura dowodzenia i kontroli (C&C)

Jest to infrastruktura, która składa się z elementu (lub elementów) kontrolnego oraz botów (sterowanych systemów komputerowych).

2. Instalacja i obsługa buta

Najczęściej jest to złośliwe oprogramowanie rozprzestrzeniane za pośrednictwem botnetu lub w inny sposób. Głównym celem takiego złośliwego oprogramowania jest podłączanie innych systemów komputerowych do botnetu. Złośliwe oprogramowanie wykorzystuje różne luki w zabezpieczeniach systemów komputerowych.

3. Kontrolowanie botów za pomocą infrastruktury C&C

Bot to oprogramowanie działające w ukryciu i wykorzystujące popularne kanały komunikacyjne (IRC, IM, RFC 1459 itp.) do komunikacji z serwerem C&C. Nowe boty starają się uzyskać jak najwięcej informacji z otoczenia i promować się wśród innych systemów komputerowych.

W oparciu o architekturę, istnieją botnety z:

1. Architekturą scentralizowaną

Architektura ta jest zwykle oparta na zasadzie komunikacji klient-serwer. Systemy komputerowe punktów końcowych (zombie/boty) komunikują się bezpośrednio z serwerem C&C (centralnym elementem sterującym) i wykonują instrukcje oraz korzystają z zasobów pochodzących z tego serwera.

2. Architekturą zdecentralizowaną

Zazwyczaj jest on zbudowany w architekturze peer-to-peer (P2P). Architektura ta umożliwia współdzielenie zasobów i poleceń w ramach sieci P2P. Brakuje w nim centralnego elementu sterującego w "tradycyjnej" formie, co sprawia, że system jest bardziej odporny na próby sterowania za pomocą tego elementu.

Botnety mogą być wykorzystywane do wielu działań, ale główny nacisk kładzie się na zysk finansowy, który polega zarówno na generowaniu własnych ataków (np. ransomware, phishing, spam, kradzież informacji, DDoS itp.), jak i na wynajmowaniu klientom swoich usług lub całego botnetu. Dzięki powyższemu botnet można zaliczyć do struktury przestępczości jako usługę (gdzie oferowana jest usługa: botnet-as-a-service) lub do gospodarki złośliwego oprogramowania[6] , gdzie stanowi podstawową platformę techniczną niezbędną do przeprowadzenia szeregu cyberataków.

Gospodarka złośliwego oprogramowania

System komputerowy, który staje się częścią botnetu, jest następnie zazwyczaj wykorzystywany do jednego z działań opisanych w poniższej tabeli. Należy zauważyć, że ataki te są zwykle łączone lub rozprowadzane w obrębie botnetu, z uwzględnieniem jego obciążenia pracą, zapotrzebowania "klientów" itp.

|

Wysyłanie |

Kradzież tożsamości |

Ataki DoS |

Oszustwo przez kliknięcie |

|

- spam - phishing - złośliwe oprogramowanie - adware - oprogramowanie szpiegujące |

Uzyskanie i przesłanie (z powrotem do atakującego)

osobistych i poufnych danych oraz informacji |

Przeprowadzenie ataku DoS na cel (system komputerowy)

określony przez botmastera. |

System komputerowy wyświetla (lub klika) linki reklamowe w witrynie bez wiedzy użytkownika. Stwarza to wrażenie, że witryna zyskuje na ruchu, a reklamodawcy tracą pieniądze.[7] |

Poniższa tabela zawiera listę niektórych znanych botnetów[8] :

|

Data utworzenia |

Data rozwiązania umowy |

Nazwa |

Szacunkowa liczba botów |

Liczba wiadomości spamowych w miliardach na dzień |

Alias (znany również jako) |

Dodatkowe informacje |

|

2002 |

|

|

|

|

|

|

|

|

2011 |

2,300,000 |

|

|

Backdoor. Gromadzenie danych osobowych i informacji wrażliwych. |

|

|

2004 |

|

|

|

|

|

|

|

230,000[16] |

5.7 |

Beagle, Mitglieder, Lodeight |

Masowe spamowanie. Przeznaczona dla systemów komputerowych z systemem operacyjnym Windows. |

|||

|

Botnet Marina |

6,215,000[16] |

92 |

Damon Briant, BOB.dc, Cotmonger, Hacktool.Spammer, Kraken |

|

||

|

180,000[17] |

Sinowal, Anserin |

Wysyłanie złośliwego oprogramowania oraz gromadzenie danych wrażliwych i osobistych. Przeznaczona dla systemów komputerowych z systemem Windows. |

||||

|

160,000[18] |

3 |

Nuwar, Peacomm, Zhelatin |

Spamowanie. Przeznaczona dla systemów komputerowych z systemem Windows. |

|||

|

2006 |

|

|

|

|

|

|

|

marzec 2011 r. |

150,000[19] |

30 |

RKRustok, Kostrat |

Spamowanie. Możliwość wysyłania do 25 000 wiadomości spamowych na godzinę z jednego komputera. Aktywny w systemie operacyjnym Windows. |

||

|

125,000[20] |

0.8 |

Buzus, Bachsoy |

Wysyłanie głównie spamu farmaceutycznego. |

|||

|

2007 |

|

|

|

|

|

|

|

1,500,000[21] |

74 |

Pandex, Mutant (związany z: Wigon, Pushdo) |

Spamowanie. Domyślnie do infekowania systemu komputerowego wykorzystuje konia trojańskiego Pushdo. Aktywny w systemie operacyjnym Windows. |

|||

|

1,300,000[22] |

Backdoor umożliwiający przejęcie kontroli nad zainfekowanym komputerem. Po zainstalowaniu zbierał dane, zatrzymywał procesy lub przeprowadzał ataki DDoS. |

|||||

|

marzec 2007 r. |

Listopad 2008 r. |

450,000[23] |

60 |

Cbeplay, Wymiennik |

Przede wszystkim spamowanie. Trojan Srizbi został wykorzystany do zainfekowania systemów komputerowych. |

|

|

260,000[16] |

2 |

brak |

Wysyłanie głównie spamu farmaceutycznego. |

|||

|

Wrzesień 2007 r. |

dBot |

10 000+ (Europa) |

dentaoBot, d-net, SDBOT |

|

||

|

10,000[16] |

0.15 |

Rlsloup, Pixoliz |

Spamowanie. |

|||

|

2008 |

|

|

|

|

|

|

|

1,000,000[24] |

Sektor, kucharz |

Grupa złośliwego oprogramowania. Systemy komputerowe zainfekowane wirusem Sality komunikują się za pośrednictwem sieci P2P. Działania obejmują: wysyłanie spamu, zbieranie poufnych danych, infekowanie serwerów WWW, wykonywanie obliczeń rozproszonych (np. łamanie haseł itp.). Aktywny w systemie operacyjnym Windows. |

||||

|

Kwiecień 2008 |

|

495,000[33] |

9 |

Kracken |

Wysyłanie złośliwego oprogramowania. Podłączanie innych komputerów do botnetu. |

|

|

Grudzień 2009 r. |

12,000,000[25] |

Botnet zajmujący się głównie oszustwami i atakami DDoS. Był to jeden z największych botnetów w historii. |

||||

|

Listopad 2008 r. |

10,500,000+[26] |

10 |

DownUp, DownAndUp, DownAdUp, Kido |

Robak atakujący systemy komputerowe z systemem Windows. Dziury w tym systemie operacyjnym zostały wykorzystane do dalszej ekspansji botnetu. |

||

|

Listopad 2008 r. |

marzec 2010 r. |

80,000[27] |

1.5 |

Waled, Waledpak |

Wysyłanie spamu i rozprzestrzenianie złośliwego oprogramowania. Zakończone w wyniku działania firmy Microsoft. |

|

|

Maazben |

50,000[16] |

0.5 |

Brak |

Wysyłanie spamu, złośliwego oprogramowania, oszustw, phishingu. |

||

|

OnewordSub |

40,000[28] |

1.8 |

|

|||

|

Gheg |

30,000[16] |

0.24 |

Tofsee, Mondera |

|

||

|

Nucrypt |

20,000[28] |

5 |

Loosky, Locksky |

|

||

|

Wopla |

20,000[28] |

0.6 |

Poker, Slogger, Kryptowaluty |

|

||

|

15,000[29] |

Danmec, Hydraflux |

Ataki phishingowe, wstrzykiwanie kodu SQL, rozprzestrzenianie się złośliwego oprogramowania. |

||||

|

12,000[28] |

0.35 |

Spam-DComServ, Covesmer, Xmiler |

Korzystanie z P2P

|

|||

|

|

19.7.2012 |

560,000[31] |

39.9 |

Tedroo |

Wysyłanie głównie spamu farmaceutycznego. |

|

|

|

||||||

|

2009 |

|

|

|

|

|

|

|

maj 2009 r. |

Listopad 2010 r. |

30,000,000[30] |

3.6 |

Oficla |

Spamowanie. Zakończona dzięki wspólnym działaniom policji holenderskiej, Govcert NL, Europolu. Kasperky Lab itp. Prawdopodobnie największy znany botnet. |

|

|

|

Listopad 2009 r. |

509,000[32] |

10 |

Ornament |

Spamowanie. |

|

|

sierpień 2009 r. |

250,000[34] |

2.25 |

Spam |

Wysyłanie spamu i przeprowadzanie ataków DDoS. |

||

|

2010 |

|

|

|

|

|

|

|

styczeń 2010 r. |

LowSec |

11,000+[16] |

0.5 |

LowSecurity, FreeMoney, Ring0.Tools |

|

|

|

4,500,000[35] |

TDSS, Alureon |

|

||||

|

3 600 000 (tylko USA)[36] |

Zbot, PRG, Wsnpoem, Gorhax, Kneber |

Skupił się na działaniach związanych z kradzieżą informacji o kontach bankowych. Zainstalował również oprogramowanie Cryptolocker Ransomware itp. Aktywny w systemie operacyjnym Windows. |

||||

|

(kilka: 2011, 2012) |

300,000+ |

4 |

Hlux |

Zajmuje się głównie kradzieżą Bitcoinów i rozsyłaniem spamu. |

||

|

2011 |

|

|

|

|

|

|

|

2015-02 |

3,000,000[37] |

Robak atakujący systemy komputerowe z systemem Windows. Zlikwidowany w wyniku wspólnego działania Europolu i firmy Symantec. |

||||

|

|

|

2,000,000 |

|

Max++ Sirefef |

Botnet wykorzystywany głównie do wydobywania bitcoinów i oszustw kliknięć. Aktywny w systemie operacyjnym Windows. |

|

|

2012 |

|

|

|

|

|

|

|

120,000 |

Brak |

Oszustwo przez kliknięcie |

||||

|

|

|

|

|

|

Botnet zajmujący się rozprzestrzenianiem złośliwego oprogramowania i atakami DDoS. Większość zombie (do 85%) znajduje się w Chinach. Klient botnetu został znaleziony w systemach komputerowych dostarczonych bezpośrednio z fabryki. |

|

|

2013 |

|

|

|

|

|

|

|

|

|

Boatnet |

500+ komputerów serwerowych |

0.01 |

YOLOBotnet |

|

|

|

|

Zer0n3t |

200+ komputerów serwerowych |

4 |

FiberOptck, OptckFiber, Fib3rl0g1c |

|

|

2014 |

|

|

|

|

|

|

|

|

|

300,000+ |

|

Soundfrost |

Spamowanie. |

|

|

|

|

6,000,000 |

|

|

|

|

|

2016 |

|

|

|

|

|

|

|

|

|

380,000 |

|

|

DDoS.Wysyłanie spamu. |

|

|

|

|

Methbot |

6 000 domen i 250 267 różnych adresów URL |

|

|

|

|

2018 |

|

|

|

|

|

|

|

|

|

3ve |

1,7 mln komputerów i duża liczba serwerów |

|

|

Kradzież pieniędzy. |

De facto każdy system komputerowy może zostać podłączony do botnetu. Dotyczy to między innymi systemów, które spełniają warunki IoT (Internet of Things). W 2014 r. zgłoszono przypadek, w którym lodówka była częścią botnetu, który rozesłał ponad 750 000 wiadomości spamowych. [9]

Z badania Nigama wynika[10] , że istnieją dziesiątki botnetów stworzonych bezpośrednio i ukierunkowanych przede wszystkim na systemy komputerowe, które można określić jako urządzenia mobilne (np. smartfon, tablet itp.). Instalowanie aplikacji z nieznanych źródeł oraz znaczny brak produktów antywirusowych na urządzeniach mobilnych użytkowników znacznie ułatwia również instalowanie na nich złośliwego oprogramowania, a tym samym przejmowanie nad nimi kontroli. Urządzenia te są obecnie w stanie w pełni sprostać wymaganiom botmastera w zakresie prowadzenia botnetu lub zadań stawianych "zombie".

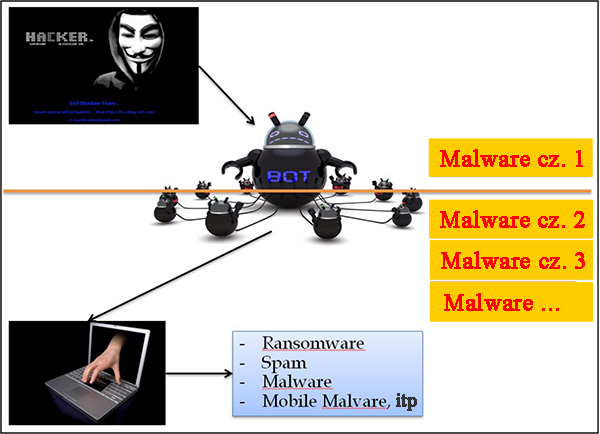

Nie tylko w przypadku botnetów złośliwe oprogramowanie służy do uzyskiwania dostępu, kontrolowania i dalszego rozprzestrzeniania złośliwego oprogramowania lub wykonywania innych zadań zgodnie z instrukcjami atakującego, jednak jeśli system komputerowy użytkownika jest obecnie zainfekowany złośliwym oprogramowaniem, istnieje duże prawdopodobieństwo, że stał się on również częścią botnetu. Atakujący (botmaster) instaluje na systemie komputerowym (zombie) złośliwe oprogramowanie, które pozwala mu na zdalne manipulowanie systemem komputerowym (Malware #1 - przy czym to złośliwe oprogramowanie pozostawia kontrolę botmasterowi nawet wtedy, gdy np. część lub całość botnetu jest wynajęta). Dopiero potem instalowane jest kolejne złośliwe oprogramowanie (od Malware 2 do Malware ∞), które wykonuje inne zadania (np. spamowanie, zbieranie danych, oprogramowanie ransomware itd.) Całą tę strukturę można przedstawić w następujący sposób:

Złośliwe oprogramowanie zainstalowane na systemie komputerowym podłączonym do botnetu

Z prawnego punktu widzenia botnety to całe sieci zainfekowanych systemów komputerowych, nad którymi osoba trzecia przejęła do pewnego stopnia nieuprawnioną kontrolę bez wiedzy uprawnionych użytkowników. Takie zainfekowane systemy najczęściej służą atakującemu jako baza do anonimowego łączenia się z Internetem, wysyłania złośliwych programów, przeprowadzania ataków na inne cele, przeprowadzania ataków DoS, rozsyłania spamu, kradzieży tożsamości lub przeprowadzania innych ataków cybernetycznych.

Możliwości stosowania sankcji karnych w Republice Czeskiej

Jeśli chodzi o faktyczne działanie osoby atakującej, polegające na zainstalowaniu złośliwego oprogramowania w celu późniejszego przejęcia kontroli nad systemem komputerowym, można je oceniać na podstawie paragrafu 230 Kodeksu karnego (Nieuprawniony dostęp do systemu komputerowego i nośnika informacji). Jeśli atakujący wprowadzi złośliwe oprogramowanie do systemu komputerowego z zamiarem wyrządzenia szkody lub innej krzywdy innej osobie lub uzyskania nieuzasadnionej korzyści dla siebie lub innej osoby, jego zachowanie można zakwalifikować z paragrafu 230(2)(d) kodeksu karnego.

Można argumentować, że stanowi to również nieuprawnione korzystanie z cudzej własności (ponieważ system komputerowy, o którym mowa w tych przypadkach, jest cudzą własnością) zgodnie z art. 207 ust. 1 pkt 1 kodeksu karnego. Zastosowanie paragrafu 207(1) lub (2) kodeksu karnego[11] może być bardzo problematyczne, ponieważ decydujące znaczenie ma intensywność ingerencji i sposób wykorzystania systemu komputerowego. Na podstawie takiego poziomu intensywności możliwe byłoby ilościowe określenie poniesionej szkody jako wyrazu amortyzacji w okresie użytkowania. Niestety, stosując takie wyliczenie, można stwierdzić, że wyrządzone szkody są na ogół niemałe.

Rzeczywista ochrona przed połączeniem i korzystaniem z komputerów w ramach botnetu może być dwojaka. Na pierwszym poziomie ochrona praw własności mogłaby zostać zwiększona poprzez dodanie do paragrafu 207 kodeksu karnego faktu podstawowego o następującym brzmieniu: "Kto korzysta z systemu komputerowego bez zgody osoby uprawnionej".

Przepis ten definiowałby również okoliczność, która polega na naruszeniu prawa własności innej osoby. W przypadku nieuprawnionego korzystania z cudzej własności w odniesieniu do systemu komputerowego rozwiązaniem nie jest zmniejszenie szkody z niewielkiej do nieznacznej (zob. § 207 ust. 1 pkt 1 kodeksu karnego), ponieważ cena wielu systemów komputerowych jest obecnie niższa niż nawet wartość nieznaczna (tj. co najmniej 5 000 CZK), a mimo to te systemy komputerowe są w stanie w pełni wykonywać przypisane im działania w ramach botnetu.

Drugi poziom, opisujący powagę zachowania napastnika, polega na wprowadzeniu nowej okoliczności kwalifikującej do paragrafu 230(3) Kodeksu karnego, która może mieć następujące brzmienie:

"umyślnie podłącza system komputerowy do sieci komputerowej z zamiarem popełnienia przestępstwa lub używa go w tej sieci z takim samym zamiarem,"

Możliwości ścigania karnego w Polsce

Nielegalny dostęp do systemu (hacking) - art. 267 § 1 i 2 Kodeksu karnego. Przestępstwo to jest ścigane na wniosek pokrzywdzonego. Jest zagrożone karą grzywny, ograniczenia wolności lub pozbawienia wolności do 2 lat.

Artykuł 267. Bezprawne uzyskanie informacji

§ 1. Kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonych, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając jej elektroniczne, magnetyczne, komputerowe lub inne specjalne zabezpieczenia, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Tej samej karze podlega każdy, kto bez upoważnienia uzyskuje dostęp do całości lub części systemu informatycznego.

§ 3. Tej samej karze podlega, kto w celu uzyskania informacji, do których nie jest uprawniony, zakłada lub wykorzystuje urządzenie podsłuchowe, wizualne lub inne urządzenie albo oprogramowanie.

§ 4. Tej samej karze podlega, kto ujawnia innej osobie informacje uzyskane w sposób określony w § 1 do 3.

§ 5 Ściganie przestępstwa określonego w § 1-4 odbywa się na wniosek pokrzywdzonego.

[1] Bot (skrót od robot). Jest to program, który może wykonywać polecenia wydane przez napastnika z innego systemu komputerowego. Najczęściej jest to infekcja komputera przez wirusy, takie jak robak, koń trojański itp. System komputerowy, który jest w ten sposób zdalnie kontrolowany, jest określany mianem zombie. W niektórych źródłach zainfekowany system komputerowy określa się jednak również mianem bota.

Bot może zbierać dane, przetwarzać żądania, wysyłać wiadomości, komunikować się z kontrolerem itp.

[2] Więcej informacji można znaleźć w rozdziale Obliczenia rozproszone. [online]. Dostępne pod adresem: http://dc.czechnationalteam.cz/

[3] Więcej szczegółów w PLOHMANN, Daniel, Elmar GERHARDS-PADILLA i Felix LEDER. Botnety: wykrywanie, pomiar, dezynfekcja i obrona. ENISA, 2011 [online]. Dostępne pod adresem: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence.

Dalsze definicje botnetów i informacje na ich temat można znaleźć np. na stronie:

Co to

jest botnet i jak się rozprzestrzenia? [online]. Dostępne pod adresem:

Botnety: nowe zagrożenie w Internecie. [online]. Dostępne pod adresem: http://www.lupa.cz/clanky/botnety-internetova-hrozba/

Wojny botnetów - jak działają botnety. [online]. Dostępne pod adresem: http://tmp.testnet-8.net/docs/h9_botnet.pdf

Botnety. [online]. Dostępne pod adresem: https://www.youtube.com/watch?v=-8FUstzPixU&index=2&list=PLz4vMsOKdWVHb06dLjXS9B9Z-yFbzUWI6

[4] Obraz scentralizowanego botnetu. Więcej szczegółów w PLOHMANN, Daniel, Elmar GERHARDS-PADILLA i Felix LEDER. Botnety: wykrywanie, pomiar, dezynfekcja i obrona. ENISA, 2011 [online]. [cytowany 17 maja 2015], s. 16. Dostępny w: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence.

[5] Obraz zdecentralizowanego botnetu. Tamże, s. 18.

[6] Gospodarka złośliwego oprogramowania. Więcej szczegółów w PLOHMANN, Daniel, Elmar GERHARDS-PADILLA i Felix LEDER. Botnety: wykrywanie, pomiar, dezynfekcja i obrona. ENISA, 2011 [online]. Dostępne pod adresem: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence.

[7] Boty i botnety - rosnące zagrożenie. [online]. Dostępne pod adresem: https://us.norton.com/botnet/

[8] Tabela została opracowana na podstawie informacji pochodzących z następujących źródeł:

Botnet. [online]. Dostępne pod adresem: https://en.wikipedia.org/wiki/Botnet

Botnet - historyczna lista botnetów. [online]. Dostępne pod adresem: http://www.liquisearch.com/botnet/historical_list_of_botnets

Botnet. Dostępne pod adresem: http://research.omicsgroup.org/index.php/Botnet

Historyczna lista botnetów. [online]. Dostępne pod adresem: http://jpdias.me/botnet-lab//history/historical-list-of-botnets.html

[9] Lodówka przyłapana na wysyłaniu spamu w ramach ataku botnetowego. [online]. Dostępne pod adresem: http://www.cnet.com/news/fridge-caught-sending-spam-emails-in-botnet-attack/

[10] Więcej informacji na ten temat można znaleźć w publikacji NIGAM, Ruchna. Oś czasu botnetów mobilnych. [online]. Dostępne pod adresem: https://www.botconf.eu/wp-content/uploads/2014/12/2014-2.2-A-Timeline-of-Mobile-Botnets-PAPER.pdf ;

[11] Przepis ten przewiduje wyrządzenie szkody w mieniu innych osób, przy czym szkoda nie może być mała (tj. co najmniej 25 000 CZK, patrz paragraf 138 ust. 1 kodeksu karnego).

[4]

[4] [5]

[5]