Segurança em Redes de Comunicação

1. FIREWALLS

1.4. Topologias e Arquitecturas de Parede de Fogo

Geralmente localizados junto à fronteira, entre as redes públicas e privadas, os firewalls podem ainda ser utilizados para aumentar a segurança de segmentos específicos da rede dentro de uma rede. É comum encontrá-las não só para separar as LANs privadas, mas também para separar, por exemplo, sistemas críticos da Internet e redes corporativas. Com base nesta ideia, e pelos muitos tipos diferentes de firewall, existem também diferentes topologias e arquitecturas de implementação:

· Hospedeiro Dual-Homed

Nesta arquitectura, é utilizado um computador, denominado "dual-homed host" colocado entre a rede interna e externa, geralmente a Internet. O nome dado a este computador é porque possui duas interfaces de rede diferentes, uma por cada rede ligada. Tal como a primeira via de implementação proxy, também aqui não existe outra via de comunicação, forçando todo o tráfego a passar pelo anfitrião e evitando a ligação directa entre a rede interna e a externa. A principal vantagem desta abordagem é que dá um maior controlo do tráfego da rede e uma gestão mais fácil. Por outro lado, esta abordagem é vulnerável de uma forma que, se o anfitrião for atacado, pode causar uma questão crítica de segurança. Este tipo de arquitectura é normalmente utilizado em firewalls de proxy.

· Anfitrião Triado

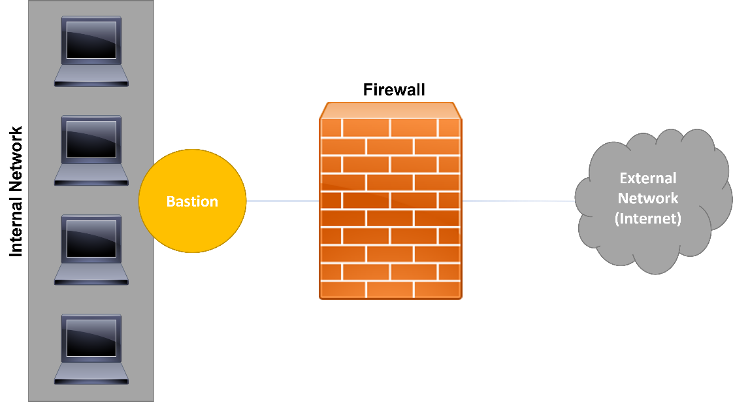

Numa arquitectura de anfitrião com ecrã, em vez de um único anfitrião colocado entre a rede interna e externa, são utilizados dois anfitriões diferentes, onde um desempenha o papel de router para a Internet (router com ecrã) e o outro como router interno (anfitrião bastião) (Figura 6).

Figura 6 - Representação da arquitectura do anfitrião

Centrando-se no anfitrião bastião, não permite a comunicação directa de ambos os lados, forçando a comunicação a fluir como: rede interna - anfitrião bastião - router de rastreio - rede externa e vice-versa. Neste caso, o router funciona através da filtragem de pacotes, onde esses filtros são concebidos e configurados para redireccionar o tráfego para o anfitrião bastião. Consequentemente, o anfitrião bastião decidirá, de acordo com as suas regras, se o tráfego é ou não permitido, mesmo após a primeira filtragem. O anfitrião de bastião é um ponto crítico na rede e deve ser protegido para não quebrar a segurança de toda a rede e sistemas.

· Sub-rede rastreada

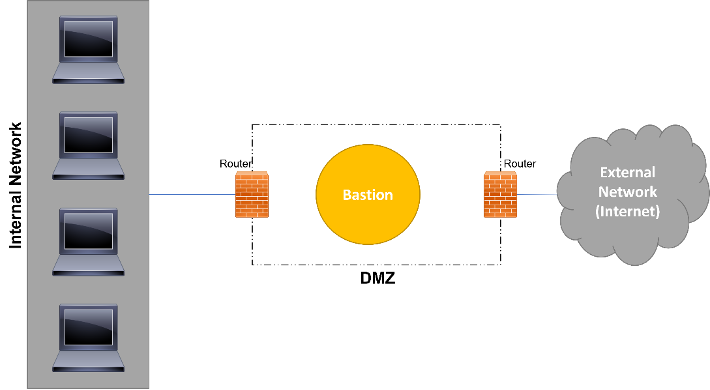

A última das três arquitecturas é a sub-rede blindada que também incluía um host bastião, como a anterior, no entanto, nesta arquitectura, o host bastião é colocado dentro de uma área isolada chamada DMZ (Zona Desmilitarizada). A DMZ, é colocada entre a rede interna e externa e rodeada por routers de filtragem de pacotes (Figura 7).

Figura 7 - Representação da arquitectura da sub-rede rastreada

A utilização de uma DMZ aumenta o nível de segurança, uma vez que se o atacante for capaz de passar pela primeira firewall de router, ainda precisa de lidar com a DMZ para obter acesso à rede interna. A DMZ pode também ser configurada de diferentes maneiras, incluindo firewalls, proxies, mais hosts de bastião, e outros sistemas de segurança para melhorar toda a segurança. O elevado nível de segurança e a flexibilidade de configuração tornam a arquitectura da subrede rastreada mais complexa e dispendiosa.