Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.18. Ciberterrorismo

Em relação aos ciberataques, não podemos deixar de mencionar o terrorismo, que é uma das actuais ameaças globais, ou o seu notável crescimento dinâmico e espalhado por todo o mundo.

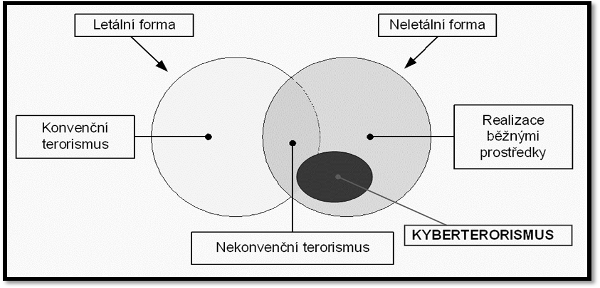

O terrorismo pode ser dividido segundo a forma em formas letais e não letais, em que o primeiro grupo se caracteriza pelo uso de meios de violência comuns (convencionais - ataques cometidos utilizando armas normalmente disponíveis, tais como armas de fogo e não convencionais - uso indevido de armas de destruição maciça). No entanto, as formas não letais de terrorismo [1] ou ataques que utilizam instrumentos mais modernos em combinação com meios letais são mais comuns na Internet.

A forma convencional de terrorismo não letal inclui os seguintes subgrupos:

- Terrorismo desarmado.

- Ciberterrorismo, um dos maiores perigos do século XXI. O princípio é principalmente a má utilização das TIC (incluindo a Internet) como meio e ambiente para a realização de um ataque. Tal como o clássico ataque terrorista convencional, esta é uma actividade planeada geralmente motivada política ou religiosamente e levada a cabo por pequenas estruturas organizadas em vez de militarmente. O objectivo destes grupos é principalmente o de influenciar a opinião pública. Devido à rápida disseminação das tecnologias de informação e comunicação em todo o mundo, o ciberterrorismo representa uma ameaça significativa e é cada vez mais utilizado por grupos terroristas. [2]

- Terrorismo mediático, no qual há um abuso planeado dos meios de comunicação e de outras armas psicológicas para influenciar as opiniões de toda a população ou de grupos-alvo da população.

Esta relação é muito bem caracterizada pelo diagrama apresentado na figura seguinte.

Formas de terrorismo, incluindo o ciberterrorismo

Texto sobre a figura:Forma letal - Terrorismo convencional

Forma não letal - Implementação por meios comuns

Terrorismo não convencional

CIBERTERRORISMO

A natureza global do ambiente informático e de telecomunicações permite a transferência de informação e a coordenação de actividades terroristas em todo o mundo. Afirma-se, por exemplo, que o ataque ao WTC em Nova Iorque foi organizado utilizando a Internet.

Pode haver outros casos de má utilização da Internet para a divulgação de informação maliciosa ou para operações psicológicas relacionadas com o terrorismo nos meios de comunicação social. A Internet desempenha um papel significativo na divulgação de propaganda, ideologia ou intimidação, por exemplo publicando em linha execuções de prisioneiros [3] , atraindo e mobilizando novos activistas, simpatizantes ou patrocinadores, defendendo actos terroristas e incitando indivíduos a cometê-los. Os sites de grupos terroristas na Internet contêm frequentemente instruções para fazer armas improvisadas, ou propaganda dirigida à geração mais jovem.

A Internet oferece oportunidades excepcionais a grupos extremistas e terroristas, bem como a indivíduos, especialmente na área da comunicação rápida e relativamente secreta, onde serve para trocar informações e instruções para o planeamento e coordenação de eventos ou transferência de fundos.

Quase todos os grupos e organizações terroristas gerem os seus sítios web. São geralmente publicados em várias versões linguísticas, e há também páginas especiais destinadas a crianças e mulheres que contêm contos de fadas ou banda desenhada, que incorporam, por exemplo, as histórias de bombistas suicidas. [4]

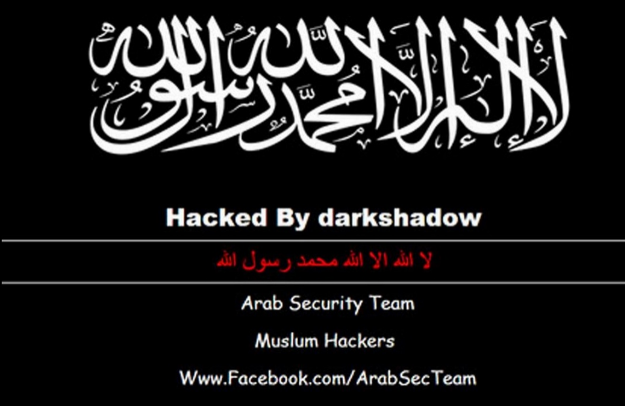

TravelWest.info website depois de ter sido atacado por atacantes

Possibilidades de sanções penais na República Checa

Do ponto de vista do direito penal, os actos acima mencionados podem cumprir os elementos objectivos das infracções criminais ao abrigo da Secção 311(2) (Ataque Terrorista), Secção 355 (Difamação de Nação, Raça, Étnia ou outro Grupo de Pessoas), Secção 356 (Instigação do ódio contra um Grupo de Pessoas ou da Supressão dos seus Direitos e Liberdades), Secção 364 (Incitação à Ofensa Criminal), Secção 403 (Estabelecimento, Apoio e Promoção de Movimentos Destinados à Supressão dos Direitos Humanos e Liberdades) e Secção 404 (Expressão de Simpatias para Movimentos que Procuram Suprimir os Direitos Humanos e Liberdades) do Código Penal.

Possibilidades de sanções penais na Polónia

Na Polónia, os Artigos 265º a 269º e 287º do Código Penal aplicam-se à implementação de um ataque ciberterrorista e, dependendo do efeito do ataque ciberterrorista, alguns outros Artigos do Código Penal podem também ser aplicáveis, tais como

Arte. 163 Causar uma catástrofe

Arte. 164. Causar o perigo de uma catástrofe

Arte. 165. Causar perigo público

Arte. 173. Causar um acidente de viação

Arte. 174. Causar o perigo iminente de um desastre de trânsito

Possibilidades de sanções penais em Portugal

De acordo com a Lei n.º 52/2003, sobre a luta contra o terrorismo, se ligado a intenções terroristas, as penas para infracções tais como fraude informática ou falsificação informática serão agravadas por um terço (n.º 2 do artigo 4.º). Para além disso, a procaução pública de infracções relacionadas com comunicações electrónicas (art. 4 (3) (4), recrutamento (art. 4 (5) (6) ou a promoção de grupos ou acções terroristas são agravadas se praticadas pela Internet (art. 4 (8) (9).

[1] No entanto, é possível imaginar uma combinação destes ataques. Para mais detalhes, ver, por exemplo

Exclusivo: Vírus de Computador atinge a U.S. Drone Fleet. [online]. [cit.10.7.2016]. Disponível a partir de: https://www.wired.com/2011/10/virus-hits-drone-fleet/

[2] JIROVSKÝ, Václav. Kybernetická kriminalita nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praga: Grada, 2007, p. 129

[3] O URL apresentado não é censurado e contém filmagens drásticas! Ver, por exemplo

ATENÇÃO: ISIS Downs Prisioneiros Vivos & Rebenta Reféns Com RPG & Mata Outros Com Explosivos - vídeo gráfico. [online]. [cit.20.8.2016]. Disponível a partir de: https://www.zerocensorship.com/uncensored/isis/drowns-prisoners-alive-blows-hostages-up-with-rpg-kills-others-with-explosives-graphic-video-132382

O perturbador vídeo ISIS mostra militantes a decapitar quatro prisioneiros e pistoleiros a executar compradores no mercado. [em linha]. [cit.20.8.2016]. Disponível a partir de: http://www.mirror.co.uk/news/world-news/disturbing-isis-video-shows-militants-7306017

[4] JIROVSKÝ, Václav. Kybernetická kriminalita nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praga: Grada, 2007, p. 138

Ver também, por exemplo:

Ciberterrorismo: Quão perigosa é a ameaça do Ciber-califado ISIS? [em linha]. [cit.20.8.2016]. Disponível em: http://www.govtech.com/blogs/lohrmann-on-cybersecurity/Cyber-Terrorism-How-Dangerous-is-the-ISIS-Cyber-Caliphate-Threat.html

Divisão de Hacking do Estado Islâmico. [online]. [cit.20.8.2016]. Disponível em: https://ent.siteintelgroup.com/index.php?option=com_customproperties&view=search&task=tag&bind_to_category=content:37&tagId=698&Itemid=1355