Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.17. APT (Ameaça Persistente Avançada)

APT significa uma ameaça avançada e persistente. Trata-se de um ciberataque sistemático a longo prazo, centrado num sistema informático alvo, ou nas TIC de uma organização alvo. Várias técnicas e recursos relativamente grandes são utilizados para tal ataque, e normalmente alvos secundários (por exemplo, sistemas informáticos como DoS repetidos ou outros ataques) podem ser atacados a fim de desviar a atenção do alvo principal (infiltração malware de uma empresa), que é depois atacado.

"O APT concentra-se geralmente na extracção de dados classificados ou não públicos estrategicamente valiosos, limitando a capacidade de acção de um alvo, ou tomando uma posição que permita a implementação futura do acima mencionado. A implementação de acções que correspondem à definição de APT está associada a um elevado nível de especialização, a recursos financeiros consideráveis e à capacidade de adaptação às acções da vítima do ataque a longo prazo. O carácter da APT adquire, assim, principalmente actores estatais, ou seja, os seus grupos controlados e patrocinados, ou grupos especializados do crime organizado. “[1]

Um ataque APT consiste tipicamente em:

· uma aquisição de informação sobre um alvo de um ataque (recolha de informação de fontes abertas; utilização de engenharia social, etc.)

· um ataque real:

- Selecção de meios adequados (malware, criação de identidades de cobertura, etc.)

- Se um sistema é vulnerável a partir do exterior, é atacado

- Se um sistema é inacessível do exterior, são utilizadas outras técnicas combinadas com engenharia social (por exemplo, Spear phishing, Identity Theft, etc.)

· assumir o controlo de alguns sistemas informáticos, consolidando posições dentro da rede informática comprometida

· recolher dados e informações e enviá-los ao agressor

· extracção de dados

Durante um ataque APT, os atacantes podem utilizar outros tipos diferentes de ataques contra o alvo seleccionado, dependendo dos dados e informações que tenham adquirido.

O APT pode ser exibido utilizando o seu ciclo de vida:

Ciclo de vida do ataque APT[2]

Um ataque APT pode durar de vários meses a muitos anos, e um ataque pode incluir períodos relativamente longos quando a actividade dos atacantes é mínima. Não é excepção conduzir um grande número de operações semelhantes contra diferentes objectivos ao mesmo tempo.[3]

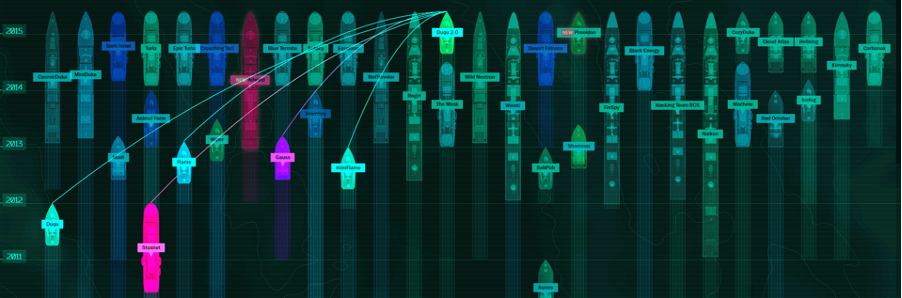

O site Kasperky Lab (https://apt.securelist.com/#firstPage) descreve visualmente os ataques APT conhecidos, incluindo informação sobre quando uma amostra de malware de ataque apareceu pela primeira vez, quando um ataque APT foi descoberto, onde opera principalmente (informação de geolocalização, sistemas operativos atacados principalmente, número de alvos, etc.), etc. Os dois ecrãs de impressão seguintes mostram a ligação primária de malware Stuxnet (incluindo, entre outros, a Duqu 2.0) e depois a ligação de Duqu 2.0 a outro malware.

Exibição dos ataques APT incluindo a sua interligação[4]

Possibilidades de sanções penais na República Checa

Qualquer sanção penal de um atacante ou atacantes que realizem um ataque APT depende então inteiramente das suas acções, que podem assumir a forma, por exemplo, de distribuição de malware, um dos ataques de phishing, Roubo de Identidade, etc.

Possibilidades de sanções penais na Polónia

Ao analisar um ataque APT em termos de violações da lei em vigor na Polónia, deve considerar-se que se um ataque fosse perpetrado em todas as suas fases, seriam cometidos pelo menos alguns delitos. De acordo com os regulamentos legais aplicáveis, um ataque APT pode ser considerado:

- hacking sob Arte. 267 § 1 do Código Penal

- crime de produzir ou disponibilizar dispositivos ou programas informáticos, palavras-passe e códigos sob Arte. 269 b do Código Penal

- fraude informática ao abrigo da Arte. 287 do Código Penal

Outros crimes que podem ocorrer durante a fase de implementação são:

- sabotagem informática ao abrigo da Arte. 269 do Código Penal,

- trazendo perigo para a vida, saúde ou propriedade sob a arte. 165 do Código Penal,

- destruição, dano, eliminação de dados informáticos da arte. 268 a do Código Penal,

- interrupções no funcionamento do sistema informático ou da rede de TIC, nos termos da Arte. 269a.

Um ataque APT também pode ser equivalente à espionagem sob a arte. 130 § 3 do Código Penal.

Possibilidades de sanções penais em Portugal

O ataque APT não é especificamente criminalizado, nem sequer como ofensas agravadas.

[1]Ameaça avançada e persistente. [online]. [cit.20.8.2016]. Disponível em: https://www.isouvislosti.cz/advanced-persistent-threat

[2]Ameaça Persistente Avançada - ciclo de vida. [online]. [cit. 20. 8. 2016]. Disponível a partir de: https://upload.wikimedia.org/wikipedia/commons/7/73/Advanced_persistent_threat_lifecycle.jpg

[3] Para mais pormenores, ver: Ameaça Persistente Avançada. [online]. [cit. 20. 8. 2016]. Disponível em: https://www.isouvislosti.cz/advanced-persistent-threat

Ameaça Persistente Avançada (APT). [online]. [cit. 20. 8. 2016]. Disponível a partir de: http://searchsecurity.techtarget.com/definition/advanced-persistent-threat-APT

Ameaças Persistentes Avançadas: Como Funcionam. [online]. [cit.10.7.2016]. Disponível em: https://www.symantec.com/theme.jsp?themeid=apt-infographic-1

Como funcionam os APTs? O Ciclo de Vida das Ameaças Persistentes Avançadas (Infográfico). [online]. [cit. 10. 7. 2016]. Disponível em: https://blogs.sophos.com/2014/04/11/how-do-apts-work-the-lifecycle-of-advanced-persistent-threats-infographic/

[4]Livro de registo de ataques cibernéticos direccionados. [em linha]. [cit.10.7. 2016]. Disponível em: https://apt.securelist.com/#secondPage