Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.13. Ataques DoS, DDoS, DRDoS

O termo DoS é uma abreviatura de "negação de serviço". Esta é uma das formas de ataque a um serviço (Internet), cujo objectivo é desactivar ou reduzir o desempenho do equipamento técnico infectado.[1] Este ataque é levado a cabo inundando um sistema informático comprometido (ou elemento de rede) com pedidos repetidos de acções a serem tomadas pelo sistema informático. Este ataque também pode ser implementado através de canais de informação de inundação entre o servidor e o computador do utilizador ou através de recursos do sistema sem inundação. Um sistema exibe principalmente infecção de um ataque DoS através de uma desaceleração invulgar do serviço, indisponibilidade geral ou momentânea do serviço (por exemplo, websites), etc.

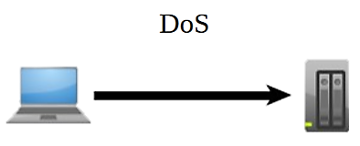

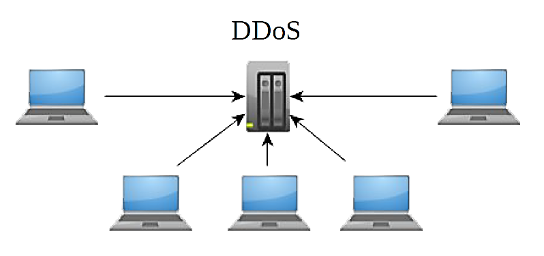

A diferença entre ataques DoS, DDoS e DRDoS reside principalmente na forma como o ataque é conduzido. Para maior clareza, os números que demonstram o método do ataque estão ligados aos tipos individuais de ataque.

No caso da DoS (Negação de Serviço), a fonte do ataque é uma só. Este tipo de ataque é relativamente fácil de defender, uma vez que é possível bloquear o tráfego da origem do ataque.

Com a Negação Distribuída de Serviço (DDoS), o sistema informático alvo está congestionado pelo envio de pacotes de múltiplos sistemas informáticos em vários locais, tornando difícil a defesa e identificação do atacante.[2] Botnets ou actividades de utilizadores que apoiam uma certa campanha online são muito frequentemente utilizados para este tipo de ataques (ver abaixo - Anónimos e LOIC).

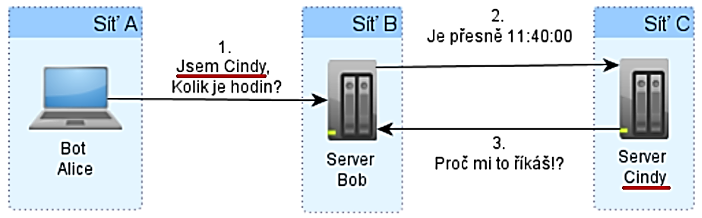

No caso de DRDoS (Distributed Reflected Denial of Service), é um ataque de DoS distribuído falsificado que utiliza um chamado mecanismo de reflexão. O ataque consiste em enviar falsos pedidos de ligação a um grande número de sistemas informáticos, que depois respondem a estes pedidos, mas não ao iniciador da ligação, mas à vítima. Isto porque os pedidos de ligação falsificados têm o endereço da vítima como endereço de origem, que é depois inundado com respostas a esses pedidos. Muitos sistemas informáticos tornam-se assim um participante involuntário num ataque, de facto, respondendo correctamente a um pedido de ligação.

Os ataques DoS, DDoS, DRDoS utilizam muito frequentemente bugs como o sistema operativo, programas em execução ou protocolos de rede - UDP, TCP, IP, http, etc.

Texto sobre a figura:

Rede A, Bot Alice

1. Eu sou Cindy, Que horas são?

Rede B, Servidor Bob

2. São exactamente 11:40:00

Rede C, Servidor Cindy

3. Porque me estás a dizer isto!?

Existem vários métodos básicos de ataque DoS ou DDoS, os mais conhecidos são os seguintes:

- Inundação com comando ping (Ping-Flood)

Devido ao Protocolo de Mensagem de Controlo da Internet e à ferramenta Ping (Packet Internet Groper), é possível utilizar o comando "ping" para determinar a "vida" de um sistema informático com um dado endereço IP e para detectar o tempo de resposta de tal sistema. Como parte do ataque Ping-Flood, uma vítima é inundada com um grande número dos chamados pacotes de pedidos de eco ICMP, aos quais a vítima começa a responder - enviando os chamados pacotes de resposta de eco ICMP. Um agressor espera que isto ultrapasse a largura de banda da vítima (para recepção e envio de dados). O ataque real pode ser ainda mais intensificado através da definição da opção de inundação dos pacotes ICMP emissores de ping. Os pacotes são então enviados sem esperar por uma resposta. Se o sistema informático alvo tiver um mau desempenho, pode ser tornado inacessível.

- Inundação de recursos livres do sistema (SYN-Flood)

SYN-Flood é um tipo de ataque em que um agressor tenta sobrecarregar a sua vítima com um grande número de pedidos de ligação. Um atacante envia uma sequência de pacotes com um comando SYN (pacotes SYN) para o sistema informático alvo (vítima), com o sistema alvo a responder a cada pacote SYN enviando um pacote SYN-ACK, mas o atacante já não responde. O sistema informático de destino espera pelo reconhecimento final, o chamado pacote ACK do iniciador da ligação (atacante) e detém os recursos atribuídos para esta ligação, mas tem um número limitado. Isto pode esgotar os recursos do sistema do alvo do ataque.[3]

- Falsificação do endereço de origem (IP spoofing)

IP Spoofing é uma actividade que consiste na falsificação de um endereço de origem de pacotes enviados, quando um atacante que inicia uma ligação a partir da máquina A com o IP addressa.b.c.d insere, por exemplo, o endereço IP d.c.b.a como endereço de origem e envia-os para um alvo B. O alvo B responde então a este endereço de origem, ou seja, a resposta não é endereçada ao endereço IP a.b.c.d, mas ao endereço IP d.c.b.a. Usando este método, é possível piorar os ataques (intensificar os ataques), tais como DoS, DDoS. Um atacante usa esta técnica quando não precisa de uma resposta do seu alvo ao seu pedido de ligação, apenas o quer empregar. Quando um atacante especifica o endereço IP do alvo do seu ataque (por exemplo, a.a.a.a) como o endereço IP de origem nos pacotes enviados e envia os pacotes para muitos outros sistemas informáticos (endereços IP), estes respondem então ao sistema informático a.a.a.a. Desta forma, um ataque DRDoS é levado a cabo.

- Ataque de Smurf

Este ataque é executado através de uma má configuração do sistema, que permite a transmissão de pacotes para todos os computadores ligados à rede de computadores através do endereço de difusão.

O objectivo dos ataques DoS/DDoS não é normalmente infectar um computador ou sistema informático, ou ultrapassar a protecção de segurança com uma palavra-passe que o proteja, mas sim sobrecarregá-lo ou desactivá-lo temporariamente utilizando uma série de pedidos repetidos. Normalmente, isto irá restringir ou bloquear o acesso aos serviços.

Para poder processar legalmente um "agressor" que tenha utilizado ataques DoS ou DDoS, é necessário determinar se a sua conduta foi ilegal e, em caso afirmativo, quão grave foi a conduta. A questão é que um ataque DDoS na sua natureza pode ser, por exemplo, a actividade completamente acima do quadro dos utilizadores da Internet que tentam ligar-se de uma só vez (num curto período de tempo) a um servidor web de uma empresa que oferece descontos nos bilhetes e, por exemplo, anunciou que a partir das 12.00 haverá uma redução abrangente dos bilhetes em 75%. Ou pode ser o acesso de um grande número de utilizadores a um serviço web de um dos meios de comunicação populares que noticiam eventos importantes ou dignos de notícia - a inauguração de um novo presidente, a morte de uma pessoa proeminente, etc. Se o sistema informático alvo (servidor web) não estiver suficientemente dimensionado ou estiver mal configurado (não é capaz de lidar com a quantidade de acesso necessária), irá "colapsar" de forma semelhante a um ataque DDoS visado. A questão então é se os utilizadores que tentaram entrar no referido website no momento determinado e assim praticamente causaram o encerramento do serviço em questão devem ser punidos.

Creio que nos casos acima descritos, embora os utilizadores tenham causado um ataque DDoS maciço ao serviço de um fornecedor, não é realista ou sequer concebível punir estes "pseudo-atacantes" por qualquer instrumento legal, uma vez que a sua conduta não foi ilegal desde o início.

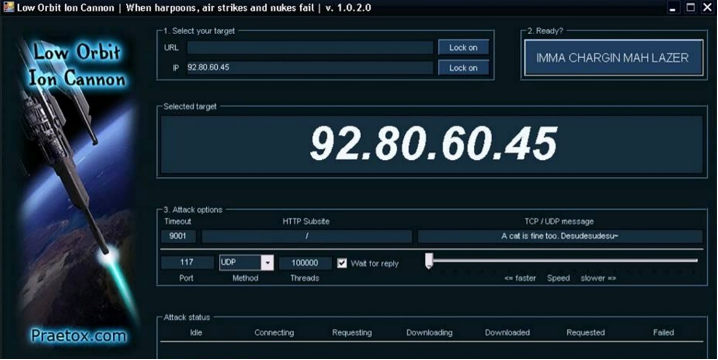

No entanto, um caso diferente seria uma situação em que os atacantes são chamados, por exemplo, através da Internet e num momento específico, devido à sua re-ligação ao serviço prestado, suprimem este serviço.[4] Tais casos ocorreram, por exemplo, no contexto de protestos contra o ACTA (Acordo Comercial Anticontrafacção) em 2012, quando uma das opções para cometer estes ataques foi utilizar uma ferramenta distribuída a apoiantes anónimos, o LOIC (Low Orbit Ion Cannon).

LOIC (Canhão de iões de órbita baixa)[5]

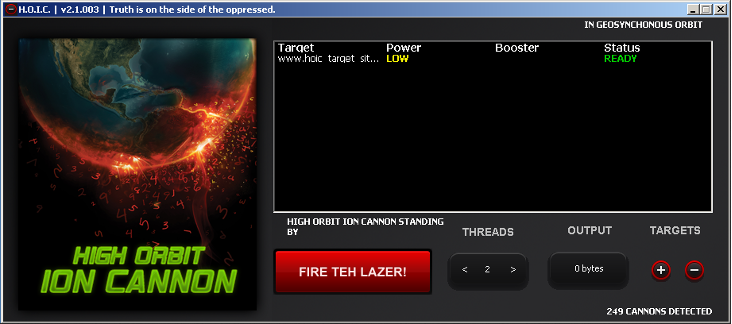

O sucessor imaginário do LOIC foi o software HOIC (High Orbit Ion Canon), que foi desenvolvido como um substituto do LOIC.

HOIC (High Orbit Ion Canon)[6]

A conduta dos atacantes neste caso é certamente ilegal, porque estes atacantes estavam conscientes ou pelo menos compreendiam que as suas acções interferiam com os direitos dos outros. Neste caso, seria possível utilizar os instrumentos do direito penal, administrativo e civil.

Devido à adopção da Convenção sobre o Cibercrime, o direito penal deve ser harmonizado e tais normas legais devem ser adoptadas, nos estados membros da UE e não só, que devem ser capazes de punir os ataques DoS ou DDoS pelo direito penal desse país. O que se segue exige protecção contra estes ataques e a implementação de medidas legislativas: Capítulo II - Medidas a tomar a nível nacional, Secção 1 - Infracções contra a confidencialidade, integridade e usabilidade dos dados e sistemas informáticos, Artigo 4 - Interferência com os dados, da Convenção:

1. Cada Parte tomará as medidas legislativas e outras que possam ser necessárias para estabelecer como infracção penal, em conformidade com a sua legislação interna, um dano intencional ilegal, apagamento, deterioração, alteração ou supressão de dados informáticos.

2. Uma parte pode reservar-se o direito de estipular que só considerará a conduta descrita no parágrafo 1 como criminosa se esta causar danos graves.

Possibilidades de sanções penais na República Checa

Decorre da redacção das disposições da Secção 230 (2) (Acesso não autorizado ao sistema informático e ao portador de informação) do Código Penal:

Quem tiver acesso a um sistema informático ou meio de informação e

a) utiliza dados armazenados num

sistema informático ou num suporte de informação sem autorização,

(b) Apaga ou destrói, danifica, modifica, suprime ou corrompe a

qualidade dos dados armazenados num sistema informático ou num suporte

de informação, ou inutiliza-os sem autorização...

Decorre desta disposição que um atacante que cometa um ataque DoS ou DDoS deve, para ser criminalmente responsável, obter acesso não autorizado a um sistema informático e subsequentemente suprimir os dados nele contidos.[7]

Neste caso, dois artigos distintos (Capítulo II, Secção 1, Artigo 2 - Acesso Ilegal e Artigo 4 - Interferência com dados) da Convenção sobre o Crime Cibernético foram fundidos numa única disposição.

O legislador tornou assim praticamente impossível punir os perpetradores de ataques DoS ou DDoS por meio do direito penal, uma vez que um infractor é obrigado a obter acesso não autorizado ao sistema informático. Esta interpretação jurídica, que exige a obtenção de acesso não autorizado a um sistema informático, permite assim que um infractor seja punido apenas pela conduta especificada na Convenção sobre a Criminalidade Cibernética no Artigo 2 - Acesso Ilegal: "Cada Parte tomará as medidas legislativas e outras que forem necessárias para assegurar que, nos termos do seu direito interno, o acesso não autorizado à totalidade ou a qualquer parte de um sistema informático constitui uma infracção penal quando cometida intencionalmente".

Do ponto de vista técnico, os ataques DoS ou DDoS não obtêm acesso a um sistema informático ou parte dele, ou pelo menos não é o objectivo principal.[8]

Pelas razões acima expostas, estou convencido da necessidade de incorporar na legislação checa um elemento objectivo separado do crime, que protegeria o sistema informático dos ataques DoS, DDoS, DRDoS, etc., e que respeitaria as disposições da Convenção sobre o Crime Cibernético. Seria possível utilizar, por exemplo, a seguinte redacção:

"Quem impede a utilização de um sistema informático sem autorização..."

Actualmente, seria teoricamente possível acusar os perpetradores de ataques DoS e DDoS por uma infracção penal ao abrigo da Secção 228 (danos materiais) do Código Penal.[9] Contudo, uma condição para a utilização da instituição dos danos materiais teria de ser o facto de tal coisa (incluindo um sistema informático) ser destruída, danificada ou tornada inutilizável. No entanto, esta condição geralmente só se aplica a este tipo de ataque no que diz respeito a uma certa inutilização temporária.

Neste contexto, contudo, coloca-se também a questão de como e de que forma os danos reais serão quantificados em caso de danos a uma coisa e de quem será responsável.[10]

Outros elementos objectivos que um agressor que cometa um ataque DoS e DDoS poderia cometer em determinadas circunstâncias incluem a Secção 272 (Ameaça geral), Secção 273 (Ameaça geral devido a negligência) do Código Penal.

Relativamente à possível sanção penal de um perpetrador de ataques DoS ou DDoS, é também importante determinar (identificar) o infractor deste crime em particular. Resta saber quem deve ser criminalmente processado como o infractor que, por exemplo, causou a indisponibilidade de um determinado serviço (por exemplo, aplicação web).

Possibilidades de sanções penais na Polónia

Neste caso, é aplicável o Artigo 268 do Código Penal, que estabelece que:

§ 1 Quem, sem estar autorizado a fazê-lo, destruir, danificar, apagar ou alterar um registo de informações essenciais ou de outra forma impedir ou impedir consideravelmente uma pessoa autorizada de as conhecer, será sujeito a uma multa, a pena de restrição de liberdade ou privação de liberdade por um período até 2 anos.

Possibilidades de sanções penais em Portugal

Tais actos estão claramente sob o âmbito da sabotagem informática [interferência ilegal] (Art. 5(1) da Lei de Crimes Cibernéticos), possivelmente como ofensa agravada no caso de danos elevados ou interferência com infra-estruturas críticas ou outros serviços essenciais (Art. 5(5)).

[1] Para mais detalhes, por exemplo MARCIÁ-FERNANDÉZ, Gabriel, Jesús E. DÍAZ-VERDEJO e Pedro GARCÍA-TEODORO. Avaliação de um ataque de baixa taxa de DoS contra Servidores de Aplicação. Computers & Security, 2008, vol. 27, No. 7-8, pp. 335-354.

CARL, Glenn,Richard BROOKS e Rai SURESH. Detecção de Negação de Serviço com base em Wavelet. Computers & Security, 2006, vol. 25, No. 8, pp. 600-615

RAK, Roman e Radek KUMMER. Informační hrozby v letech 2007-2017. Security magazín, 2007, vol. 14, No. 1, pp. 3.

[2] Por exemplo, ataques do DoS aos sítios web da presidência, do parlamento, dos ministérios, dos meios de comunicação social e de dois bancos estónios - Estónia (2007). A Estónia recupera de um ataque maciço de DDoS. [em linha]. [cit. 4. 3.2010] Disponível a partir de: http://www.usatoday.com/tech/news/techpolicy/2007-09-12-spammer-va_N.htmhttp://www.computerworld.com/s/article/9019725/Estonia_recovers_from_massive_DDoS_attack

[3] Neste ponto é necessário mencionar o aperto de mão - um processo cuja tarefa é definir os parâmetros de um canal de comunicação entre dois sujeitos antes de iniciar a comunicação propriamente dita. Por exemplo, um aperto de mão é utilizado na Internet para abrir uma ligação TCP (o chamado "aperto de mão de três vias", ou seja, uma troca de três datagramas), e só depois é que se segue a transferência de dados propriamente dita. São necessárias três etapas separadas para estabelecer uma ligação TCP:

1. Uma parte que inicia a ligação (cliente) envia um segmento TCP com o conjunto de bandeiras SYN.

2. Um receptor (servidor) responde com um segmento TCP com as bandeiras SYN + ACK definidas.

3. O cliente responde com um segmento TCP com o conjunto de bandeiras ACK.

Outros segmentos TCP já têm apenas o conjunto de bandeiras ACK.

Para mais detalhes, ver por exemplo, o aperto de mão TCP krok za krokem. [online]. [cit.18.8.2016]. Disponível a partir de: http://www.svetsiti.cz/clanek.asp?cid=TCP-handshake-krok-za-krokem-3122000

Existem outras formas de ataque DoS, por exemplo "TearDrop", "Nuke", "Peer-to-Peer attack", etc. Para mais detalhes, cf. [online]. [cit.25.9.2010]. Disponível em: http://cs.wikipedia.org/wiki/Denial_of_Service

[4] Também pode ser um caso em que um atacante envia um embuste do tipo "em 6 de Junho de 2016, de 12 a 13, os bilhetes serão gratuitos na Lufthansa! Clique aqui para mais informações".

[5]LOIC. [online]. [cit.18.8.2016]. Disponível a partir de: https://i.ytimg.com/vi/QAbXGy0HbrY/maxresdefault.jpg

[6] HOIC. [online]. [cit.18.8.2016]. Available from: https://npercoco.typepad.com/.a/6a0133f264aa62970b0167612ea130970b-pi

[7] Supressão significa a actividade enumerada no artigo 4º da Convenção sobre o Cibercrime.

[8] Se, por exemplo, uma inundação PING for utilizada para um ataque DoS ou DDoS, então é possível imaginar toda a situação como a chamada constante (e subsequente desligamento) para um número de telefone específico. Isto conduzirá a uma situação em que o número de telefone atacado não tem a capacidade de fazer a sua própria chamada (a função de chamada está bloqueada), mas nenhum dos chamadores (atacantes) receberá quaisquer dados armazenados no telefone atacado.

[9]Ver Secção 228 (1) do Código Penal:

"Quem destruir, danificar ou tornar inútil a posse de outrem e assim causar danos não insignificantes aos bens de outrem, será condenado a uma pena de prisão até um ano, à proibição da actividade ou ao confisco de uma posse ou de outro bem de valor".

Danos não insignificantes significam danos no montante de pelo menos 5.000 CZK (ver Secção 138 (1) do Código Penal)

[10]Será que cada atacante será responsabilizado por este dano? Será a responsabilidade por este dano "dividida" entre os atacantes?