Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.6. Phishing, Pharming, Spear Phishing, Vishing, Smishing

4.6.1. Phishing

O termo phishing é mais frequentemente referido como conduta fraudulenta ou enganosa, cujo objectivo é obter informações sobre um utilizador, tais como nome de utilizador, palavra-chave, número de cartão de crédito, PIN, etc.

Num sentido restrito, o phishing é uma acção que requer que um utilizador visite um site fraudulento (exibindo, por exemplo, um site bancário na Internet, loja online, etc.) e depois preencha "informação de login", ou esta informação é necessária directamente (por exemplo, ao preencher um formulário, etc.).

Num sentido lato, o phishing pode ser definido como qualquer conduta fraudulenta destinada a inspirar confiança num utilizador, reduzir a sua vigilância ou forçá-lo a aceitar um cenário preparado antecipadamente por um atacante. Neste sentido lato, o utilizador já não é obrigado a preencher os dados, mas recebe uma mensagem (ou o utilizador é redireccionado para uma página) tipicamente contendo malware que recolhe os dados. Além disso, os esquemas de doadores, etc., podem ser incluídos neste sentido mais lato.

Em ambos os casos, um utilizador que é alvo de um ataque de phishing é enganado. A diferença reside principalmente no grau de interacção exigido ao utilizador.

O Phishing na sua essência é a utilização da engenharia social. O phishing também pode ser feito no mundo real (ver esquemas, etc.), mas o mundo virtual permite que um atacante envie mensagens fraudulentas a um enorme número de potenciais vítimas com um esforço mínimo. Phishing pode, com muito exagero, ser comparado ao "bombardeamento de tapetes". Tal como nos bombardeamentos, o phishing visa um número relativamente indeterminado de vítimas para que um atacante tenha esperança de sucesso. Por exemplo, em 2014, o Google declarou que um esquema com phishing realmente bom tem uma taxa de 45% de sucesso na obtenção de dados de utilizadores.[1]

O phishing não é apenas uma questão de e-mails. É possível encontrar phishing em mensagens instantâneas (Skype, ICQ, Jabber, etc.), redes sociais, mensagens SMS e MMS, salas de chat, fraudes (ofertas fraudulentas de emprego ou bens, etc.), falsas aplicações de browser[2] , etc.

Phishing num sentido restrito

O princípio de um ataque "clássico" de phishing consiste mais frequentemente no envio do chamado e-mail de phishing a uma parte lesada, o que, à primeira vista, não levanta qualquer suspeita de que se trate de uma mensagem fraudulenta. Um tal e-mail inclui normalmente um link que um utilizador é levado a clicar.

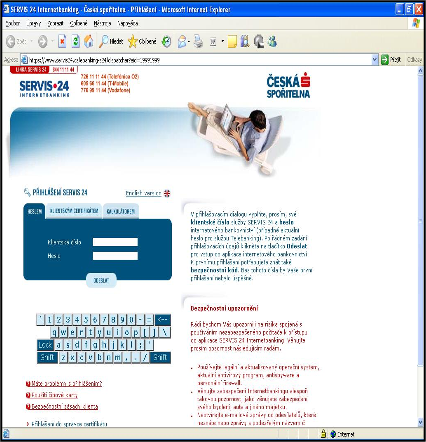

Depois de clicar no link em anexo, o utilizador chega a um website fraudulento, o que é quase impossível de distinguir em termos de aparência e função da caixa web original correcta. Se for uma imitação de um sítio web, através do qual é possível fazer pagamentos, aceder a contas seguras, gerir tais contas, etc., então os dados introduzidos pelo utilizador são automaticamente enviados para o agressor.[3] Desta forma, o atacante pode obter dados de identificação de utilizadores de serviços bancários na Internet, acesso a contas bancárias individuais de utilizadores de sistemas infectados, números de identificação e outros dados em cartões de pagamento com a ajuda dos quais é então possível efectuar pagamentos no ambiente da Internet, etc.

Um verdadeiro ataque de phishing tem lugar em várias etapas.[4]

1. Planeamento de um ataque de phishing

Nesta fase de um ataque de phishing, é seleccionado um alvo (grupo de utilizadores) e o método a ser utilizado para o ataque é seleccionado. É avaliado o tipo de segurança técnica que o alvo utiliza, quais são os riscos de o atacante revelar a sua identidade, etc.

2. Criação de condições para um ataque de phishing

Nesta fase, está a ter lugar uma solução técnica para um ataque de phishing. Um atacante obtém listas de endereços de correio electrónico de utilizadores a quem deve ser enviado um correio electrónico de phishing, é criada uma caixa de dados, onde o sistema envia os dados de utilizador adquiridos, é criada uma mensagem de confiança, que é depois distribuída aos utilizadores.

3. Ataque de Phishing

Um e-mail de phishing é entregue a utilizadores individuais e, dependendo da qualidade de processamento deste e-mail e de outros factores (experiência do utilizador, sensibilização do utilizador para questões de phishing, software anti-phishing do alvo, etc.), os dados são enviados para a caixa de dados do atacante. Nesta fase de um ataque de phishing, o utilizador encontra pela primeira vez um e-mail de phishing.

Como pretexto, é frequentemente utilizada informação sobre um bug no sistema de segurança da empresa ou outro aviso, o que deve fazer com que o utilizador confie na autenticidade desta mensagem. Após activar o link interactivo, a pessoa é redireccionada para um website criado pelo agressor, copiando fielmente a página original da instituição financeira. O utilizador é solicitado a preencher os detalhes de login, geralmente incluindo o número do cartão e o código PIN. Os dados preenchidos são enviados para o endereço do phisher, que então retira alguns ou todos os fundos da conta, causando assim uma perda para o cliente (ver a figura seguinte).

Página original (esquerda) e página fraudulenta (direita)

4. Recolha de dados

O atacante obtém dados que foram introduzidos por utilizadores individuais do sistema comprometido num ambiente de site falso.

5. Retirada de fundos ou outros lucros de um ataque de phishing

Utilizando os dados obtidos, o atacante entra nas contas bancárias reais de utilizadores individuais e retira fundos. Ao transferir para outras contas, especialmente estrangeiras, diluindo estes fundos e utilizando outras técnicas, os fundos levantados tornam-se praticamente indetectáveis.

É muito difícil determinar quantos ataques de phishing são levados a cabo em todo o mundo todos os dias. É também problemático determinar quantos clientes de empresas comprometidas respondem a um e-mail de phishing. A taxa de retorno é estimada entre 0,01 e 0,1%.

As previsões em 2007 estimavam que os esquemas ou campanhas "clássicas" de phishing iriam aumentar no futuro.[5] Estas previsões foram cumpridas em parte, uma vez que o número de campanhas "clássicas" de phishing está a diminuir, mas o phishing em sentido lato está a aumentar[6] , especialmente as suas novas modificações ou ligando o phishing a outros tipos de ataques (malware, botnet, etc.).

Phishing em sentido lato

Como parte da demonstração de phishing em sentido lato, apresentarei quatro campanhas que tiveram lugar na República Checa e foram mais ou menos bem sucedidas. É claro que estes ataques não são os únicos ataques de phishing em sentido lato que tiveram lugar na República Checa. A razão para escolher estes quatro ataques específicos é o facto de eu querer salientar em particular a abordagem inovadora do atacante e a combinação apropriada de ataque técnico com engenharia social. Especificamente, os ataques são:

1. Dívida/Banco/Execução

2. Correio Checo (Českápošta)

3. Natal e prendas

4. Seznam.cz - Palavra-passe única

4.6.1.1. Dívida/Banco/Execução[7]

Uma campanha de phishing chamada profissionalmente DBE atingiu a República Checa em grande escala em 2014 (com as reverberações desta campanha a durar pelo menos até ao final de 2015). O ataque em si foi preparado com muita precisão e incluiu tanto um phishing como uma distribuição de malware (para computadores e dispositivos móveis). Todo o ataque pode ser dividido nas seguintes fases:

1. Campanha de Phishing

2. Instalação de malware num computador

3. Acesso à banca em linha

4. Instalação de malware para um dispositivo móvel

5. Transferência e levantamento de fundos

Anúncio 1) Campanha de Phishing

O primeiro pré-requisito para que os atacantes pudessem obter dinheiro com sucesso foi uma grande campanha de phishing à qual um número suficiente de pessoas responderia. A distribuição efectiva de e-mails fraudulentos foi dividida em três ondas sucessivas de mensagens de phishing:

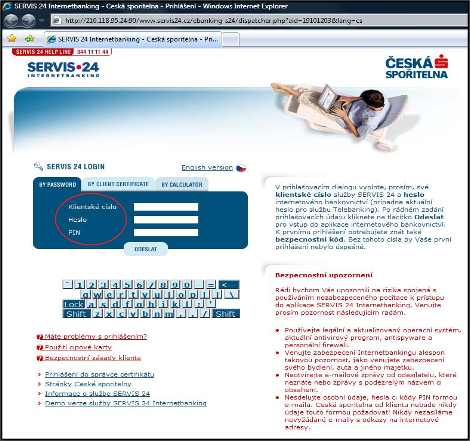

I. Dívida (debt@....); Março-Abril de 2014

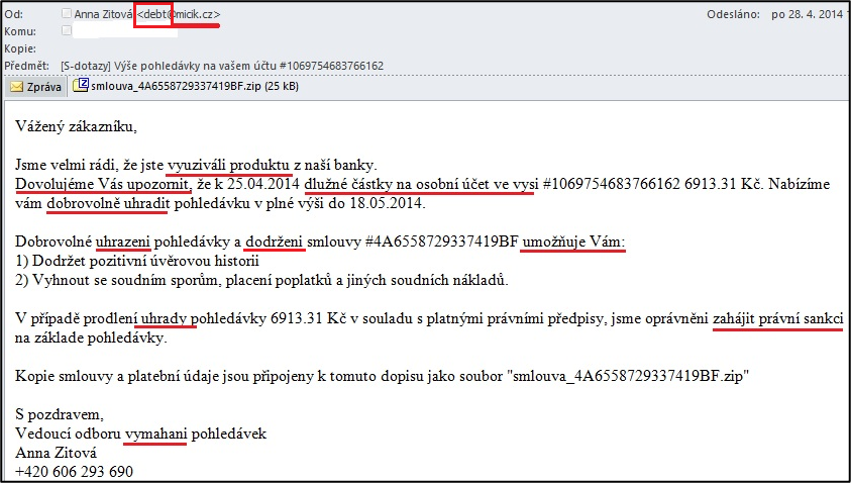

II. Banco (bank@....); Maio-Junho de 2014

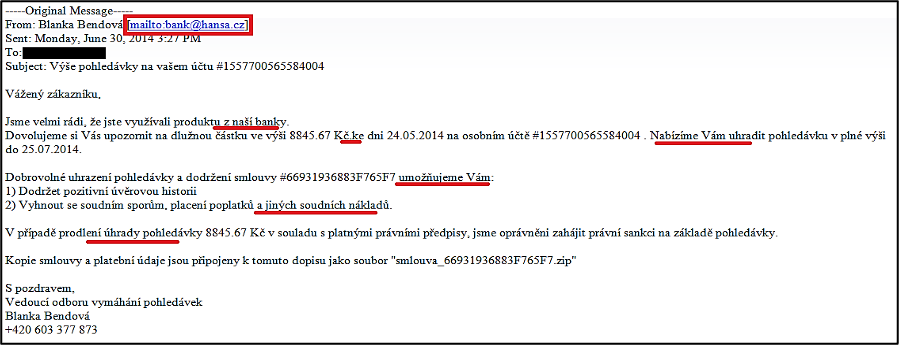

III. Execução (emissões@...); Julho-Setembro 2014

Dentro das campanhas individuais, houve um aumento na "qualidade" das suas próprias mensagens de correio electrónico e, em particular, uma melhor utilização da engenharia social em relação às presumíveis vítimas na região alvo, ou seja, a República Checa. No entanto, todas as referidas campanhas de phishing tinham pelo menos duas características em comum. Primeiro, era o facto de o anexo no e-mail enviado conter sempre um ficheiro que parecia um documento de texto mas que era um ficheiro executável, especificamente malware: Trojan.[8] A segunda característica comum era que a engenharia social tirava partido das preocupações dos indivíduos visados de possíveis litígios, neste último caso, da execução.

A primeira vaga de ataques de phishing foi enviada de vários domínios, não inteiramente confiáveis, quando se trata de cobrança de dívidas, registados na República Checa (por exemplo micik.cz ou dhome.cz, etc.). Foram utilizados vários nomes de pessoas e números de telefone existentes, rastreáveis na Internet (a pessoa proprietária deste número acabou por não ter nada a ver com o ataque).

E-mail fraudulento enviado como parte da onda de endividamento

Na segunda vaga, a língua checa utilizada melhorou.

E-mail fraudulento enviado como parte da onda do Banco

Quando estes ataques de phishing começaram a aparecer, várias organizações de segurança e equipas CSIRT[9] , bem como os meios de comunicação social, publicaram avisos incluindo instruções sobre como lidar com tais relatórios.[10]

Ambas as campanhas foram relativamente bem sucedidas, mas a mais bem sucedida foi o ataque em que o e-mail fraudulento foi um aviso (chamada) de um executor.

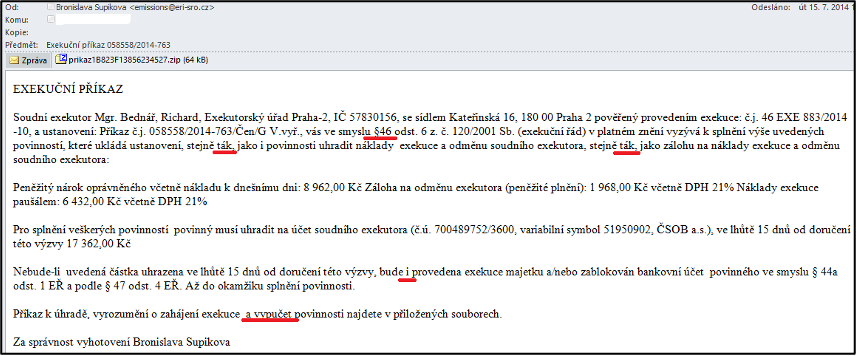

E-mail fraudulento enviado como parte da onda de execução

A língua checa utilizada na "ordem de execução" continha especialmente erros na utilização de diacríticos, ou algumas frases foram formuladas num estilo menos que natural. (Os erros mais óbvios estão sublinhados.) No entanto, foram utilizados os nomes de executores reais, rastreáveis na Internet (o referido executor não teve nada a ver com o ataque), bem como o número real de execuções.

Ad2) Instalação de malware para um computador

Como mencionado anteriormente, todas as campanhas de phishing incluíram malware no anexo do e-mail enviado: TrojanDownloader (ou seja, malware concebido para descarregar outro malware). Este malware foi principalmente criado e dirigido ao sistema operativo Windows XP, que foi descontinuado em Março de 2014.

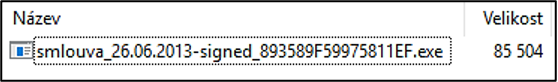

Ficheiro executável (malware) contido no anexo aos e-mails fraudulentos

Depois de executar o anexo, foi instalado malware "Tinba" (cavalo de Tróia do banco), que foi descarregado da Internet em segundo plano, enquanto um contrato ou uma ordem de execução num editor de texto era mostrado a um utilizador.[11]

O malware foi escrito para o directório: Utilizadores/utilizador específico/AppData/Roaming/brothel. Neste directório, foi possível encontrar o ate.exe, que é um ficheiro que foi criado após a abertura do ficheiro executável no e-mail de phishing. Ao mesmo tempo, foi criada uma chave apropriada no registo no ramo HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun. Desta forma, foi possível verificar se se tratava de malware resultante deste ataque.

Ad3) Acesso à banca online

O passo seguinte do agressor era esperar pelo momento em que a vítima entrasse na banca online. O malware no computador é capaz de gravar a comunicação entre o utilizador e a banca em linha, e um agressor tem a capacidade de monitorizar esta comunicação. O utilizador mal teve oportunidade de detectar o ataque porque o URL no navegador pertencia ao banco e a comunicação era segura (HTTPS).

"O roubo efectivo de dados sensíveis tem lugar através da inserção de código malicioso nos sítios oficiais dos bancos na Internet. Os scripts de configuração são descarregados de servidores C&C (máquinas pertencentes a atacantes, utilizadas para controlar a botnet) e desencriptados como descrito acima. O que é interessante é a reutilização do mesmo formato de ficheiros de configuração dos conhecidos Trojans Carberp e Spyeye do banco. Para cada botuid (um valor único que identifica o ambiente do utilizador), uma lista de nomes de utilizador e palavras-passe é armazenada no servidor C&C. Os scripts adicionais são descarregados dependendo do banco utilizado, ou hXXps://andry-shop.com/gate/get_html.js;hXXps://andry-shop.com/csob/gate/get_html.js; ou hXXps://yourfashionstore.net/panel/a5kGcvBqtV, que será descarregado se a vítima visitar os sítios web de Česká spořitelna, ČSOB, ou Fia".[12]

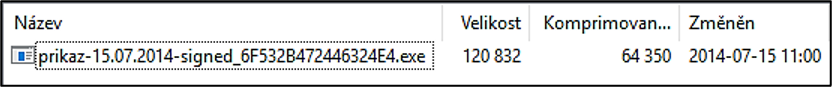

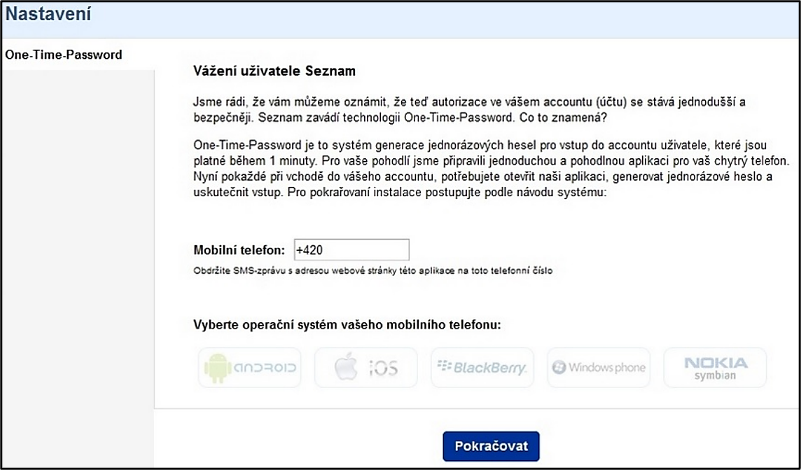

Anúncio 4) Instalação de malware para um dispositivo móvel

O passo seguinte do atacante foi convencer os utilizadores da necessidade de aumentar a segurança no acesso à banca online. A razão para o aviso emitido pelo alegado banco (na realidade um website controlado pelo atacante) era "aumentar" a segurança da ligação. Foi oferecida à vítima uma página com uma escolha de sistemas operativos de dispositivos móveis (Android, Windows Phone, Blackberry e iPhone OS), mas apenas a versão Android permitia o download de malware para o telefone. Os atacantes escolheram várias formas de distribuir malware para um telefone, desde o simples envio de uma mensagem SMS com uma ligação a partir da qual um utilizador pretendia descarregar o programa, até ao envio de uma mensagem SMS e de um código QR.[13]

|

Descarregar malware para o telefone Descarregar malware para o telefone

|

O malware descarregado e instalado no dispositivo móvel foi detectado pelo Avast! como Android: Perkele-T.

O objectivo deste malware era obter acesso e controlo total sobre os meios de autenticação secundários (autenticação de dois factores), que na maioria dos casos é o telefone móvel. Se um utilizador estivesse a utilizar um sistema operativo que não o Android, recebia uma mensagem: "Por favor, tente novamente mais tarde".

Ad5) Transferência e levantamento de fundos

O passo seguinte do atacante era retirar fundos da conta atacada e enviá-los para a conta dos cavalos brancos, que deveriam então levantar dinheiro ou transferi-lo para outras contas. Devido ao controlo total (utilizando malware) tanto dos dados de acesso bancário à Internet (ver computador infectado) como do controlo do dispositivo de autenticação secundário (ver telemóvel infectado - quando as mensagens de autenticação eram enviadas ao atacante sem serem vistas pela vítima), o atacante podia introduzir uma ordem de transferência de dinheiro "legítima".

De acordo com um relatório da Avast!, os atacantes de língua russa estavam por trás deste ataque. As mensagens SMS do telefone infectado foram encaminhadas para o número 79023501934, que foi registado na região de Astrakhan, Rússia.[14]

4.6.1.2. Correio Checo (Česká pošta)

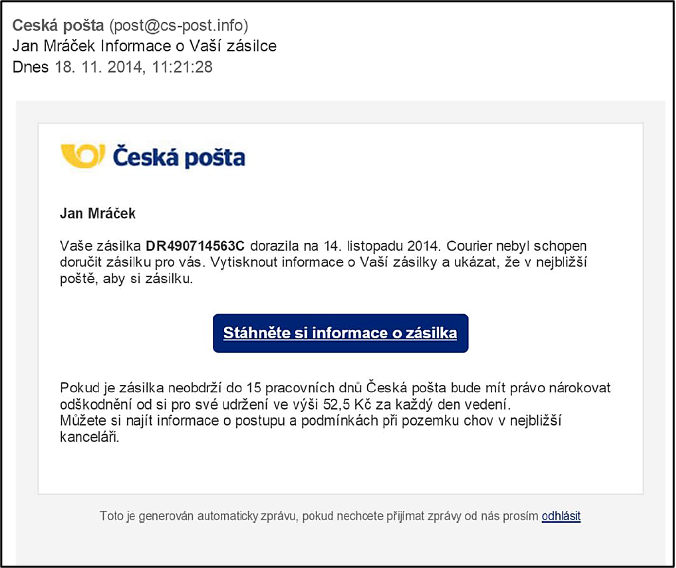

O segundo grande ataque de phishing começou em Novembro de 2014 e continuou até Dezembro de 2014. No início do ataque, houve um e-mail de phishing com uma notificação de "Correio Checo" (Česká pošta) de que não foi encontrado como destinatário de uma remessa e que deveria descarregar a informação da remessa. A língua checa utilizada neste e-mail de phishing é uma das piores que se pode encontrar no phishing. Aparentemente, um dos tradutores automáticos da Internet foi utilizado para gerar este e-mail.

Os e-mails fraudulentos foram enviados a partir de endereços que não pertencem aos Correios checos. Estes eram, por exemplo, endereços: upport@cs-post.net, tracktrace@cs-post.net, cpost@cs-post.net, post@cs-post.net, zasilka@cs-post.net, que devido ao domínio cs-post poderia despertar a crença de um utilizador de que este é um sítio dos Correios checos. No entanto, é de notar que o cs-post foi registado no domínio .net, enquanto que as páginas reais do Correio Checo (Česká pošta) estão registadas no domínio . cz (ver https://www.ceskaposta.cz).

Figura64 - E-mail fraudulento de "Česká pošta"

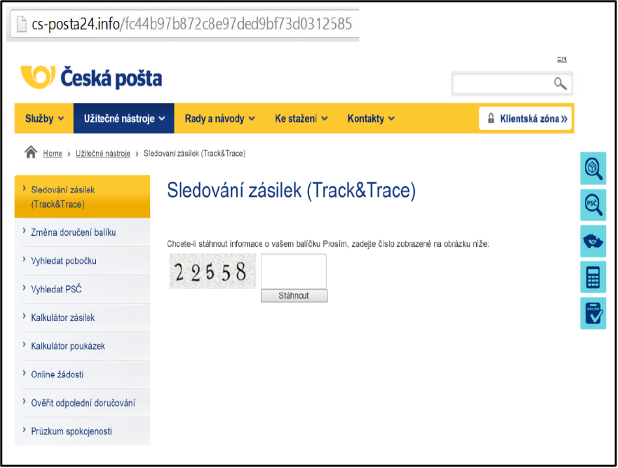

Se um utilizador clicou na caixa: Descarregar informação sobre o envio, foi redireccionado para páginas que se assemelhavam às páginas reais do Correio Checo (Českápošta). Aqui, foi pedido a um utilizador que introduzisse um código de segurança (Captcha) e foi-lhe então permitido descarregar um ficheiro .zip que continha "informação sobre o envio rastreado". Tal como na campanha anterior de phishing, um ficheiro executável (ransomware) foi armazenado no anexo, mas o objectivo era encriptar os dados de um utilizador.

Sítio fraudulento do "Correio Checo" (Česká pošta)".

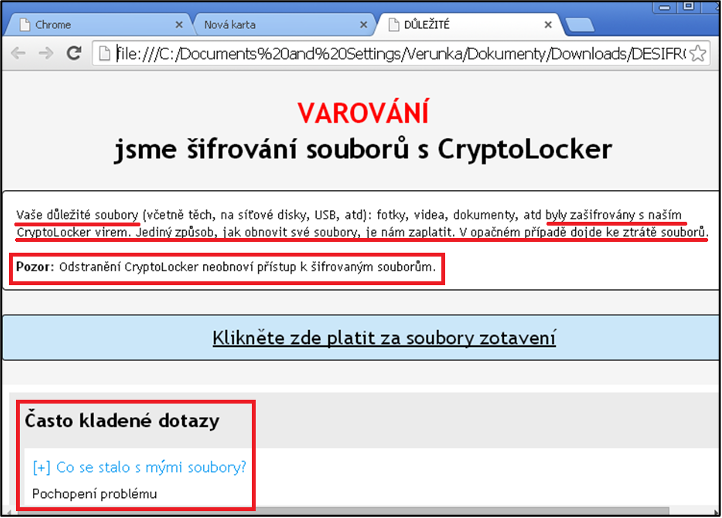

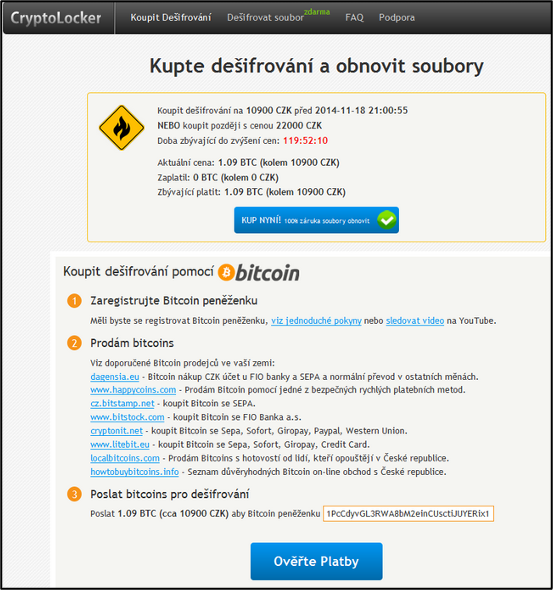

Após encriptar os dados, um utilizador foi solicitado a pagar por uma chave que fosse capaz de desencriptar os ficheiros encriptados. O pedido já foi escrito numa versão muito melhor do checo. O utilizador pode também aprender algumas respostas a algumas perguntas que o possam ter incomodado.

Informação que foi apresentada ao utilizador depois de encriptar os seus dados

A recuperação de dados nesse momento custou 1,09 BTC, e para além da conversão para coroas checas, foram mostradas ao utilizador instruções detalhadas sobre como criar uma carteira de bitcoin, onde e como comprar bitcoins e para onde os enviar.

Instruções sobre como decifrar os seus ficheiros[15]

O ataque é específico, na medida em que acrescentou um programa de resgate a uma campanha de phishing, que começou imediatamente a encriptar os dados de um utilizador, e na medida em que foi utilizado um período pré-natalício para levar a cabo o ataque, no qual muitas pessoas esperam que os envios sejam entregues. Devido a estes dois factores, o ataque foi muito bem sucedido.

4.6.1.3. Natal e prendas

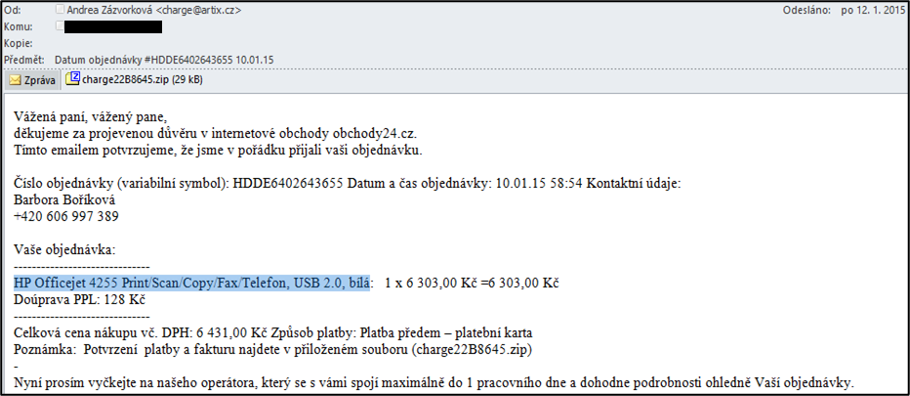

Outro grande ataque de phishing começou em Dezembro de 2014 (especificamente durante o período de Natal) e continuou em Janeiro de 2015. Este ataque foi dividido em duas fases. Na primeira fase, os utilizadores receberam um e-mail de desejos com um Feliz Natal através de um postal electrónico. Na segunda fase, foram enviadas mensagens confirmando uma encomenda de electrónica durante o mês de Janeiro. A mensagem informava um utilizador que este tinha adquirido bens (por exemplo, impressora, disco rígido, máquina fotográfica, etc.) pelos quais tinha pago antecipadamente com um cartão de pagamento, referindo-se à factura em anexo.

Ambos os ataques têm um elemento em comum, que é o malware contido num anexo de correio electrónico. Especificamente, foi um cavalo de Tróia (Kryptik), que foi apresentado como um protector de ecrã. Este malware era, como no caso do ataque mencionado no capítulo. 4.6.1.1Debt/Bank/Execution comprimido num ficheiro .zip. Depois de desempacotar o ficheiro .zip, muitos utilizadores não consideraram o ficheiro . scr[16] executável e assim infectaram o seu próprio computador.

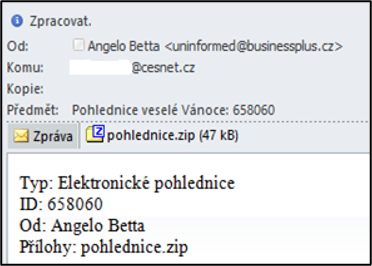

Amostras de cartões postais e mensagens de phishing de loja

O ataque é específico na medida em que utilizou um tipo de ficheiro que muitos utilizadores não consideram perigoso, e o momento do ataque. Graças a vários e-mails em cadeia, os utilizadores habituaram-se a abrir cartões postais electrónicos ou anexos com este aspecto, sem uma verificação mais completa do conteúdo. O segundo ataque foi planeado para que um utilizador verificasse se não tinha realmente encomendado qualquer mercadoria que não lhe tivesse sido entregue devido às férias de Natal.

4.6.1.4. Seznam.cz - Palavra-passe única

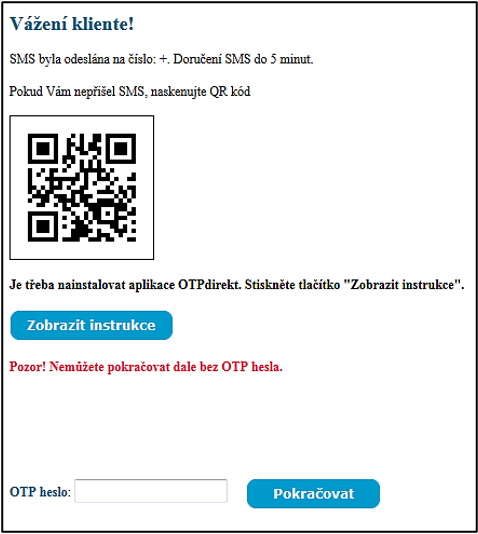

O último ataque de phishing demonstra uma mudança significativa nas tácticas de ataque dos atacantes. Um atacante ainda tira partido do facto de o malware ter infectado um computador. Um atacante pode controlar ele próprio esse computador ou alugá-lo, por exemplo, como parte de uma botnet. A infecção real poderia ter ocorrido, por exemplo, através de outro correio electrónico recebido, ao visitar sites infectados, ou de outra forma. O objectivo do atacante no caso do Seznam - One Time Password[17] era obter o controlo do telemóvel do utilizador.

O malware que foi instalado num computador levou um utilizador a entrar na caixa de correio electrónico do Seznam.cz para instalar uma ferramenta para um trabalho mais fácil e seguro com a sua caixa de correio no seu telemóvel. Um utilizador é então guiado passo a passo através da instalação da aplicação SeznamOTP a partir de uma fonte não confiável. No final da instalação, é fornecida a um utilizador a sua "chave de licença única". Na realidade, contudo, um utilizador instalou malware no seu telemóvel.

Ecrã de boas-vindas da instalação do SeznamOTP[18]

O risco deste último ataque de phishing é que a "mensagem de phishing" não foi entregue via correio electrónico ou outro meio de comunicação, mas foi exibida a um utilizador apenas numa situação específica (neste caso, após o login na caixa de correio seznam.cz) e o iniciador desta mensagem foi um malware encontrado num computador já infectado. O segundo factor de risco é o facto de o pedido de segurança não estar ligado a uma conta bancária. Por conseguinte, um utilizador pode não estar consciente dos perigos da instalação desta aplicação.

Na República Checa, é possível punir a conduta que tem a natureza de "phishing clássico", de acordo com a Secção 209 (Fraude) do Código Penal. A fraude é completada por um enriquecimento. A criação de uma réplica de um website e a aquisição de nomes de login e palavras-passe poderia então ser qualificada como preparação ou tentativa de uma infracção penal de acordo com a Secção 209 do Código Penal. A obtenção de dados de acesso, incluindo números de conta, números de cartões de pagamento e códigos PIN sem a sua utilização posterior, não será considerada uma infracção penal.

Possibilidades de sanções penais na República Checa

No caso de formas combinadas de ataques de phishing, em que o malware é utilizado para infectar um computador, tal conduta de um infractor deve também ser punida de acordo com a Secção 230 (Acesso não autorizado ao sistema informático e portador de informação) do Código Penal. Se o objectivo do ataque de phishing for obter um benefício injustificado para si próprio ou para outro, é também possível aplicar as disposições do Artigo 230 (3) do Código Penal.

Em casos específicos, seria possível utilizar as disposições da Secção 234 (Medidas não autorizadas, contrafacção e alteração dos meios de pagamento) do Código Penal.

Possibilidades de sanções penais na Polónia

Quebra do segredo da comunicação (sniffing) - arte. 267 § 3 do Código Penal. Este tipo de crime consiste na obtenção de informações confidenciais, por exemplo através de sniffers, ou seja, programas que interceptam dados (palavras-passe e identificações de utilizadores). Tal acto é punível com uma pena de prisão até 2 anos.

Artigo 267º Obtenção ilícita de informações

§ 1 Quem, sem autorização, obtiver acesso a informações que não lhe sejam destinadas, abrindo uma carta fechada, ligando-se a uma rede de telecomunicações ou quebrando ou contornando uma protecção electrónica, magnética, informática ou outra protecção específica da mesma, será sujeito a uma multa, à pena de limitação da liberdade ou de privação de liberdade por um período até 2 anos.

§ 2. A mesma punição será imposta a qualquer pessoa que, sem autorização, tenha acesso à totalidade ou a qualquer parte de um sistema de informação.

§ 3. A mesma punição será imposta a qualquer pessoa que, a fim de obter informações a que não tenha direito, estabeleça ou utilize um dispositivo de escuta ou visual, ou outro dispositivo ou software.

§ 4. A mesma punição será imposta a qualquer pessoa que revele informações obtidas da forma especificada nos § 1-3 a outra pessoa.

§ 5. A acusação da infracção especificada em § 1-4 deve ocorrer com base na moção da pessoa lesada.

Possibilidades de sanções penais em Portugal

Sendo a disseminação de malware criminalizada (art. 6(2) da Lei sobre o Cibercrime), como mencionado, por si só, a criação de dados não autênticos seria considerada uma infracção como falsificação relacionada com a informática (art. 3 da Lei sobre o Cibercrime). Além disso, se a finalidade de tal criação tiver a intenção fraudulenta ou desonesta de obter, sem direito, um benefício económico para si próprio ou para outra pessoa, sobre as despesas da vítima, também seria considerada uma fraude informática (art. 221(1) do Código Penal).

Além disso, a contrafacção de cartões e outros meios de pagamento que não em numerário, incluindo a utilização indevida de dispositivos, é punida como infracções agravadas (artigos 3-A a 3-F da Lei sobre o Cibercrime).

Por outro lado, estando no âmbito de aplicação da Lei nº 52/2003, relativa à luta contra o terrorismo, a falsificação informática e a fraude informática seriam consideradas infracções agravadas.

4.6.2. Pharming

O Pharming[19] é uma forma mais sofisticada e perigosa de phishing. Trata-se de um ataque a um servidor DNS (Domain Name System), que traduz um nome de domínio para um endereço IP. O ataque ocorre quando um utilizador introduz um endereço de um servidor web ao qual pretende aceder num navegador da Internet. No entanto, não se ligará ao endereço IP apropriado do servidor web original, mas a um endereço IP diferente, falsificado. Os sítios web com um endereço falso imitam geralmente muito fielmente as páginas originais. São praticamente indistinguíveis deles. Um utilizador introduz então as suas credenciais que um atacante obtém. Este ataque é geralmente efectuado quando um utilizador acede a sites bancários na Internet.

"Os sites falsos podem ser utilizados para instalar vírus ou cavalos de Tróia no computador de um utilizador, ou podem ser utilizados por atacantes para tentar obter informações pessoais ou financeiras, que podem depois ser indevidamente utilizadas para roubar identidade. O Pharming é uma forma particularmente perigosa de cibercrime, porque no caso de um servidor DNS infectado, um utilizador pode tornar-se uma vítima, mesmo que não esteja instalado qualquer malware no seu computador. Mesmo que utilize medidas de precaução, tais como introduzir manualmente endereços de Internet ou utilizar apenas marcadores de confiança, não está protegido contra este tipo de ataque, porque o redireccionamento indesejado só ocorre depois de o computador enviar um pedido de ligação".[20]

A outra forma típica de farming é atacar o computador de um utilizador final com malware, onde se pode esperar um nível de segurança mais baixo. Este malware altera o ficheiro anfitrião para desviar o tráfego do destino pretendido e redireccionar os utilizadores para um site falso.

As sanções penais são semelhantes às que se aplicam no caso de phishing. O mesmo, de acordo com a lei portuguesa e polaca.

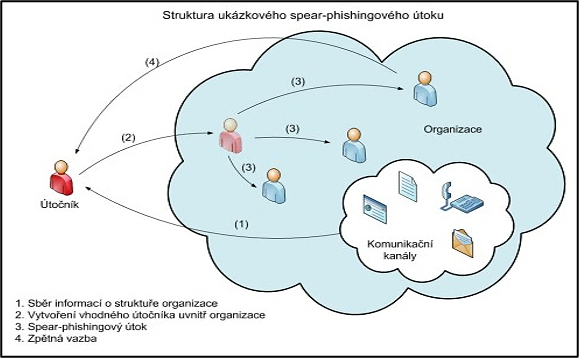

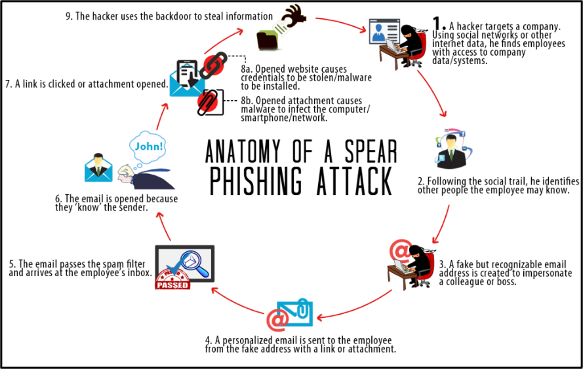

4.6.3. Spear Phishing

O phishing de lança é uma das formas de ataque de phishing, mas com a diferença de que o phishing de lança é um ataque precisamente direccionado, ao contrário do phishing, que é um ataque (aleatório) bastante generalizado. O alvo de um ataque é geralmente um grupo, organização ou indivíduo específico, especificamente informação e dados contidos nesta organização (por exemplo, propriedade intelectual, dados pessoais e financeiros, estratégias empresariais, informação classificada, etc.).

A diferença entre phishing de lança e phishing clássico está em quem é o remetente das mensagens em questão. No início de um ataque, é o atacante que utiliza fontes abertas para descobrir o máximo de informação possível sobre a organização atacada, a sua estrutura, etc. Ele também cria um e-mail ou outra mensagem de alta qualidade e começa a comunicar com uma pessoa de dentro da organização como um colega. O atacante utilizará então essa pessoa como meio de difundir outras mensagens (por exemplo, malware infectado) dentro da organização. Como a pessoa que é "conhecida" pelas vítimas, não tem qualquer problema em comunicar com as vítimas, que verifica menos as mensagens do agressor, se é que o faz de todo.[21]

Estrutura de um ataque com lança[22]

Texto sobre a figura: A estrutura de uma amostra de ataque de pesca submarina

Atacante - Organização - Canais de comunicação

1. Recolha de informação sobre a estrutura de uma organização

2. Criação de um atacante adequado dentro da organização

3. Ataque de pesca com lanças

4. Feedback

O curso de um ataque de phishing de uma lança[23]

Possibilidades de sanções penais na República Checa

Um castigo de phisher de lança é semelhante ao de phishing. Por exemplo, uma organização terrorista pode estar por detrás de um ataque de phishing com uma lança. Neste caso, não está excluída a responsabilidade por uma infracção penal ao abrigo da Secção 311 (Ataque terrorista) do Código Penal.

Possibilidades de sanções penais na Polónia

Aplicam-se as mesmas leis que se aplicam ao phishing.

Possibilidades de sanções penais em Portugal

Sendo a conclusão a mesma do phishing em geral, incluindo as relacionadas com o terrorismo.

4.6.4. Vishing

O termo vishing[24] refere-se ao phishing telefónico, no qual um atacante utiliza uma técnica de engenharia social e tenta atrair informação sensível de um utilizador (por exemplo, números de conta, detalhes de login - nome e palavra-passe, números de cartões de pagamento, etc.). O atacante está deliberadamente a tentar falsificar a sua identidade. Os atacantes apresentam-se frequentemente como representantes de bancos reais ou outras instituições, a fim de suscitar a menor suspeita possível num utilizador. O Vishing é utilizado na telefonia VoIP (Voice over Internet Protocol).

4.6.5. Smishing

Smishing[25] funciona com base num princípio semelhante ao vishing ou phishing, mas utiliza mensagens SMS para distribuir mensagens. Como parte do smishing, é principalmente uma tentativa de forçar um utilizador a pagar uma quantia (por exemplo, ligar para uma linha gratuita, enviar um SMS doador, etc.) ou clicar em ligações URL suspeitas. Se um utilizador visita o URL, é redireccionado para uma página que explora certas vulnerabilidades no sistema informático, ou o utilizador é alertado para informações sensíveis ou malware.[26]

Exemplo de smishing:

"Aviso - esta mensagem é gerada automaticamente a partir de (nome do banco local), o seu cartão de crédito foi bloqueado. Para reactivar, ligue 866 ### ####".

Possibilidades de sanções penais na República Checa

As sanções penais de vishing e smishing são semelhantes às aplicadas no caso de phishing.

Possibilidades de sanções penais na Polónia

Aplicam-se as mesmas leis que se aplicam ao phishing.

Possibilidades de sanções penais em Portugal

Também neste caso, as conclusões relativas à criminalização são as mesmas que para o phishing em geral, incluindo as relacionadas com o terrorismo.

[1] Ver, por exemplo, Google diz que os melhores esquemas de phishing têm uma taxa de sucesso de 45 por cento. [online]. [cit. 14.8.2016]. Disponível em: https://www.engadget.com/2014/11/08/google-says-the-best-phishing-scams-have-a-45-percent-success-r/

Phishing pelos Números: Must-Know Phishing Statistics 2016.[online]. [cit. 14.8.2016]. Disponível a partir de: https://blog.barkly.com/phishing-statistics-2016

[2] Ver por exemplo, Beware of Fake Android Prisma Apps Running Phishing, Malware Scam [online]. [cit.14.8.2016]. Disponível a partir de: https://www.hackread.com/fake-android-prisma-app-phishing-malware/

[3] LANCE, James. Phishing bez záhad. Praga: Grada Publishing, 2007. p. 45.

[4]WILSON Tracy, V. Como funciona a Phishing. [online]. [cit.14.8.2016]. Disponível em: http://computer.howstuffworks.com/phishing.htm

[5] As tendências de desenvolvimento do phishing - ver também, por exemplo, DODGE, Ronald. C., Curtis CARVE e Aaron J. FERGUSON. Phishing for User Security Awareness. Computers & Security, 2007, vol. 26, No. 1, pp. 73-80.

[6]De acordo com o estudo seguinte, o phishing aumentou em 250% nos últimos 6 meses. Ver Relatório de Tendências da Actividade de Phishing. [em linha]. [cit.14.8.2016]. Disponível a partir de: https://docs.apwg.org/reports/apwg_trends_report_q1_2016.pdf

[7] A seguir referido como DBE.

[8] Para mais detalhes ver os resultados da Virustotal. [online]. [cit. 15.8.2016]. Disponível a partir de:

[9] Equipa de Resposta a Incidentes de Segurança Informática. Para mais detalhes, ver, por exemplo: https://www.csirt.cz/

[10] Ver, por exemplo, Pozor na zprávu o údajné

neuhrazené pohledávce - jedná se o podvod. [online]. [cit.15.8.2016].

Disponível em: https://www.csirt.cz/page/2073/pozor-na-zpravu-o-udajne-neuhrazene-pohledavce---jedna-se-o-podvod/

Znovu se objevily

podvodné zprávy. [online].

[cit.15.8.2016]. Disponível a partir de: https://www.csirt.cz/news/security/?page=97

PODVODNÉ EMAILY hrozí exekucí, nic neplaťte a neotvírejte! [online]. [cit.15.8.2016]. Disponível a partir de:

Pozor na zprávu o výzvě k úhradě před exekucí - jedná se o podvod. [online]. [cit.15.8.2016]. Disponível a partir de: https://www.csirt.cz/news/security/?page=87

Čo sa skrýva v prílohe podvodných e-mailov? [online]. [cit.15.8.2016]. Disponível a partir de: https://blog.nic.cz/2014/07/23/co-sa-skryva-v-prilohe-podvodnych-e-mailov-2/

[11] Para mais detalhes ver a análise da funcionalidade do malware Tinba: W32. Tinba (Tinybanker). [online]. [cit.15.8.2016]. Disponível em: https://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_w32-tinba-tinybanker.pdf

[12] HOŘEJŠÍ, Jaromír. Faleñý exekuční příkaz ohrozuje uzivatele českých banco. [online]. [cit.15.8.2016]. Disponível a partir de: https://blog.avast.com/cs/2014/07/17/falesny-exekucni-prikaz-ohrozuje-uzivatele-ceskych-bank-2/

[13] Ibid. - imagem com código captcha.

[14] HOŘEJŠÍ, Jaromír. Faleñý exekuční příkaz ohrozuje uzivatele českých banco. [online]. [cit.15.8.2016]. Disponível a partir de: https://blog.avast.com/cs/2014/07/17/falesny-exekucni-prikaz-ohrozuje-uzivatele-ceskych-bank-2/

[15]Sledování zásilky České pošty aneb nová havěť. [online]. [cit.14.8.2016]. Disponível em: http://www.viry.cz/sledovani-zasilky-ceske-posty-aneb-nova-havet/

[16] Os ficheiros SCR são ficheiros executáveis.

São atribuídos principalmente com o programa Ficheiro Desconhecido Apple II (encontrado no CD Rom de Golden Orchard Apple II). Também são atribuídos os seguintes: Windows Screen Saver, Image Pro Plus Ver. 1.x - 4.5.1.x Macro (Media Cybernetics Inc.), TrialDirector Script File (inData Corporation), Screen Dump, Screen Font, StatisticaScrollsheet, Procomm Plus Screen Snapshot File, Movie Master Screenplay, Mastercam Dialog Script File (CNC Software Inc.), Sun Raster Graphic, LocoScript Screen Font File (LocoScript Software), Faxview Fax, DOS DEBUG Input File, Script a FileViewPro.

Co znamenápříponasouboru SCR. [online]. [cit.14.8.2016]. Disponível em: http://www.solvusoft.com/cs/file-extensions/file-extension-scr/

[17] A seguir referido como SeznamOTP

[18] Mais informações sobre este malware e o curso de todo o ataque podem ser encontradas, por exemplo, em Podvodníciměnítaktiku. Našlinovoucestu, jak vybílitlidemúčty. [em linha]. [cit.14.8.2016]. Disponível a partir de: https://www.novinky.cz/internet-a-pc/bezpecnost/364094-podvodnici-meni-taktiku-nasli-novou-cestu-jak-vybilit-lidem-ucty.html

[19] É uma combinação de palavras "agricultura" e "phreaking".

[20] Para mais detalhes ver Co je pharming? [online]. [cit.14.8.2016]. Disponível a partir de: http://www.kaspersky.com/cz/internet-security-center/definitions/pharming

[21] "Um agressor escolhe uma organização que trabalha com informações valiosas, analisa o sítio web para obter informações sobre a estrutura de pessoal, empregados e procedimentos (para informações mais detalhadas sobre empregados, esse agressor pode utilizar as suas páginas privadas e fóruns de discussão) e, no passo seguinte, o agressor cria um relatório cujo conteúdo, forma e aparência imita a comunicação interna na organização. Em seguida, o agressor pede a um empregado que forneça informações sensíveis para acesso à rede informática".

Evoluční teorie v podání spearphishingu. [online]. [cit.15.2.2010]. Disponível a partir de: http://connect.zive.cz/content/evolucni-teorie-v-podani-spear-phishingu

[22] Ibidem

[23]Dica do mês Julho 2016 - Evite ser fisgado por Phishing. [online]. [cit.14.8.2016]. Disponível em: http://www.intermanager.org/cybersail/tip-of-the-month-july-2016-avoid-getting-hooked-by-phishing/

[24] É uma combinação de palavras "voz" e "phishing".

[25] É uma combinação de palavras "SMS" e "phishing".

[26] Por exemplo, Xshqi - Minhoca Andróide no dia dos namorados chineses. [online]. [cit.14.8.2016]. Disponível a partir de: https://securelist.com/blog/virus-watch/65459/android-worm-on-chinese-valentines-day/

Selfmite - SMS SMS de verme Android Selfmite regressa, mais agressivo do que nunca. [online]. [cit.14.8.2016]. Disponível a partir de: http://www.pcworld.com/article/2824672/android-sms-worm-selfmite-returns-more-aggressive-than-ever.html