Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.4. Ransomware

O grupo de malware também inclui o chamado malware extorsivo, para o qual o termo "ransomware" foi cunhado[1] (por vezes também referido como rogueware ou scareware). Ransomware é um malware que impede ou restringe os utilizadores de utilizar correctamente um sistema informático até que um atacante receba um "resgate". O "ransomware" entra mais frequentemente no seu computador usando malware (um cavalo de Tróia ou worm) que está localizado num website ou é um anexo de e-mail. Uma vez que um malware esteja "estabelecido" em segurança num sistema informático, o seu próprio "ransomware" será descarregado.

Em geral, é possível distinguir dois tipos de resgates de acordo com o quanto interferem com o funcionamento real de um sistema informático. O primeiro tipo é o de resgate que limita a funcionalidade de todo um sistema informático e não permite que um utilizador utilize de todo este sistema (por exemplo, impedindo que o sistema operativo arranque ou bloqueando o ecrã do sistema). Um exemplo típico deste tipo é o "Serviço de resgate da polícia" - ver abaixo). O segundo tipo é o "ransomware", que deixa um sistema informático funcional, mas bloqueia os dados do utilizador e torna-os inacessíveis.

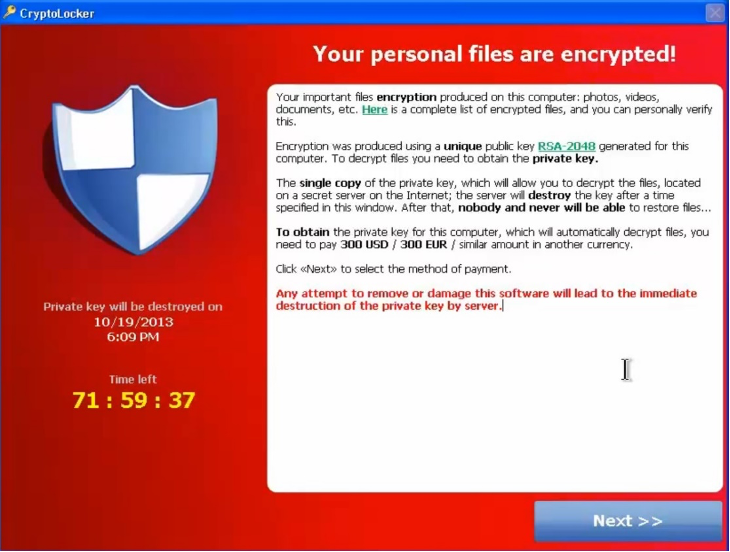

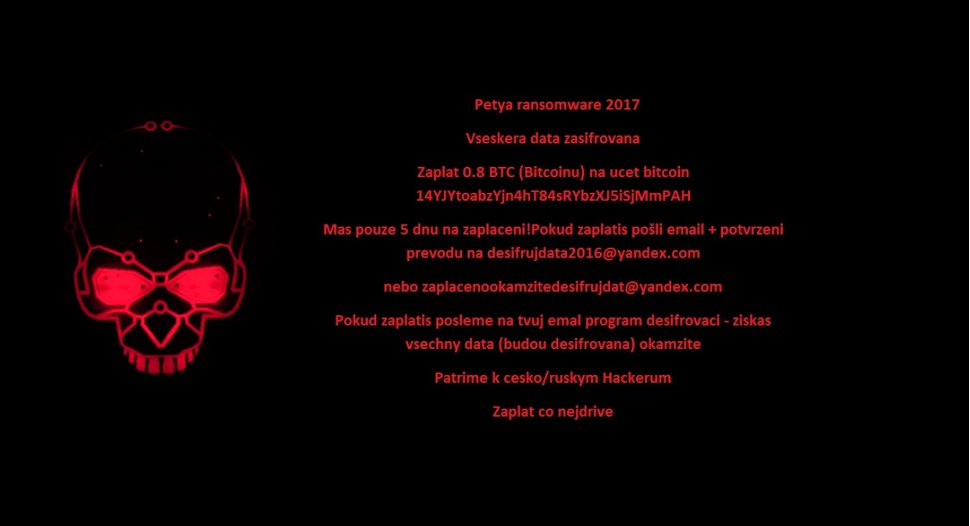

O objectivo deste malware é encriptar um disco rígido ou tipos de ficheiros seleccionados num sistema informático, visando principalmente encriptar os ficheiros privados de um utilizador, tais como imagens, documentos de texto ou de folha de cálculo, vídeos, etc. Após a encriptação, o utilizador recebe normalmente uma mensagem de que os seus ficheiros estão encriptados, e se quiser recuperá-los (decifrar), deve enviar uma certa quantia para a conta do atacante. Tipicamente, moedas virtuais como o Bitcoin ou vários serviços pré-pagos são utilizados para transacções. Na maioria dos casos, há um limite de tempo para o pagamento. Após este tempo, a chave que pode abrir os ficheiros encriptados é eliminada.

Evolução dos resgates

O Ransomware, como qualquer outro malware, está a evoluir, com o primeiro malware a ser classificado como ransomware a aparecer por volta de 2005. Foi essencialmente um falso antivírus (screware) que, com a ajuda da engenharia social, tentou convencer um utilizador a pagar uma quantia pela limpeza de um sistema informático infectado. Este programa de resgate geralmente permitia ao utilizador utilizar um sistema informático (não estava bloqueado, ou dados encriptados), mas incomodava o utilizador com pop-ups e alertas sobre vírus inexistentes no computador. Este programa de resgate era muito fácil de remover.

O início massivo do resgate pode ser datado de cerca de 2011, quando um ataque de resgate bloqueando o acesso à conta de um utilizador do Windows começou a espalhar-se por todo o mundo, anunciando que o computador tinha sido bloqueado pela polícia do Estado.

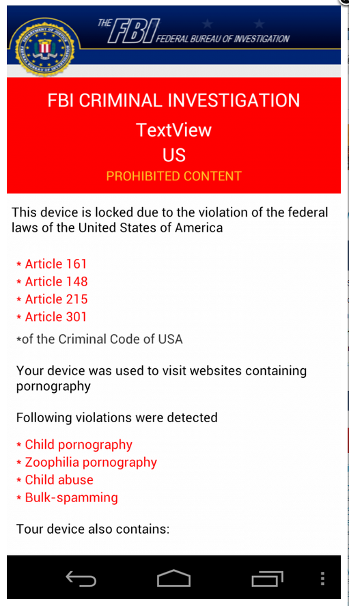

O ataque real consistiu em o utilizador ficar infectado com malware (tipicamente um "cliente botnet" foi descarregado ao visitar alguns websites[2] ) e subsequentemente tornou-se parte de uma botnet através da qual o seu próprio "resgate policial" foi distribuído. Este "police ransomware" bloqueou subsequentemente o acesso a uma conta de utilizador do Windows[3] , notificando o utilizador de que foi encontrado no seu computador material que infringia a lei do país (por exemplo, violação dos direitos de autor, pornografia infantil, etc.). Ao mesmo tempo, o utilizador foi convidado pela "polícia" a pagar a quantia necessária, após o que o computador será desbloqueado e tudo será "resolvido". Neste caso, os atacantes utilizaram técnicas de engenharia social, especificamente as preocupações e a confiança de um utilizador, e ao referir-se às autoridades oficiais, tentaram obter dinheiro dele.

O que foi surpreendente em todo o caso foi o facto de uma grande parte dos utilizadores ter pago voluntariamente o montante exigido (na República Checa, este montante variou entre CZK 2000-4000), sem verificar se a polícia real está autorizada a bloquear computadores ou a "tratar" de quaisquer infracções do utilizador de tal forma.

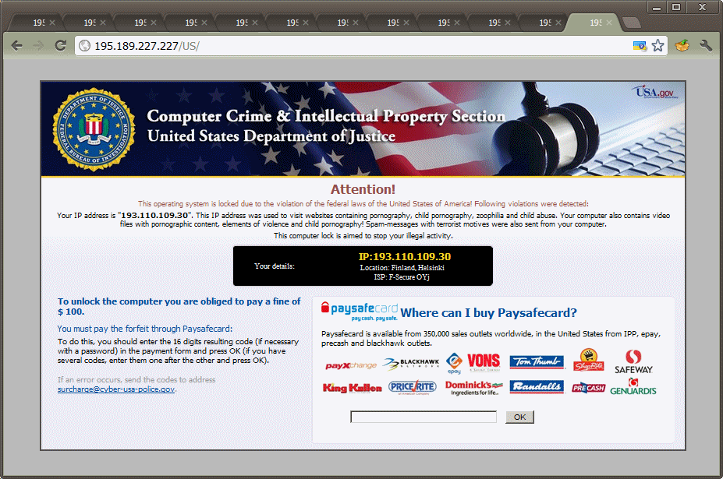

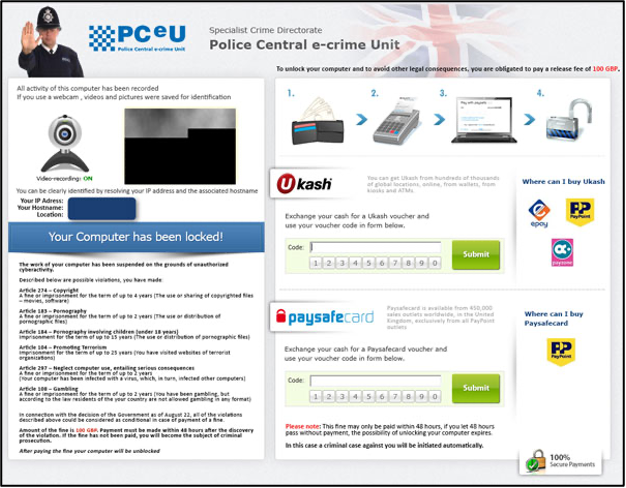

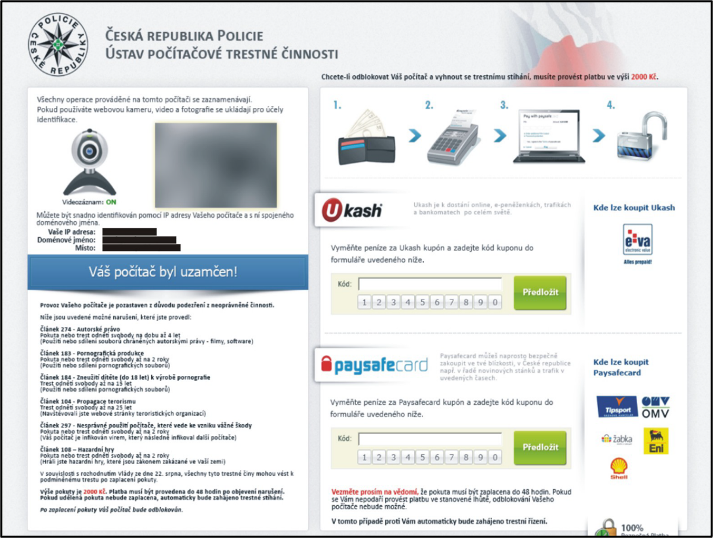

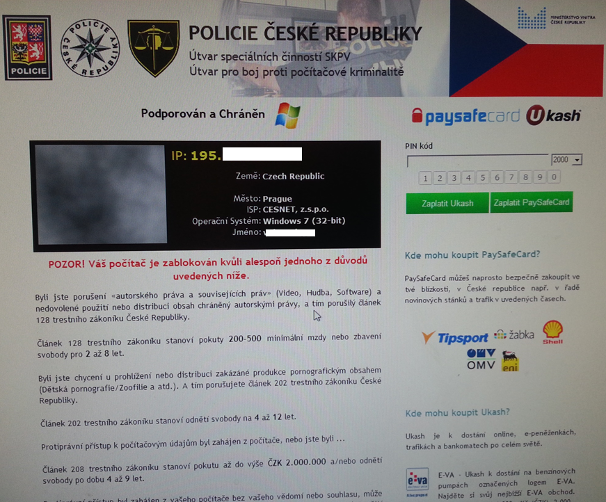

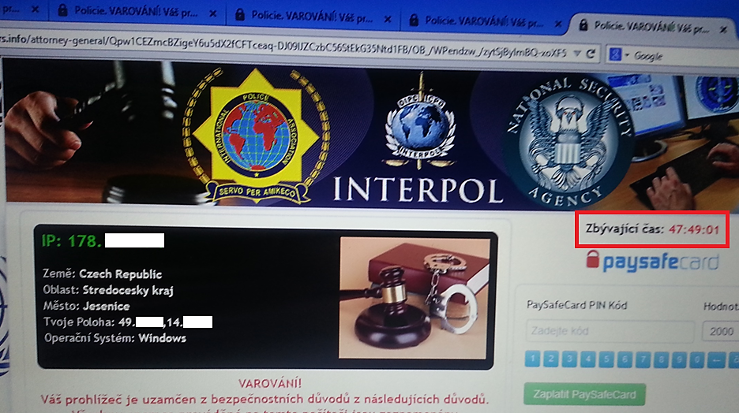

Os seguintes ecrãs de impressão mostram "resgates policiais" em vários países e depois são mostradas as versões utilizadas na República Checa.

Resgate policial[4]

Versão britânica do resgate da polícia[5]

Na Europa, várias versões (o aparecimento do site) de resgates da polícia foram aparecendo gradualmente. A primeira versão foi registada no final de 2011, mostrando o endereço IP da ligação, a ligação ISP e o local [onde foi dado o endereço IP de um fornecedor de ligação específico (ISP)], se um utilizador tivesse a webcam ligada, era criada e exibida uma fotografia.

Resgate da polícia - a primeira versão na República Checa

Versões mais recentes, para além de diferentes graficamente, também apresentavam a versão e o nome de utilizador do sistema operativo. A língua checa utilizada na página bloqueada também foi melhorada.

Resgate da polícia na República Checa - outras versões

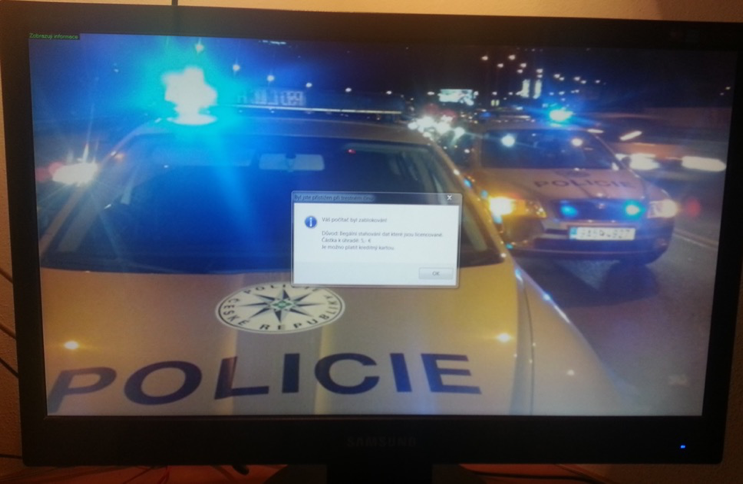

O "resgate policial" descrito acima experimentou a sua maior expansão em 2011-2013; contudo, outras variantes deste software malicioso apareceram com várias modificações mais tarde. Os ecrãs de impressão seguintes mostram as modificações do "police ransomware". Ambos os casos foram descobertos em 2015. O primeiro ecrã de impressão mostra um "ransomware" que bloqueia o browser dominante utilizado no computador infectado (enquanto outros browsers não foram infectados). O utilizador pôde utilizar todas as funções do sistema informático, excepto o programa de navegação infectado.

Para além das informações anteriormente mencionadas, é mostrada a posição GPS e o tempo restante até ao pagamento.

Resgate da polícia na República Checa (2015)

O segundo ecrã de impressão mostra um computador "bloqueado", enquanto que o software de resgate estava escondido na fenda de um jogo descarregado e instalado ilegalmente (neste caso, era um jogo Far Cry 4 descarregado de torrents checas).

Resgate da polícia na República Checa (2015)

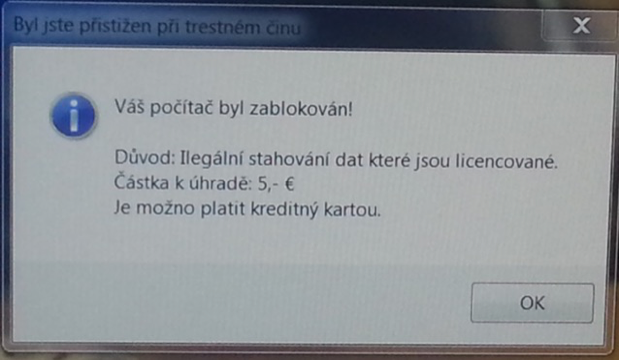

Texto sobre a figura:

O seu computador foi bloqueado!

Motivo: Descarregamento ilegal de dados que são licenciados.

Montante a ser pago: 5,- €

É possível pagar com cartão de crédito.

Desde 2013, houve uma mudança significativa no caso do resgate de software. Os atacantes reduziram os ataques que consistiram em limitar a funcionalidade de todo o sistema informático, e concentraram-se principalmente no bloqueio de dados dos utilizadores. Os dados em discos locais, discos ligados dentro da rede informática e em todos os periféricos ligados (por exemplo, USB externo, HDD, etc.) são bloqueados. Os dados tornam-se um "refém", e quebrar a encriptação é quase impossível. Um dos primeiros resgates deste tipo foi o CryptoLocker (depois o CryptoWall, etc.).

CryptoLocker (2013)

Petya (2017)

Serviço de resgate móvel (2018)

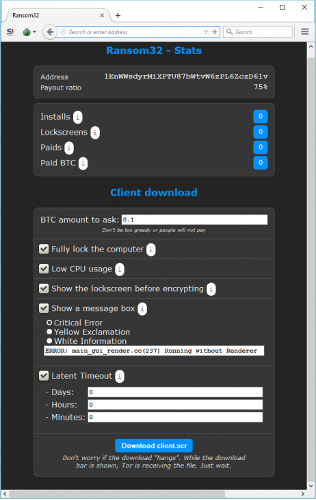

Como parte das actividades de crime como serviço, o resgate como serviço tem sido oferecido desde 2016. Um utilizador (ou seja, um atacante) tem a oportunidade de definir o seu próprio "resgate" de acordo com as suas ideias. Ao mesmo tempo, é-lhe fornecido um conhecimento técnico sob a forma de servidores C&C, carteiras de bitcoin, suporte online 24/7, etc. Um exemplo de resgate como um serviço é o software Ransom32.

Ransomware (cliente)

Outras mudanças podem ser observadas nas actividades dos atacantes. Se for instalado um programa de resgate, este malware pode ser direccionado, por exemplo, para encriptar posições armazenadas em jogos, ou para "bloquear" televisões que utilizam o sistema operativo Android.[6]

A prevenção e a resposta ao resgate podem ser resumidas nos pontos seguintes:

1. Imediatamente:

· Evitar sistemas de interligação que não sejam necessários

· Impedir a comunicação para a Internet, excepto quando necessário

· Alterar as palavras-passe das contas privilegiadas

2. Dentro de alguns dias:

· Mover cópias de segurança offline, verificar a funcionalidade das cópias de segurança

· Examinar os planos de continuidade de negócios e retirá-los dos sistemas

· Não apagar dados sobre incidentes de ciber-segurança

· Verificar indicadores de compromisso

· Alertar os empregados para o risco de phishing

3. No prazo de uma semana:

· Verificar se as cópias de segurança estão separadas para que mesmo um administrador privilegiado não as possa apagar

· Proibir a utilização de macros não assinadas, se possível.

· Verificar a segmentação da rede e o controlo entre segmentos

· Apertar as políticas de segurança das estações finais (proibição de executar aplicações não aprovadas, PowerShell não assinado...)

· Se a gestão da continuidade das actividades não for implementada - desenvolver planos de continuidade das actividades pelo menos para sistemas chave

· Instalar antivírus em todos os dispositivos relevantes

· Considerar a possibilidade de testar e implementar a actualização

4. Recomendações a longo prazo para resolver os ataques de resgate

· Formação regular do pessoal

· Segmentação significativa da rede

· Minimizar o uso de contas de administrador

· Cópias de segurança, testar regularmente as cópias de segurança, manter as cópias de segurança offline

o Regra 3 - 2 - 1 = Pelo menos 3 cópias em 2 dispositivos diferentes, 1 dos quais está fora da organização.

· Ter planos de continuidade de negócio (BCPs) e testá-los

· Verificar regularmente as aplicações acessíveis a partir da Internet e avaliar se ainda são necessárias

Possibilidades de sanções penais na República Checa

Na República Checa, é possível punir um ataque com malware, o qual é um resgate de acordo com a Secção 230 (Acesso não autorizado a um sistema informático e a um portador de informação) do Código Penal. A posse de malware, com a intenção de cometer uma infracção penal nos termos da Secção 182 (Violação do sigilo das mensagens transportadas) ou uma infracção penal nos termos da Secção 230 do Código Penal, é uma infracção penal nos termos da Secção 231 (Obtenção e posse de dispositivos de acesso e senhas de sistemas informáticos e outros dados deste tipo) do Código Penal.

No caso de resgate, é também possível aplicar as disposições do artigo 230 (3) do Código Penal, quando um agressor comete uma infracção penal deste tipo com a intenção de obter um benefício injustificado para si próprio ou para outro. A aplicação da Secção 175 (chantagem) do Código Penal também pode ser considerada, quando uma pessoa é obrigada a pagar um determinado montante ameaçando outros danos graves (por exemplo, ao ser apresentada com uma queixa criminal[7] ]).

Possibilidades de sanções penais na Polónia

As leis que se aplicam na Polónia são as seguintes:

Arte. 267. Obtenção ilegal de informações

Arte. 269a. Interferência com o funcionamento de um sistema ou rede de informação ou de comunicação de dados

Possibilidades de sanções penais em Portugal

Como em quase todas as jurisdições, os ataques de resgates não são especificamente criminalizados. Contudo, tais acções podem ser perseguidas como extorsões (art. 223º do Código Penal). Uma alternativa, de uma perspectiva rigorosa do Cibercrime, seria a fraude informática (art. 221º do Código Penal), uma vez que o seu âmbito material é bastante amplo, seguindo a redacção do crime equivalente no texto da Convenção de Budapeste (art. 8º).

No entanto, outros crimes também estariam presentes, dependendo do modus operandi dos atacantes. Nomeadamente, por meios técnicos, sendo puníveis como acesso ilegal (Art. 6 da Lei de Crimes Cibernéticos), ou por engenharia social, com a inerente falsificação informática (Art. 3 da Lei de Crimes Cibernéticos).

Além disso, por si só, a encriptação dos dados da vítima equivaleria a sabotagem informática [interferência ilegal] (Art. 5 da Lei sobre o Cibercrime), de forma agravada se as infra-estruturas críticas ou serviços essenciais fossem perturbados (Art. 5(5)(b) da Lei sobre o Cibercrime).

Finalmente, se a decifragem não for possível, um Dano a programas informáticos ou outros dados informáticos [Interferência de dados] (Art. 4 da Lei de Cibercriminalidade) estaria em vigor.

[1]Por exemplo, Reventon, CryptoLocker, CryptoWall, Loky, Petya, Cerber, SamSam, JigSawetc. Para mais detalhes, ver, por exemplo

Ransomware. [online]. [cit.14.8.2016]. Disponível em: https://www.trendmicro.com/vinfo/us/security/definition/ransomware

[2] Muito frequentemente era um site com pornografia ou outro material sexual. Um utilizador podia também ser redireccionado para estas páginas a partir de outra página com uma "isca".

[3] A candidatura foi definida para "StayOnTop". Um utilizador não vê outras aplicações escondidas sob este "diálogo de resgate" e não é capaz de chamar o gestor de tarefas. O próprio Ransomware foi registado nos registos Run e RunOnce e efectuava uma verificação a cada 500 ms e escondia o gestor de tarefas no mesmo intervalo de tempo. A única outra aplicação em execução era a comunicação com o servidor C&C (mascarada no processo do navegador).

[4]Resgate de bens da polícia. [online]. [cit.14.8.2016]. Available from: https://www.f-secure.com/documents/996508/1018028/multiple_ransomware_warnings.gif/8d4c9ca2-fc77-433d-ac16-7661ace37f88?t=1409279719000

[5] [em linha]. [cit.14.8.2016]. Disponível a partir de: https://sophosnews.files.wordpress.com/2012/11/cool_ransom_uk_full.png

[6] Cf. por exemplo. O novo Ransomware codifica os seus ficheiros de jogo. [online]. [cit.14.8.2016]. Disponível a partir de: https://techcrunch.com/2015/03/24/new-ransomware-encrypts-your-game-files/

Android Ransomware agora também targerts a sua Smart TV, Too! [online]. [cit.14.8.2016]. Disponível a partir de: https://thehackernews.com/2016/06/smart-tv-ransomware.html

FLocker Mobile Ransomware Crosses to Smart TV. [online]. [cit.14.8.2016]. Disponível a partir de: http://blog.trendmicro.com/trendlabs-security-intelligence/flocker-ransomware-crosses-smart-tv/

[7] O conceito de outros danos severos, ver Stámaal, Pavel et al. Trestní zákoník II. § 140 až 421. (Código Penal II. Secções 140 a 421). Komentář. (Comentário.) 2ª Edição. Praga: C. H. Beck, 2012, pp. 1752-1753

Especificamente, "uma ameaça de outros danos graves pode consistir numa ameaça de danos materiais, danos graves à honra ou reputação, etc. Outro tipo de dano grave pode consistir no início de um processo penal em resultado da denúncia de um crime pelo qual o perpetrador ameaça a parte lesada, forçando-a a fazer, negligenciar ou tolerar algo. Ao mesmo tempo, é indeciso se a parte lesada cometeu um crime, cuja notificação é ameaçada ou não (cf. R 27/1982). “