Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.3. Malware

Malware (um composto de software malicioso) pode ser qualquer software utilizado para perturbar o funcionamento normal de um sistema informático, obter informações (dados) ou ser utilizado para obter acesso a um sistema informático. O malware pode assumir muitas formas, com muitos tipos de malware com o nome da actividade que executam.

Um malware é capaz de desempenhar várias funções (realizar várias actividades) ao mesmo tempo. Por exemplo, pode propagar-se ainda mais por correio electrónico (num anexo) ou como dados em redes P2P, e ao mesmo tempo pode obter, por exemplo, endereços de correio electrónico de um sistema informático infectado.

Historicamente, havia no início uma série de termos diferentes para este software, que é actualmente referido pelo termo colectivo malware. Os nomes reais de software malicioso específico eram geralmente criados de acordo com a actividade que o programa executava. Apesar da afirmação acima referida de que o termo malware é utilizado principalmente no presente, ainda é possível encontrar uma designação historicamente mais antiga de software malicioso. Estes são os seguintes grupos:

1. Adware

2. Spyware

3. Vírus

4. Minhocas

5. Cavalos de Tróia

6. Backdoor

7. Rootkits

8. Keylogger

9. Resgate, etc.[1]

Anúncio 1) Adware

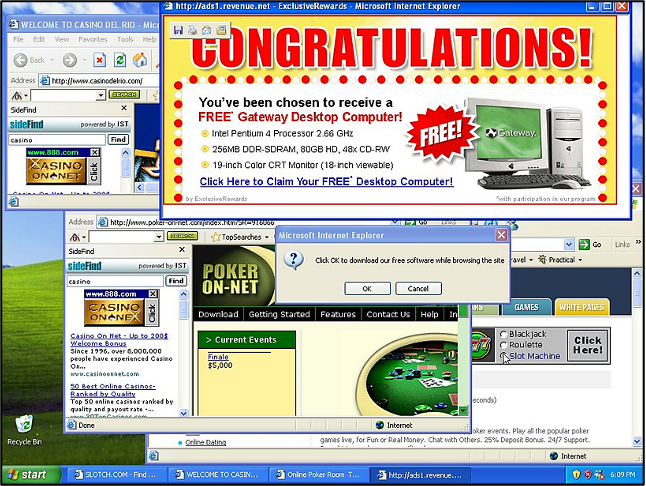

O termo adware é uma abreviatura da frase inglesa "advertising support software". É a forma menos perigosa mas rentável de malware.[2] O adware exibe anúncios no sistema informático do utilizador (por exemplo, pop-ups no sistema operativo[3] ou em websites, anúncios exibidos juntamente com software, etc.). Embora na maioria dos casos sejam produtos que apenas incomodam o utilizador com mensagens publicitárias constantes que "aparecem" no ecrã, o adware também pode ser associado a spyware, cujo objectivo é monitorizar a actividade do utilizador e roubar informações importantes.

Adware

Exemplo de Adware e outros add ons instalados num web browser [4]

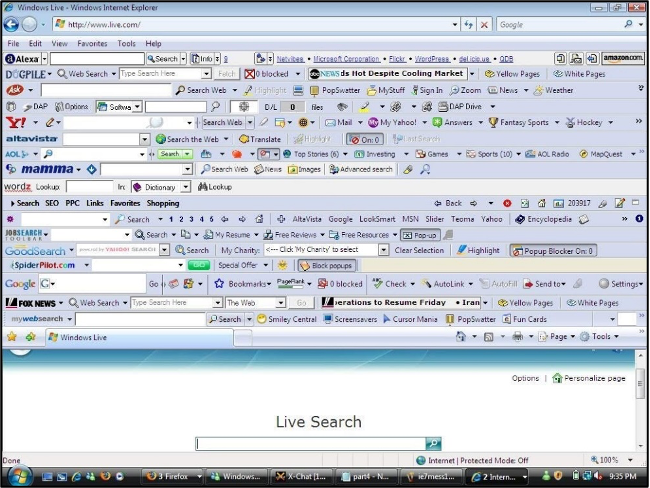

Anúncio 2) Spyware

O termo spyware é uma combinação das palavras inglesas "spy" e "software". O spyware é utilizado para obter dados estatísticos[5] sobre uma operação de um sistema informático e para o enviar para uma caixa de dados de um atacante sem o conhecimento e consentimento de um utilizador. Estes dados podem também incluir informações de natureza pessoal ou informações sobre uma pessoa de um utilizador, bem como informações sobre websites visitados, aplicações em execução, etc.

O spyware pode ser instalado como um malware autónomo, bem como muitas vezes como parte de outros programas, gratuitos e completamente seguros. Neste caso, a instalação e outras actividades do spyware são tipicamente tratadas nos termos do EULA, e o utilizador geralmente concorda voluntariamente, sem o saber, em monitorizar as suas próprias actividades. A adição de programas de spyware a outros programas (por exemplo, programas clientes P2P, vários programas shareware, etc.) é motivada pelos esforços do fabricante do programa para descobrir os interesses ou necessidades de um utilizador e utilizar esta informação, por exemplo, para publicidade dirigida.[6] Uma característica dos programas de spyware que fazem parte de um "pacote de programas" é que normalmente permanecem instalados no computador mesmo depois de o programa principal ter sido desinstalado, o que na maioria dos casos é ocultado ao utilizador.

O spyware representa uma ameaça tanto porque envia várias informações do sistema informático de um utilizador para um "atacante" (que é posteriormente processado e correlacionado com dados e informações obtidas de outras fontes), como porque o spyware pode conter outras ferramentas que afectam as actividades do próprio utilizador[7] .

Anúncio 3) Vírus

É um programa ou código malicioso que se liga a outro ficheiro executável existente (por exemplo, software, etc.) ou documento. O vírus é reproduzido no momento em que este software é lançado ou em que um documento infectado é aberto. Na maioria das vezes, os vírus propagam-se através da partilha de software entre sistemas informáticos; não necessitam da cooperação de um utilizador para os difundir. Os vírus eram a forma dominante de malware, especialmente nas décadas de 1980 e 1990.[8]

Há um grande número de vírus cujo objectivo é destruir, enquanto outros são concebidos para "se instalarem" no maior número possível de sistemas informáticos e depois utilizá-los para um ataque direccionado. Típico para estes programas é a capacidade de propagação entre sistemas sem a necessidade de intervenção do utilizador num sistema informático. Os efeitos dos vírus podem ser multifacetados, tais como a reprodução inofensiva de uma melodia, congestionamento do sistema, alteração ou destruição de dados, ou a destruição total de um sistema infectado. Os vírus informáticos podem ser classificados de acordo com muitos aspectos diferentes, por exemplo, de acordo com o anfitrião (ou seja, de acordo com o tipo de programas que os vírus informáticos transmitem), de acordo com a forma como actuam no sistema, de acordo com a sua localização na memória, etc.[9] Dependendo dos ficheiros em que os vírus infectam, podem ser divididos:

§ vírus de arranque (infectar apenas partições do sistema)

§ ficheiros de vírus (infectar apenas ficheiros)

§ vírus multipartidos (infectar ficheiros, bem como áreas do sistema)

§ macrovírus (aplicações de ataque usando macros)

Anúncio 4) Minhocas

Os chamados worms informáticos também são referidos como vírus. A razão para a ligação mais estreita com os vírus é o facto de os vermes não precisarem de nenhum hospedeiro, ou seja, nenhum ficheiro executável (semelhante aos vírus). Ao contrário dos vírus, que são anexados como parte de outro programa, estes programas geralmente propagam-se separadamente. Um sistema comprometido é então utilizado por um worm para enviar mais cópias de si mesmo a outros utilizadores através da comunicação em rede. Desta forma, espalha-se muito rapidamente, o que pode levar ao congestionamento de uma rede informática e, portanto, de toda uma infra-estrutura. Ao contrário dos vírus, estes programas são capazes de analisar vulnerabilidades de segurança na segurança de um sistema de informação infectado,[10] pelo que também são utilizados para procurar falhas de segurança em sistemas ou programas de correio.[11]

Anúncio 5, 6) Cavalos de Tróia e Backdoors

Os cavalos de Tróia são geralmente os programas de computador que contêm características ocultas com as quais um utilizador não concorda ou não tem conhecimento, e que são potencialmente perigosos para a operação contínua de um sistema. Tal como com os vírus, estes programas podem ser ligados a outro programa ou aplicação segura, ou podem parecer um programa informático inofensivo. Os cavalos de Tróia, ao contrário dos vírus clássicos, são incapazes de se replicarem ou propagarem sem a "ajuda" de um utilizador. Se um cavalo de Tróia for activado, pode ser utilizado, por exemplo, para apagar, bloquear, modificar, copiar dados ou perturbar o funcionamento de um sistema informático ou redes informáticas.

Alguns Trojans, quando activados sem o conhecimento do utilizador, abrem as portas de comunicação de um computador, o que simplifica significativamente uma maior infecção do sistema afectado por outros programas maliciosos, ou facilita o controlo directo do computador infectado, dito à distância. Tais cavalos de Tróia são referidos como backdoor.[12] Os modernos programas de backdoor melhoraram a comunicação e utilizam a maioria dos protocolos de alguns instrumentos de comunicação, tais como o ICQ.[13]

A utilização de cavalos de Tróia está frequentemente associada à utilização de vários programas de scan[14] ("port scanners"), que são programas que são utilizados principalmente para determinar que portas de rede de comunicação do computador estão abertas, que serviços estão a correr nelas e se é possível realizar um ataque a um sistema deste tipo. Estes dados são novamente enviados a um atacante e são também potencialmente úteis para cometer outros ciberataques.

Anúncio 7) Rootkits

Este termo refere-se não só a programas de computador, mas também a toda a tecnologia utilizada para mascarar a presença de malware (por exemplo, vírus informáticos ou cavalos de Tróia, vermes, etc.) num sistema infectado. Na maioria das vezes, assumem a forma de programas de computador não muito grandes. Os rootkits não são prejudiciais em si mesmos, mas são utilizados pelos criadores de programas maliciosos, tais como vírus, spyware, etc.[15] Um programa rootkit altera o comportamento de todo um sistema operativo, as suas partes, ou aplicações adicionais, para que os utilizadores não tomem consciência da existência de programas maliciosos no seu sistema informático. Em geral, os rootkits podem ser divididos em rootkits de sistema (modificando o kernel) e de aplicação (modificando a configuração da aplicação).[16]

Das aplicações, os rootkits atacam principalmente programas especializados para procurar e remover programas perigosos do sistema, ou seja, antivírus, etc.[17] Ao utilizar um programa rootkit, os programas antivírus não podem remover este programa malicioso do sistema infectado. Desta forma, a presença de um programa malicioso no sistema infectado é prolongada. Deste ponto de vista, pode afirmar-se que os rootkits podem ser muito facilmente utilizados indevidamente para cometer crimes relacionados com o uso ou utilização indevida da tecnologia da informação. Algumas publicações referem-se a estas ferramentas como um subgrupo de cavalos de Tróia de porta traseira.[18]

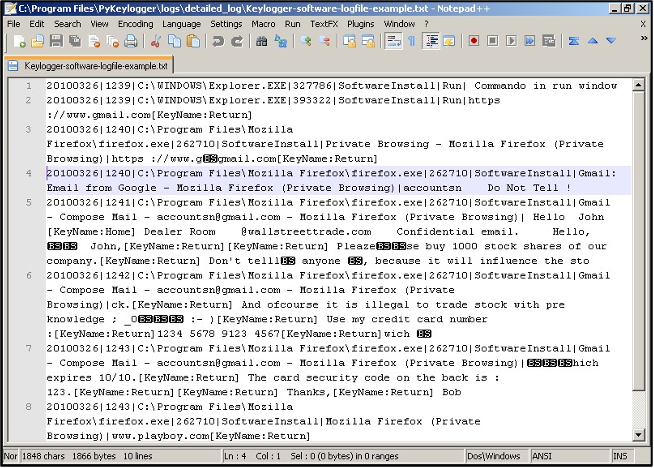

Ad 8) Keylogger (Keystroke Logger)

Keylogger é um software que regista toques de teclas específicos num sistema informático infectado. Na maioria das vezes, um keylogger é utilizado para registar dados de login (nome de utilizador e palavra-passe) em contas que são acedidas a partir de um sistema informático. A informação obtida é então normalmente enviada a um atacante.

Exemplo de operação de keylogger[19]

Anúncio 9) Ransomware

O serviço de resgate será descrito em mais pormenor num capítulo separado.

Distribuição de malwares

Há uma série de formas através das quais o malware pode ser entregue a um sistema informático alvo. Aqui irei listar brevemente alguns métodos de propagação de malware. O malware pode ser distribuído através de:

· Meios de armazenamento portáteis

Por exemplo, utilizando CD, DVD, USB, drive externo, etc. Esta é a forma mais antiga mas ainda eficaz de distribuir malware, onde os utilizadores passam ficheiros infectados ou redes informáticas contendo ficheiros infectados (partilhando tais ficheiros dentro de redes informáticas, tipicamente redes P2P).

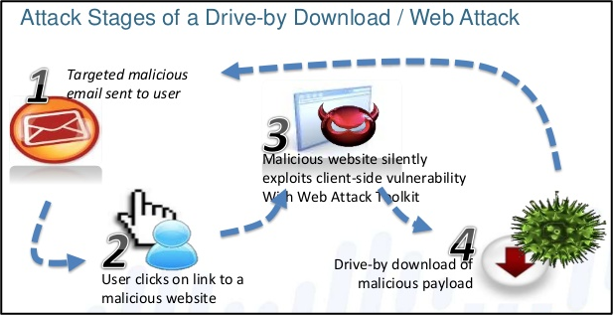

· Drive-by-download

Uma das formas mais comuns de infectar malware é descarregá-lo da Internet e depois executar um ficheiro, normalmente com uma extensão .exe (ficheiro executável), a partir de uma fonte desconhecida. Estes podem ser programas falsos ou falsificados (por exemplo, imitações de Flapp Bird, codecs de meios falsos, etc.), programas utilizados para contornar a protecção dos direitos de autor (rachaduras, keygens, etc. ), programas infectados reais, etc.

Ilustração de um dos possíveis princípios de condução por download.[20]

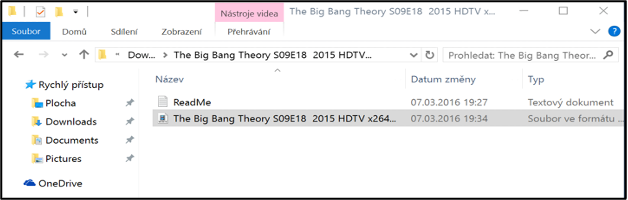

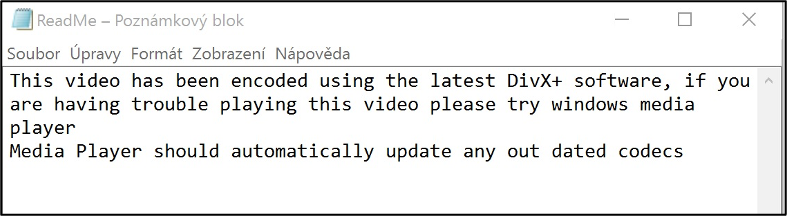

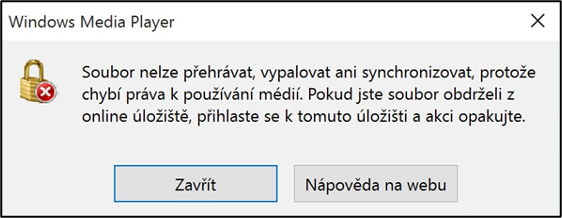

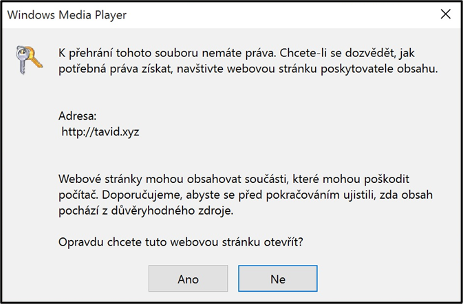

O exemplo seguinte mostra malware descarregado por um utilizador através de uma rede P2P (especificamente, um ficheiro com a The Big Bang Theory -Season 9, Part 18). Este malware levou os utilizadores a descarregar um novo codec através do Media Player para que o vídeo pudesse ser reproduzido. O media player começou a ligar-se ao site de um atacante e depois foi instalado um codec fictício, mas de facto foi instalado malware no computador (neste caso uma combinação de malware: backdoor, keylogger, bot), o que permitiu ao atacante controlar completamente o sistema informático do utilizador.

Neste caso, o facto de a parte oferecida da The Big Bang Theory ainda não ter sido transmitida nos EUA, onde estreia, foi muito impressionante, mas o número de downloads foi nas dezenas de milhares.

Texto sobre a figura: O ficheiro não pode ser reproduzido, queimado ou sincronizado porque faltam os direitos de utilização dos media. Se recebeu o ficheiro de um repositório online, inicie a sessão nesse repositório e tente novamente.

Fechar /

Ajuda na web

Texto sobre a figura: Não tem permissão para reproduzir este ficheiro. Para saber como obter os direitos necessários, visite o website do fornecedor de conteúdos.

Endereço: http://tavid.xyz

Os sítios Web podem conter componentes que podem prejudicar o seu computador. Recomendamos que se assegure de que o conteúdo vem de uma fonte de confiança antes de prosseguir.

Tem a certeza de que quer abrir esta página web?

Sim / Não

· "Documentos de escritório"

Muito frequentemente, o malware espalha-se no corpo de ficheiros como, por exemplo: .doc, . xls, . avi, etc. Só os vírus macro podem ser distribuídos desta forma. Um utilizador assume que está a abrir um documento Word, mas ao mesmo tempo corre um ficheiro executável que se mascara como esse documento.

· Correio electrónico

O malware pode ser armazenado num anexo a um e-mail, ou pode ser um script dentro de um corpo de e-mails HTML[21] . Esta é actualmente uma das formas mais comuns de distribuição de malware. Exemplos disso são as actuais campanhas de phishing, hoaxes, spam, etc.

· HTML

Os malwares podem ser colocados directamente num website ou em scripts individuais.

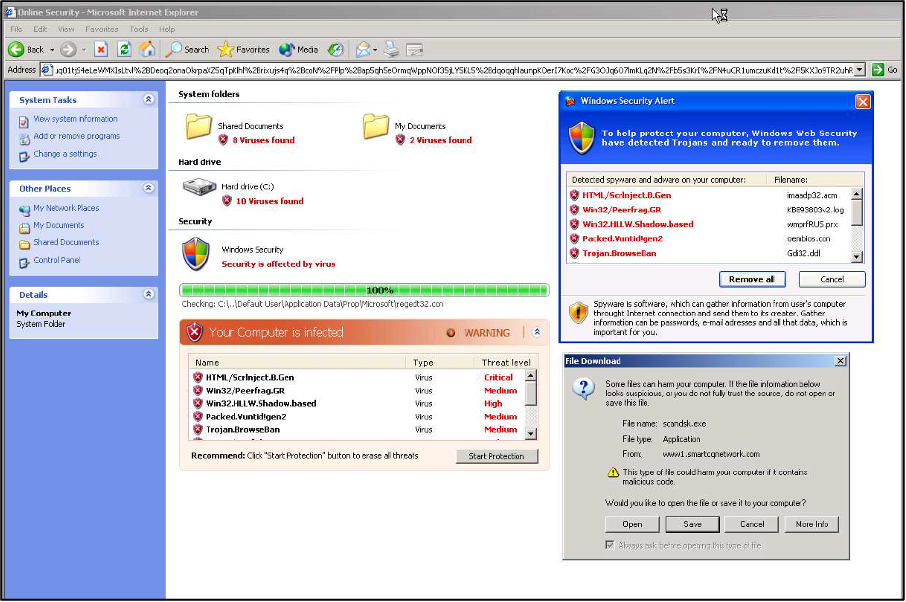

· Antivírus falso

Aos utilizadores é normalmente oferecido um antivírus gratuito - como adware. Este antivírus irá "scanear o seu computador" e detectar vulnerabilidades graves e malware que o antivírus de um utilizador não detectou. O falso antivírus combina um ataque de engenharia social (levantando preocupações sobre software malicioso) com a instalação de malware contido num falso antivírus.

Antivírus falso

Antivírus falso[22]

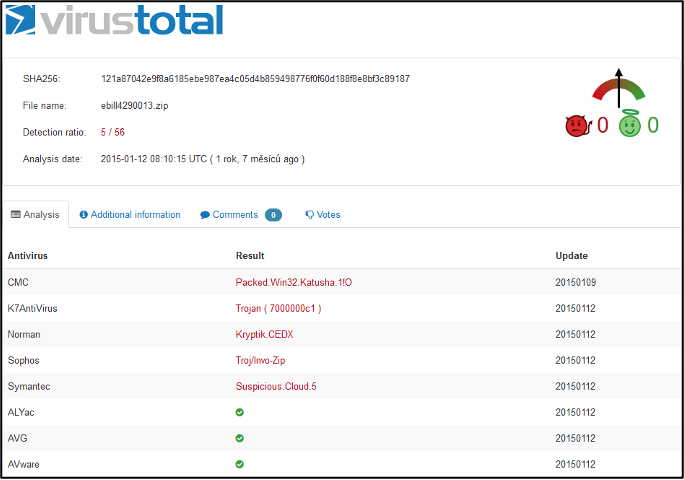

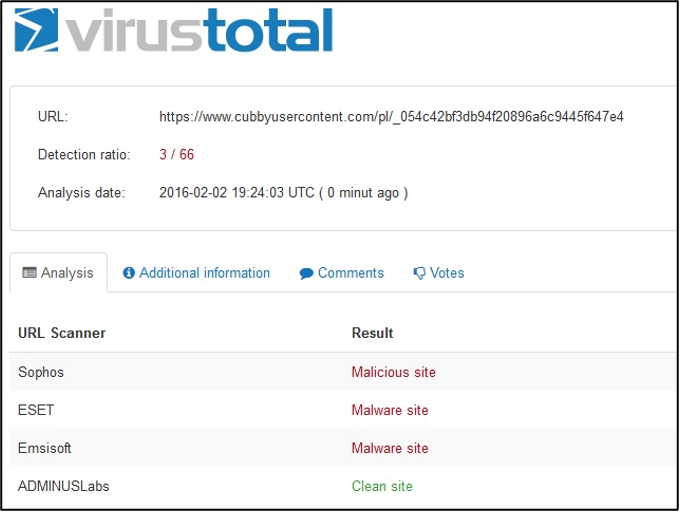

Se um utilizador não tiver a certeza se um ficheiro ou website contém malware, pode usar uma variedade de ferramentas para o ajudar a verificar a existência de malware.

Um dos serviços comprovados é https://www.virustotal.com/. Nesta página web, um utilizador pode especificar uma digitalização de um ficheiro até 128 MB ou ter um sítio web a que pretende aceder verificado. (É aconselhável realizar esta digitalização, por exemplo, ao visitar sítios bancários na Internet ou sítios de pagamento. É preciso copiar o URL completo da página que se visita). O serviço Virustotal liga empresas que lidam com cibersegurança, desenvolvimento de produtos antivírus, etc., enquanto o pedido de um utilizador é testado pelas ferramentas de todas estas empresas, aumentando assim a probabilidade de detecção de software malicioso.

O seguinte ecrã de impressão mostra o resultado da digitalização de um ficheiro recentemente entregue, como parte de uma campanha de phishing. No dia seguinte ao início desta campanha, apenas 5 empresas identificaram malware num ficheiro anexo, e no prazo de uma semana todas as outras empresas conseguiram identificá-lo. Contudo, o tempo entre a entrega de actualizações aos antivírus dos utilizadores nos seus sistemas informáticos e o início do ataque é crucial para o eventual sucesso de um atacante.

Resultado do teste do ficheiro

Resultado do teste do website

O malware pode ser instalado em quase todos os sistemas informáticos. Os casos de instalação de micromalware são exemplos de instalações específicas. Trata-se de código malicioso que se espalha num número relativamente pequeno de sistemas informáticos. Este código apresenta um comportamento anormal e os programas de segurança falham frequentemente em responder. O caso mais conhecido de micromalware é o verme STUXNET[23] ou a instalação de um cliente botnet no já mencionado frigorífico.

Um malware concebido para dispositivos móveis (malware móvel) é então um capítulo separado. O primeiro malware concebido para atacar telemóveis foi descoberto por volta de 2004. Hoje, Kaspersky Lab, que relatou a descoberta na altura, afirma que existem mais de 340.000 malwares.[24]

Se nos concentrarmos no sistema operativo mais vulnerável dentro de dispositivos móveis, então a maioria das ameaças visam o SO Android. A razão para isto é principalmente a variedade de versões de sistemas operativos usados e a sua desactualização. A maioria dos dispositivos Android não permite actualizar o seu sistema operativo para a versão mais recente, que é normalmente modificada para suportar vulnerabilidades conhecidas e já corrigiu bugs de versões anteriores deste sistema operativo. De facto, estima-se que 77% das ameaças que atacam o sistema operativo Android poderiam ser eliminadas através da utilização da versão mais recente deste sistema operativo.

No caso de dispositivos móveis, os atacantes utilizam principalmente:

- Versão desactualizada de um sistema operativo de dispositivo móvel (vulnerabilidades conhecidas de sistemas individuais);

- Segurança mínima de um dispositivo móvel por meios anti-vírus;

- Ignorância do utilizador (Muitos utilizadores instalam imprudentemente aplicações "a partir de uma fonte desconhecida" ou aplicações que requerem acesso e permissões excessivas dentro do dispositivo. );

- Engenharia social e "ondas de interesse" em aplicações de um certo tipo.

Uma das razões pelas quais o Android é atacado como sistema operativo principal é o facto de a segurança das aplicações não ser verificada dentro do canal de distribuição (Google Play) (ou se uma determinada aplicação não contém malware, por exemplo), como é o caso do sistema operativo iOS e do seu canal de distribuição (App Store).

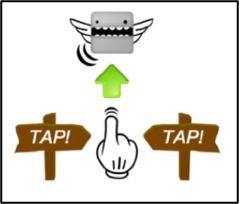

Um exemplo do acima referido é o Flappy

Bird e os seus "clones". Esta aplicação foi desenvolvida por

Nguyễn Hà Đồng e lançada para distribuição no iOS a 24 de Maio de 2013. Esta

aplicação ficou disponível para o SO Android em 2014, e em Janeiro de 2014

tornou-se o jogo gratuito mais descarregado. O criador retirou o jogo do

mercado a 10th de Fevereiro de 2014. O jogo registou mais de 50

milhões de descarregamentos.

Um exemplo do acima referido é o Flappy

Bird e os seus "clones". Esta aplicação foi desenvolvida por

Nguyễn Hà Đồng e lançada para distribuição no iOS a 24 de Maio de 2013. Esta

aplicação ficou disponível para o SO Android em 2014, e em Janeiro de 2014

tornou-se o jogo gratuito mais descarregado. O criador retirou o jogo do

mercado a 10th de Fevereiro de 2014. O jogo registou mais de 50

milhões de descarregamentos.

Já na altura em que o jogo original Flappy Bird estava no mercado, vários clones deste jogo para o SO Android começaram a aparecer, muitos dos quais beneficiaram apenas do sucesso do original. Contudo, o malware foi deliberadamente colocado em várias outras versões, e estima-se que até 79% dos clones deste jogo tenham sido infectados com software malicioso.[25] Os clones infectados incluem, por exemplo, os seguintes produtos:

A infecção de um telemóvel pode ser um dos alvos principais de um atacante, uma vez que estes dispositivos são tipicamente utilizados hoje em dia para autenticação de dois factores de autenticação de bancos ou compras pela Internet. Os atacantes tentam utilizar a informação obtida, por exemplo, para levantar fundos através do acesso directo à conta bancária de um utilizador através do serviço bancário da Internet ou para obter informação sensível.

Possibilidades de sanções penais na República Checa

Na República Checa, é possível punir um ataque com malware de acordo com a Secção 230 (Acesso não autorizado a um sistema informático e a um portador de informação) do Código Penal. A posse de malware, com a intenção de cometer uma infracção penal nos termos da Secção 182 (Violação do sigilo das mensagens transportadas) ou uma infracção penal nos termos da Secção 230 do Código Penal, é uma infracção penal nos termos da Secção 231 (Obtenção e posse de dispositivos de acesso e senhas de sistemas informáticos e outros dados deste tipo) do Código Penal. Se o objectivo de um vírus fosse obter, por exemplo, informações classificadas ou apoio de um grupo terrorista, um agressor poderia, por exemplo, cometer os crimes da Secção 311 (Ataque terrorista), da Secção 316 (Inteligência) ou da Secção 317 (Ameaça de informações classificadas) do Código Penal na fase de preparação.

Possibilidades de sanções penais na Polónia

Violação da integridade dos dados (vírus, trojans), 268 do Código Penal, Arte. 268a do Código Penal. Esta infracção diz respeito, nomeadamente, ao roubo de dados pessoais, à sua disponibilização a terceiros sem o consentimento do proprietário, bem como à sua utilização de forma não autorizada. Existem sanções financeiras (até PLN 100.000) pela prática destes actos.

Artigo 268º Tornar difícil para uma pessoa com direito de se familiarizar com a informação

§ Quem, sem ter o direito de o fazer, destruir, danificar, apagar ou alterar um registo de informação importante ou de qualquer outra forma impedir ou obstruir consideravelmente uma pessoa com direito de tomar conhecimento da mesma, será sujeito a uma multa, a pena de limitação da liberdade ou privação de liberdade por um período até 2 anos.

§ 2 Se o acto especificado no § 1 disser respeito a um registo num suporte de dados informático, o autor do crime

será sujeito à pena de privação de liberdade por um período máximo de 3 anos.

§ 3. Quem, ao cometer o acto especificado nos § 1 ou 2, causar danos substanciais à propriedade, estará sujeito à pena de privação de liberdade por um período compreendido entre 3 meses e 5 anos.

Artigo 268a. Destruir, danificar, apagar, alterar ou impedir o acesso aos dados informáticos

§ Quem, sem ter o direito de o fazer, destruir, danificar, apagar, alterar ou obstruir o acesso aos dados informáticos ou interferir substancialmente ou impedir o processamento, armazenamento ou transferência automatizados de tais dados

será sujeito à pena de privação de liberdade por um período máximo de 3 anos.

§ 2. Quem, ao cometer o acto especificado no § 1, causar danos substanciais à propriedade,

está sujeita à pena de privação de liberdade por um período compreendido entre 3 meses e 5 anos.

§ 3 A acusação da infracção especificada nos § 1 ou 2 deve ocorrer com base numa moção dos feridos

Possibilidades de sanções penais em Portugal

De acordo com a Arte. 6(2) da Lei sobre o Cibercrime, a criação, distribuição ou difusão ilegal de qualquer programa informático, instrução executável, código ou dados destinados a efectuar um acesso ilegal a um sistema informático é penalizada como sendo um acesso ilegal. O mesmo se aplica aos crimes de danos a programas informáticos ou outros dados informáticos [Interferência de dados] (art. 4(3), Sabotagem informática [Interferência ilegal] (art. 5(2) e Intercepção ilegal (art. 7(3), uma vez que o legislador português decidiu não ter uma única disposição para a utilização indevida de dispositivos, como a Convenção de Budapeste (art. 6).

[1] Esta não é uma lista completa de diferentes tipos de malware. Trata-se antes de definir os tipos básicos de malware, incluindo uma explicação de como eles funcionam.

[2] Há empresas especializadas em "pagar por instalação" (PPI). "PPI causa então muitas actividades que levam à instalação de add-ons ou outro software indesejado, que (no caso menos prejudicial) troca anúncios em websites sem o conhecimento do utilizador ou insere-os onde não há anúncios no site... O PPI baseia-se no facto de que aqueles que oferecem estes serviços não prestam qualquer atenção a se o utilizador quer instalar algo. Recebem até 1,50 USD por instalação, pelo que é mais do que certo que instalações fraudulentas e automatizadas são um elemento essencial do seu "modelo de negócio".

[3] Figura destes pop-ups. Para mais detalhes, ver Adware. [online]. [cit.10.8.2016]. Disponível a partir de: http://www.mhsaoit.com/computer-networking-previous-assignments/324-lesson-16-h-the-secret-history-of-hacking

[4] [em linha]. [cit.10.8.2016]. Disponível em: https://i.ytimg.com/vi/GcvlB-EpMwA/maxresdefault.jpg

[5] Por exemplo, uma visão geral dos websites visitados, os seus endereços IP, visão geral dos programas instalados e utilizados, registos de downloads de ficheiros da Internet, dados sobre a estrutura e o conteúdo dos directórios armazenados no disco rígido, etc.

[6] [cit.8.1.2008]. Disponível a partir de: http://www.spyware.cz/go.php?p=spyware&t=clanek&id=9

[7] Estes podem ser, por exemplo: Browser Helper Object (biblioteca DLL, permitindo aos programadores mudar e monitorizar o Internet Explorer); Hijacker (software que altera uma página inicial de um navegador da web); Dialers [redirecciona a linha telefónica para tarifas telefónicas caras (actualmente, principalmente ataques a telemóveis e trocas VoIP)]; Keystroke Logger / Keylogger (monitorização de teclas); Administração remota (permite a um utilizador remoto controlar remotamente o sistema informático de um utilizador); Tracer (um programa que monitoriza o movimento de um sistema informático - tipicamente um dispositivo móvel), etc.

[8] Para mais detalhes ver The Malware Museum. O Museu da Malware @ Internet Archive. [online]. [cit.17.5.2016]. Disponível a partir de: https://labsblog.f-secure.com/2016/02/05/the-malware-museum-internet-archive/

[9] Mais detalhes, por exemplo, em PO`ÁR, Josef. Informační bezpečnost. Plzeň: Aleš Čeněk, 2005, p. 216 et seq.

[10] Para mais detalhes ver RAK, Roman e Radek KUMMER. Informačníhrozby v letech 2007-2017. Security magazín, 2007, vol. 14, No. 1, p. 4.

[11] Cf. JIROVSKÝ, Václav e Oldřich KRULÍK. Základní definice vztahující se k tématu. Security magazín, 2007, vol. 14, No. 2, p. 47.

[12] Uma visão geral dos Trojans mais comuns, juntamente com uma lista das suas funções e portas de comunicação, pode ser obtida a partir de vários websites disponíveis na Internet. Para mais pormenores ver, por exemplo, http://www.test.bezpecnosti.cz/full.php

[13] Cf. JIROVSKÝ, Václav. Kybernetická kriminalita. Nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praga: Grada, 2007, p. 63.

[14] Estes programas são por vezes referidos como programas de digitalização ou scanner.

[15]Para mais detalhesscf. BALIGA, Arati, Liviu IFTODE e Xiaoxin CHEN. Contenção Automatizada de Ataques de Rootkits. Computers & Security, 2008, vol. 27, No. 7-8, pp. 323-334.

[16] Cf. RAK, Roman e Radek KUMMER. Informačníhrozby v letech 2007-2017. Security magazín, 2007, vol. 14, No. 1, p. 5.

[17] Por exemplo, o Trojan DNS-Changer primeiro ataca programas de segurança, retirando-se da lista de programas maliciosos, o que torna impossível a sua detecção. Para mais detalhes: PLETZER, Valentin. Demaskovaný spyware. CHIP, 2007, No. 10, pp. 116-120.

[18] JIROVSKÝ, Václav. Kybernetická kriminalita. Nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praga: Grada, 2007, p. 65

[19]Captura de teclas e informação sobre ficheiros em execução. [online]. [cit.10.8.2016]. Disponível em: http://img.zerosecurity.org/files/2013/10/Keylogger-software-logfile-example.jpg

[20] [em linha]. [cit.10.7.2016]. Disponível em: https://image.slidesharecdn.com/delljointevent2014november-onur-141105074412-conversion-gate02/95/end-to-end-security-with-palo-alto-networks-onur-kasap-engineer-palo-alto-networks-23-638.jpg?cb=1415174438

[21] Hyper Text Markup Language - Este é o nome da linguagem de marcação utilizada para criar páginas web.

[22] Duas versões de antivírus falso. [online]. [cit.10.8.2016]. Disponível a partir de: http://www.cctslo.com/images/fake-personal-antivirus.jpg

[23] Para mais detalhes, ver, por exemplo, Stuxnet. [online]. [cit.23.7.2016]. Disponível a partir de: https://cs.wikipedia.org/wiki/Stuxnet

[24]O primeiro malware móvel: como Kaspersky Lab descobriu Cabir. [online]. [cit.29.6.2015]. Disponível a partir de: http://www.kaspersky.com/about/news/virus/2014/The-very-first-mobile-malware-how-Kaspersky-Lab-discovered-Cabir

Ver também, por exemplo:

kód cílí na mobily, šíří se jako lavina. [online]. [cit.17.5.2016]. Disponível a partir de: https://www.novinky.cz/internet-a-pc/bezpecnost/401956-skodlivy-kod-cili-na-mobily-siri-se-jako-lavina.html

Advertência! Mais de 900 milhões de telefones Android Vulneráveis ao Novo Ataque "QuadRooter". [online]. [cit.10.8.2016]. Disponível a partir de: https://thehackernews.com/2016/08/hack-android-phone.html

[25] Para mais detalhes, ver, por exemplo, Flappy Bird Clones Help Mobile Malware Rates Soar. [online]. [cit.14.8.2016]. Disponível a partir de: http://www.mcafee.com/us/security-awareness/articles/flappy-bird-clones.aspx