Detecção e prevenção de ameaças cibernéticas

4. Manifestações de cibercriminalidade

4.2. Botnet

Botnet pode ser simplesmente definida como uma rede de bots ligados por software[1] que executam uma acção baseada num comando do "proprietário" (ou administrador) dessa rede. A rede construída desta forma pode ser utilizada para actividades legais (por exemplo, computação distribuída) ou para actividades ilegais (ver abaixo).

Foram os cálculos distribuídos que, de facto, inadvertidamente deram aos criminosos a ideia de construir botnets da forma como são entendidos hoje em dia. O texto seguinte é de um website sobre computação distribuída: "A maioria dos computadores no mundo utiliza todo o seu potencial informático apenas durante uma parte muito pequena do seu tempo de funcionamento, mas o seu consumo de electricidade é apenas ligeiramente inferior ao que seria se fossem totalmente utilizados. É uma pena não utilizar este computador de lounging, e muito poucas pessoas se apercebem da quantidade de energia não utilizada que existe no mundo... Na computação distribuída, o ditado "Não há necessidade de um duche, algumas gotas também ajudam" aplica-se na totalidade, e gotas de milhões de computadores comuns no mundo excedem várias vezes o desempenho mesmo dos maiores supercomputadores do mundo... O envolvimento em qualquer projecto de computação distribuída consiste apenas na instalação do cliente, e este pode normalmente realizar todas as actividades necessárias e cuidar de aplicações específicas... A maioria dos projectos funciona de modo a que o trabalho total seja dividido em muitas partes e estas são depois enviadas para computadores individuais, que as solicitam. Depois de processar cada peça, os próprios computadores individuais enviam os dados resultantes de volta ao centro do projecto, onde os resultados são novamente combinados numa única unidade".[2]

A própria ideia de distribuição de recursos, ou a utilização de baixo poder computacional de outros sistemas informáticos, por exemplo para calcular algoritmos matemáticos complexos, etc., não é definitivamente má e é muito mais eficiente do que a utilização e construção de "supercomputadores". Contudo, como seres humanos somos muito inventivos, era óbvio que esta ideia seria utilizada para outros fins que não o altruísmo ou a caridade. A capacidade de distribuir diferentes tarefas entre diferentes computadores geograficamente localizados tem sido e é atractiva para os atacantes.

O actual sistema informático, por exemplo, sob a forma de servidor de correio, não tem qualquer problema em enviar dezenas de milhões ou biliões de mensagens de correio electrónico por dia. Se um utilizador decidir utilizar este sistema, por exemplo, para espalhar spam, este sistema informático (rastreável por identificadores como o endereço IP) realizará esta actividade apenas por um período muito curto, uma vez que será bloqueado muito em breve pelo ISP (por exemplo, devido a tráfego ilegítimo ou excessivo na rede, que pode ser marcado como spam); o seu endereço aparecerá nas "listas negras", e com base nesta informação o tráfego será bloqueado (por exemplo, correio de saída). No entanto, se um atacante usar energia distribuída sob a forma de uma botnet, terá milhares a centenas de milhares de computadores, cada um dos quais envia uma parte das mensagens (por exemplo, 1000-2000 mensagens por dia). Tal tráfego não será então considerado problemático e não será interrompido.

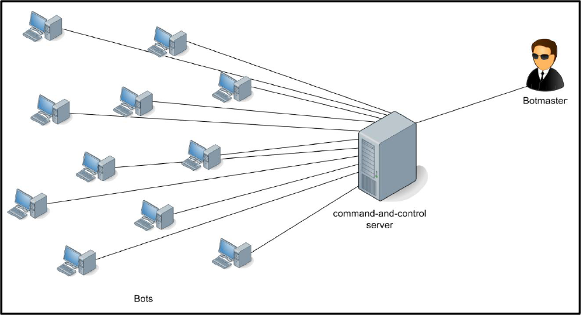

É típico para uma botnet que se um sistema informático alvo for infectado, este sistema, chamado "zombie" ou "bot", liga-se a um servidor de controlo central [chamado servidor de comando e controlo (C&C)]. Todo o sistema (contendo zombies e C&C) é controlado por um atacante (referido como botmaster ou botherder) que controla os bots através de um servidor C&C.[3]

Os seguintes elementos são característicos (necessários) para o botnet:

1. Infra-estrutura de comando e controlo (C&C)

É uma infra-estrutura que consiste num elemento (ou elementos) de controlo e robots (controlados por sistemas informáticos).

2. Instalação e controlo de um bot

Trata-se na maioria das vezes de malware que é espalhado através de uma botnet ou de outra forma. O principal objectivo de tal malware é integrar outros sistemas informáticos numa botnet. O malware explora várias vulnerabilidades em sistemas informáticos.

3. Controlo de robots através de infra-estruturas C&C

Um bot é um software que funciona secretamente e utiliza canais de comunicação comuns (IRC, IM, RFC 1459, etc.) para comunicar com um servidor C&C. Os novos bots tentam obter o máximo de informação possível do seu ambiente e promover-se a outros sistemas informáticos.

Com base na arquitectura, existem botnets com:

1. Arquitectura centralizada

Esta arquitectura é tipicamente construída sobre o princípio da comunicação cliente-servidor. Os sistemas informáticos finais (zombies/bots) comunicam directamente com o servidor C&C (elemento de controlo central) e seguem instruções e utilizam recursos deste servidor.

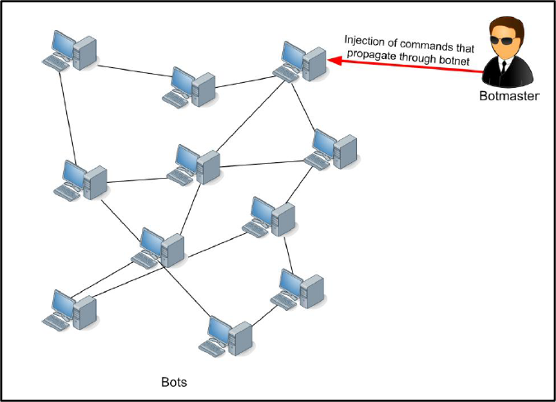

2. Arquitectura descentralizada

É tipicamente construído em arquitectura peer-to-peer (P2P). Esta arquitectura permite a partilha de recursos e comandos dentro de uma rede P2P. Não existe um elemento de controlo central na forma "clássica", o que torna este sistema mais resistente à tentativa de assumir o controlo através deste elemento de controlo.

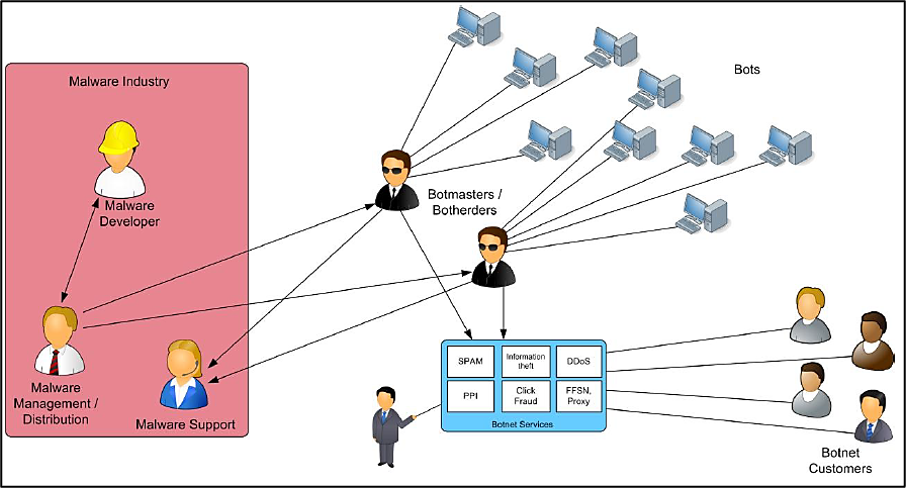

As botnets podem ser utilizadas para muitas actividades, mas os ganhos financeiros estão principalmente em primeiro plano, o que consiste em gerar os seus próprios ataques (por exemplo, resgates, phishing, spam, roubo de informação, DDoS, etc.), bem como alugar os seus serviços ou toda a botnet aos clientes. Graças ao acima exposto, é possível incluir a botnet na estrutura do crime como serviço (onde o serviço é oferecido: botnet-as-a-service), ou na economia do malware[6] , onde representa a plataforma técnica básica necessária para realizar uma série de ciberataques.

Economia malware

O sistema informático que se torna parte da botnet é então tipicamente utilizado para uma das actividades descritas na tabela seguinte. É de notar que estes ataques são normalmente combinados ou distribuídos dentro da rede de bots no que respeita à sua ocupação, procura por parte dos "clientes", etc.

|

Envio de |

Roubo de Identidade |

Ataques DoS |

Clique Fraude |

|

- spam - phishing - malware - adware - spyware |

Os dados e informações

pessoais e sensíveis são obtidos e enviados (de volta ao agressor). - |

Lançamento de um ataque DoS

contra um alvo (sistema informático) especificado pelo botmaster. |

O sistema informático exibe (ou clica em) links publicitários no site sem o conhecimento do utilizador. Isto dá a impressão de que o site tem tráfego e os anunciantes estão a perder dinheiro.[7] |

No quadro abaixo resumo uma lista de algumas redes de botnets conhecidas[8] :

|

Data de criação |

Data final |

Nome |

Número estimado de bots |

Número de spam em milhares de milhões por dia |

Alias (também conhecido por) |

Mais informações |

|

2002 |

|

|

|

|

|

|

|

|

2011 |

2,300,000 |

|

|

Porta traseira. Recolha de informações pessoais e sensíveis. |

|

|

2004 |

|

|

|

|

|

|

|

230,000[16] |

5.7 |

Beagle, Mitglieder, Lodeight |

Envio maciço de spam. Concebido para sistemas informáticos com sistema operativo Windows. |

|||

|

Marina Botnet |

6,215,000[16] |

92 |

DamonBriant, BOB.dc, Cotmonger, Hacktool.Spammer, Kraken |

|

||

|

180,000[17] |

Sinowal, Anserin |

Distribuição de malware e recolha de dados sensíveis e pessoais. Concebido para sistemas informáticos com sistema operativo Windows. |

||||

|

160,000[18] |

3 |

Nuwar, Peacomm, Zhelatin |

Envio de spam. Concebido para sistemas informáticos com sistema operativo Windows. |

|||

|

2006 |

|

|

|

|

|

|

|

Março de 2011 |

150,000[19] |

30 |

RKRustok, Costrat |

Envio de spam. Capaz de enviar até 25.000 mensagens de spam por hora a partir de um computador. Activo no sistema operativo Windows. |

||

|

125,000[20] |

0.8 |

Buzus, Bachsoy |

Envio principalmente de spam farmacêutico. |

|||

|

2007 |

|

|

|

|

|

|

|

1,500,000[21] |

74 |

Pandex, Mutant (relacionado com: Wigon, Pushdo) |

Envio de spam. Por defeito, utiliza o Pushdo Trojan para infectar um sistema informático. Activo no sistema operativo Windows. |

|||

|

1,300,000[22] |

Backdoor, permitindo-lhe assumir o controlo de um computador infectado. Após a instalação, recolheu dados, parou processos, ou lançou ataques DDoS. |

|||||

|

Março de 2007 |

Novembro de 2008 |

450,000[23] |

60 |

Cbeplay, Permutador |

Enviando principalmente spam. O trojan Srizbi foi utilizado para infectar sistemas informáticos. |

|

|

260,000[16] |

2 |

nenhuma |

Envio principalmente de spam farmacêutico. |

|||

|

Setembro de 2007 |

dBot |

10,000+ (Europa) |

dentaoBot, d-net, SDBOT |

|

||

|

10,000[16] |

0.15 |

Rlsloup, Pixoliz |

Envio de spam. |

|||

|

2008 |

|

|

|

|

|

|

|

1,000,000[24] |

Sector, Kuku |

Grupo Malware. Os sistemas informáticos infectados com Sality comunicam através de P2P. A actividade consiste em: enviar spam, recolher dados sensíveis, atacar servidores web, efectuar cálculos distribuídos (por exemplo, para quebra de palavra-passe, etc.). Activo no sistema operativo Windows. |

||||

|

Abril de 2008 |

|

495,000[33] |

9 |

Kracken |

Distribuição de malwares. Ligação de outros computadores à botnet. |

|

|

Dezembro de 2009 |

12,000,000[25] |

Botnet principalmente envolvido em golpes e ataques DDoS. Foi uma das maiores redes de botnets de sempre. |

||||

|

Novembro de 2008 |

10.500,000+[26] |

10 |

DownUp, DownAndUp, DownAdUp, Kido |

Worm attacking computer systems with Windows OS. Os bugs deste SO foram utilizados para expandir ainda mais o botnet. |

||

|

Novembro de 2008 |

Março de 2010 |

80,000[27] |

1.5 |

Waled, Waledpak |

Envio de spam e distribuição de malware. Rescindido pela acção da Microsoft. |

|

|

Maazben |

50,000[16] |

0.5 |

Nenhum |

Envio de spam, malware, scam, phishing. |

||

|

OnewordSub |

40,000[28] |

1.8 |

|

|||

|

Gheg |

30,000[16] |

0.24 |

Tofsee, Mondera |

|

||

|

Nucrypt |

20,000[28] |

5 |

Loosky, Locksky |

|

||

|

Wopla |

20,000[28] |

0.6 |

Pokier, Slogger, Cryptic |

|

||

|

15,000[29] |

Danmec, Hydraflux |

Ataques de phishing, injecções SQL, propagação de malware. |

||||

|

12,000[28] |

0.35 |

Spam-DComServ, Covesmer, Xmiler |

Usando P2P

|

|||

|

|

19/07/2012 |

560,000[31] |

39.9 |

Tedroo |

Envio principalmente de spam farmacêutico. |

|

|

|

||||||

|

2009 |

|

|

|

|

|

|

|

Maio de 2009 |

Novembro de 2010 |

30,000,000[30] |

3.6 |

Oficla |

Envio de spam. Terminada por uma acção conjunta da polícia holandesa, Govcert NL, Europol. Kaspersky Lab, etc. Provavelmente o maior botnet conhecido. |

|

|

|

Novembro de 2009 |

509,000[32] |

10 |

Ozdok |

Envio de spam. |

|

|

Agosto de 2009 |

250,000[34] |

2.25 |

Spamnost |

Envio de spam e realização de ataques DDoS. |

||

|

2010 |

|

|

|

|

|

|

|

Janeiro de 2010 |

LowSec |

11,000+[16] |

0.5 |

LowSecurity, FreeMoney, Ring0.Tools |

|

|

|

4,500,000[35] |

TDSS, Alureon |

|

||||

|

3,600,000 (apenas EUA)[36] |

Zbot, PRG, Wsnpoem, Gorhax, Kneber |

Centrado em actividades relacionadas com o roubo de informações de contas bancárias. Também instalou o CryptoLocker ransomware, etc. Activo no sistema operativo Windows. |

||||

|

(Vários: 2011, 2012) |

300,000+ |

4 |

Hlux |

Maioritariamente envolvido no roubo de Bitcoin e no envio de spam. |

||

|

2011 |

|

|

|

|

|

|

|

2015-02 |

3,000,000[37] |

Worm attacking computer systems with Windows OS. Encerrada por uma acção conjunta da Europol e da Symantec. |

||||

|

|

|

2,000,000 |

|

Max+++ Sirefef |

Botnet utilizado principalmente para mineração de bitcoins e fraude por clique. Activo no sistema operativo Windows. |

|

|

2012 |

|

|

|

|

|

|

|

120,000 |

Nenhum |

Clique Fraude |

||||

|

|

|

|

|

|

Botnet envolvida na propagação de malware e ataques DDoS. A maioria dos zombies (até 85%) estão localizados na China. O cliente botnet foi encontrado em sistemas informáticos entregues directamente a partir da fábrica. |

|

|

2013 |

|

|

|

|

|

|

|

|

|

Boatnet |

Mais de 500 computadores servidores |

0.01 |

YOLOBotnet |

|

|

|

|

Zer0n3t |

Mais de 200 computadores servidores |

4 |

FiberOptck, OptckFiber, Fib3rl0g1c |

|

|

2014 |

|

|

|

|

|

|

|

|

|

300,000+ |

|

Soundfrost |

Envio de spam. |

|

|

|

|

6,000,000 |

|

|

|

|

|

2016 |

|

|

|

|

|

|

|

|

|

380,000 |

|

|

DDoS, envio de spam. |

|

|

|

|

Methbot |

6.000 domínios e 250.267 URLs distintos |

|

|

|

|

2018 |

|

|

|

|

|

|

|

|

|

3ve |

1,7 milhões de computadores e um grande número de servidores |

|

|

Roubo de dinheiro. |

De facto, qualquer sistema informático pode ser ligado a uma rede de botnets. Entre outras coisas, estes são sistemas que satisfazem os requisitos da Internet das Coisas (IoT). Em 2014, foi relatado um caso em que uma rede de bots incluía um frigorífico que enviava mais de 750.000 e-mails de spam.[9]

O estudo da Nigam mostra[10] que existem dezenas de botnets directamente criados e principalmente centrados em sistemas informáticos, aos quais podemos chamar dispositivos móveis (por exemplo, smartphones, tablets, etc.). Devido à instalação de aplicações de fontes desconhecidas e à considerável ausência de produtos antivírus nos dispositivos móveis dos utilizadores, é também muito mais fácil instalar malware nestes dispositivos móveis e assim ganhar controlo sobre eles. Estes dispositivos são actualmente capazes de satisfazer plenamente os requisitos de um botmaster para o funcionamento de uma botnet, ou para as tarefas atribuídas aos "zombies".

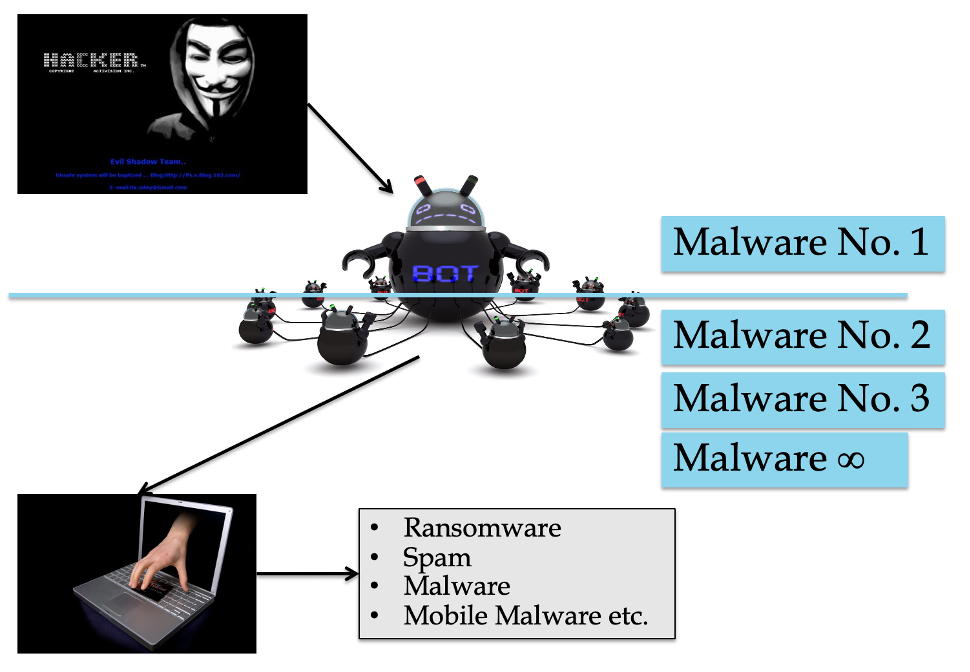

O malware serve como um meio de obter acesso, controlo e maior disseminação de malware ou outras tarefas, tal como dirigido por um atacante, e não apenas no caso de botnets. No entanto, se o malware estiver actualmente infectado no sistema informático de um utilizador, é altamente provável que se tenha tornado parte da rede de botnets. Um atacante (botmaster) instala malware num sistema informático (zombie) que lhe permite manipular o sistema informático remotamente (malware Nº 1 - enquanto este malware deixa o controlo ao botmaster mesmo que, por exemplo, parte ou a totalidade da botnet seja alugada). Só então é instalado outro software malicioso (malware 2. para malware ∞) para realizar outras tarefas (por exemplo, envio de spam, recolha de dados, extorsão utilizando ransomware, etc.). Toda a estrutura pode ser ilustrada como se segue:

Malware instalado num sistema informático ligado a uma botnet

De uma perspectiva legal, pode afirmar-se que as botnets representam redes inteiras de sistemas informáticos infectados sobre os quais um terceiro assumiu algum controlo sem autorização, sem o conhecimento dos utilizadores autorizados. Esses sistemas infectados servem na maioria das vezes como base para a ligação anónima de um atacante à Internet, para o envio de programas maliciosos, para a realização de ataques a outros alvos, para a realização de ataques DoS, para a difusão de spam, roubo de identidade ou outros ciberataques.

Possibilidades de sanções penais na República Checa

Quanto à própria actividade de um agressor, que consiste na instalação de malware para o controlo subsequente de um sistema informático, é possível avaliar esta conduta de acordo com a Secção 230 do Código Penal (acesso não autorizado ao sistema informático e ao portador de informação). Se um atacante colocar malware num sistema informático com a intenção de causar danos ou outros danos a outro ou obter um benefício não autorizado para si próprio ou para outro, as suas acções poderão ser qualificadas de acordo com a Secção 230 (2) (d) do Código Penal.

Pode argumentar-se que é também uma utilização não autorizada da posse de outrem (porque o sistema informático em questão é a posse de outrem nestes casos) ao abrigo da Secção 207 (1) al. (1) do Código Penal. A aplicação da Secção 207 (1) al. (2) do Código Penal[11] pode ser bastante problemática, pois a intensidade da intervenção e utilização do sistema informático é decisiva. Com base neste grau de intensidade, seria possível, se apropriado, quantificar os danos sofridos como expressão de depreciação no momento da utilização. Infelizmente, ao utilizar este cálculo, os danos causados não são pequenos.

A protecção real contra a ligação e utilização de computadores dentro da rede botânica pode ter dois níveis. O primeiro nível consiste em aumentar a protecção dos direitos de propriedade, complementando a Secção 207 do Código Penal com o elemento objectivo básico, cuja redacção poderia ser a seguinte: "Quem utilizará um sistema informático sem o consentimento da pessoa habilitada".

Esta disposição também definiria a circunstância que consiste em interferir com os direitos de propriedade de outro. No caso de utilização não autorizada da posse de outrem em relação a um sistema informático, a solução não é reduzir os danos de não pequenos para insignificantes (ver Secção 207 (1) al. (1) do Código Penal, uma vez que o preço de muitos sistemas informáticos é actualmente inferior a pelo menos 5.000 CZK) e, no entanto, estes sistemas informáticos são capazes de executar integralmente a actividade atribuída dentro da rede de bots.

O segundo nível, que descreve a gravidade das acções do agressor, consiste então na inclusão de uma nova circunstância de qualificação na Secção 230 (3) do Código Penal, enquanto que esta circunstância poderia ser a seguinte:

"liga intencionalmente um sistema informático a uma rede informática com a intenção de cometer um crime ou utiliza-o nessa rede com a mesma intenção,"

Possibilidades de sanções penais na Polónia

Acesso ilegal a um sistema (hacking) - Arte. 267 § 1 e 2 do Código Penal. Este crime é processado a pedido da parte lesada. São puníveis com uma multa, restrição da liberdade ou prisão até 2 anos.

Artigo 267º Obtenção ilícita de informações

§ Quem, sem autorização, obtém acesso a informações que não lhe são destinadas, abrindo uma revista fechada, ligando-se a uma rede de telecomunicações ou quebrando ou contornando a protecção electrónica, magnética, informática ou outra protecção específica da mesma,

está sujeita a uma multa, a pena de limitação da liberdade ou de privação de liberdade por um período máximo de 2 anos.

§ 2. A mesma punição será imposta a qualquer pessoa que, sem autorização, obtenha acesso à totalidade ou a qualquer parte de um sistema informático.

§ 3. A mesma punição será imposta a qualquer pessoa que, a fim de obter informações a que não tenha direito, estabeleça ou utilize um dispositivo de escuta ou visual, ou outro dispositivo ou software.

§ 4. A mesma punição será imposta a quem divulgar a outra pessoa informações obtidas da forma especificada nos § 1-3.

§ A acusação da infracção especificada em § 1-4 ocorrerá mediante moção da pessoa lesada.

Possibilidades de sanções penais em Portugal

De acordo com a Arte. 6(2) da Lei sobre o Cibercrime, a introdução ilegal em um ou vários dispositivos informáticos de qualquer programa informático, instrução executável, código ou dados destinados a efectuar um acesso ilegal a um sistema informático é penalizada como sendo um acesso ilegal. O mesmo se aplica aos crimes de danos a programas informáticos ou outros dados informáticos [Interferência de dados] (art. 4(3), Sabotagem informática [Interferência ilegal] (art. 5(2) e também Intercepção ilegal (art. 7(3)).

Além disso, não existem quaisquer disposições relacionadas com a construção ou utilização de redes para a realização de qualquer uma das infracções declaradas.

[1]Bot (abreviatura da palavra robot). É um programa que pode executar os comandos de um atacante introduzidos a partir de outro sistema informático. Na maioria das vezes é uma infecção de um computador com um vírus como verme, cavalo de Tróia, etc. O sistema informático, que é assim remotamente controlado, é então referido como um zombie. No entanto, algumas fontes até se referem a um sistema informático infectado como um bot.

Um bot pode recolher dados, processar pedidos, enviar mensagens, comunicar com um elemento de controlo, etc.

[2] Para mais detalhes ver Distribuovanévýpočty. [online]. [cit.2.11.2013]. Disponível em: http://dc.czechnationalteam.cz/

[3] Para mais pormenores, ver: PLOHMANN, Daniel, Elmar GERHARDS-PADILLA e Felix LEDER. Botnets: Detecção, Medição, Desinfecção e Defesa. ENISA, 2011. [online]. [cit.17.5.2015], p. 14. Disponível em: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence

Outras definições e informações sobre os botnet podem ser encontradas, por exemplo, em:

Co je to botnet a jak sešíří? [online]. [cit.15.7.2016]. Disponível a partir de: https://www.youtube.com/watch?v=ywXqDon5Xtg

Botnety: nová internetová hrozba. [online]. [cit.15.7.2016]. Disponível a partir de: http://www.lupa.cz/clanky/botnety-internetova-hrozba/

Války síťových robotů - jak fungují sítě botnets. [online]. [cit.15.7.2016]. Disponível a partir de: http://tmp.testnet-8.net/docs/h9_botnet.pdf

Botnets. [online]. [cit.15.7.2016]. Disponível em: https://www.youtube.com/watch?v=-8FUstzPixU&index=2&list=PLz4vMsOKdWVHb06dLjXS9B9Z-yFbzUWI6

[4] Figura de um botnet centralizado. Para mais pormenores, ver: PLOHMANN, Daniel, Elmar GERHARDS-PADILLA e Felix LEDER. Botnets: Detecção, Medição, Desinfecção e Defesa. ENISA, 2011. [online]. [cit.17.5.2015], p. 16. Disponível em: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence

[5] Figura de um botnet descentralizado. Ibidem, p. 18

[6] Economia malware. Para mais pormenores, ver: PLOHMANN, Daniel, Elmar GERHARDS-PADILLA e Felix LEDER. Botnets: Detecção, Medição, Desinfecção e Defesa. ENISA, 2011. [online]. [cit.17.5.2015], p. 21. Disponível em: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence

[7]Bots e Botnets - Uma Ameaça crescente. [online]. [cit.11.8.2016]. Disponível em: https://us.norton.com/botnet/

[8] A tabela foi criada com base numa combinação de informações das seguintes fontes:

Botnet. [online]. [cit.15.7.2016]. Disponível a partir de: https://en.wikipedia.org/wiki/Botnet

Botnet - Lista histórica de Botnets. [online]. [cit.15.8.2016]. Disponível a partir de: http://www.liquisearch.com/botnet/historical_list_of_botnets

Botnet. [cit.8.7.2016]. Disponível a partir de: http://research.omicsgroup.org/index.php/Botnet

Lista histórica de botnets. [em linha]. [cit.15.8.2016]. Disponível em: http://jpdias.me/botnet-lab//history/historical-list-of-botnets.html

[9]Frigorífico apanhado a enviar e-mails de spam em ataque de botnet. [em linha]. [cit.17.5.2016]. Disponível em: http://www.cnet.com/news/fridge-caught-sending-spam-emails-in-botnet-attack/

[10] Para mais detalhes ver NIGAM, Ruchna. Uma linha temporal de botnets móveis. [online]. [cit.12.7.2016]. Disponível a partir de: https://www.botconf.eu/wp-content/uploads/2014/12/2014-2.2-A-Timeline-of-Mobile-Botnets-PAPER.pdf

[11] Esta disposição prevê danos a bens de outras pessoas, enquanto que os danos não têm de ser pequenos (ou seja, pelo menos 25.000 CZK, ver Secção 138 (1) do Código Penal).