Detecção e prevenção de ameaças cibernéticas

2. O conceito de cibercriminalidade e conceitos relacionados

2.3. Cyberattack

Prosise e Mandiva caracterizam um "evento de segurança informática" (que pode ser entendido como um ataque informático ou crime informático), como uma acção ilegal, não autorizada e inaceitável que envolve um sistema informático ou uma rede informática. Tal acção pode centrar-se, por exemplo, no roubo de dados pessoais, spam ou outro tipo de assédio, desvio de fundos, divulgação ou posse de pornografia infantil, etc.[1]

Jirásek et al. definem um ciberataque como: "Um ataque a uma infra-estrutura informática para causar danos e obter informações sensíveis ou estrategicamente importantes". É mais frequentemente utilizado no contexto de ataques de motivação política ou militar".[2]

Uma tal definição de ataque cibernético reduziria significativamente e não afectaria todas as actividades negativas dos utilizadores do ciberespaço[3] , especialmente porque combina cumulativamente as condições de danos informáticos e de recuperação de informação. Um ciberataque pode também incluir acções sob a forma de engenharia social, em que o único objectivo é obter informação, ou, inversamente, um ataque DoS ou DDoS, em que o único objectivo pode ser suprimir (ou seja, não danificar) a funcionalidade de um ou mais sistemas ou serviços informáticos.

Com base no acima exposto, um ataque cibernético[4] pode, portanto, ser definido como qualquer conduta ilegal de um agressor no ciberespaço que seja dirigida contra os interesses de outra pessoa. Estes actos nem sempre assumem a forma de um crime. A sua característica essencial é que perturbam o modo de vida normal da parte lesada. Um ataque cibernético conta, quer esteja concluído, em preparação ou numa fase de julgamento.[5]

Um cibercrime também deve ser um ciberataque, mas nem todos os ciberataques devem ser um crime. Muitos ciberataques, mesmo devido à ausência de uma norma de direito penal, podem ser subsumidos a uma conduta que será, pela sua natureza, um delito administrativo ou civil, ou não pode ser uma conduta que seja punível por qualquer norma legal. (Pode ser, por exemplo, apenas uma conduta imoral ou indesejada).

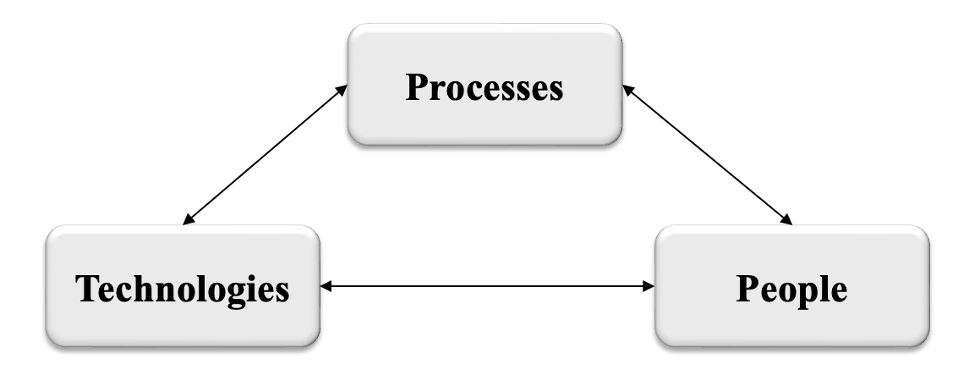

O sucesso de um ciberataque reside tipicamente na violação de um dos elementos que compõem a ciber-segurança (pessoas, processos e tecnologias). Estes elementos têm de ser aplicados ou modificados ao longo de todo o seu ciclo de vida. Em particular, eles dizem respeito à prevenção, detecção e resposta a ataques. A segurança das TI, da informação e dos dados depende também directamente do respeito pelos princípios de "C", "I" e "A".

Elementos de ciber-segurança: Processos - Tecnologias - Pessoas

Se quisermos definir o termo ciberataque, é apropriado utilizar as definições que resultam da Lei n.º 181/2014 Sb., sobre Ciber-segurança e sobre a Alteração de Leis Relacionadas (Lei sobre Ciber-segurança).[6] Esta Lei define na Secção 7 os termos de evento de cibersegurança e incidente de cibersegurança. O evento de ciber-segurança é "um evento que pode causar uma quebra na segurança da informação nos sistemas de informação ou uma quebra na segurança dos serviços ou na segurança e integridade das redes de comunicações electrónicas". Na realidade, é um evento sem uma consequência negativa real para um determinado sistema de comunicação ou de informação. No fundo, é apenas uma ameaça, mas deve ser real.

Um incidente de ciber-segurança é "uma violação da segurança da informação nos sistemas de informação ou uma violação da segurança da prestação de serviços ou uma violação da segurança e integridade das redes de comunicações electrónicas devido a um evento de ciber-segurança". Um incidente de ciber-segurança representa assim uma verdadeira violação da segurança da informação nos sistemas de informação ou uma violação da segurança dos serviços ou da segurança e integridade das redes de comunicações electrónicas, ou seja, uma violação de um sistema de informação ou de comunicação com um impacto negativo.

[1] PROSISE, Chris e Kevin MANDIVA. Resposta a Incidentes & Forense Informática, segunda edição. Emeryville: McGraw-Hill, 2003, p. 13

Ver também: CASEY, Eoghan. Evidência Digital e Crime Informático: Forensic Science, Computers, and the Internet, Segunda Edição. Londres: Academic Press, 2004, p. 9 e seguintes.

[2] JIRÁSEK, Petr, Luděk NOVÁK e Josef PO`ÁR. Výkladovýslovníkkybernetickébezpečnosti. [online]. 2ª edição actualizada. Praga: AFCEA, 2015, p. 59. Disponível a partir de: http://afcea.cz/cesky-slovnik-pojmu-kyberneticke-bezpecnosti/.

[3] A definição acima carece especialmente de uma definição de qualquer motivação do atacante que não seja a de... causar danos ou ganhar informações estrategicamente importantes. Um exemplo não abrangido por esta definição pode ser os ataques com motivações económicas, que estão a crescer dramaticamente no presente.

[4] É necessário distinguir o conceito de ciberataque do conceito de incidente de segurança, que representa uma violação da segurança SI/TI e das regras definidas para a sua protecção (política de segurança).

[5] Por exemplo, o ataque do vírus Conficker criado por Botnet. Isto completou o ataque. No entanto, permanece a questão de saber para que fins esta rede pode ser utilizada. (Pode estar em preparação para um ciberataque muito mais grave).

[6] A seguir referida como a Lei sobre Ciber-segurança, ou AoCS.