Leis e regulamentos que regem a Ciber-segurança

7. Privacidade e segurança nas TIC, protecção de dados no ciberespaço

7.1. Pegada digital

As ameaças mencionadas, ou melhor, os riscos, consistem muito frequentemente em deixar pegadas digitais no ciberespaço. As pegadas digitais, com base na possibilidade ou não de serem influenciadas por um utilizador, podem geralmente ser divididas em pegadas que podem ser influenciadas (activas) e que não podem (passivas).

Divisão de pegadas digitais:

· Pegada digital passiva

- Informação de um sistema informático;

- ligação a redes informáticas, em particular a Internet;

- utilização dos serviços fornecidos, etc.

· Pegada digital activa

- utilização consciente dos serviços;

- divulgação voluntária de informação;

o blogs, fóruns;

o meios de comunicação social;

o e-mail;

o armazenamento de dados;

o serviços de nuvem, etc.

Na secção seguinte, centrar-me-ei em alguns aspectos das pegadas digitais individuais e da informação nelas contida. O objectivo é alertar os utilizadores de que as suas acções no ambiente dos sistemas de informação e comunicação não são tão anónimas como eles possam pensar.

No mundo das TIC, aplica-se uma regra: sempre que carrega, transfere, medeia ou coloca algo no ciberespaço, ele fica lá "para sempre". Haverá sempre uma cópia (criada com base na funcionalidade de um sistema informático ou uma cópia armazenada por outro utilizador) dos seus dados. E mesmo se posteriormente apagar os dados, estes não serão apagados de facto, permanente e irreversivelmente. Por conseguinte, é conveniente prestar atenção à sua pegada digital e às informações ou dados que deixamos para trás no ambiente do ciberespaço.

7.1.1 Pegada digital passiva

As pegadas passivas surgem mais frequentemente da interacção de um sistema informático com outro sistema informático ou da funcionalidade de um sistema informático (e software associado). Exemplos de tais pegadas podem ser informações do sistema operacional (tais como mensagens de erro do Windows ou informações do sistema), ou outras informações e dados que são armazenados com base na funcionalidade do sistema sem terem de ser transmitidos (tais como um sistema informático que nunca tenha sido ligado a qualquer rede ou outro sistema informático).[1] Dizer de forma totalmente intransigente que estas pegadas não podem ser influenciadas não seria inteiramente correcto. Se um utilizador tiver experiência suficiente, é capaz de alterar, mascarar ou suprimir uma série de pegadas digitais "passivas" (por exemplo, através de um simples modo anónimo do navegador da web que desliga os cookies). No entanto, o movimento de um utilizador na Internet pode ser monitorizado de várias maneiras.

Endereço IP

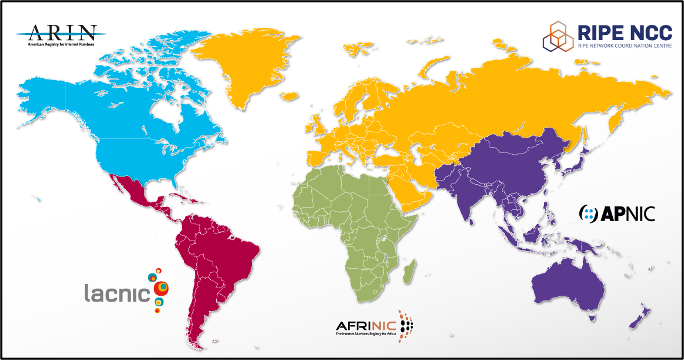

A ligação de um sistema informático à Internet é um exemplo típico de uma pegada relativamente passiva. Um endereço IP ou endereço MAC que são transmitidos juntamente com outras informações do ISP. Um endereço IP não é anónimo por defeito, e o sistema informático utiliza-o como um dos identificadores quando comunica com outros sistemas informáticos. Os endereços IP são atribuídos hierarquicamente, com a ICANN a desempenhar um papel dominante, dividindo o mundo real em regiões geridas por registadores regionais da Internet (RIR - Regional Internet Registry). A estes agentes de registo foi atribuída uma gama de endereços IP da ICANN, que atribuem aos LIRs dentro da sua região. Os agentes de registo regionais estão divididos nos cinco territórios seguintes:

1. Região "Euro-Asiática" - RIPE NCC: https://www.ripe.net/

2. Região "Ásia Pacífico" - APNIC: https://www.apnic.net/

3. Região "norte-americana" - ARIN: https://www.arin.net/

4. Região "América do Sul" - LACNIC: http://www.lacnic.net/

5. Região "africana" - AFRINIC: http://www.afrinic.net/

Figura - Divisão do mundo entre os RIRs

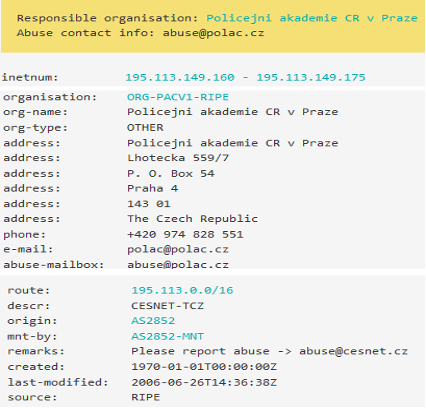

Os registadores regionais[2] exploram o serviço Whois nos seus sítios web, que é um nome para uma base de dados na qual estão registados dados sobre detentores de endereços IP. Estas bases de dados contêm uma vasta gama de informações que permitem a identificação, por exemplo, de uma série de endereços IP públicos utilizados, informações de contacto, contacto de abuso[3] , fornecedor de ligação hierarquicamente superior, etc. Para determinar um "proprietário" (operador, fornecedor) de um determinado endereço IP, é muitas vezes possível utilizar estas bases de dados livremente disponíveis. [4]

Os registadores regionais dividem ainda mais os intervalos de IP atribuídos entre os registadores locais da Internet (Local Internet Registry - LIR). Um registador local é normalmente um ISP (na República Checa, um fornecedor de serviços da sociedade da informação, especificamente um fornecedor de ligação, público ou não público). Este agente de registo pode então fornecer a sua gama de endereços IP a, por exemplo, partes da sua organização ou outras entidades.

|

Figura - Informação extraída da base de dados RIR |

Devido às regras estritas que definem a gestão de endereços IP e bases de dados RIR acessíveis ao público que contêm informações sobre os detentores de blocos de endereços individuais, é possível descobrir muito rapidamente a que rede pertence um determinado endereço IP e a quem opera a rede. Graças ao registo de informações do tráfego de rede, o operador de uma determinada rede é então capaz de identificar quem (ou que sistema informático) utilizou um determinado endereço IP num determinado momento. Esta determinação é uma fonte de informação muito importante no tratamento de incidentes de segurança (ciberataques) e na procura da sua fonte (originador).

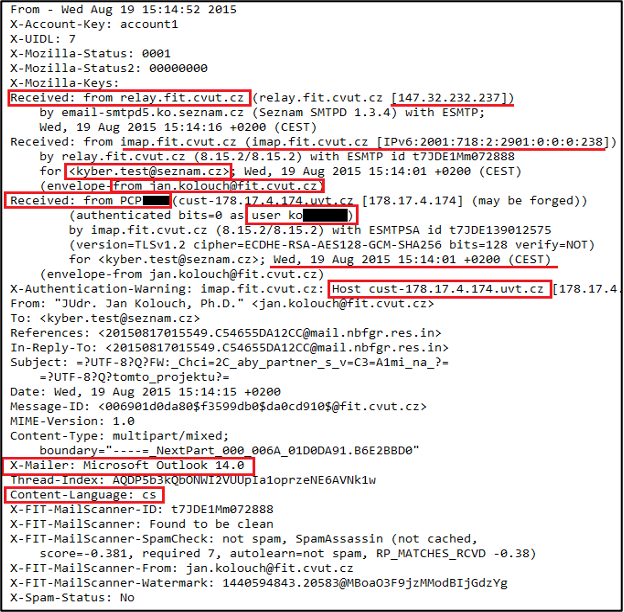

O e-mail, como um dos serviços mais frequentemente utilizados no ambiente da Internet, não é definitivamente um serviço anónimo. Uma mensagem que é enviada de uma fonte para um destino (destinatário) contém normalmente uma série de diferentes tipos de informação que podem identificar tanto o fornecedor do serviço (e-mail) como o fornecedor de ligação do dispositivo a partir do qual o e-mail foi enviado. Esta informação não é exibida no corpo da mensagem (ou seja, o texto que enviamos a uma pessoa específica) mas sim no código fonte (cabeçalho) da mensagem. A partir deste código fonte, é possível descobrir o caminho através de servidores, remetente real, nome do computador de origem, nome do computador, hora de envio da mensagem (incluindo fuso horário) utilizada pelo sistema operativo, cliente de correio, etc. Abaixo está um exemplo de um cabeçalho de correio electrónico fraudulento encaminhado[5] com informações potencialmente interessantes assinaladas.

Figura - Ver informação do cabeçalho de uma mensagem de correio electrónico

Navegador web

Um web browser é outra aplicação que por defeito passa informação sobre um utilizador e o seu sistema informático para o sistema informático (servidor) de um sítio visitado. Dentro de uma consulta de um cliente, este servidor descobre então, por exemplo, o referrer (que é a página de onde o utilizador vem), o navegador web utilizado e o sistema operativo (incluindo a versão exacta), cookies, flash cookies, histórico, cache, etc.

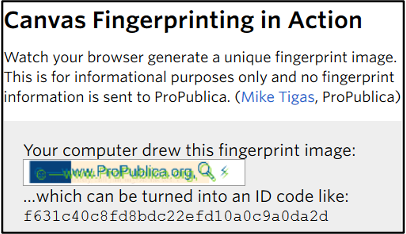

Para além do endereço IP, estes são, entre outras coisas, cookies[6] que ajudam a criar uma "impressão digital" do sistema informático do utilizador (computador, smartphone, etc.). Esta impressão digital permite a especificação de um sistema informático específico[7] , mesmo que o utilizador utilize um navegador web diferente, ou elimine cookies, inicie a sessão a partir de um endereço IP diferente, etc.

Uma das muitas formas de criar "impressões digitais" actualmente em uso é a recolha de impressões digitais em tela.[8] A recolha de impressões digitais em tela funciona através de um servidor web visitado que instrui o navegador web do utilizador a "desenhar uma imagem oculta". Esta imagem é exclusiva de qualquer navegador da web e sistema informático. A imagem desenhada é então convertida num código de identificação, que é armazenado no servidor web no caso de o utilizador a visitar novamente. [9]

|

Figura - Exemplo de Impressão Digital em Tela |

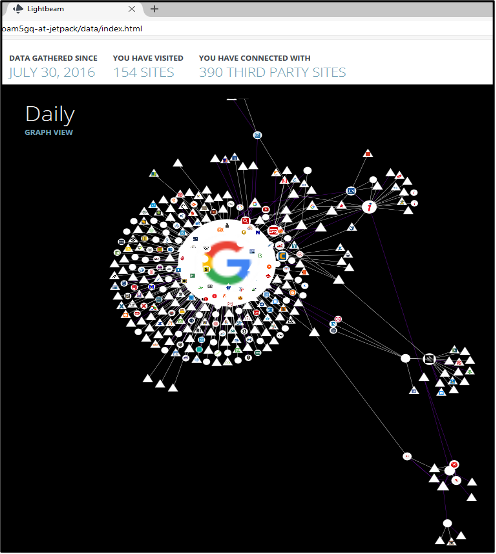

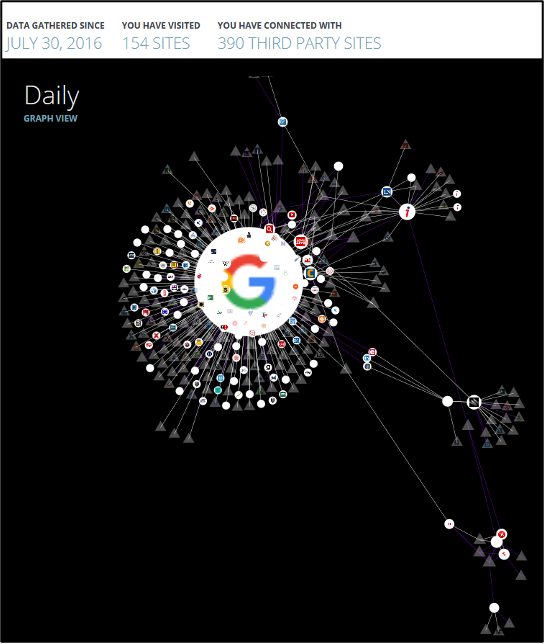

1. O primeiro slide mostra a actividade do Firefox para o período de 30 de Julho de 2016 a 4 de Agosto de 2016. Durante esse período, foram visitadas 154 páginas, e 390 páginas de terceiros foram ligadas.

2. O segundo ecrã de impressão exibe o mesmo mapa mas filtra páginas de terceiros que são representadas por triângulos.

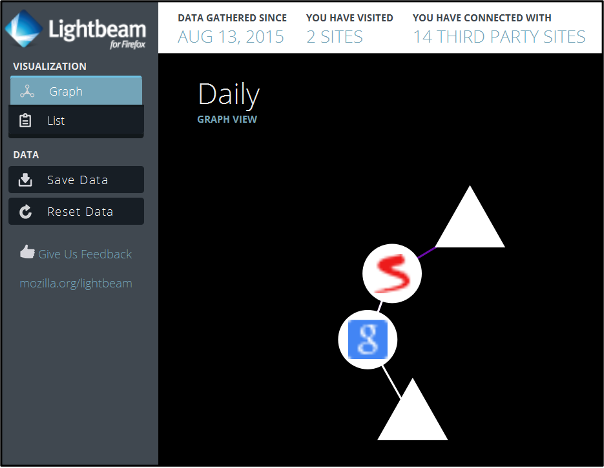

3. O último ecrã de impressão exibe a aplicação LightBeam após a limpeza e exibição das seguintes páginas: www.seznam.cz; www.google.com;

Outras aplicações

Na parte seguinte do texto, centrar-me-ei parcialmente nos dispositivos inteligentes (smartphones, tablets, etc.) e aplicações associadas a actividades de "dispositivos inteligentes". Escolho propositadamente estes dispositivos porque são sistemas informáticos nos quais os utilizadores instalam provavelmente o maior número de programas (muito frequentemente não verificados, apenas recomendados por um "amigo"). São estes dispositivos que, devido aos termos e condições contratuais, entre outras coisas, não têm de estar sob o controlo total do utilizador, administrador, etc., que representam um risco de segurança tanto para o utilizador final como para a empresa (organização).

O inquérito estatístico anteriormente mencionado[11] mostra que, em média, gastamos na Internet: 4,4 horas (acesso via computador sob a forma de um computador de secretária ou portátil, etc.) e 2,7 horas (acesso via dispositivos móveis) por dia. No caso de um computador, a segurança do dispositivo é geralmente garantida, mas os dispositivos móveis (smartphones, tablets, etc.) normalmente não têm políticas definidas para uma possível instalação de software (seja de fontes confiáveis ou não confiáveis) e muitas vezes carecem de protecção básica sob a forma de um programa antivírus.[12]

Um utilizador final tem a opção de instalar principalmente software no dispositivo do SO Android, e este software irá transmitir (a outras entidades) e armazenar informação sobre as suas actividades, incluindo o armazenamento e transferência do conteúdo da informação transmitida. O serviço Play Store, que é fornecido pela Google dentro do SO Android, permite a qualquer desenvolvedor definir regras para o que a aplicação deve recolher, por exemplo, e para onde enviar esses dados.

Pessoalmente, acredito que não é um erro permitir aos criadores e desenvolvedores de aplicações obter informação suficiente sobre as suas aplicações, a sua funcionalidade, etc. Se regularmos a recolha desta informação, então iremos sem dúvida regular e dificultar o possível progresso e subsequente desenvolvimento destas e de outras aplicações. Por outro lado, há atacantes que, porque a Play Store não autentica e escaneia aplicações, podem oferecer aplicações infectadas por malware que, quando instaladas num sistema de computador final, podem assumir o controlo de um smartphone de utilizador final, por exemplo.

Identificação de um sistema informático baseado em informações dos seus componentes

Um dos identificadores únicos, mas em algumas circunstâncias variáveis, do sistema informático é um endereço MAC, que está fortemente ligado a um cartão de rede do sistema informático. Contudo, uma placa de rede não é o único componente de hardware capaz de transmitir um identificador único de sistema informático a outro sistema informático.

Os investigadores da Universidade de Princeton descobriram que um sistema informático pode ser identificado, por exemplo, pela informação da bateria do sistema, e os navegadores da Web são uma parte essencial da transmissão desta informação. [13]

Na prática, é utilizado um procedimento que utiliza as capacidades do HTML5. Esta norma inclui uma função que permite aos sítios web (ou servidores web) identificar um nível de bateria do sistema informático que lhes acede. (A informação é transmitida sobre qual a percentagem da bateria restante e quanto tempo aproximadamente demora a descarregar ou carregar). A ideia dos proprietários de servidores web é que um utilizador que esteja a ficar sem bateria será mostrado uma versão rentável de uma página web. Os dois guiões descritos pelos investigadores da Universidade de Princeton já estão de facto a utilizar dados sobre a bateria, ao mesmo tempo que recolhem informação adicional - tal como um endereço IP ou uma impressão digital em tela. Tais combinações já podem fornecer uma identificação muito precisa de um sistema informático.[14]

7.1.2 Pegada digital activa

Uma pegada digital activa que pode ser influenciada representa toda a informação que um utilizador transfere voluntariamente sobre si próprio para outra pessoa (quer seja natural ou legal, ou mesmo ISP). A transferência pode incluir uma série de actividades, tais como o envio de um correio electrónico, adição de um post a uma discussão, fórum, publicação de qualquer meio de comunicação (foto, vídeo, áudio, etc.) em meios de comunicação social, etc. O termo também inclui um registo e utilização de todos os serviços concebíveis no ciberespaço [por exemplo, sistemas operacionais, e-mails (incluindo freemail), redes sociais, encontros, redes P2P, chats, blogs, quadros de avisos, websites, serviços de nuvem, armazenamento de dados, etc.].

As pegadas digitais activas são pegadas sobre as quais os utilizadores podem ter relativo controlo, e só a eles cabe a informação sobre si próprios que pretendem colocar à disposição dos outros. No entanto, é necessário chamar a atenção para a premissa já mencionada: quaisquer dados ou informações introduzidas no ciberespaço permanecerão no ciberespaço.

Teoricamente, seria possível definir uma categoria de pegadas hipotéticamente activas, que é de certa forma um oxímoro. No entanto, esta categoria inclui determinados factos que um utilizador pode teoricamente influenciar, ou seja, é capaz de os influenciar, mas normalmente não o faz porque, de facto, limitaria significativamente o seu funcionamento no mundo digital. Estas pegadas poderiam incluir, por exemplo, a utilização dos serviços dos maiores ISPs (Microsoft, Apple, Google, Facebook, etc.), para os quais a utilização do serviço está sujeita ao acordo dos Termos de Serviço (EULA) que, por sua vez, permitem a estes ISPs obter uma quantidade significativa de informação. Além disso, é possível incluir nestas pegadas também pegadas que surgiram, por exemplo, através da correlação de pegadas activas e passivas; informação que outros utilizadores revelam sobre nós; dados que são espelhados; dados EXIF.[15]

[1] Isto significa principalmente informação que é registada e arquivada sobre as actividades dos utilizadores em locais aos quais um utilizador não tem acesso e não as tem sob controlo [por exemplo, o utilizador não é capaz de apagar registos que provem a sua actividade (por exemplo, acesso, envio de correio electrónico, etc.) no servidor de correio]. No seu próprio computador, os utilizadores podem influenciar os dados e informações armazenados. Têm o direito de apagar (por exemplo, histórico, correio electrónico, etc.), editar, etc.

[2] Registos regionais da Internet. [em linha]. [cit.04/08/2015]. Disponível em: https://www.nro.net/about-the-nro/regional-internet-registries

[3] Este é um contacto com o qual um utilizador pode entrar em contacto se for prejudicado por um determinado endereço IP ou gama de endereços (por exemplo, há um ciberataque sob a forma de spam, phishing, etc.). É o contacto mais próximo da fonte do ataque.

[4] No entanto, esta não é a única base de dados. Há uma série de serviços que oferecem a mesma informação. Mencionarei também outras bases de dados como exemplo: http://whois.domaintools.com/; https://www.whois.net/; http://www.nic.cz/whois/; https://whois.smartweb.cz/, etc.

[5] o e-mail foi reencaminhado de: jan.kolouch@fit.cvut.cz para: kyber.test@seznam.cz

[6] Em HTTP, o termo cookie refere-se a uma pequena quantidade de dados que um servidor web visitado (uma página web visitada) envia para um navegador web, que depois os armazena no computador do utilizador. Estes dados são então enviados de volta para o servidor web cada vez que se visita o mesmo servidor.

[7] Se um utilizador quiser saber mais sobre o que um web browser revela sobre a sua actividade, recomendo os seguintes URLs: http://panopticlick.eff.org, http://browserspy.dk/, http://samy.pl/evercookie.

[8] ANGWIN, Julia. Conheça o Dispositivo de Rastreio Online que é Virtualmente Impossível de bloquear. [online]. [cit.10/06/2016]. Disponível em: https://www.propublica.org/article/meet-the-online-tracking-device-that-is-virtually-impossible-to-block

[9] Exemplo de recolha de impressões digitais em tela. Um teste que mostra a impressão digital do seu navegador pode ser testado dentro do artigo ANGWIN, Julia. Conheça o Dispositivo de Rastreio Online que é Virtualmente Impossível de bloquear. [online]. [cit.10/06/2016]. Disponível em: https://www.propublica.org/article/meet-the-online-tracking-device-that-is-virtually-impossible-to-block

[10] A aplicação permite a visualização gráfica da interligação de serviços individuais e a transferência de informação para terceiros. Este é um add-on do navegador Firefox que está disponível em: https://www.mozilla.org/en-US/lightbeam/.

[11] Digital, Social & Mobile Worldwide em 2015. [online]. [cit.09/08/2015]. Disponível a partir de: http://www.slideshare.net/wearesocialsg/digital-social-mobile-in-2015?ref=http://wearesocial.net/blog/2015/01/digital-social-mobile-worldwide-2015/

[12] Deve notar-se que, por exemplo, um relatório emitido pela Kaspersky Lab mostra que existem mais de 340.000 tipos de malware destinados principalmente a dispositivos móveis. A Kaspersky Lab afirma ainda que 99% deste malware visa os dispositivos Android. Deve notar-se que este alvo é perfeitamente compreensível uma vez que a variabilidade de dispositivos individuais e versões do SO Android é considerável. (Alguns relatórios afirmam que mais de 24.000 tipos de dispositivos diferentes utilizam o sistema operativo Android).

Para mais detalhes, ver, por exemplo

O primeiro malware móvel: como Kaspersky Lab descobriu Cabir. [online]. [cit.01/08/2016]. Disponível a partir de: http://www.kaspersky.com/about/news/virus/2014/The-very-first-mobile-malware-how-Kaspersky-Lab-discovered-Cabir

Ver também: Estatísticas interessantes sobre Estratégias Móveis para Transformações Digitais. [online]. [cit.15/07/2016]. Disponível em: http://www.smacnews.com/digital/interesting-statistics-on-mobile-strategies-for-digital-transformations/

A fragmentação do Android tem novos registos: 24 000 dispositivos diferentes. [em linha]. [cit.15/07/2016]. Disponível a partir de: http://appleapple.top/the-fragmentation-of-android-has-new-records-24-000-different-devices/

[13] Para mais detalhes ver ENGLEHARDT, Steven e Ardvin NARAYANANAN. Acompanhamento online: Uma medição e análise de 1 milhão de sítios. [online]. [cit.05/08/2016]. Disponível a partir de: http://randomwalker.info/publications/OpenWPM_1_million_site_tracking_measurement.pdf

[14] Para mais detalhes ver VO'ENÍLEK, David. Promazání "sušenek" nepomůže, na internetu vás prozradí i baterie. [online]. [cit.04/08/2016]. Disponível a partir de: http://mobil.idnes.cz/sledovani-telefonu-na-internetu-stav-baterie-faz-/mob_tech.aspx?c=A160802_142126_sw_internet_dvz

[15] EXIF - Formato de ficheiro de imagem permutável. É um formato de metadados que é incorporado em fotografias digitais por câmaras digitais. Estes metadados incluem, por exemplo:

- Marca e modelo da câmara.

- Data e hora em que foi tirada uma fotografia.

- Posição GPS.

- Informação sobre o autor (a pessoa que registou a câmara).

- Definições da câmara.

- Pré-visualização de uma imagem, etc.