Leis e regulamentos que regem a Ciber-segurança

5. Sistema de Gestão da Segurança da Informação

5.2. Gestão do risco

Nos termos do artigo 7º do SRI, cada Estado-Membro deve adoptar uma estratégia nacional de segurança das redes e sistemas de informação, definindo objectivos estratégicos e medidas políticas e regulamentares relevantes para alcançar e manter um elevado nível de segurança das redes e sistemas de informação. O tema da estratégia nacional para a segurança das redes e dos sistemas de informação inclui principalmente os seguintes objectivos e medidas:

|

a) |

os objectivos e prioridades da estratégia nacional para a segurança das redes e da informação; |

|

b) |

o quadro administrativo para cumprir os objectivos e prioridades da estratégia nacional para a segurança das redes e sistemas de informação, incluindo o papel e as responsabilidades dos governos e outras entidades relevantes; |

|

c) |

identificação de medidas de preparação, resposta e recuperação, incluindo cooperação entre os sectores público e privado; |

|

d) |

definição de programas de educação, informação e formação relacionados com a estratégia nacional para a segurança das redes e dos sistemas de informação; |

|

e) |

definição de planos de investigação e desenvolvimento relacionados com a estratégia nacional de segurança de redes e sistemas de informação; |

|

f) |

plano de avaliação de risco para identificação de riscos; |

|

g) |

uma lista das várias entidades envolvidas na implementação da estratégia nacional para a segurança das redes e dos sistemas de informação. |

De acordo com a legislação checa, a avaliação de risco significa o processo global de identificação, análise e avaliação do risco.

O processo de avaliação de risco é abordado, por exemplo, pela ISO/IEC 27005, onde este processo é demonstrado.

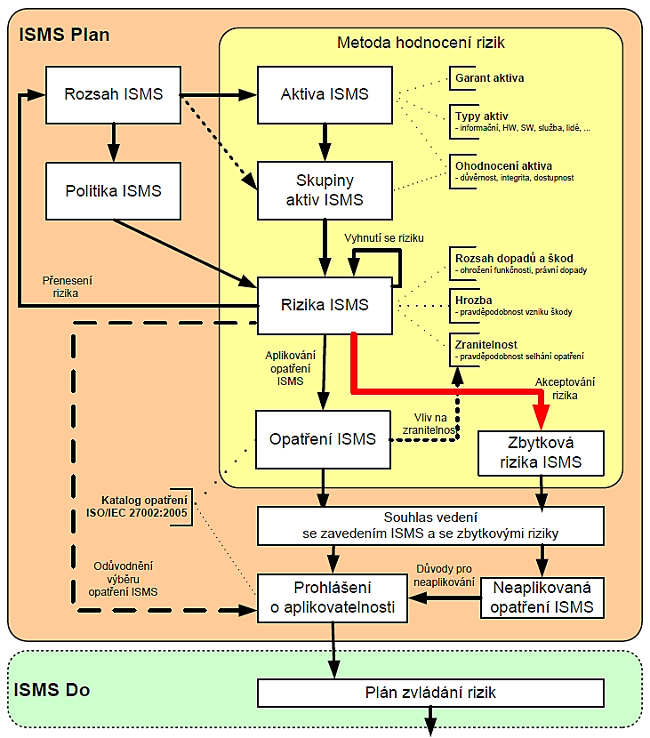

Figura: Demonstração da avaliação dos riscos no SGSI[1]

O modelo PDCA também deve ser respeitado no processo de avaliação de risco, mas é adaptado para a avaliação de risco.[2]

|

Processo ISMS |

Processo de avaliação de risco no SGSI |

|

Plano |

Criação de um contexto Avaliação de risco Desenvolvimento de um plano de gestão de risco Aceitação de riscos |

|

Faça |

Implementação do plano de gestão do risco |

|

Verifique |

Acompanhamento contínuo e revisão dos riscos |

|

Lei |

Manter e melhorar o processo de avaliação e gestão dos riscos Processo de gestão |

Quanto à gestão do risco em si, é possível ilustrar graficamente este processo da seguinte forma:

Figura: Gestão de risco no processo do SGSI[3]

|

Plano ISMS |

Plano ISMS |

|

Rozsah ISMS |

Âmbito do SGSI |

|

Politika ISMS |

Política do SGSI |

|

Přenesení rizika |

Transferência de risco |

|

Katalog opatření ISO/IEC 27002:2005 |

Catálogo de medidas ISO/IEC 27002:2005 |

|

Odůvodnění výběru opatření ISMS |

Justificação para a escolha de medidas ISMS |

|

Souhlas vedení se zavedením ISMS a se zbytkovými riziky |

Aprovação da gestão da implementação do SGSI e riscos residuais |

|

Prohlášení a aplikovatelnosti |

Declaração e aplicabilidade |

|

Důvody pro neaplikování |

Razões para não se aplicar |

|

Neaplikovaná opatření ISMS |

Medidas ISMS não aplicadas |

|

Metoda hodnocení rizik |

Método de avaliação de risco |

|

Aktiva ISMS |

Activos do SGSI |

|

Garant aktiva |

Fiador de bens |

|

Typy aktiv - informační, HW, SW, sluzba, lidé, ...

|

Tipos de bens - informação, HW, SW, serviço, pessoas, ...

|

|

Ohodnocení aktiva - důvěrnost, integrita, dostupnost |

Avaliação de activos - confidencialidade, integridade, disponibilidade |

|

Skupiny aktiv ISMS |

Grupos de activos do SGSI |

|

Vyhnutí se riziku |

Evitar riscos |

|

Rozsah dopadů a škod - ohrození funkčnosti, právní dopady |

Extensão dos impactos e danos - perigo de funcionalidade, consequências legais |

|

Hrozba - pravděpodobnost vzniku škody |

Ameaça - probabilidade de danos |

|

Zranitelnost - pravděpodobnost selhání opatření |

Vulnerabilidade - probabilidade de falha de uma medida |

|

Rizika ISMS |

Riscos do SGSI |

|

Aplikování opatření ISMS |

Aplicação das medidas do SGSI |

|

Akceptování rizika |

Aceitação de riscos |

|

Opatření ISMS |

Medidas do SGSI |

|

Vliv na zranitelnost |

Impacto na vulnerabilidade |

|

Zbytková rizika ISMS |

Riscos residuais do SGSI |

|

O ISMS faz |

O ISMS faz |

|

Plán zvládání rizik |

Plano de gestão de risco |

O valor do risco é mais frequentemente expresso como uma função afectada pelo impacto, ameaça e vulnerabilidade. Por exemplo, a seguinte função pode ser utilizada para a auto-avaliação do risco:

Risco = impacto * ameaça * vulnerabilidade

Se um devedor utilizar um método de avaliação de risco que não faça distinção entre avaliações de ameaça e de vulnerabilidade, as escalas de avaliação de ameaça e de vulnerabilidade podem ser combinadas. A fusão das escalas não deve levar a uma perda da capacidade de distinguir entre níveis de ameaça e vulnerabilidade. Para este fim, por exemplo, pode ser utilizado um comentário que expresse claramente tanto o nível de ameaça como o nível de vulnerabilidade. O mesmo se aplica nos casos em que o devedor utiliza um número diferente de níveis para avaliar impactos, ameaças, vulnerabilidades e riscos.[4]

O apêndice 3 do CSD enumera ainda as escalas utilizadas para avaliar ameaças, vulnerabilidades e riscos.

|

Nível |

Descrição |

|

Baixo |

A ameaça não existe ou é improvável. A tentativa de ameaça esperada não é mais frequente do que uma vez a cada 5 anos. |

|

Médio |

É pouco provável que a ameaça seja provável. A tentativa de ameaça esperada situa-se no intervalo de 1 ano a 5 anos. |

|

Alto |

É provável que a ameaça seja muito provável. A tentativa de ameaça esperada situa-se no intervalo de 1 mês a 1 ano. |

|

Crítico |

Ameaça é muito provável ou mais ou menos certa. A tentativa de ameaça esperada é mais frequente do que uma vez por mês. |

Figura: Escala de avaliação de ameaças

|

Nível |

Descrição |

|

Baixo |

Vulnerabilidade não existe ou é pouco provável que seja explorada. Estão em vigor medidas de segurança capazes de detectar possíveis vulnerabilidades ou possíveis tentativas de as explorar atempadamente. |

|

Médio |

É pouco provável que a exploração

da vulnerabilidade seja provável. |

|

Alto |

É provável que a exploração da vulnerabilidade seja muito provável. Estão em vigor medidas de segurança, mas a sua eficácia não cobre todos os aspectos necessários e não é verificada regularmente. Tem havido algumas tentativas parcialmente bem sucedidas para ultrapassar as medidas de segurança. |

|

Crítico |

A exploração da

vulnerabilidade é muito provável ou mais ou menos certa. As |

Figura: Escala de avaliação de vulnerabilidades

|

Nível |

Descrição |

|

Baixo |

O risco é considerado aceitável. |

|

Médio |

O risco pode ser reduzido por medidas menos exigentes ou, em caso de maior intensidade de medidas, o risco é aceitável. |

|

Alto |

O risco é inaceitável a longo prazo, e devem ser tomadas medidas sistemáticas para o eliminar. |

|

Crítico |

O risco é inaceitável, e devem ser tomadas medidas para o eliminar imediatamente. |

Figura: Escala para avaliação de risco

[1] ISO/IEC 27005 p. 8

[2] ISO/IEC 27005 p. 9

[3] PO`ÁR, Josef e Luděk NOVÁK. Pracovní příručka bezpečnostního manaizera. Praga: AFCEA, 2011. ISBN 978-80-7251-364-2, p. 12, ou: PO`ÁR, Josef e Luděk NOVÁK. Systém řízení informační bezpečnosti. [online]. [cit. 06/07/2018]. Disponível em: https://www.cybersecurity.cz/data/srib.pdf p. 5

[4] Ver Apêndice 3 (5) do CSD (Decreto de Segurança Cibernética)