Prawa i przepisy regulujące bezpieczeństwo cybernetyczne

6. System zarządzania bezpieczeństwem informacji (ISMS, SZBI)

6.2. Zarządzanie ryzykiem

Zgodnie z art. 7 NIS każde państwo członkowskie ma przyjąć krajową strategię bezpieczeństwa sieci i systemów informatycznych, określającą cele strategiczne oraz odpowiednie środki polityczne i regulacyjne w celu osiągnięcia i utrzymania wysokiego poziomu bezpieczeństwa sieci i systemów informatycznych. W szczególności przedmiotem krajowej strategii bezpieczeństwa sieci i systemów informatycznych są następujące cele i działania:

|

a) |

cele i priorytety krajowej strategii bezpieczeństwa sieci i systemów informacyjnych; |

|

b) |

ramy zarządzania służące realizacji celów i priorytetów krajowej strategii bezpieczeństwa sieci i systemów informatycznych, w tym rolę i obowiązki organów rządowych i innych właściwych podmiotów; |

|

c) |

ustanowienie środków gotowości, reagowania i odbudowy, w tym współpracy publiczno-prywatnej; |

|

d) |

określanie programów edukacyjnych, informacyjnych i szkoleniowych związanych z krajową strategią bezpieczeństwa sieci i systemów informatycznych; |

|

e) |

określanie planów badań i rozwoju związanych z narodową strategią bezpieczeństwa sieci i systemów informatycznych; |

|

f) |

plan oceny ryzyka w celu identyfikacji zagrożeń; |

|

g) |

wykaz różnych podmiotów zaangażowanych we wdrażanie krajowej strategii bezpieczeństwa sieci i systemów informatycznych. |

Zgodnie z czeskim ustawodawstwem ocena ryzyka oznacza ogólny proces identyfikacji, analizy i oceny ryzyka.

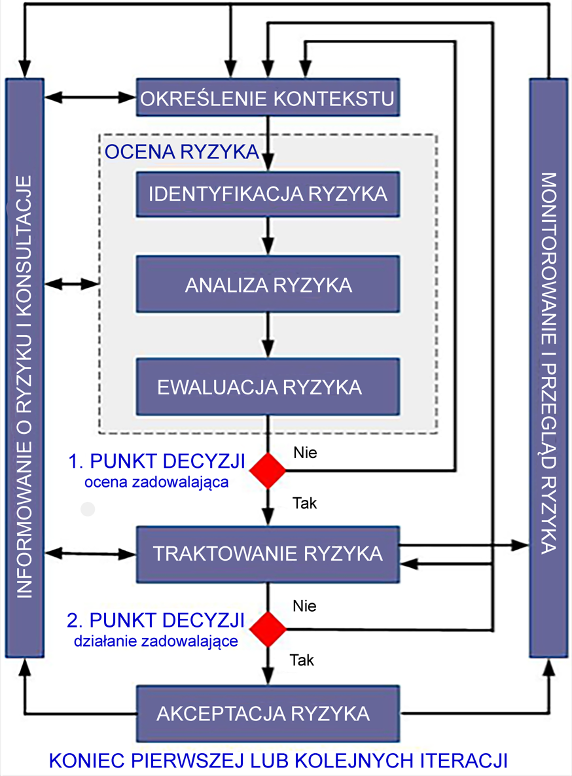

Proces oceny ryzyka jest omówiony na przykład w normie ISO/IEC 27005, gdzie przedstawiono ten proces.

Rysunek: Demonstracja oceny ryzyka w ISMS [1]

Nawet w procesie oceny ryzyka należy przestrzegać modelu PDCA, ale dostosować go do oceny ryzyka. [2]

|

Proces ISMS |

Proces oceny ryzyka ISMS |

|

Planuj |

Tworzenie kontekstu Oszacowanie ryzyka Opracowywanie planu zarządzania ryzykiem Akceptacja ryzyka |

|

Wykonaj |

Wdrażanie planu zarządzania ryzykiem |

|

Sprawdź |

Ciągłe monitorowanie i przegląd ryzyka |

|

Popraw |

Utrzymanie i doskonalenie procesu oceny ryzyka i zarządzania nim Proces kontroli |

Jeśli chodzi o faktyczne zarządzanie ryzykiem, proces ten można przedstawić graficznie w następujący sposób:

Obraz: Zarządzanie ryzykiem w procesie ISMS [3]

Wartość ryzyka jest najczęściej wyrażana jako funkcja wpływu, zagrożenia i podatności. Na przykład do faktycznej oceny ryzyka można wykorzystać następującą funkcję:

Ryzyko = wpływ * zagrożenie * podatność

Jeśli dłużnik stosuje metodę oceny ryzyka, w której nie ma rozróżnienia na ocenę zagrożenia i podatności na zagrożenia, skale oceny zagrożenia i podatności na zagrożenia mogą być połączone. Połączenie skal nie powinno prowadzić do utraty możliwości rozróżniania poziomów zagrożenia i podatności. W tym celu można na przykład użyć komentarza, aby jasno wyrazić zarówno poziom zagrożenia, jak i poziom podatności. Podobne podejście należy przyjąć w przypadku, gdy osoba zobowiązana stosuje inną liczbę poziomów do oceny oddziaływań, zagrożeń, podatności na zagrożenia i ryzyka. [4]

W załączniku 3 do VoKB wymieniono również skale stosowane do oceny zagrożeń, podatności i ryzyka.

|

Poziom |

Opis |

|

Niski |

Zagrożenie nie istnieje lub jest mało prawdopodobne. Przewiduje się, że zagrożenie nie będzie się pojawiać częściej niż raz na 5 lat. |

|

Średnii |

Jest mało prawdopodobne, aby zagrożenie było prawdopodobne. Oczekuje się, że zagrożenie zostanie zrealizowane w okresie od 1 do 5 lat. |

|

Wysoki |

Zagrożenie jest prawdopodobne lub bardzo prawdopodobne. Oczekuje się, że zagrożenie zostanie zrealizowane w okresie od 1 miesiąca do 1 roku. |

|

Krytyczny |

Zagrożenie jest bardzo prawdopodobne do mniej lub bardziej pewnego. Oczekuje się, że zagrożenie będzie występować częściej niż raz w miesiącu. |

Rysunek: Skala oceny zagrożenia

|

Poziom |

Opis |

|

Niski |

Luka nie istnieje lub jej wykorzystanie jest mało prawdopodobne. Stosowane są środki bezpieczeństwa umożliwiające wczesne wykrywanie potencjalnych słabych punktów lub prób ich wykorzystania. |

|

Średnii |

Wykorzystanie

tej luki jest mało prawdopodobne. |

|

Wysoki |

Wykorzystanie tej luki jest bardzo prawdopodobne. Istnieją środki bezpieczeństwa, ale ich skuteczność nie obejmuje wszystkich niezbędnych aspektów i nie jest regularnie monitorowana. Znane są częściowe udane próby pokonania zabezpieczeń. |

|

Krytyczny |

Wykorzystanie tej luki jest bardzo prawdopodobne, ale

mniej lub bardziej pewne. |

Rysunek: Skala oceny podatności na zagrożenia

|

Poziom |

Opis |

|

Niski |

Ryzyko jest uważane za dopuszczalne. |

|

Średnii |

Ryzyko można zmniejszyć za pomocą mniej wymagających środków lub, w przypadku bardziej wymagających środków, ryzyko jest dopuszczalne. |

|

Wysoki |

Ryzyko jest nieakceptowalne w dłuższej perspektywie i należy podjąć systematyczne działania w celu jego wyeliminowania. |

|

Krytyczny |

Ryzyko jest niedopuszczalne i należy niezwłocznie podjąć kroki w celu jego wyeliminowania. |

Rysunek: Skala oceny ryzyka

[1] ISO/IEC 27005 s. 8

[2] ISO/IEC 27005 s. 9

[3] POŽÁR, Josef i Luděk NOVÁK. Podręcznik pracy kierownika ds. bezpieczeństwa. Praga: POŽÁR, Josef i Luděk NOVÁK. System zarządzania bezpieczeństwem informacji. [online]. Dostępne pod adresem: https://www.cybersecurity.cz/data/srib.pdf s. 5

[4] Patrz załącznik 3(5) do VoKB