Základy digitální forenziky

5. Identifikace a analýza informací v operačních systémech

5.2. Analýza registru systému Windows

Analýzu registru systému Windows lze provést pomocí forenzního softwaru, jako je AccessData Registry Viewer, nástroje Erica Zimmermana, RegRipper nebo i jakýkoli jiný software schopný extrahovat data z těchto souborů registru.

Vzhledem ke složitosti registru systému Windows může být určení umístění jednotlivých důležitých informací náročným úkolem, nicméně jsme si vyžádali pomoc společnosti SANS FOR500 (https://digital-forensics.sans.org/docs/DFPS_FOR500_v4.11_0121.pdf), která určila mnoho důležitých míst, kde lze nalézt příslušné informace.

Může být potřeba získat protokol z připojeného počítače, který je obrovským zdrojem forenzně relevantních informací, a proto bude nezbytné získat všechny tyto informace. (Čtěte: https://resources.infosecinstitute.com/windows-registry-analysis-regripper-hands-case-study-2/). Existuje několik způsobů, jak provést výpis registru, zde se zaměříme na některé různé způsoby.

5.2.1. Časové pásmo

Mezi první analyzované informace by mělo patřit časové pásmo (Obrázek 57), protože to nás může vést k chybám, když se setkáme s akcemi, které uvádějí jiné datum/čas, než je skutečný, jednoduše proto, že systém je nakonfigurován s jiným časovým pásmem, než které používá forenzní analytik.

Tyto informace lze zjistit v systému hive SYSTEM na následujícím místě:

SYSTEM\ControlSet001\Control\TimeZoneInformation

Obrázek 57 - Časová zóna v zobrazení registru AccessData Viewerr

5.2.2. Zařízení USB

V registru je také možné získat informace ze zařízení USB, která byla připojena k systému v koši SYSTEM:

Získat: Výrobce / značka / sériové č. / datum / čas prvního a posledního připojení k systému

HKLM\SYSTEM\CurrentControlSet\Enum\USBSTOR

HKLM\SYSTEM\CurrentControlSet\Enum\USB

Zobrazením (Obrázek 58).

Obrázek 58 - Zobrazení zařízení USB v Editoru registru

Získání písmene přiřazeného zařízení USB

HKLM\SYSTEM\MountedDevices

Zjištění uživatele, který připojil zařízení k systému.

NTUSER.dat\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

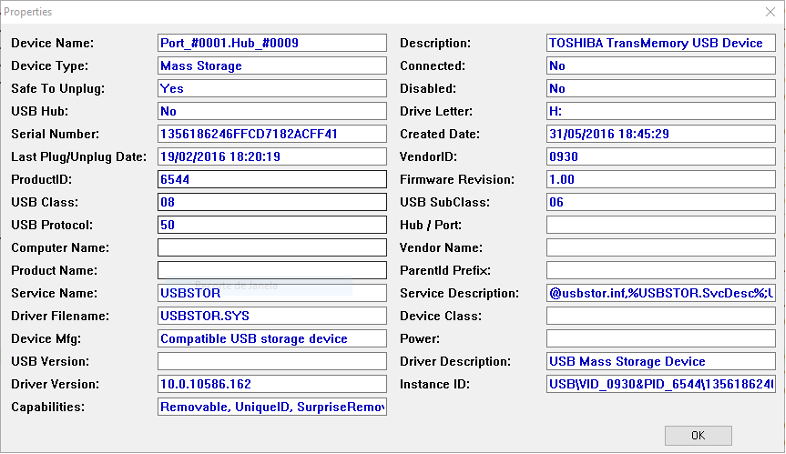

Stejné informace lze získat pomocí specifických nástrojů pro získávání informací ze zařízení USB, jako jsou nástroje 4Discovery nebo USBDeview(Figura 59).

Obrázek 59 - Zobrazení zařízení USB v aplikaci USBDeview

Přečtěte si:https://www.researchgate.net/publication/318514858_USB_Storage_Device_Forensics_for_Windows_10

5.2.3. Uživatelé

Informace o uživatelích systému jsou uloženy v registru systému Windows v koši SAM, ale pro každého uživatele existuje také soubor registru NTUSER.DAT, který uchovává údaje specifické pro daného uživatele:

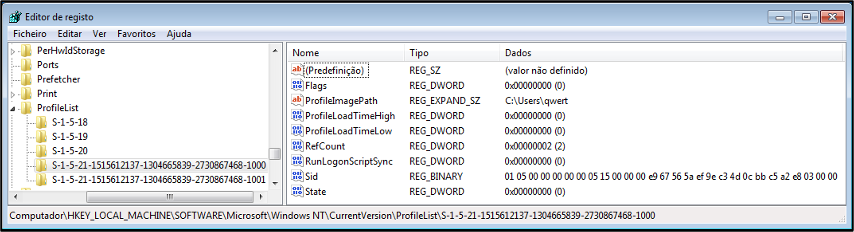

Seznam místních uživatelských profilů

V rejstříku: HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProfileList

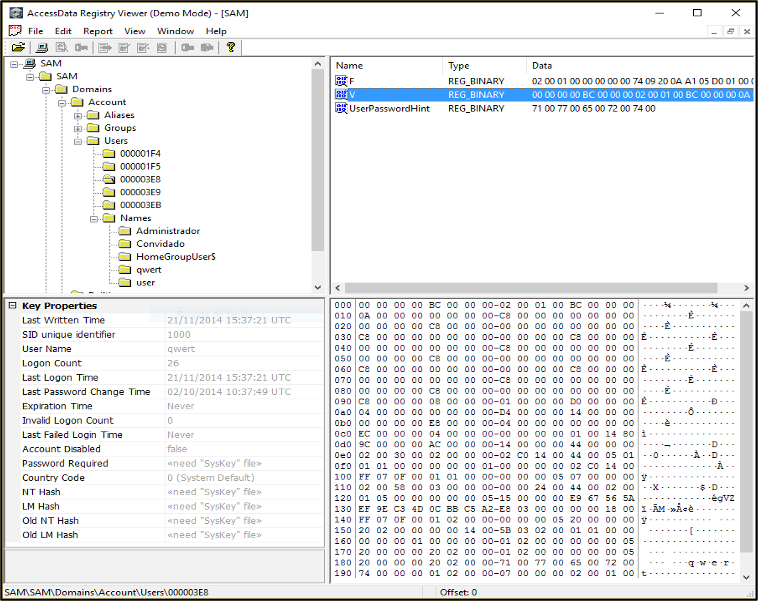

Uživatelé systému

V souboru: SAM\SAM\Domény\Účty\Uživatelé\

Při zobrazení tohoto klíče registru v Editoru registru můžete vidět, jak se tyto informace zobrazují (Obrázek 60).

Obrázek 60 - Zobrazení uživatelů v editoru registru

Stejné informace lze získat pomocí specifických nástrojů pro získávání informací o uživatelích, jako je například AccessData Registry Viewer (Obrázek 61).

Obrázek 61 - Zobrazení uživatelů v programu AccessData Registry Viewer

5.2.4. Síť

Protokol obsahuje také různé síťové informace, například bezdrátové sítě, ke kterým se systém připojil:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\

V této lokalitě je možné identifikovat:

• Název sítě (SSID)

• Název domény / intranetu

• Datum/čas posledního připojení (prostřednictvím data/času zápisu příslušného klíče).

• Adresa MAC brány

5.2.5. Analýza registru systému Windows - RegRipper

Pokud jde o analýzu registru systému Windows, existuje mnoho forenzních nástrojů, které můžeme použít k usnadnění analýzy informací obsažených v registru systému Windows. Zaměříme se zde na některé bezplatné nástroje, jako jsou RegRipper, RegistryReport a Windows Registry Recovery.

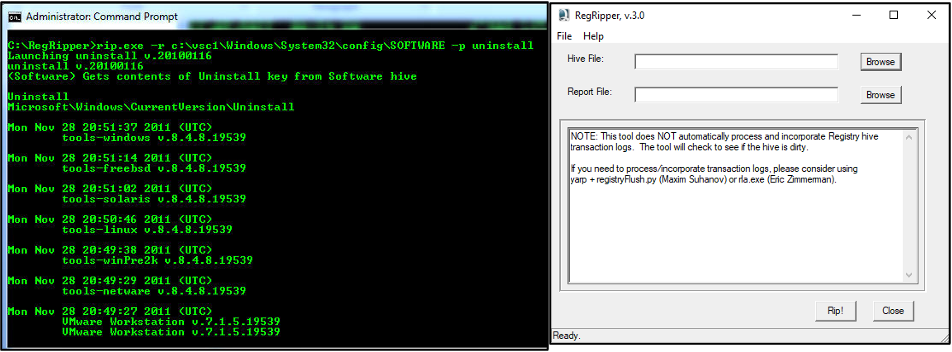

RegRipper (http://github.com/keydet89) je open source forenzní aplikace vyvinutá Harlanem Carveym a napsaná v jazyce PERL, jejímž cílem je získávat informace ze souborů registru systému Windows čitelným způsobem.

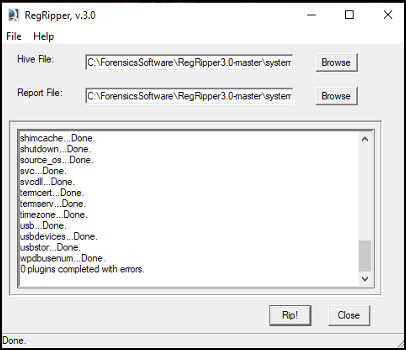

RegRipper (Obrázek 62) lze použít prostřednictvím příkazového řádku a grafického rozhraní k extrakci specifických informací z každého souboru registru. Při použití příkazového řádku je možné vybrat zásuvný modul, který má být použit pro každý oddíl registru, zatímco v případě příkazového řádku se použijí všechny zásuvné moduly dostupné pro vybraný oddíl. Výsledek extrahovaných informací lze zobrazit na obrazovce nebo uložit do textového souboru, v případě použití příkazového řádku. Prostřednictvím jeho grafického rozhraní bude nutné zadat výstupní umístění, nazvané Report File (Soubor s hlášením), pro vytvoření textového souboru s výsledkem všech zásuvných modulů aplikovaných na příslušný hive registru.

Obrázek 62 - Použití programu RegRipper

Prostřednictvím příkazového řádku je možné zkontrolovat dostupné zásuvné moduly, které lze použít, pomocí argumentu "-l -c".

C:\RegRipper3.0-master>rip -l -c > c:\list.csv

V režimu grafického uživatelského rozhraní (Obrázek 63) nemůžeme vybrat jeden zásuvný modul, ale Hive, který chceme analyzovat.

Obrázek 63 - Použití grafického uživatelského rozhraní programu RegRipper

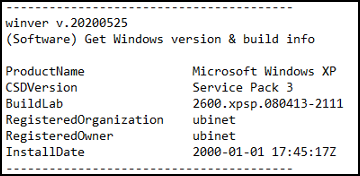

Výstupní soubor (Obrázek 64)

Obrázek 64 - Výstupní soubor RegRipperu

Existují i další forenzní aplikace se stejným cílem, tedy interpretovat obsah souborů registru, například Registry Report a Windows Registry Recovery.

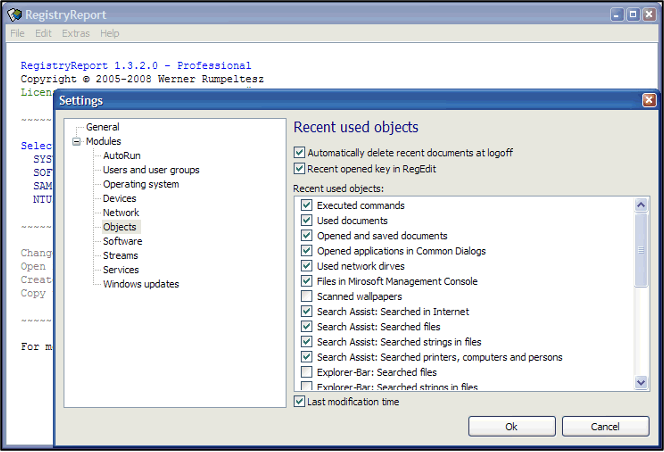

RegistryReport

Stejně jako RegRipper i Gaijin Registry Repport prezentuje informace z registru snadno čitelným a prohledávatelným způsobem. Funguje jednoduše a umožňuje vybrat informace, které chcete z registru získat, pomocí zaškrtávacích políček, jak je znázorněno na obrázku 65.

Zdroj: https://gaijin.at/en/files?dir=old-software registryreport

https://github.com/jschicht?tab=repositories

Obrázek 65 - Použití nástroje RegistryReport

Zdroj: https://www.gaijin.at/en/files?dir=old-software&sort=N&order=A registryreport

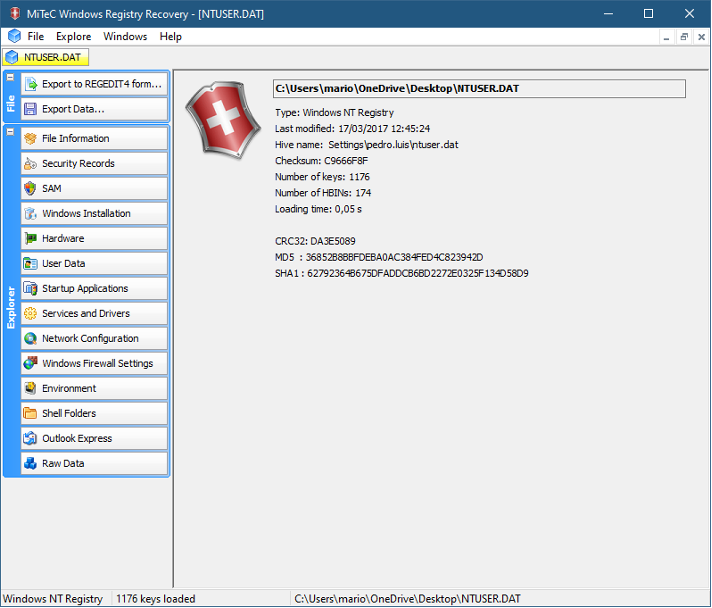

Obnovení registru systému Windows

WRR (Obrázek 66) je jednou z aplikací, které můžeme použít pro analýzu registru systému Windows.

Obrázek 66 - Použití programu MiTeC Windows Registry Recovery

Zdroj: http://www.mitec.cz/wrr.html