Základy digitální forenziky

4. Získávání a analýza efemérních informací informací

4.1. Proces zachycení efemérních informací

V první řadě je nutné zajistit stabilitu našeho pracovního stroje. Jedním z problémů, se kterými se můžeme setkat, je automatické restartování počítače, způsobené automatickými aktualizacemi operačního systému. Proto je vhodné deaktivovat nikoli aktualizace operačního systému, ale jejich schopnost vynutit si restartování stroje. Tento restart by mohl například přerušit pořízení disku nebo analýzu obrazu.

Dalším osvědčeným postupem je zakázat přístup k vyměnitelným diskům pro zápis, čímž se zabrání změně zdrojových disků.

Nestálá data jsou jakákoli data, která mohou být ztracena při vypnutí systému, například záznam o připojení k webové stránce, který je stále přítomen v paměti RAM nebo v systémové schránce. Ke shromažďování těchto dat musí docházet za běhu systému.

Forenzní analýza živých dat je technika používaná ke shromažďování dat, která jsou nestálá a mohou být ztracena, pokud zařízení ztratí napájení.

Memory DUMP je postup ukládání všech dat, která se v daném okamžiku nacházejí ve fyzické paměti počítače, do souboru.

Při shromažďování tohoto typu údajů je nutné zohlednit pořadí nestálosti údajů a přizpůsobit shromažďování té kategorii údajů, která je nejzajímavější. Pokud je naším cílem identifikovat odeslání e-mailu na určitou adresu, nemělo by velký smysl upřednostňovat identifikaci procesů před sběrem hesel, resp. přístupových údajů, které umožňují přístup k e-mailové adrese.

Je velmi důležité, aby byl sběr dat v přímém přenosu řádně zdokumentován, nejlépe vytvořením týmu pro sběr dat složeného alespoň ze dvou osob, aby bylo zajištěno, že postupy sběru provádí jedna osoba a druhá dokumentuje použitý postup sběru.

Důležité je také zaručit minimální změny analyzovaného systému, a pokud je třeba nějakou změnu provést, měla by být zaznamenána ve zprávě pro budoucí paměť.

Doporučení k používání skriptů:

· Použití proměnných prostředí

(např.: cmd: %COMPUTERNAME% / PS: $env:Computername)

· Spuštění v režimu správce

4.1.1. Nativní systémové nástroje

Vzhledem k minimální digitální stopě v zařízení bychom měli, kdykoli je to možné, používat forenzní nástroje ke shromažďování užitečných informací, které umožní efektivnější analýzu. Příkladem jsou informace týkající se šifrování celého disku. Operační systém MS Windows však umožňuje spouštění příkazů a skriptů pomocí nativních nástrojů, což je vynikající možnost, jak získat potřebné informace s minimální digitální stopou.

1.1.2. Externí nástroje

Vzhledem k tomu, že se využívají externí nástroje, je třeba dbát na důkladné otestování každého z těchto nástrojů, aby se přesně vědělo, co v systému dělají. U všech použitých externích nástrojů je třeba uvést datum/čas použití a popsat záměr použití.

4.1.3. Datum, čas a další systémové informace

Tento prvek by měl být při šetření shromažďován jako první. Datum systému umožňuje později shromážděné informace uvést do souvislostí a umožňuje výzkumníkovi sestavit časovou osu událostí, které se odehrály nejen v analyzovaném systému, ale i prostřednictvím korelace informací z jiných systémů. Dalším důležitým údajem je doba, která uplynula od posledního spuštění systému (uptime).

Některé nástroje mohou výzkumníkům v těchto úkolech pomoci, například MiTeC - System Information X[1] a WinAudit[2] .

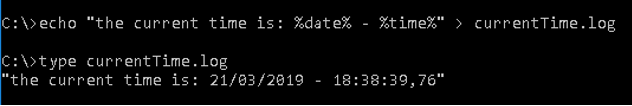

Sběr data/času obsluhovaného systému (Obrázek 32).

Obrázek 32 - Zjištění data a času systému.

Shromažďování data/času posledního spuštění systému (Obrázek 33).

Obrázek 33 - Zjištění data a času posledního spuštění systému

Příkazy užitečné pro získávání dat ze systému:

· Verze pro Windows: ver

· Proměnné prostředí: nastavit

· Systémové informace: systeminfo /fo list >> C:\tmp\info.txt

· Přejděte do registru: reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion" /v ProductName

· Konzultace z WMI: wmic os get name, version

· Spuštění a vypnutí systému: (Fonte: Nirsoft.net)

Příkazy užitečné pro získávání údajů o uživatelích systému

· Uživatelé:

o Net User [uživatelské jméno]

o Userprofilesview.exe /shtml "f:\temp\profiles.html" /sort "Jméno uživatele" (Zdroj: Nirsoft.net)

· Přihlášení uživatelé:

o PSLoggedOn.exe (Zdroj: SysInternals)

o LogonSessions.exe (Zdroj: SysInternals)

4.1.4. Procesy a aplikace

Zásadní je výčet procesů spuštěných v potenciálně napadeném systému. Proces je část nebo instance spuštěné aplikace. Pohled na spuštěné procesy ve Správci úloh poskytuje určité informace, nicméně lze získat mnohem více informací, než je tam vidět.

Některé typy informací o spuštěných procesech, které lze získat:

· Absolutní cesta ke spustitelnému souboru

· Příkaz použitý ke spuštění procesu

· Doba, po kterou proces běží

· Který uživatel proces spustil a jaká je jeho úroveň oprávnění v systému.

· Moduly, které proces načetl

· Obsah paměti přidělené procesu

Příklady programů a příkazů pro získávání informací o procesech běžících v systému:

· Psinfo.exe -h -s -d /accepteula (Zdroj: SysInternals)

· PsList.exe (Zdroj: sysinternals)

· CurrProcess.exe (Zdroj: Nirsoft.net)

· tasklist /v

· Wmic process get name, processid, priority, threadcount, privatepagecount

Příklady programů a příkazů pro získávání informací o službách, naplánovaných úlohách a systémových událostech:

· [Služby] PsService.exe (SysInternals)

· [Služby] net start

· [naplánované úlohy] schtasks

· [události] PsLogList.exe (SysInternals)

· [události] EventLogSourcesView.exe (Nirsoft)

· [události] wevtutil

4.1.5. Paměť

Schránka je oblast v paměti, kam lze ukládat data pro budoucí použití. Většina aplikací systému Windows poskytuje tuto funkci prostřednictvím nabídky Úpravy a možností Kopírovat, Vložit nebo Vyjmout. Tato funkce je užitečná při přesouvání dat mezi aplikacemi nebo dokumenty. Data často zůstávají ve schránce několik dní, aniž by si to uživatel uvědomil.

Ke shromažďování dat uložených v této oblasti paměti lze použít následující aplikaci InsideClipboard.exe (Nirsoft.net).

Analytici malwaru při práci s obfuskovaným malwarem hledají v paměti, protože při spuštění je dešifrován do stejné paměti. Rootkity navíc skrývají procesy, soubory, klíče registru a dokonce i síťová připojení. Analýzou paměti RAM je možné zkontrolovat, co je skryto před zraky uživatele. Tyto údaje jsou velmi užitečné pro kontextualizaci identifikovaných dat při budoucí analýze.

4.1.6. Získávání paměti

Proces výpisu paměti (Figure 34) se také hojně používá k diagnostice chyb v programech, protože tyto výpisy se obvykle vytvářejí, když dojde k chybě a programy neočekávaně přestanou fungovat.

Tyto výpisy paměti se provádějí v binárním, osmičkovém nebo šestnáctkovém formátu. Vyšetřování lze provádět pomocí programů, jako je např:

· DumpIT (moonsols)

· AccessData FTK Imager

· Belkasoft Live RAM Capturer

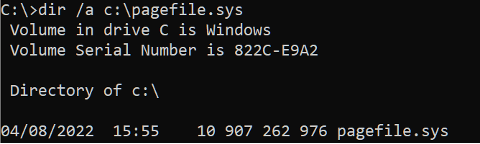

Obrázek 34 - Příklad fungování systému DumpIT

Existují další soubory[3] , které slouží k podpoře hlavní paměti a které je třeba shromáždit, například pagefile.sys, který systém Windows používá jako "virtuální paměť". Kdykoli systém potřebuje použít více paměti, než je k dispozici v operační paměti. Nebo soubor hiberfil.sys slouží k ukládání dat z paměti, když počítač přejde do režimu hibernace.

Pro sběr paměti v prostředí Linux lze použít programy dcfldd nebo insmod.

· dcfldd if=/dev/fmem of=memory.dump

· insmod lime-XX.ko "path="memory.dump" format=raw"

4.1.7. Informace o síti

Shromažďování nestálých informací o stavu sítě počítače: aktivní připojení, otevřené porty, informace o směrování a konfiguraci, mezipaměť, ARP.....

Jakmile je incident nahlášen, musí vyšetřovatel shromáždit informace o stavu síťových připojení k postiženému systému.

Platnost těchto připojení může vypršet a informace mohou časem zmizet. Pohled na tato data může pomoci zjistit, zda je útočník stále přihlášen do systému, zda existují připojení související se škodlivým softwarem, zda existuje proces, který se snaží najít další počítače v síti, aby tento škodlivý software rozšířil, nebo aby odeslal informace z protokolu na škodlivý server.

Shromáždění těchto informací může poskytnout důležitá vodítka a doplnit kontext ostatních shromážděných informací.

Příklady příkazů pro shromažďování informací o síti:

· Informace o síťové kartě: ipconfig /all

· Mezipaměť DNS: ipconfig /displaydns

· Aktivní síťová připojení: Netstat -a

· Mezipaměť ARP: Arp -a

· Netsh int ipv6 show neigh

· Události Wifi: Netsh wlan show all

· Bezdrátové sítě: (Zdroj: Nirsoft.net)

· Směrovací tabulka: Tisk trasy

· Připojení mezipaměti: Netstat -c

· Seznam relací mezipaměti: Netstat -s

· Čisté účty

· Sdílení zdrojů: Čistý podíl

· Dotazování serveru na službu DNS: Nslookup -d

· Seznam aktuálních připojení: Rasdial

· Seznam profilů: Netsh wlan show profiles