Základy digitální forenziky

3. Postupy získávání digitálních důkazů

3.5. Akviziční techniky

Postupy získávání jsou rozhodující pro zajištění integrity digitálních důkazů a usnadnění procesu jejich analýzy, neboť jsou jednou z technik používaných v rámci správné praxe v digitální forenzní technice, která zaručuje přípustnost získaných důkazů u soudu.

Pořízení bitové binární kopie zařízení pro ukládání dat nazýváme akvizice a existuje také tzv. forenzní kopie nebo duplikace (obrázek 24).

Obrázek 24 - Duplikátor úložných zařízení

Zdroj: https://security.opentext.com/tableau/hardware/details/td2u

U všech typů forenzních sběrů je důležité mít na paměti, že cílový disk by měl mít větší kapacitu než zdrojový.

3.5.1. Blokátor zápisu

Při akvizičních postupech je třeba použít hardwarové zařízení (obrázek 25), které blokuje zápis na zdrojový disk. Tímto způsobem je zaručena integrita dat na tomto disku, což chrání disk před neúmyslnými změnami, například ze strany operačního systému nebo antivirového programu, a také validace dat kopírovaných na cílový disk.

Obrázek 25 - Blokátor zápisu

Zdroj: www2.guidancesoftware.com

Pokud nemáte přístup k hardwarovému blokátoru zápisu, můžete použít softwarový blokátor zápisu. Ty vyžadují větší pozornost při ověřování jejich správné funkce, protože závisí na operačním systému, který používáme. Některé příklady jsou uvedeny v Obr. 26.

Obrázek 26 - Forenzní software s blokováním zápisu

Blokování zápisu v operačním systému Microsoft Windows lze provést vytvořením klíče registru.

"HKLM\SYSTEM\ControlSet001\Control\StorageDevicePolicies\WriteProtect", jak je popsáno níže:

•

"regedit"

v režimu správce a přejděte na následující cestu:

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control".

• Vytvořte nový klíč v poli "Control" s názvem: "StorageDevicePolicies".

• Přidejte novou hodnotu typu "DWORD (32-bit)" s názvem: "WriteProtect".

• Změňte jeho údaje z "0" na "1".

• Otestujte zámek s několika úložnými zařízeními

1.1.2. Srovnání aplikací pro zadávání veřejných zakázek

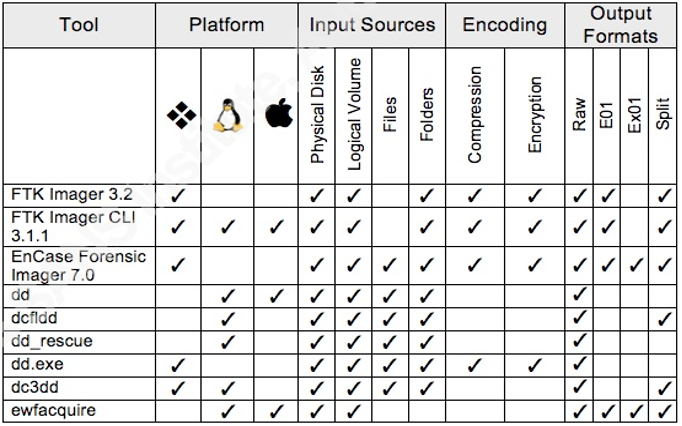

Forenzní akviziční postupy je možné provádět v několika operačních systémech, protože existuje více aplikací, které jsou schopny tento úkol provádět, příkladem je (Obrázek 27) porovnání stejných aplikací.

Obrázek 27 - Srovnání aplikací pro zadávání veřejných zakázek

Zdroj: Vandeven, Sally, The SANS Institute, 2014

Přečtěte si: https://www.raedts.biz/forensics/forensic-imaging-tools-compared-tested/

3.5.3. Akvizice systému Linux

Akvizici prostřednictvím operačního systému Linux lze mimo jiné provádět pomocí dcfldd nebo dc3dd, aplikací odvozených od známého dd.

Zařízení a jeho tabulka oddílů musí být identifikovány.

mmls /dev/sdb

Akvizice prostřednictvím dclfdd:

dcfldd if=/dev/sdb hash=md5,sha256 hashwindow=10G md5log=md5.txt sha256log=sha256.txt hashconv=after bs=512 conv=noerror,sync split=10G of=diskimage.dd

Nebo pořízení prostřednictvím dc3dd:

dc3dd if=/dev/sdb hash=md5,sha256 hlog=hash_log.log log= diskimage.log rec=off of=diskimage.dd

Je třeba zkontrolovat soubory protokolu a zjistit shodu hashů obsahu zdrojového disku s obsahem forenzního obrazu vytvořeného tímto postupem. Důležité je také ověřit nečitelný obsah neboli vadné sektory, které v obou postupech zůstanou bez zapsané hodnoty, takže tento prostor bude mít hodnotu 0 (nula).

3.5.4. Akvizice systému Windows

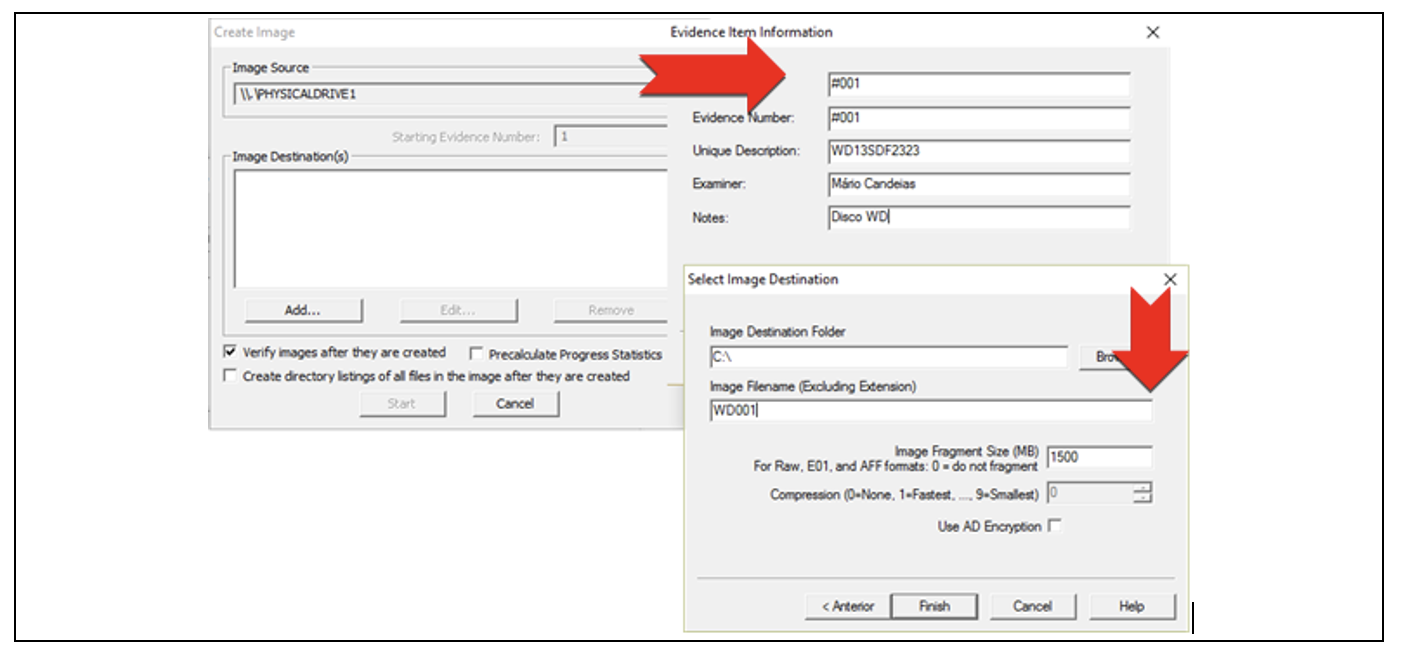

Snímání prostřednictvím operačního systému MS Windows lze mimo jiné provádět pomocí známé bezplatné aplikace FTK Imager od společnosti Acess Data.

V programu FTK Imager byste měli vybrat možnost Vytvořit obraz disku / Fyzická jednotka, jak je znázorněno na obrázku 1 (Obr. 28).

Obrázek 28 - Postup pořizování snímků pomocí zobrazovací jednotky AccessData FTK

Před zahájením akvizičních postupů je možné zvolit možnost vytvoření seznamu všech souborů, které budou vytvořeny po akvizici a uloženy ve formátu ".csv".

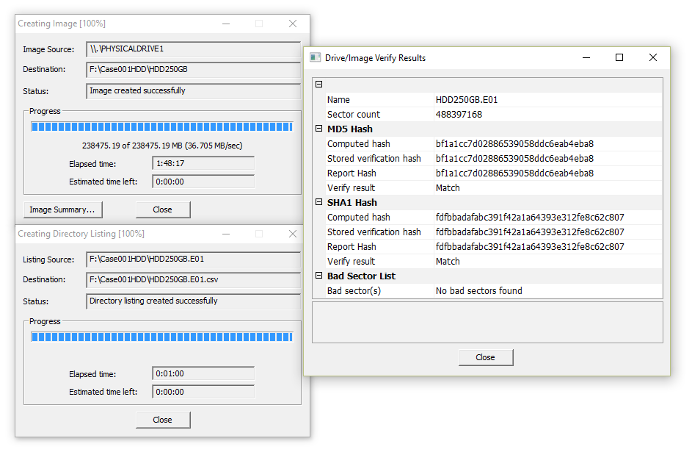

Po spuštění akvizice se zobrazí validační okno s ověřením shody hash a také s informacemi o nepřečtených sektorech, nazývaných také vadné sektory (Obr. 29).

Obrázek 29 - Výsledek snímání pomocí AccessData FTK Imager

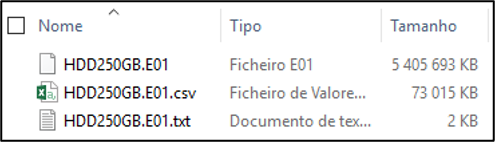

Stejné informace budeme mít také v textovém souboru, který bude uložen na stejném místě jako forenzní obrazový soubor (Figure 30). Soubor ".csv" bude také ve stejném umístění, pokud jsme zvolili vytvoření seznamu souborů.

Obrázek 30 - Soubory vzniklé při akvizici pomocí nástroje AccessData FTKImager