Základy digitální forenziky

2. Uchovávání a shromažďování digitálních důkazů na místě trestného činu/nehody

2.2. Řízení incidentů a zmírňování jejich následků

Norma ISO/IEC 27035 definuje 5 kroků při řízení a zmírňování incidentů, a to:

- Příprava a plánování

- Detekce a záznam

- Posuzování a rozhodování

- Reakce

- Získané zkušenosti

1.Příprava a plánování je fáze identifikace všech kritických aktiv instituce, interních procesů pro přístup k informacím, vytvoření monitorovacích systémů, které umožňují identifikaci incidentů, a také všech odpovědností a postupů v případě incidentu.

Příprava

· Příprava digitální laboratoře

· Definice vedoucího týmu

· Definování členů týmu a odpovědností

· Příprava briefingu / intervenční strategie

Briefing

· Strategie zásahu?

· Potřebné vybavení na místo události?

· Jaký typ metod (nástrojů) sběru/získávání?

· Jaká je síťová aktivita?

· Volatilita shromážděných údajů?

· Mohlo být zařízení nastaveno tak, aby zničilo důkazy?

· Jak budeme digitální důkazy uchovávat/přepravovat?

· Související vybavení, příručky atd. ?

· Identifikovat možné střety zájmů?

· Hodnocení rizik

2. Detekce a záznam je nutně fází identifikace událostí a rozlišení události nebo po sobě jdoucích událostí a možného incidentu .

Podobně jako na jakémkoli jiném místě činu, protože incident mohl být záměrně vyprovokován interním zaměstnancem organizace. Takto bychom měli vzít v úvahu předchozí přípravu k jednání podle následujících bodů:

· Zajištění místa činu

· Shromažďování předběžných informací

· Dokumentace místa činu

· Shromažďování a uchovávání důkazů

· Balení a přeprava

· Kontrolní řetězec

Mělo by být provedeno maximální možné shromáždění informací, které odpovídají typu možné události, aby bylo možné účinně rozhodovat. Tímto způsobem bychom měli vzít v úvahu všechny typy informací, které lze získat, jako např:

· Typ připojení (Wi-Fi/Ethernet)

· Které počítače se používají k připojení k internetu?

· Umístění systémů a určení, kdo k nim má přístup

· Podrobnosti o vyměnitelných zařízeních a vlastnostech uživatele

· Získání podrobností o topologii sítě

· Získat podrobnosti o dalších periferních zařízeních připojených k počítači.

· Existují nějaké další otázky k tomuto tématu, které nebyly zodpovězeny?

Z těchto informací bychom měli vzít v úvahu okolní informace, jako např.:

· Jaké služby organizace nabízí?

· Koho se tyto události týkají? Byli informováni?

· Existují logická ochranná opatření (antivirus, firewall, IDS, IPS)? Alarmy?

· Jaká jsou zavedena opatření fyzické bezpečnosti?

· Existují záznamy z kamerového systému

· Určete počet počítačů a počítačů připojených k internetu.

· Zkontrolujte nejnovější výměny hardwaru

· Úroveň přístupu zaměstnanců? Nedávné propouštění?

· Úrovně přístupu pro správu/administrátora?

· Bezpečnostní zásady organizace?

· Postupy pro zvládnutí incidentu?

· Seznam podezřelých? Proč jsou podezřelí?

· Systémové protokoly? Síťové protokoly? Něco podezřelého?

· Používání systému po incidentu? Příkazy CMD/příkazy prostředí Shell? Skripty? Úlohy? Procesy?

· Postupy analýzy po nehodě?

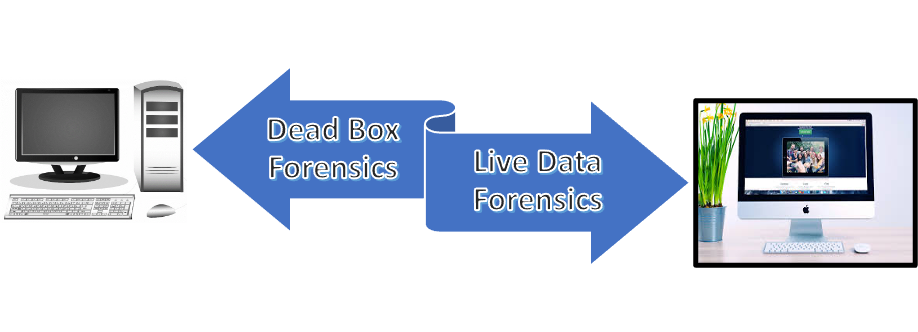

Tým pro reakci na incident by měl vzít v úvahu sběr nestálých dat, která jsou případně rozhodující pro rychlé rozhodování o všech minulých událostech. Proto je důležité jednat různými způsoby podle toho, zda je počítač zapnutý, nebo vypnutý (Figure 7).

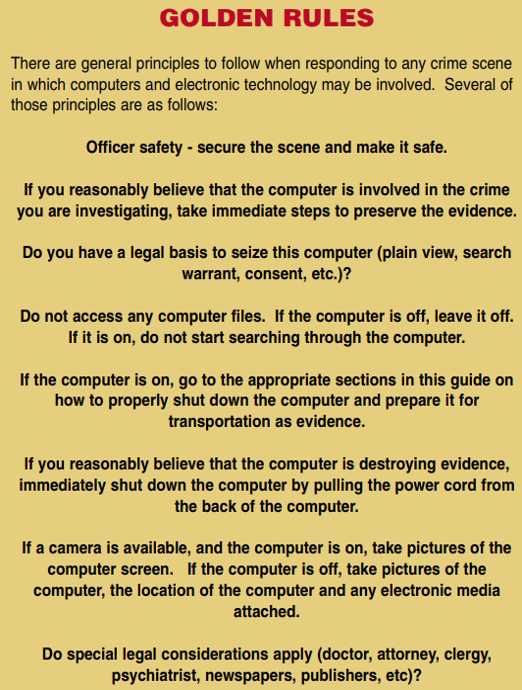

Osoba, která reaguje jako první, musí mít odpovídající oprávnění a odborné znalosti, aby mohla jednat.

Ministerstvo vnitřní bezpečnosti USA vydalo krátkou příručku pro první zásahové jednotky s názvem "Nejlepší postupy pro zajištění elektronických důkazů", která obsahuje tzv. zlatá pravidla, jež jsou uvedena v kapitole "Nejlepší postupy pro zajištění elektronických důkazů". Obrázek 8.

Obrázek 8 - Osvědčené postupy pro zajištění elektronických důkazů

Zdroj: https://www.crime-scene-investigator.net/SeizingElectronicEvidence.pdf

Tato pravidla jsou v současné době platná a měla by být dodržována při reakci na bezpečnostní incidenty.

Ministerstvo spravedlnosti USA - Národní institut spravedlnosti zase zveřejnil vývojový diagram shrnující proces přístupu k zařízením pod názvem "Collecting Digital Evidence Flow Chart" ("Vývojový diagram sběru digitálních důkazů").Obrázek 9).

Obrázek 9 - Vývojový diagram shromažďování digitálních důkazů

Zdroj: Zdroj: Vývojový diagram sběru digitálních důkazů. Ministerstvo spravedlnosti USA - Národní institut spravedlnosti (2010).

V tomto ohledu můžeme stanovit následující postupy:

1. Zajištění fyzické a elektronické bezpečnosti.

2. Pokud je počítač vypnutý:

· Ujistěte se, že se nezapíná (odpojte napájecí kabel/vyjměte baterii, pokud existuje).

· Označení/fotografie všech součástí a periferií

· Identifikace úložných zařízení

· Kontrola dat/času systému BIOS (bez pevného disku)

3. Pokud je počítač zapnutý:

· Odpojení komunikace (odpojení síťového kabelu/vyjmutí karty SIM)

· Vyfotografujte obrazovku a veškerý její obsah (popište viditelný obsah).

· Pokud je potřeba shromažďovat těkavá a netěkavá data:

· Proveďte sběr dat v režimu Live (podle pořadí volatility).

· Zkontrolujte, zda jsou úložná zařízení zašifrována

· Odpojte počítač od zdroje napájení

· Označování/fotografování všech součástí a periferií

· Identifikace úložných zařízení

· Kontrola data/času systému BIOS (bez pevného disku)

4. Pokud se jedná o mobilní zařízení (smartphone/tablet):

· Pokud je přístroj vypnutý, nezapínejte jej.

· Pokud je zařízení zapnuté :

· Vyfotografujte displej (je-li k dispozici)

· Převedení do letového režimu

· Vždy se ujistěte, že zařízení připojené k baterii má dostatečné napájení, aby bylo aktivní až do analýzy.

· Použití Faradayova vaku (Obrázek 10)

|

Obr. 10 - Faradayova brašna |

· Shromážděte všechna další paměťová zařízení (paměťové karty, karty SIM atd.).

· Zdokumentujte všechny kroky spojené se zabavením mobilního zařízení.

· Dotaz na přístupové kódy (PIN/vzor), PIN ke kartě SIM a kódy PUK (zkontrolujte pouzdra zařízení - obrázek 11).

Jak skladovat a přepravovat?

· Používejte rukavice

·

|

Obrázek 11 - Standardní kód |

· Digitální důkazy s otvory a pohyblivými součástmi by měly být zapečetěny pečetěmi nebo páskou proti neoprávněné manipulaci.

· Zařízení by měla být uložena ve statickém rozptylovém a Faradayově vaku.

· Dokument

· Zdokumentujte v řádné zprávě a podepište ji všichni zúčastnění.

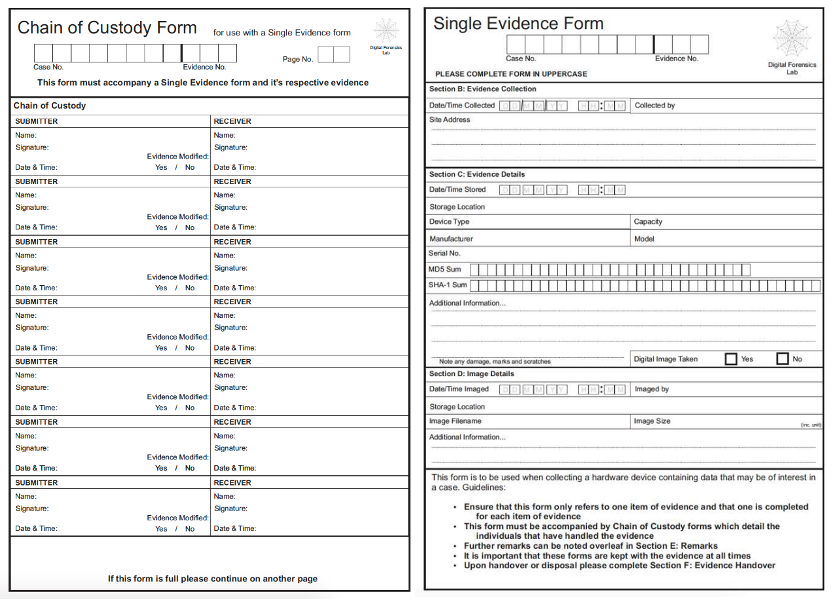

· Vyplňte řetězec kontroly zařízení ("Chain of Custody"). Obrázek 12)

Obrázek 12 - Kontrolní řetězec

3. Vyhodnocení a rozhodnutí je fáze po zjištění existence možného incidentu, kdy se shromažďují všechny užitečné informace o tom, co se stalo, a která vede k rozhodnutí o potvrzení bezpečnostního incidentu IT. Po tomto potvrzení je třeba rychle reagovat, aby se zmírnil dopad incident a aby se vyřešil.

4. Reakce je fáze, kdy se incident klasifikuje v souladu s klasifikací definovanou ve fázi 1, kategorizuje se incident a klasifikuje se jeho závažnost, provádějí se nezbytné postupy pro jeho zmírnění a řešení, využívají se mechanismy krizového řízení a incident se hlásí příslušným orgánům, kterými jsou v portugalském případě soudní policie (PJ), Národní centrum kybernetické bezpečnosti (CNCS) a Národní komise pro ochranu údajů (CNPD).

5. Získané zkušenosti jsou jednou z nejpotřebnějších fází, protože umožňují zavést opatření, aby se podobný incident neopakoval, a také využít získané poznatky ke zlepšení bezpečnostního systému organizace.

Viz: https://www.cncs.gov.pt/certpt/coordenacao-da-resposta-a-incidents/