Fundamentos da Forense Digital

5. Identificação e análise de informação nos Sistemas Operativos

5.2. Análise de Registo do Windows

A análise do registo do Windows poderá ser realizada através de software de âmbito forense, como o AccessData Registry Viewer, ferramentas do Eric Zimmerman, RegRipper, ou mesmo com outro qualquer software com capacidade de realizar a extração de dados destes ficheiros de registo.

Devido à complexidade do registo do Windows, identificar a localização de cada informação relevante, poderá ser uma tarega árdua, no entanto, contamos com a preciosa ajuda da SANS FOR500 (https://digital-forensics.sans.org/docs/DFPS_FOR500_v4.11_0121.pdf), identificando muitas das localizações importantes onde se poderá encontrar informação relevante.

Poderá existir a necessidade de extrair o registo de um computador ligado, sendo o registo uma enorme fonte de informação relevante a nível forense, será imperativo obter toda essa informação. (Ler: https://resources.infosecinstitute.com/windows-registry-analysis-regripper-hands-case-study-2/). Existem diversos modos de realizar o dump do registo, vamos aqui focar alguns diferentes modos.

5.2.1. O Fuso horário (TimeZone)

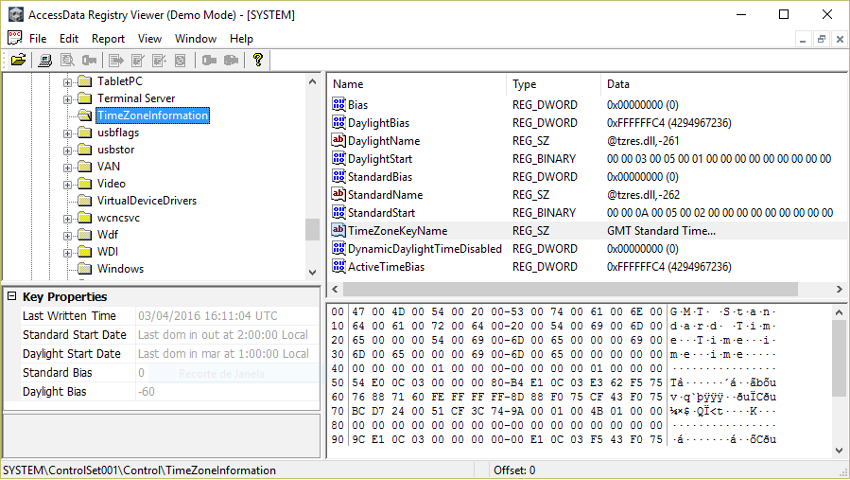

Das primeiras informações a analisar, deve constar o Fuso Horário (Figura 57), já que o mesmo poderá determinar que estejamos induzidos em erro perante ações que apresentam uma data/hora diferente da verdadeira, simplesmente por o sistema estar configurado com um fuso horário diferente do que o analista forense se encontra a utilizar.

Esta informação poderá ser identificada na hive SYSTEM, na seguinte localização:

SYSTEM\ControlSet001\Control\TimeZoneInformation

Figura 57 - Visualização do TimeZone no AccessData Registry Viewer

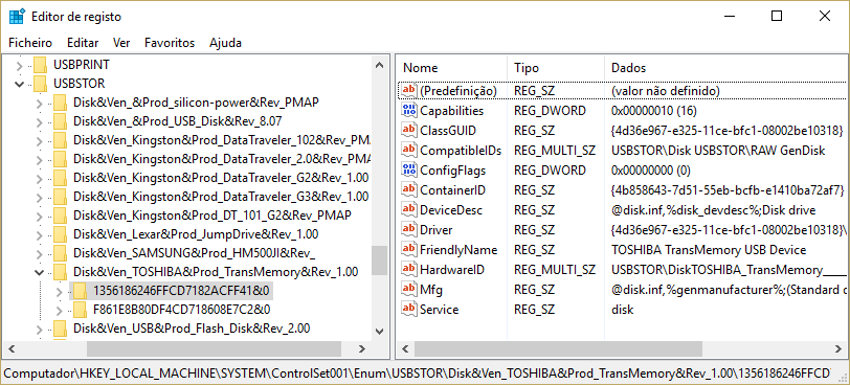

5.2.2. Dispositivos USB

No registo é também possível obter informação de dispositivos USB que se ligaram ao sistema na hive SYSTEM:

Para obter: Fabricante / marca / n.º série / data/hora da primeira e última conexão ao sistema

HKLM\SYSTEM\CurrentControlSet\Enum\USBSTOR

HKLM\SYSTEM\CurrentControlSet\Enum\USB

Visualizando esta chave de registo através do Editor de registo, é possível visualizar como são apresentadas estas informações (Figura 58).

Figura 58 - Visualizando os dispositivos USB no Editor de registo

Para obter a letra atribuída ao dispositivo USB

HKLM\SYSTEM\MountedDevices

Para obter o utilizador que ligou o dispositivo ao sistema

NTUSER.dat\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

A mesma informação é possível ser obtida com recurso a ferramentas específicas para obter a informação dos dispositivos USB, como é o caso das ferramentas 4Discovery ou USBDeview (Figura 59).

Figura 59 - Visualizando os dispositivos USB no USBDeview

Ler mais: https://www.researchgate.net/publication/318514858_USB_Storage_Device_Forensics_for_Windows_10

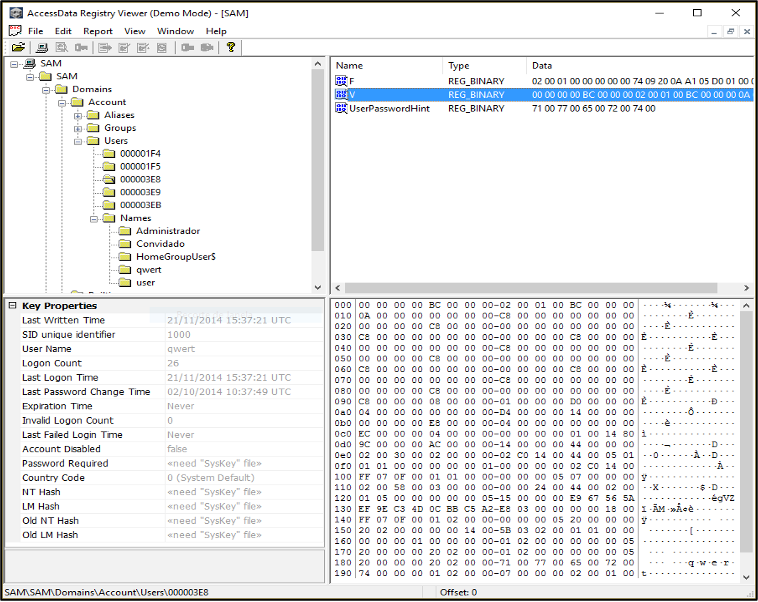

5.2.3. Utilizadores

A informação sobre os utilizadores do sistema encontra-se armazenada no registo do Windows na hive SAM, no entanto existe ainda o ficheiro de registo NTUSER.DAT por cada utilizador, que armazena dados específicos desse mesmo utilizador:

Lista dos perfis dos utilizadores locais

No registo: HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProfileList

Utilizadores do Sistema

No Ficheiro: SAM\SAM\Domains\Account\Users\

Visualizando esta chave de registo através do Editor de registo, é possível visualizar como são apresentadas estas informações (Figura 60).

Figura 60 - Visualizando os utilizadores no editor de registo

A mesma informação é possível ser obtida com recurso a ferramentas específicas para obter a informação dos utilizadores, como é o caso do AccessData Registry Viewer (Figura 61).

Figura 61 - Visualizando os utilizadores no AccessData Registry Viewer

5.2.4. Rede

O registo contém também diversas informações de rede, como as redes sem fios a que o sistema se ligou:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\

Nesta localização é possível identificar:

• Nome da rede (SSID)

• Nome do domínio / intranet

• Data/Hora da última ligação (através da data/hora que a respetiva chave foi escrita)

• MAC address do Gateway

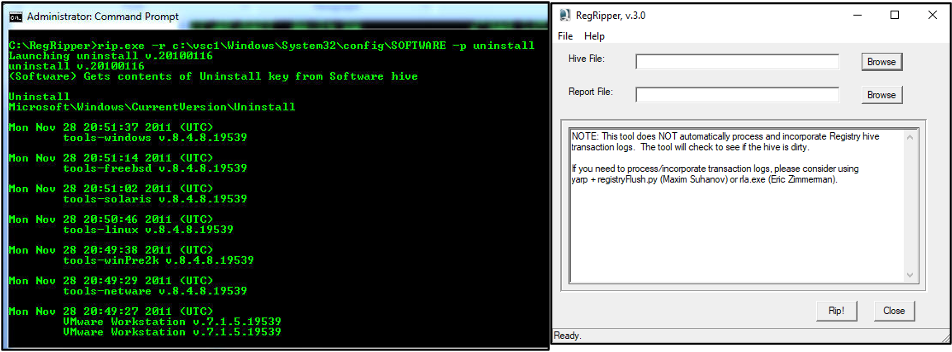

5.2.5. Análise de Registo do Windows - RegRipper

No que diz respeito à análise do registo do Windows, existem muitas ferramentas de âmbito forense que conseguimos utilizar para facilitar a análise de informações constantes no registo do Windows, focamos aqui algumas ferramentas de utilização gratuita como o RegRipper, o RegistryReport e o Windows Registry Recovery.

RegRipper (http://github.com/keydet89) é uma aplicação Forense Open Source, desenvolvida por Harlan Carvey e escrita em PERL, com o objetivo de extrair de forma legível, informações dos ficheiros de Registo do Windows.

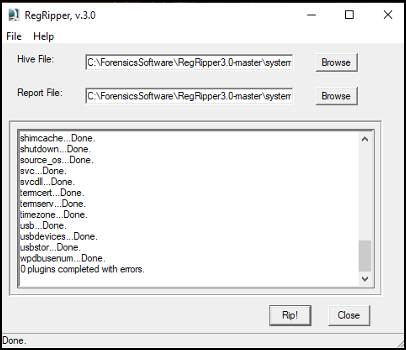

O RegRipper (Figura 62) pode ser utilizado através da linha de comandos e de uma interface gráfica para extrair informações específicas de cada arquivo do Registro. Na utilização em linha de comando é possível selecionar o plugin que se pretende aplicar a cada hive de registo, já no caso da linha de comandos são aplicados todos os plugins disponíveis para a hive selecionada. O resultado das informações extraídas poderá ser apresentado no ecrã ou gravadas num ficheiro de texto, em caso de utilizarmos a linha de comandos. Através da sua interface gráfica será necessária a indicação da localização de output, designada por Report File, para ser criado o ficheiro de texto com o resultado de todos os plugins aplicados à respetiva hive de registo.

Figura 62 - Utilização do RegRipper

Através da linha de comandos é possível verificar os plugins disponíveis para aplicar através do argumento “-l -c”.

C:\RegRipper3.0-master>rip -l -c > c:\list.csv

No modo GUI (Figura 63), não nos é possível escolher um único plugin, mas sim a Hive que pretendemos analisar.

Figura 63 - Utilização da GUI do RegRipper

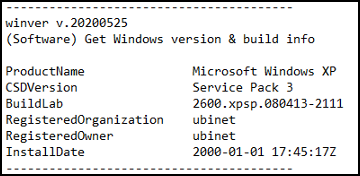

Ficheiro de output (Figura 64)

Figura 64 - Ficheiro de output do RegRipper

Existem outras aplicações de âmbito forense com o mesmo objetivo de interpretarem o conteúdo dos ficheiros de registo, como o Registry Report e o Windows Registry Recovery.

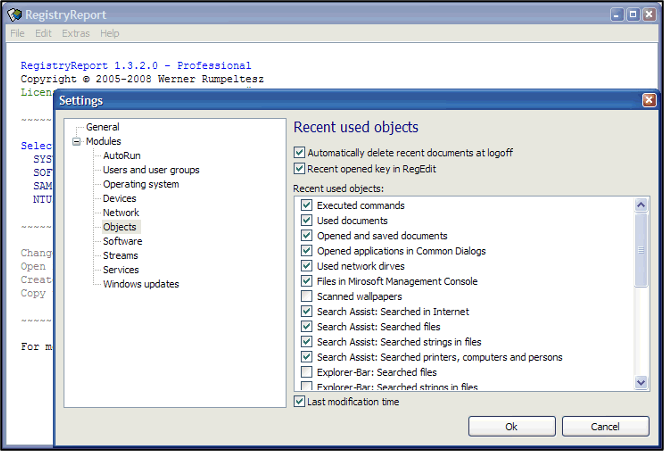

RegistryReport

Tal como o RegRipper, o Gaijin Registry Repport também apresenta as informações do registo de modo facilmente legível e pesquisável. Tendo um funcionamento simples, permitindo selecionar as informações que se pretende obter no registo através de caixas de seleção, taç como apresentado na Figura 65.

Fonte: https://gaijin.at/en/files?dir=old-software registryreport

https://github.com/jschicht?tab=repositories

Figura 65 - Utilização do RegistryReport

Fonte: https://www.gaijin.at/en/files?dir=old-software&sort=N&order=A registryreport

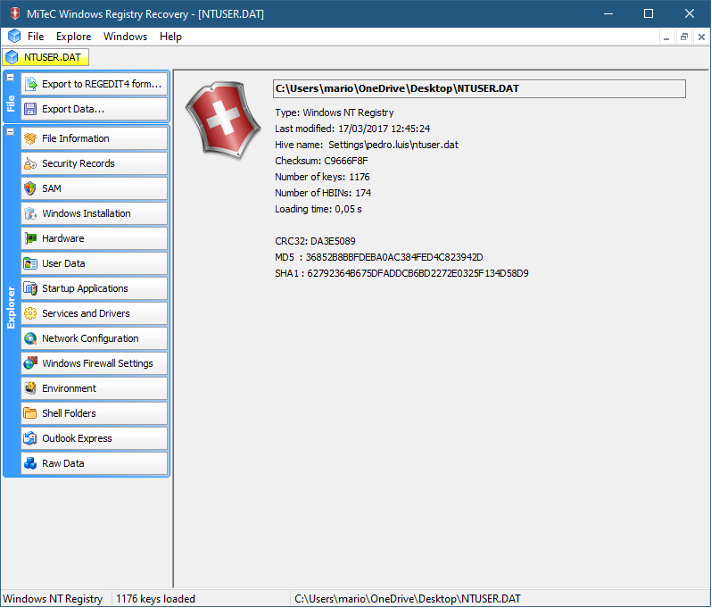

Windows Registry Recovery

O WRR (Figura 66) é uma das aplicações que podemos utilizar para a análise do registo do Windows

Figura 66 - Utilização do MiTeC Windows Registry Recovery

Fonte: http://www.mitec.cz/wrr.html