Fundamentos da Forense Digital

3. Procedimentos de aquisição de evidências digitais

3.5. Técnicas de aquisição

O procedimento de aquisição é determinante para garantir a integridade da evidência digital e facilitar o processo de análise da mesma, sendo uma das técnicas utilizadas no âmbito das boas práticas em forense digital, que garante a admissibilidade dos indícios extraídos em tribunal.

Designamos por aquisição, a cópia binária bit a bit dos dispositivos de armazenamento de dados, existindo também a designada de cópia ou duplicação forense (Figura 24).

Figura 24 - Duplicador de dispositivos de armazenamento

Fonte: https://security.opentext.com/tableau/hardware/details/td2u

Em qualquer dos tipos de recolha forense utilizado, é importante ter em conta que o disco de destino deverá ter maior capacidade do que o de origem.

3.5.1. Bloqueador de escrita (Write Blocker)

No procedimento de aquisição, deve ser utilizado um dispositivo de hardware (Figura 25) com o objetivo de bloquear a escrita no disco de origem. Deste modo é garantida toda a integridade dos dados nesse disco, protegendo o disco contra alterações inadvertidas, como do sistema operativo ou do antivírus, bem como a validação dos dados copiados para o disco de destino.

Figura 25 - Bloqueador de escrita

Fonte: www2.guidancesoftware.com

Em caso de não ter acesso a um bloqueador de escrita por hardware, é possível utilizar bloqueadores de escrita por software. Estes requerem um maior cuidado na validação do seu bom funcionamento, já que dependem do sistema operativo que estamos a utilizar. Alguns exemplos são apresentados na Figura 26.

Figura 26 - Software forense com bloqueio de escrita

O bloqueio de escrita no sistema operativo Microsoft Windows, poderá ser realizado através da criação da chave de registo

“HKLM\SYSTEM\ControlSet001\Control\StorageDevicePolicies\WriteProtect”, como descrito de seguida:

•

“regedit” em modo administrador e

aceda ao seguinte caminho:

“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control”

• Crie uma nova chave em “Control” com o nome: “StorageDevicePolicies”

• Adicione um novo valor do tipo “DWORD (32-bit)”, com o nome: “WriteProtect”

• Altere a informação deste de “0” para “1”

• Teste o bloqueio com diversos dispositivos de armazenamento

3.5.2. Comparativo das aplicações de aquisição

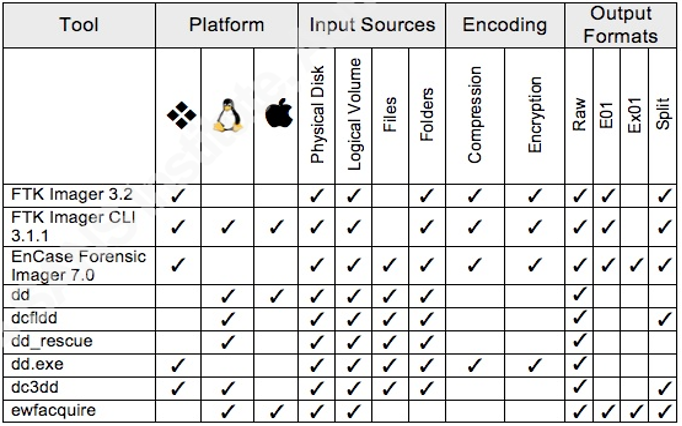

É possível realizar o procedimento de aquisição forense em diversos sistemas operativos, já que existem múltiplas aplicações com capacidade de executar essa tarefa, a exemplo disso é a Figura 27 comparativa dessas mesmas aplicações.

Figura 27 - Comparativo das aplicações de aquisição

Fonte: Vandeven, Sally, The SANS Institute, 2014

Ler: https://www.raedts.biz/forensics/forensic-imaging-tools-compared-tested/

3.5.3. Aquisição em Linux

A aquisição através do sistema operativo Linux, entre outras aplicações, poderá ser realizada através do dcfldd ou do dc3dd, aplicações derivadas do conhecido dd.

Deve-se proceder à identificação do dispositivo e da respetiva tabela de partições

mmls /dev/sdb

Aquisição através do dclfdd:

dcfldd if=/dev/sdb hash=md5,sha256 hashwindow=10G md5log=md5.txt sha256log=sha256.txt hashconv=after bs=512 conv=noerror,sync split=10G of=diskimage.dd

Ou aquisição através do dc3dd:

dc3dd if=/dev/sdb hash=md5,sha256 hlog=hash_log.log log= diskimage.log rec=off of=diskimage.dd

Deverá verificar-se os ficheiros de log, identificando a correspondência das hash do conteúdo do disco de origem com o conteúdo da imagem forense criada neste procedimento. É ainda importante a verificação do conteúdo ilegível, ou bad sectors, que em ambos os procedimentos irão permanecer sem qualquer valor escrito, ficando esse espaço com o valor 0 (zero).

3.5.4. Aquisição em Windows

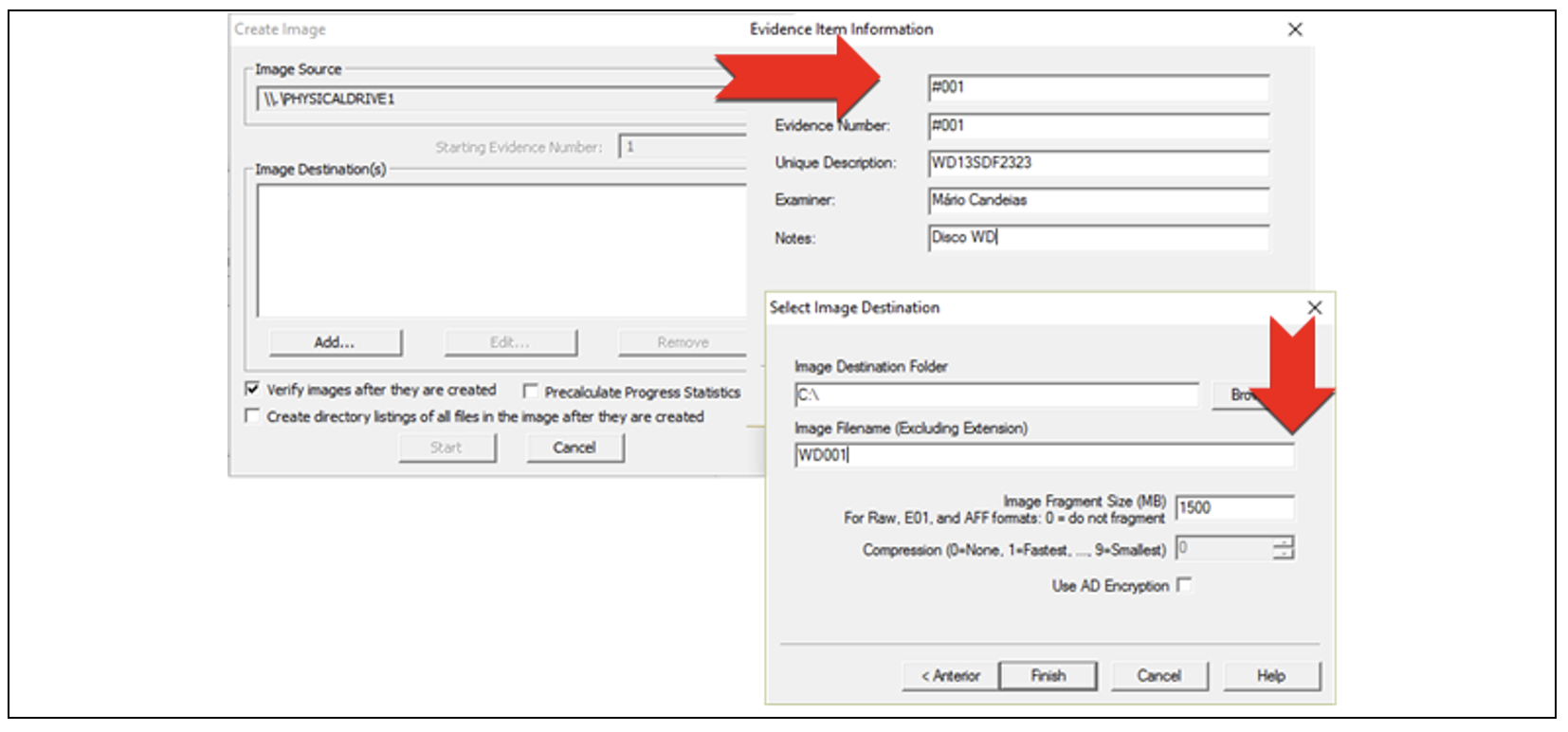

A aquisição através do sistema operativo MS Windows, entre outras aplicações, poderá ser realizada através da conhecida aplicação de utilização gratuita FTK Imager da empresa Access Data.

Deverá selecionar a opção Create Disk Image / Physical Drive no FTK Imager, tal como apresentado na Figura 28.

Figura 28 - Procedimento de aquisição com o AccessData FTK Imager

Antes do início do procedimento de aquisição, é possível selecionar a opção de criar uma lista de todos os ficheiros, que será criada posteriormente à aquisição e será guardada no formato “.csv”.

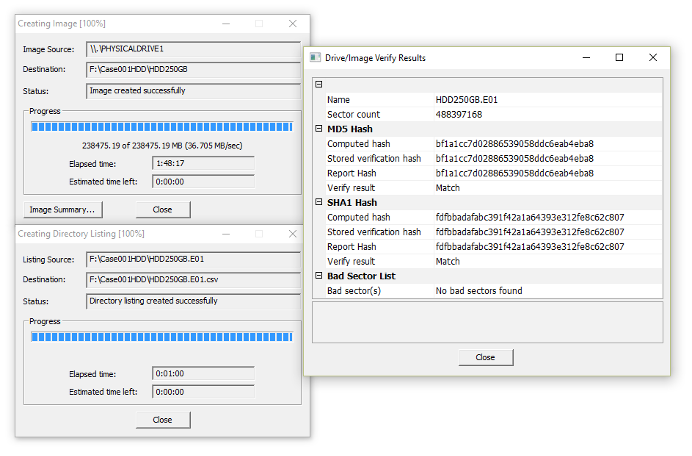

Após o início da aquisição, será apresentada uma janela de validação, com a validação da correspondência das hash, bem como a informação dos setores não lidos, também designados por bad sectors (Figura 29).

Figura 29 - Resultado da aquisição com o AccessData FTK Imager

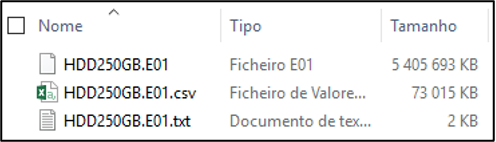

Teremos também essa mesma informação num ficheiro de texto, armazenado na mesma localização do ficheiro de imagem forense (Figura 30). O ficheiro “.csv”, irá também constar na mesma localização, caso tenhamos selecionado para ser criada a lista de ficheiros.

Figura 30 - Ficheiros resultantes da aquisição com o AccessData FTKImager