Fundamentos da Forense Digital

2. Preservação e recolha de evidências digitais no local do crime/incidente

Para que a análise seja realizada na melhor condição, será necessário que a preservação e recolha seja ela também realizada corretamente. Nesta secção iremos abordar a atuação em local do incidente de igual modo como a atuação em local do crime, já que existem semelhanças evidentes em ambos, sendo que cada um destes terá necessariamente as suas especificidades e características específicas que não iremos aqui retratar.

INCIDENTE

“Incidente informático é uma interrupção ou quebra de qualidade num serviço de Tecnologia de Informação” Fonte: Manual “ITIL V3 – Service Operation” (OGC, 2007)

Para que exista um incidente, terá necessariamente de existir um comprometimento da disponibilidade, autenticidade, integridade e/ou confidencialidade dos dados.

São as redes Computer Security Incident Response Team (CSIRT) que possibilitam a recolha de dados relativos a incidentes informáticos, para isso desenvolveram uma taxonomia comum (Fonte: https://www.redecsirt.pt/files/RNCSIRT_Taxonomia_v3.0.pdf) de classificação de incidentes, classificando-os através de 2 vetores, por tipo de incidente e por tipo de evento.

Já a ENISA tem também desenvolvido e promovido o conhecimento relativo às boas práticas na identificação e gestão dos incidentes, publicando regularmente sobre o tema (Ler: https://www.enisa.europa.eu/publications/using-taxonomies-in-incident-prevention-detection).

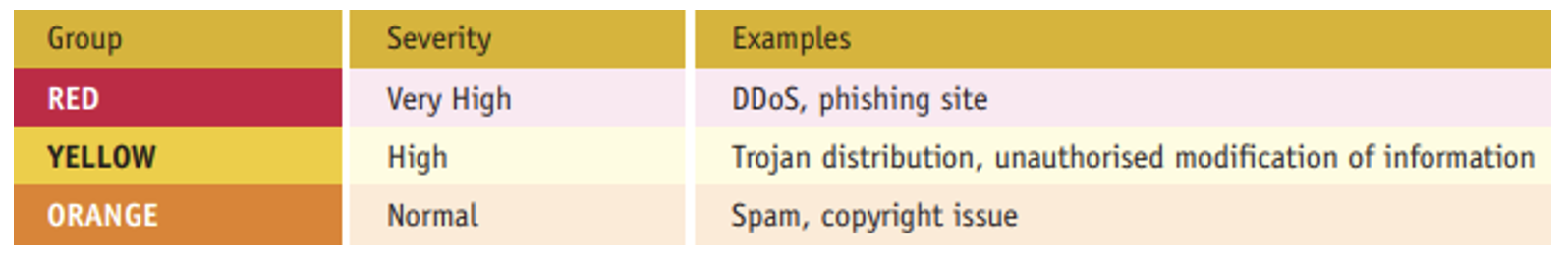

A ENISA em 2010, publicou um documento (https://www.enisa.europa.eu/publications/good-practice-guide-for-incident-management) onde classifica os incidentes em categorias de acordo com o seu grau de severidade, tal como apresentado na Figura 6.

Figura 6 - Classificação de incidentes

Fonte: Incident Management Guide (ENISA 2010)