Kompleksowe zabezpieczenie sieci

2. SYSTEMY WYKRYWANIA WŁAMAŃ (IDS)

2.2. Rodzaje i charakterystyka systemów wykrywania włamań

Historycznie rzecz biorąc, istnieją różne rodzaje systemów wykrywania włamań, klasyfikowane według ich charakteru i sposobu działania. Według różnych uczonych, można je podzielić na dwie główne kategorie: Signature-Based i Anomaly-Based:

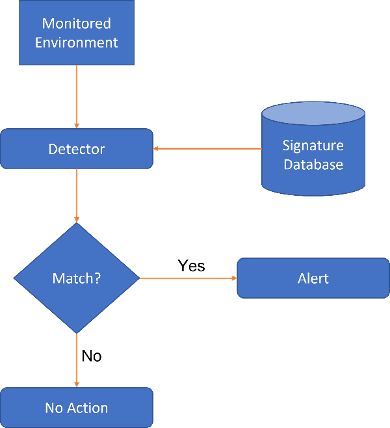

· Podejścia oparte na sygnaturach są projektowane w oparciu o znane wzorce ataków i są wykorzystywane jako zestawy reguł, takie jak te używane przez Snort IDS. Ruch przychodzący jest następnie porównywany z tymi regułami, aby zidentyfikować ruch nieprawidłowy wśród normalnego (Rysunek 9).

Rysunek 9 - Schemat systemu IDS opartego na sygnaturach

· W przeciwieństwie do poprzedniej kategorii, metody Anomaly-Based opierają się na idei normalnych profili behawioralnych, oznaczając podczas wykrywania włamań profile odbiegające od normy. Tego typu podejście często zwraca wysoki wskaźnik fałszywych alarmów, przy wykrywaniu nowych ataków (Rysunek 10).

Rysunek 10 - Schemat działania systemu IDS opartego na anomaliach

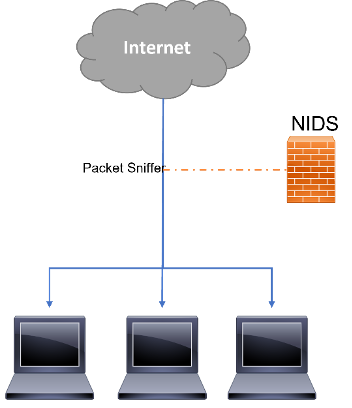

Często spotyka się również systemy IDS podzielone na kategorie Host-Based (HIDS) (Rysunek 11) i Network-Based (NIDS) (Rysunek 12). Porównując, system Host-Based IDS przyjmuje na siebie odpowiedzialność za monitorowanie zachowania pojedynczego hosta, podczas gdy system Network-Based IDS zbiera dowody poprzez dane o ruchu sieciowym. Niektórzy twórcy uważają połączenie tych dwóch kategorii IDS za najlepszy sposób ochrony sieci komputerowych przed cyberatakami, jednak są one jeszcze zbyt niedojrzałe, aby mogły być powszechnie stosowane. Można również zidentyfikować słaby punkt HIDS, który należy poprawić, gdy może on nie wykryć poprawnie włamania w przypadku, gdy host jest skompromitowany.

Rysunek 11 - Schemat działania systemu IDS opartego na hoście

W konwencjonalnych systemach IDS całkowicie akceptowany jest paradygmat odmawiania dostępu złośliwym pakietom poprzez ich upuszczanie lub ich root.

Jak w każdym innym mechanizmie zabezpieczeń komputerowych, również w systemach wykrywania włamań istnieją pewne zalety i wady, które należy wziąć pod uwagę przed ich instalacją i konfiguracją. Należy podkreślić, że tradycyjne IDS mogą nie być odpowiednie dla wszystkich systemów i sieci komputerowych. Dobrym przykładem jest tu infrastruktura krytyczna, taka jak system dystrybucji wody. Pracując 24 godziny na dobę i dostarczając wodę pitną do dużych miast i kraju, IDS musi być starannie dobrany i wdrożony, ponieważ może spowodować zakłócenia w komunikacji, a w konsekwencji zagrozić życiu ludzkiemu. W tym miejscu należy zwrócić uwagę na istniejące słabości i specyficzne cechy takich krytycznych systemów, które muszą być brane pod uwagę. Przykładowo, główne komponenty systemu SCADA, takie jak sterowniki PLC i RTU, mają zazwyczaj niskie zdolności obliczeniowe i pamięciowe, co sprawia, że nie są odpowiednie do przydzielenia HIDS, który musi być zainstalowany na samym hoście, aby mógł być analizowany. Z drugiej strony, czujniki NIDS mogą być zainstalowane w oddzielnej maszynie podłączonej do sieci, która ma być monitorowana. Takie podejście może być łatwo zintegrowane z systemem SCADA, gdzie konieczne jest zrozumienie i analiza protokołów komunikacyjnych. Jednak w obecnych implementacjach protokoły komunikacyjne SCADA, które początkowo zostały zaprojektowane do pracy w komunikacji szeregowej, są osadzone w payloadach pakietów TCP.

Rysunek 12 - Schemat działania sieciowego systemu IDS

W głębszym ujęciu, podejścia oparte na sygnaturach są projektowane w oparciu o znane wzorce ataków, które są wykorzystywane jako zestawy reguł. Ruch przychodzący jest następnie porównywany z tymi regułami, aby zidentyfikować ruch nieprawidłowy wśród normalnego. W przeciwieństwie do poprzedniej kategorii, Anomaly-Based często zwraca wysoki wskaźnik fałszywych alarmów, gdy zachowanie systemu nie jest odpowiednio skonfigurowane w systemie IDS. W szczególnym przypadku systemu krytycznego, ze względu na jego wrażliwą naturę, normalne zachowanie i konfiguracja systemu jest zawsze głęboko udokumentowana i aktualizowana.

Oprócz poprzednich klasyfikacji, często spotyka się również systemy IDS skategoryzowane jako Host-Based (HIDS) i Network-Based (NIDS). Porównując, system Host-Based IDS bierze na siebie odpowiedzialność za monitorowanie zachowania pojedynczego hosta, podczas gdy system Network-Based IDS zbiera dowody poprzez analizę danych o ruchu sieciowym. Wielu naukowców uważa, że połączenie tych dwóch kategorii IDS jest najlepszym sposobem ochrony systemów dystrybucji wody przed cyberatakami, jednak są one jeszcze zbyt niedojrzałe, aby mogły być powszechnie stosowane.

Również w tych klasyfikacjach można zidentyfikować słaby punkt HIDS, który należy poprawić, gdy może on nie wykryć poprawnie włamania w przypadku kompromitacji hosta. Co więcej, HIDS powinien być zainstalowany na samym hoście lub korzystać z agenta, co samo w sobie nie jest do końca praktyczne w krytycznym środowisku sieciowym, gdyż wiele z jego urządzeń ma niską moc obliczeniową i energetyczną. Co więcej, HIDS zwiększa również ilość ruchu w sieci, obciążając ją pakietami informacyjnymi IDS, co po raz kolejny może przysporzyć systemowi więcej problemów niż pomocy.

W konwencjonalnych systemach IDS całkowicie akceptowany jest paradygmat odmawiania dostępu złośliwym pakietom, poprzez ich upuszczanie lub ich rootowanie. Jednak ze względu na ich krytyczny charakter, taki paradygmat nie jest akceptowalny w sieciach systemów dystrybucji wody. Krytyczne systemy wymagają regularnej i ciągłej komunikacji pomiędzy urządzeniami i kontrolerami, gdzie niedostępny root lub pakiet może zagrozić całemu systemowi, powodując katastrofalne skutki.