CSIRT i CERT

1. Podstawowe informacje

1.4. Zagrożenia, zdarzenia, incydenty i ataki cybernetyczne

Zajmowanie się zagadnieniem "negatywnych zjawisk w cyberprzestrzeni" może być nieco problematyczne, ponieważ w literaturze fachowej oraz w normach prawnych często używa się różnych synonimów na określenie danego negatywnego zjawiska, które mają wyrażać to samo.

Powodem niespójności terminologicznej jest, ponownie, stosunkowo krótki okres, w którym mamy do czynienia z zagrożeniami, atakami i incydentami cybernetycznymi, a także nie zawsze identyczne tłumaczenie z języka angielskiego, który jest używany głównie w informatyce.

1.4.1 Cyberzagrożenie

Zagrożenie można najprościej zdefiniować jako coś, co jest w stanie zakłócić normalny lub uporządkowany stan rzeczy oraz naruszyć prawa innych podmiotów. Jest to działanie negatywne, które może, ale nie musi zostać zakończone. W przypadku rzeczywistej definicji wystarczy, że możliwość wystąpienia negatywnego stanu rzeczy jest bliska i realna.

Zgodnie z definicją Ministerstwa Spraw Wewnętrznych Republiki Czeskiej za zagrożenie uważa się "każde zjawisko, które ma potencjalną możliwość zaszkodzenia interesom i wartościom chronionym przez państwo". Stopień zagrożenia określa się na podstawie wielkości potencjalnej szkody oraz odległości czasowej (zwykle wyrażonej w kategoriach prawdopodobieństwa lub ryzyka) ewentualnego zastosowania tego zagrożenia."[1]

W Słowniku interpretacyjnym bezpieczeństwa cybernetycznego zdefiniowano kilka terminów, które są bezpośrednio związane z zagrożeniami cybernetycznymi.

Sam termin zagrożenie definiuje się jako "potencjalną przyczynę niezamierzonego zdarzenia, które może spowodować uszkodzenie systemu lub organizacji". [2]

Bezpośrednio z tym podstawowym pojęciem związany jest termin zagrożenie bezpieczeństwa informacji[3] , który definiuje się jako "potencjalną przyczynę niepożądanego zdarzenia, które może spowodować uszkodzenie systemu i jego zasobów, takie jak zniszczenie, niepożądany dostęp (kompromitacja), modyfikacja danych lub niedostępność usług". [4]

Oprócz dwóch powyższych terminów autorzy definiują w słowniczku pojęcia: zagrożenie aktywne, zagrożenie pasywne oraz zaawansowane i trwałe zagrożenie. [5]

Słownik oksfordzki podaje, że zagrożenie cybernetyczne to możliwość wystąpienia złośliwej próby uszkodzenia lub zakłócenia pracy sieci lub systemu komputerowego.[6] System w tym kontekście to system komputerowy.

Zagrożenie cybernetyczne można również zdefiniować jako działanie mające na celu zmianę[7] informacji, aplikacji lub samego systemu.

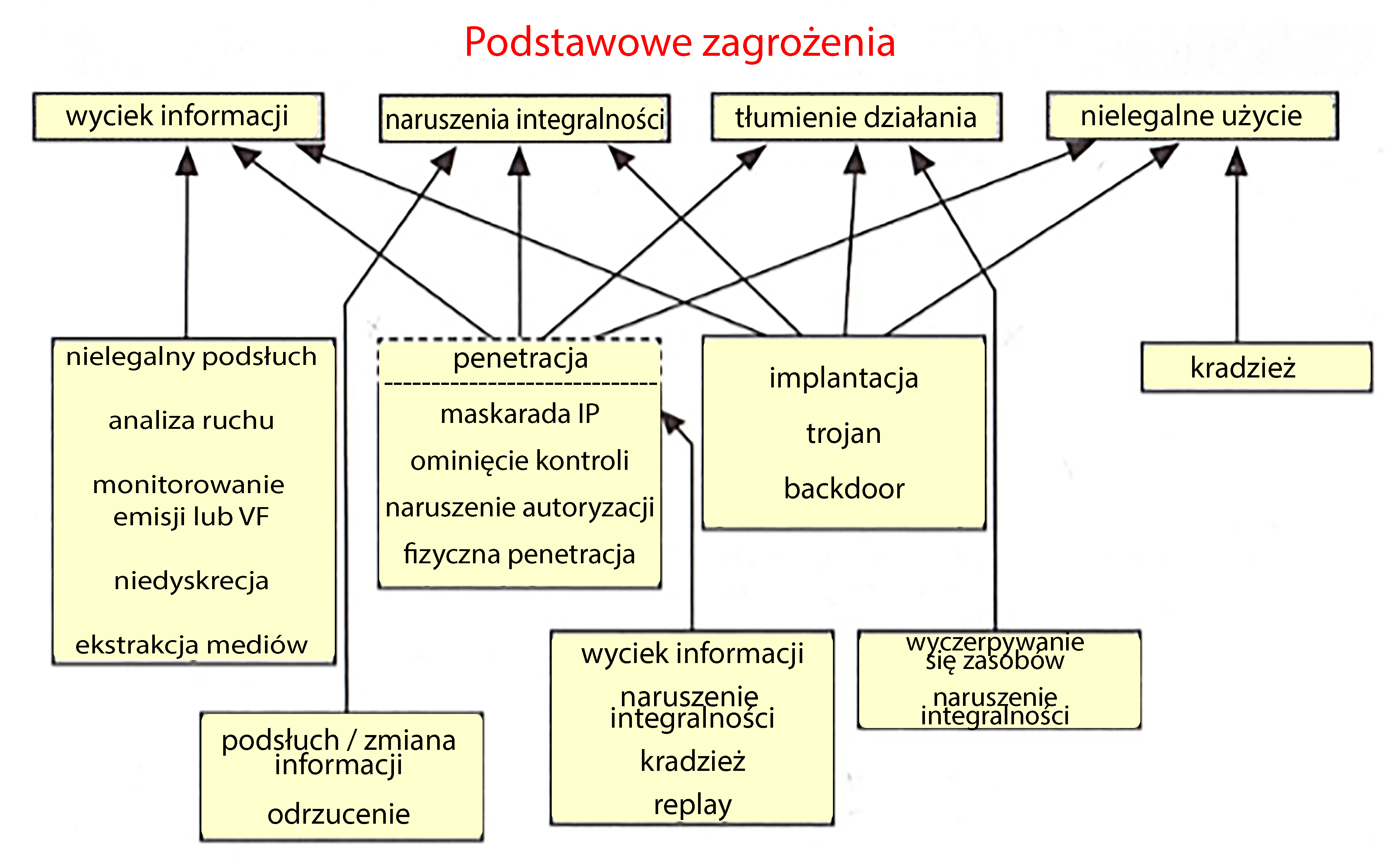

Jirovský definiuje cztery grupy podstawowych zagrożeń i charakteryzuje ich wzajemne relacje:[8]

1. Wyciek informacji to sytuacja, w której chronione informacje zostają ujawnione nieupoważnionemu podmiotowi.

2. Naruszenie integralności to uszkodzenie, zmiana lub usunięcie danych.

3. Blokowanie usługi oznacza celowe uniemożliwienie dostępu do informacji, aplikacji lub systemu.[9]

4. Nielegalne wykorzystanie to wykorzystanie informacji przez nieuprawniony podmiot lub w nieuprawniony sposób.[10]

Zależność tę najlepiej ilustruje poniższy rysunek.

Wzajemne powiązania cyberzagrożeń według Jirovsky'ego

Klasyfikacja zagrożeń cybernetycznych

Istnieje wiele klasyfikacji zagrożeń cybernetycznych, z których najbardziej powszechne to:

1. Źródła zagrożeń

a) Zagrożenia spowodowane przez człowieka. Jeśli zagrożenie jest spowodowane przez człowieka, należy również skupić się na formie zawinienia, które doprowadziło do jego powstania. Z tej perspektywy można rozróżnić zagrożenia spowodowane przez:

· celowe działanie,

Do zagrożeń cybernetycznych spowodowanych umyślnie należą na przykład:

o celowe usuwanie danych, konfiguracji systemu itp,

o fizyczne uszkodzenie systemu komputerowego lub innego elementu ICT,

o kradzież danych i informacji,

o ataki cybernetyczne (złośliwe oprogramowanie, DoS, DDoS, phishing, nieuprawnione podsłuchiwanie itp.)[11]

· zaniedbania.

Do zagrożeń cybernetycznych spowodowanych zaniedbaniami należą:

o przypadkowo usunięte dane,

o fizyczne uszkodzenie systemu komputerowego lub innego elementu ICT (np. przez upadek, przewrócenie okablowania strukturalnego itp,)

o uszkodzenie danych, systemów lub innych elementów z powodu braku znajomości aktów wewnętrznych (prawnych lub technicznych),

o inne błędy użytkownika.

b) Błędy techniczne (np. błąd oprogramowania lub sprzętu).

c) Vis maior (siła wyższa).

Do zagrożeń cybernetycznych spowodowanych przez siłę wyższą należą na przykład:

· Nieplanowana awaria zasilania (chyba że jest to zagrożenie spowodowane zaniedbaniem ze strony człowieka),

· zdarzenia naturalne (wyładowania atmosferyczne, burze itp.) lub katastrofy (powodzie, trzęsienia ziemi itp.),

· ogień (o ile nie jest to zagrożenie spowodowane przez człowieka).

2. Źródła działań

a) Zagrożenia wewnętrzne (źródło zagrożenia znajduje się wewnątrz organizacji)

b) zagrożenia zewnętrzne (źródło zagrożenia znajduje się poza organizacją)[12]

3. Cele zagrożenia

a) Atak triady CIA.

· Poufność - np. kradzież danych, danych dostępowych i kluczy, sprzętu itp.

· Integralność - błędy w bazach danych, ustawieniach uprawnień itp.

· Dostępność - np. ataki DoS i DDoS, ataki fizyczne na serwery i okablowanie strukturalne, przerwy w dostawie prądu itp.

b) Atak na element bezpieczeństwa cybernetycznego.

· Ludzie - ataki socjotechniczne (w świecie rzeczywistym, ale także w cyberprzestrzeni), phishing, złośliwe oprogramowanie, kradzieże itp.

· Technologia - wszystkie zagrożenia wymienione w punkcie 1 niniejszej klasyfikacji. Zazwyczaj zagrożenia mogą działać na:

o Sprzęt (systemy komputerowe punktów końcowych, serwery, kontrolery sieciowe, IoT itp.)

o bazy danych,

o sieci i infrastruktury sieciowej,

o oprogramowanie (system operacyjny lub inne aplikacje),

o informacje i dane przechowywane w systemach komputerowych.

· Procesy - nieuprawnione testowanie bezpieczeństwa lub funkcjonalności procesów ustanowionych w organizacji itp.

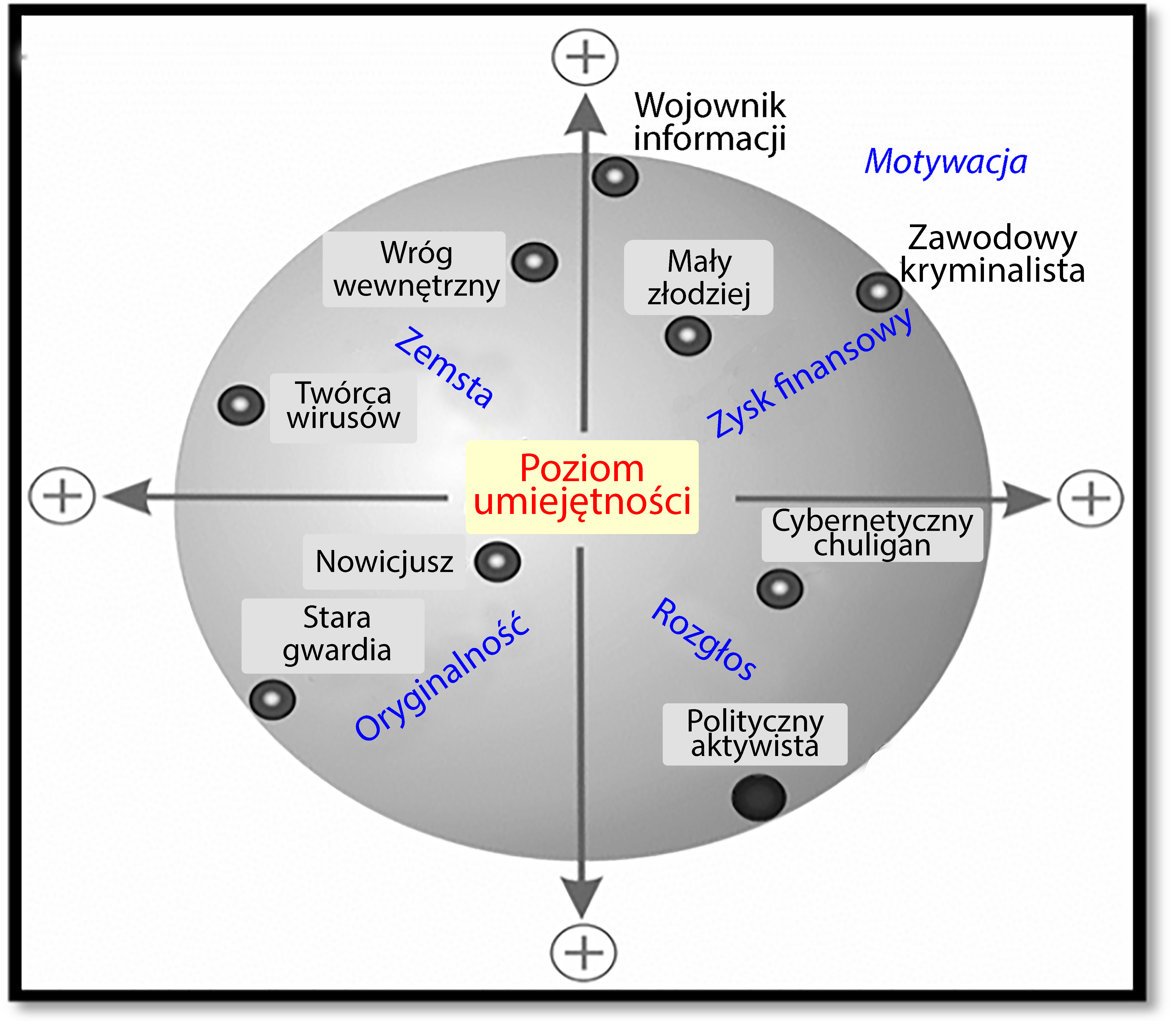

4. Motywacja

Jeśli zagrożenie jest spowodowane celowym działaniem danej osoby, należy zająć się jego motywacją. Analizując motywację do takich działań, można w ramach procesu reagowania na zagrożenie opracować środki naprawcze, które zapobiegną pobudzaniu tej motywacji w przyszłości.

W zależności od motywacji można zaobserwować:

- zagrożenia w celu osiągnięcia korzyści finansowych,

- zagrożenia w celu uzyskania przewagi konkurencyjnej,

- zagrożenia, aby udowodnić swoje umiejętności,

- zagrożenia w odwecie,

- zagrożenia wynikające z nieprzestrzegania przepisów.[13]

Dalszy podział napastników ze względu na motywację przedstawia także strona Rak[14] , na której przedstawiono najbardziej ogólną typizację napastników ze względu na ich motywację, przy czym wiele z wymienionych typów motywacji może się następnie dzielić lub łączyć.

Możliwy podział napastników w cyberprzestrzeni według motywacji

5. Rodzaj zagrożenia

- inżynieria społeczna,

- botnet,

- złośliwe oprogramowanie,

- ransomware,

- spam/oszustwo,

- oszukańcze oferty,

- phishing, pharming, spear phishing, vishing, smishing,

- hakowanie,

- wąchanie,

- ataki DoS, DDoS, DRDoS,

- rozpowszechnianie treści budzących zastrzeżenia,

- kradzież tożsamości,

- APT (Advanced Persistent Threat - zaawansowane trwałe zagrożenie),

- cyberterroryzm,

- wymuszenia w cyberprzestrzeni.

W dekrecie o bezpieczeństwie cybernetycznym w załączniku 3 wymieniono przykładowo niektóre z tych zagrożeń. Zgodnie z tym dekretem, groźbą jest:

1. naruszenie zasad bezpieczeństwa, nieautoryzowane działania, nadużywanie uprawnień przez użytkowników i administratorów,

2. uszkodzenie lub awaria sprzętu technicznego i/lub oprogramowania,

3. nadużywanie tożsamości,

4. korzystanie z oprogramowania z naruszeniem warunków licencji,

5. złośliwego kodu (na przykład wirusów, oprogramowania szpiegującego, koni trojańskich),

6. naruszenia bezpieczeństwa fizycznego,

7. przerwanie świadczenia usług łączności elektronicznej lub dostaw energii elektrycznej,

8. niewłaściwego wykorzystania lub nieuprawnionej modyfikacji danych,

9. utrata, kradzież lub uszkodzenie składnika majątku,

10. niewywiązanie się przez dostawcę z obowiązku wynikającego z umowy,

11. wykroczenia popełniane przez pracowników,

12. nadużywanie zasobów wewnętrznych, sabotaż,

13. długotrwała przerwa w świadczeniu usług łączności elektronicznej, dostawie energii elektrycznej lub innych podstawowych usług,

14. brak personelu posiadającego niezbędną wiedzę fachową,

15. Ukierunkowany cyberatak z wykorzystaniem socjotechniki, stosowanie technik szpiegowskich,

16. niewłaściwe korzystanie z wymiennych technicznych nośników informacji,

17. włamania do komunikacji elektronicznej (przechwytywanie, modyfikacja).

1.4.2 Wydarzenie związane z bezpieczeństwem cybernetycznym

Prosise i Mandiva charakteryzują "zdarzenie związane z bezpieczeństwem komputerowym" (które może być rozumiane jako atak komputerowy lub przestępstwo komputerowe) jako nielegalne, nieuprawnione, niedopuszczalne działanie dotyczące systemu komputerowego lub sieci komputerowej. Działania te mogą mieć na celu np. kradzież danych osobowych, rozsyłanie spamu lub inne formy nękania, sprzeniewierzenie, rozpowszechnianie lub posiadanie pornografii dziecięcej itp.[15]

Jirásek i in. definiują zdarzenie związane z bezpieczeństwem jako "zdarzenie, które może spowodować lub doprowadzić do naruszenia systemów i technologii informatycznych oraz zasad zdefiniowanych w celu ich ochrony (polityki bezpieczeństwa)".[16]

Definicję zdarzenia bezpieczeństwa można znaleźć również w normie ISO/IEC 27001, punkt 3.5, który mówi, że takie zdarzenie to: "możliwy do zidentyfikowania stan systemu, usługi lub sieci wskazujący na możliwe naruszenie polityki bezpieczeństwa lub awarię środków bezpieczeństwa. Może to być również inna sytuacja, która nie miała wcześniej miejsca, a która może być istotna z punktu widzenia bezpieczeństwa informacji".

Podobną definicję można znaleźć w dokumencie NIST, 800-61 Computer Security Incident Handling Guide, w którym stwierdza się, że zdarzenie związane z bezpieczeństwem to "niekorzystne zdarzenie o negatywnych skutkach, takie jak awaria systemu, zalewanie pakietów, nieuprawnione korzystanie z uprawnień systemowych, nieuprawniony dostęp do danych wrażliwych lub wykonanie złośliwego kodu niszczącego dane". [17]

Zdarzenie związane z bezpieczeństwem cybernetycznym zostało również zdefiniowane w sekcji 7(1) ustawy o bezpieczeństwie cybernetycznym jako "zdarzenie, które może spowodować naruszenie bezpieczeństwa informacji w systemach informatycznych lub naruszenie bezpieczeństwa usług albo bezpieczeństwa i integralności sieci łączności elektronicznej".

De facto jest to zdarzenie bez rzeczywistych negatywnych konsekwencji dla systemu komunikacyjnego lub informatycznego, w istocie jest to tylko zagrożenie, ale musi być ono rzeczywiste.

Jednocześnie autorzy popełniają tautologię, wyjaśniając zdarzenie jako zdarzenie.

Uważamy, że termin "zdarzenie związane z bezpieczeństwem cybernetycznym" byłby właściwszy i prawdopodobnie bardziej zrozumiały, gdyby był określany i interpretowany jako "zagrożenie cybernetyczne", ponieważ tak naprawdę istnieje tylko potencjalna przyczyna, która może spowodować zdarzenie niepożądane.

Przykład: użytkownik otrzymuje wiadomość e-mail zawierającą złośliwy kod (malware) w załączniku w wewnętrznej poczcie firmowej. Złośliwe oprogramowanie jest jednak skompresowane (np. przy użyciu programu WinZip) i nie może zostać zainstalowane bez dalszych działań użytkownika. Takie zdarzenie może samo w sobie nie stanowić naruszenia bezpieczeństwa, ale w pewnych okolicznościach może je naruszyć.

1.4.3 Incydent cybernetyczny (bezpieczeństwa)

Jirásek et al. definiują Incydent Bezpieczeństwa jako "naruszenie lub bezpośrednie zagrożenie naruszeniem polityki bezpieczeństwa, zasad bezpieczeństwa lub standardowych reguł bezpieczeństwa dotyczących działania technologii informacyjnych i komunikacyjnych".[18]

Właściwą definicję zdarzenia związanego z bezpieczeństwem informacji zawiera norma ISO/IEC 27001. W artykule 3.6 tej normy zdarzenie związane z bezpieczeństwem informacji jest zdefiniowane jako "jedno lub więcej niezamierzonych lub nieoczekiwanych zdarzeń związanych z bezpieczeństwem, które z dużym prawdopodobieństwem mogą zagrozić działalności organizacji i naruszyć bezpieczeństwo informacji".

Bardzo podobną definicję incydentu bezpieczeństwa komputerowego można znaleźć w dokumencie NIST, 800-61 Computer Security Incident Handling Guide, w którym stwierdza się, że jest to "naruszenie lub bezpośrednie zagrożenie naruszenia zasad bezpieczeństwa, zasad dopuszczalnego użytkowania (systemu, usługi) lub standardowych praktyk bezpieczeństwa".[19]

Incydent bezpieczeństwa cybernetycznego jest również zdefiniowany w sekcji 7(2) ustawy o bezpieczeństwie cybernetycznym jako "naruszenie bezpieczeństwa informacji w systemach informatycznych lub naruszenie bezpieczeństwa usług albo bezpieczeństwa i integralności sieci łączności elektronicznej w wyniku zdarzenia związanego z bezpieczeństwem cybernetycznym". "

Ze słownika prawa wynika, że zdarzenie może być spowodowane zarówno umyślnym i niedbałym działaniem człowieka, jak i siłą wyższą. Istotne jest naruszenie bezpieczeństwa informacji lub usług oraz związanych z nimi systemów informacyjnych i komunikacyjnych.

Incydent bezpieczeństwa cybernetycznego oznacza zatem rzeczywiste naruszenie bezpieczeństwa informacji w systemach informatycznych lub naruszenie bezpieczeństwa usług albo bezpieczeństwa i integralności sieci łączności elektronicznej, tj. naruszenie systemu informacyjnego lub komunikacyjnego o negatywnych skutkach.

Za pewną część incydentów związanych z cyberbezpieczeństwem odpowiadają również zjawiska losowe, błędy sprzętowe i programowe, błędy popełniane podczas konfiguracji przez administratorów, błędy popełniane przez użytkowników systemu itp.

Przykład: kontynuując poprzedni przykład, gdy użytkownik wykona na komputerze złośliwy kod, mówimy już o incydencie bezpieczeństwa.

1.4.4 Cyberatak

Jirásek i in. definiują cyberatak jako "atak na infrastrukturę informatyczną w celu spowodowania szkód i uzyskania wrażliwych lub strategicznie ważnych informacji". Jest on najczęściej używany w kontekście ataków o podłożu politycznym lub militarnym."[20]

Taka definicja cyberataku byłaby bardzo restrykcyjna i nie obejmowałaby wszystkich negatywnych działań użytkowników cyberprzestrzeni[21] , zwłaszcza że łączy w sobie warunki uszkodzenia systemu informatycznego i pozyskania informacji. Cyberatak może być również działaniem socjotechnicznym, w którym jedynym celem jest uzyskanie informacji, lub odwrotnie - atakiem DoS lub DDoS, w którym jedynym celem może być zablokowanie (tj. nieuszkodzenie) funkcjonalności jednego lub większej liczby systemów komputerowych lub świadczonych usług.

Różnica między incydentem związanym z bezpieczeństwem cybernetycznym a atakiem cybernetycznym polega przede wszystkim na kwestii winy. Jak wspomniano wcześniej, incydenty związane z bezpieczeństwem cybernetycznym mogą być spowodowane zarówno celowym, jak i niedbałym działaniem człowieka, a także siłą wyższą. W przypadku cyberataku chodzi jednak o celowe działanie człowieka.

Na tej podstawie można zdefiniować atak cybernetyczny[22] jako każde celowe działanie napastnika w cyberprzestrzeni, skierowane przeciwko interesom innej osoby.

Cyberatak można również zdefiniować jako działanie napastnika lub grupy napastników, którzy wykorzystują technologie informacyjno-komunikacyjne do zaatakowania innej infrastruktury informacyjno-komunikacyjnej w celu zakłócenia dostępności, poufności lub integralności danych.

1.5.5 Cyberprzestępczość

Aby zakończyć omawianie incydentów i ataków cybernetycznych, uważamy, że konieczne jest przynajmniej zarysowanie związku między tymi atakami lub incydentami a cyberprzestępczością.

Definiując treść terminu cyberprzestępczość, należy zauważyć, że wraz ze wzrostem możliwości wykorzystania środków informacyjno-komunikacyjnych rośnie również możliwość ich użycia (nadużycia) do popełniania przestępstw. Dlatego też w zasadzie nie istnieje uniwersalna, powszechnie akceptowana definicja, która w pełni oddawałaby zakres i głębię tego pojęcia.

W najbardziej ogólnym ujęciu cyberprzestępstwo można zdefiniować jako czyn skierowany przeciwko systemowi komputerowemu, sieci komputerowej, danym lub użytkownikom, albo jako czyn, w którym system komputerowy jest wykorzystywany jako narzędzie do popełnienia przestępstwa. Fakt, że sieć komputerowa lub cyberprzestrzeń jest środowiskiem, w którym odbywa się ta działalność, jest niezbędny do zastosowania definicji cyberprzestępstwa.

Cyberprzestępczość, czyli cyberprzestępczość, stanowi rodzaj najszerszego zbioru wszystkich działań przestępczych, które mają miejsce w środowisku technologii informacyjnych i komunikacyjnych. Bardzo często "tradycyjne przestępstwa" są przenoszone do cyberprzestrzeni, ponieważ można je tam popełniać szybciej i skuteczniej (np. oszustwa, rozpowszechnianie materiałów przedstawiających wykorzystywanie dzieci itp.) Oprócz przenoszenia znanych przestępstw, tworzy się nowe ataki, często jeszcze nieuwzględnione w przepisach.

Należy zauważyć, że nie każdy atak cybernetyczny musi być przestępstwem, ale każde cyberprzestępstwo musi być atakiem cybernetycznym. Wiele ataków cybernetycznych, nawet w przypadku braku norm prawa karnego, można zaliczyć do zachowań, które będą miały charakter przestępstwa cywilnego lub administracyjnego, lub też mogą nie być zachowaniami karalnymi na podstawie jakiejkolwiek normy prawnej (może to być np. tylko zachowanie niemoralne lub niedopuszczalne).

[1] Zagrożenie. [online]. Dostępne pod adresem: http://www.mvcr.cz/clanek/hrozba.aspx

[2] JIRÁSEK, Petr, Luděk NOVÁK i Josef POŽÁR. Słownik interpretacyjny bezpieczeństwa cybernetycznego. [online]. Wydanie 3 zaktualizowane. Praga: AFCEA, 2015. s. 52. Dostępny pod adresem: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf

[3] W tym przypadku można zauważyć problem z tłumaczeniem niektórych terminów z języka angielskiego i odwrotnie. Jeśli chcielibyśmy konsekwentnie tłumaczyć termin Information security threat, to poprawnym czeskim odpowiednikiem jest np. threat to information security; zagrożenie dla bezpieczeństwa informacji itp.

[4] Tamże, s. 25.

[5] Ibid. s. 16, 81 i 87

[6] Cyberzagrożenie. [online]. Dostępne pod adresem: https://en.oxforddictionaries.com/definition/cyberthreat

[7] Zmiana oznacza także kradzież informacji, ich zniszczenie lub uniemożliwienie ich wykorzystania.

[8] Por. JIROVSKÝ, Václav. Cyberprzestępczość to nie tylko hakerstwo, cracking, wirusy i trojany bez tajemnic. Praga: Grada Publishing, a. s., 2007. s. 21 i nast.

[9] Należą do nich takie ataki, jak DoS - Denial of Service (odmowa usługi), DDoS - Distributed Denial of Service (rozproszona odmowa usługi) itp. Więcej szczegółów w: KOLOUCH, Jan. Cyberprzestępczość. Praga: CZ.NIC, 2016, s. 295 i nast.

[10] Na przykład włamano się do systemu opartego na opłatach, a jego usługi są wykorzystywane bez uiszczenia opłaty za te usługi.

[11] Na temat poszczególnych ataków cybernetycznych zob. np. Cyberprzestępczość. Praga: CZ.NIC, 2016, s. 181 i nast.

[12] Więcej informacji na ten temat można znaleźć np. w: POŽÁR, Josef. Wybrane zagrożenia dla bezpieczeństwa informacji w organizacjach. [online]. Dostępne pod adresem: https://www.cybersecurity.cz/data/pozar2.pdf

[13] Przed czym należy się chronić? - Zagrożenia bezpieczeństwa, zdarzenia, incydenty. [online]. Dostępne pod adresem: https://www.kybez.cz/bezpecnost/pred-cim-chranit

[14] Źródło. Homo sapiens kontra bezpieczeństwo. Forum ICT/PERSONALIS 2006 [prezentacja 27 września 2006 r.]. Praga (prezentacja na konferencji).

[15] PROSISE, Chris i Kevin MANDIVA. Reagowanie na incydenty i informatyka śledcza, wydanie drugie. Emeryville: McGraw-Hill, 2003, s. 13.

Por. dalej CASEY, Eoghan. Digital Evidence and Computer Crime: Forensic Science, Computers, and the Internet, Second Edition. Londyn: Academic Press, 2004, s. 9 i nast.

[16] JIRÁSEK, Petr, Luděk NOVÁK i Josef POŽÁR. Słownik interpretacyjny bezpieczeństwa cybernetycznego. [online]. Wydanie 3 zaktualizowane. Praga: AFCEA, 2015. s. 28. Dostępny pod adresem: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf.

[17] Przewodnik postępowania w przypadku incydentów związanych z bezpieczeństwem komputerowym [online]. Dostępne pod adresem: https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-61r2.pdf.

[18] JIRÁSEK, Petr, Luděk NOVÁK i Josef POŽÁR. Słownik interpretacyjny bezpieczeństwa cybernetycznego. [online]. Wydanie 3 zaktualizowane. Praga: AFCEA, 2015. s. 25. Dostępny pod adresem: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf.

[19] Przewodnik postępowania w przypadku incydentów związanych z bezpieczeństwem komputerowym [online]. Dostępne pod adresem: https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-61r2.pdf

[20] JIRÁSEK, Petr, Luděk NOVÁK i Josef POŽÁR. Słownik interpretacyjny bezpieczeństwa cybernetycznego. [online]. Wydanie 3 zaktualizowane. Praga: AFCEA, 2015. s. 71. Dostępny pod adresem: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf

[21] W szczególności w definicji brakuje określenia jakiejkolwiek innej motywacji atakującego niż ta, która miałaby na celu ...spowodowanie szkód lub zdobycie strategicznie ważnych informacji. Przykładem nieobjętym tą definicją są ataki o podłożu ekonomicznym, których liczba obecnie gwałtownie wzrasta.

[22] Należy odróżnić pojęcie incydentu bezpieczeństwa od pojęcia cyberataku, który stanowi naruszenie bezpieczeństwa IS/IT i zasad zdefiniowanych w celu jego ochrony (polityka bezpieczeństwa).