Wykrywanie cyberzagrożeń i zapobieganie im

4. Przejawy cyberprzestępczości

4.18. Cyberterroryzm

W kontekście ataków cybernetycznych nie można zapominać o terroryzmie, który jest jednym z aktualnych zagrożeń globalnych, a jego dynamiczny rozwój i rozprzestrzenianie się można zaobserwować na całym świecie.

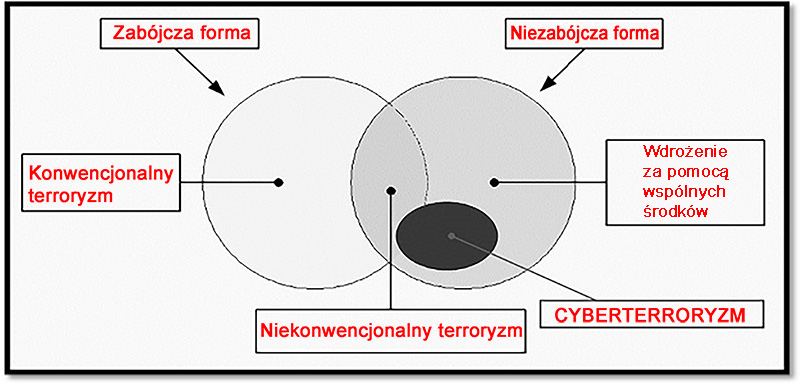

Terroryzm można podzielić ze względu na jego formę na śmiercionośny i nieśmiercionośny, przy czym pierwsza grupa charakteryzuje się stosowaniem konwencjonalnych środków realizacji przemocy (konwencjonalne - ataki dokonywane przy użyciu powszechnie dostępnych środków walki, takich jak broń palna, oraz niekonwencjonalne - nadużywanie broni masowego rażenia). Natomiast nieśmiercionośne formy terroryzmu[1] lub ataki wykorzystujące nowoczesne narzędzia w połączeniu ze środkami śmiercionośnymi są bardziej powszechne w obszarze Internetu.

Do konwencjonalnej formy terroryzmu nieśmiercionośnego zalicza się niżej wymienione podgrupy:

- Terroryzm nieuzbrojony.

- Cyberterroryzm, który jest jednym z największych zagrożeń XXI wieku. Zasada ta polega przede wszystkim na nadużywaniu technologii informacyjno-komunikacyjnych (w tym Internetu) jako środka i środowiska do przeprowadzania ataków. Podobnie jak w przypadku konwencjonalnego ataku terrorystycznego, jest to działanie zaplanowane, zwykle motywowane politycznie lub religijnie i przeprowadzane przez małe, niezorganizowane militarnie struktury. Celem tych grup jest przede wszystkim wpływanie na opinię publiczną. Ze względu na szybkie rozprzestrzenianie się technologii informacyjnych i komunikacyjnych na całym świecie cyberterroryzm stanowi poważne zagrożenie i jest coraz częściej wykorzystywany przez grupy terrorystyczne.[2]

- Terroryzm medialny, w którym dochodzi do planowego nadużywania środków masowego przekazu i innych środków psychologicznych w celu wywarcia wpływu na opinie całej populacji lub grup docelowych.

Zależność tę najlepiej obrazuje schemat przedstawiony na poniższym rysunku.

Przedstawienie form terroryzmu, w tym cyberterroryzmu

Globalny charakter środowiska informacyjnego i telekomunikacyjnego umożliwia przekazywanie informacji i koordynację działań terrorystycznych na całym świecie. Według doniesień, na przykład atak na WTC w Nowym Jorku został zorganizowany przy użyciu Internetu.

Istnieją też inne przypadki nadużywania Internetu do rozpowszechniania szkodliwych informacji lub prowadzenia operacji psychologicznych związanych z terroryzmem medialnym. Internet jest w znacznym stopniu wykorzystywany do rozpowszechniania propagandy, ideologii lub zastraszania, na przykład w formie publikacji egzekucji więźniów w Internecie[3] , rekrutacji i mobilizacji nowych działaczy, sympatyków lub sponsorów, propagowania aktów terrorystycznych i zachęcania osób do ich popełniania. Strony internetowe grup terrorystycznych często zawierają instrukcje wykonania improwizowanej broni lub propagandę skierowaną do młodego pokolenia.

Internet stwarza dość wyjątkowe możliwości dla grup i jednostek ekstremistycznych i terrorystycznych, zwłaszcza w zakresie szybkiej i stosunkowo tajnej komunikacji, gdy jest wykorzystywany do wymiany informacji i instrukcji służących planowaniu i koordynowaniu działań lub przekazywaniu środków finansowych.

Prawie wszystkie grupy i organizacje terrorystyczne mają swoje strony internetowe. Są one zazwyczaj publikowane w kilku językach, a ponadto istnieją specjalne strony skierowane do dzieci i kobiet, zawierające komiksy lub kreskówki, w których można znaleźć np. historie zamachowców-samobójców. [4]

Strona TravelWest.info po ataku napastników

Możliwości stosowania sankcji karnych w Republice Czeskiej

Z punktu widzenia prawa karnego zachowanie to może wypełniać znamiona przestępstwa z art. 311 par. 2 (Atak terrorystyczny), § 355 (Zniesławienie narodu, rasy, grupy etnicznej lub innej grupy osób), § 356 (Nawoływanie do nienawiści wobec grupy osób lub do ograniczenia ich praw i wolności), § 364 (Podżeganie do popełnienia przestępstwa), § 403 (Tworzenie, wspieranie i promowanie ruchu mającego na celu tłumienie praw i wolności człowieka) oraz § 404 (Wyrażanie sympatii dla ruchu mającego na celu tłumienie praw i wolności człowieka) Kodeksu Karnego.

Możliwości ścigania karnego w Polsce

W Polsce do realizacji ataku cyberterrorystycznego stosuje się art. 265-269 oraz art. 287 Kodeksu karnego, a w zależności od skutków ataku cyberterrorystycznego zastosowanie mogą mieć także niektóre inne artykuły Kodeksu karnego, takie jak:

Artykuł 163. Doprowadzenie do katastrofy

Artykuł 164. Sprowadzenie niebezpieczeństwa katastrofy

Artykuł 165. Wprowadzenie zagrożenia ogólnego

Artykuł 173. Spowodowanie wypadku drogowego

Artykuł 174. Wprowadzenie bezpośredniego zagrożenia wypadkiem drogowym

[1] Można sobie jednak wyobrazić kombinację tych ataków. Więcej informacji na ten temat można znaleźć np:

Wirus komputerowy zaatakował amerykańską flotę dronów. [online]. [cyt. 2016-07-10]. Dostępny pod adresem: https://www.wired.com/2011/10/virus-hits-drone-fleet/

[2] JIROVSKÝ, Václav. Cyberprzestępczość to nie tylko hakerstwo, cracking, wirusy i trojany bez tajemnic. Praga: Grada, 2007, s. 129.

[3] Przesłany adres URL nie jest ocenzurowany i zawiera drastyczne materiały filmowe! Zob. na przykład:

OGLĄDAJ: ISIS pozbywa się więźniów żywcem, wysadza zakładników w powietrze za pomocą RPG, a innych zabija ładunkami wybuchowymi - wideo z grafiką. [online]. [cyt. 2016 Aug 20]. Dostępny pod adresem: https://www.zerocensorship.com/uncensored/isis/drowns-prisoners-alive-blows-hostages-up-with-rpg-kills-others-with-explosives-graphic-video-132382

Niepokojące nagranie wideo ISIS pokazuje bojowników ścinających głowy czterem więźniom i strzelca zabijającego kupujących na targu. [online]. [cyt. 2016 Aug 20]. Dostępny pod adresem: http://www.mirror.co.uk/news/world-news/disturbing-isis-video-shows-militants-7306017

[4] JIROVSKÝ, Václav. Cyberprzestępczość to nie tylko hakerstwo, cracking, wirusy i trojany bez tajemnic. Praga: Grada, 2007, s. 138.

Zob. też np:

Cyberterroryzm: Jak groźne jest zagrożenie ze strony cyberkalifatu ISIS? [online]. Dostępne pod adresem: http://www.govtech.com/blogs/lohrmann-on-cybersecurity/Cyber-Terrorism-How-Dangerous-is-the-ISIS-Cyber-Caliphate-Threat.html

Wydział Hakowania Państwa Islamskiego [online]. Dostępne pod adresem: https://ent.siteintelgroup.com/index.php?option=com_customproperties&view=search&task=tag&bind_to_category=content:37&tagId=698&Itemid=1355