Detekce a prevence kybernetických hrozeb

4. Projevy kyberkriminality

4.17. APT (Advanced Persistent Threat)

Pojem APT je doslovně možné přeložit jako „pokročilá a trvalá hrozba“. Jedná se o dlouhodobý systematický kybernetický útok, zaměřený na cílový počítačový systém, respektive na ICT cílové organizace. K vlastnímu útoku jsou využívány různé techniky a poměrně rozsáhlé zdroje, přičemž typicky může docházet k napadání sekundárních cílů (počítačových systémů organizace např. opakovanými DoS či jinými útoky) s cílem odvedení pozornosti od primárního cíle (infiltrace společnosti malwarem), který je následně napaden.

„APT je obvykle zaměřena na vytěžení strategicky hodnotných utajených či neveřejných dat, omezení akceschopnosti cíle, nebo zaujetí pozice, která umožňuje budoucí realizaci zmiňovaného. Uskutečnění akcí, které definici APT naplňují, je spojeno s vysokou úrovní odborných znalostí, značnými finančními zdroji a schopností dlouhodobě se adaptovat na jednání oběti útoku. Charakteru APT tak nabývají především státní aktéři, potažmo jimi řízená a sponzorovaná uskupení, nebo specializované skupiny organizovaného zločinu.“[1]

Vlastní APT útok se typicky skládá:

- ze zisku informací o cíli útoku (sběr informací z otevřených zdrojů; využití sociálního inženýrství aj.)

- z vlastního útoku:

- Výběr vhodných prostředků (malware, tvorba krycích identit aj.)

- V případě, že je systém napadnutelný zvenčí, dochází k jeho napadání

- Pokud je systém zvenčí nedostupný, dochází k využívání jiných technik zkombinovaných se sociálním inženýrstvím (např. Spear phishing, Identity Theft aj.)

- z převzetí kontroly nad některými počítačovými systémy, upevnění pozice uvnitř napadené počítačové sítě

- ze sběru dat a informací a jejich zasílání útočníkovi

- z vytěžení dat

Útočníci v průběhu APT útoku mohou využívat další různé typy útoků na zvolený cíl, v závislosti na datech a informacích, jež získali.

APT je možné zobrazit pomocí jeho životního cyklu:

Průběh APT útoku[2]

Vlastní APT útok může trvat od několika měsíců po řadu let a součástí útoku mohou být i poměrně dlouhá období, kdy je aktivita útočníků minimální. Výjimkou není ani vedení velkého počtu obdobných operací proti různým cílům současně.[3]

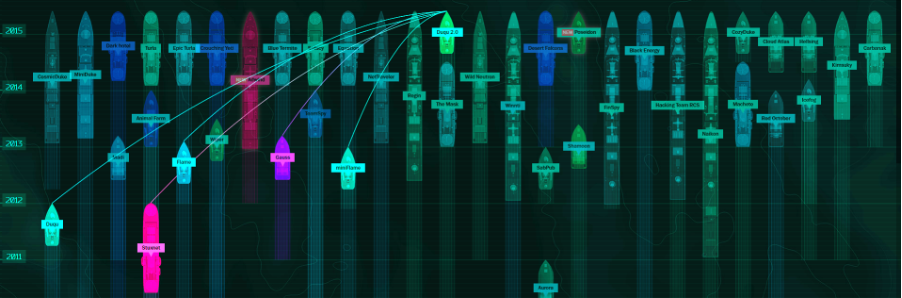

Na stránce společnosti Kasperky Lab (https://apt.securelist.com/#firstPage) jsou graficky znázorněny známé APT útoky, včetně uvedení informací o tom, kdy se poprvé objevil vzorek útočného malware, kdy byl objeven útok APT, kde primárně působí (geolokační informace, primárně napadané operační systémy, počet cílů aj.) atp. Následující dva printscreeny zobrazují primární vazbu malware Stuxnet (mimo jiné i na Duqu 2.0.) a následně vazbu Duqu 2.0 na další malware.

Zobrazení ATP útoků včetně jejich provázanosti[4]

Možnosti trestněprávního postihu v ČR

Případný trestněprávní postih útočníka či útočníků provádějících APT útok pak zcela závisí na jejich jednání, které může mít např. podobu distribuce malware, některého z phishingových útoků, Identity Theft aj.

[1] Advanced Persistant Threat. [online]. [cit.20.8.2016]. Dostupné z: https://www.isouvislosti.cz/advanced-persistent-threat

[2] Advanced Persistant Threat – life cycle. [online]. [cit. 20. 8. 2016]. Dostupné z: https://upload.wikimedia.org/wikipedia/commons/7/73/Advanced_persistent_threat_lifecycle.jpg

[3] Blíže viz: Advanced Persistant Threat. [online]. [cit. 20. 8. 2016]. Dostupné z: https://www.isouvislosti.cz/advanced-persistent-threat

Advanced Persistant Threat (APT). [online]. [cit. 20. 8. 2016]. Dostupné z: http://searchsecurity.techtarget.com/definition/advanced-persistent-threat-APT

Advanced Persistent Threats: How They Work. [online]. [cit.10.7.2016]. Dostupné z: https://www.symantec.com/theme.jsp?themeid=apt-infographic-1

How do APTs work? The Lifecycle of Advanced Persistent Threats (Infographic). [online]. [cit. 10. 7. 2016]. Dostupné z: https://blogs.sophos.com/2014/04/11/how-do-apts-work-the-lifecycle-of-advanced-persistent-threats-infographic/

[4] Targeted cyberattacks logbook. [online]. [cit.10.7. 2016]. Dostupné z: https://apt.securelist.com/#secondPage