Detekce a prevence kybernetických hrozeb

4. Projevy kyberkriminality

4.13. DoS, DDoS, DRDoS útoky

Pojem DoS je zkratkou z anglického spojení slov „denial of service“, což lze do českého jazyka přeložit jako „popření či odepření služby“. Jedná se o jednu z forem útoků na (internetovou) službu, jehož cílem je vyřazení z činnosti nebo snížení výkonu napadeného technického zařízení.[1] Tento útok je realizován zahlcením napadeného počítačového systému (či prvku sítě) pomocí opakujících se požadavků na úkony, které má počítačový systém vykonat. Tento útok může být realizován i zahlcením informačních kanálů mezi serverem a počítačem uživatele či zahlcením volných systémových prostředků. Systém napadený DoS útokem se projevuje zejména neobvyklým zpomalením služby, celkovou nebo chvilkovou nedostupností služby (např. webových stránek) apod.

Rozdíl mezi DoS, DDoS a DRDoS útoky spočívá především v tom, jakým způsobem je útok veden. Pro názornost jsou k jednotlivým typům útoku přiloženy obrázky demonstrující způsob provedeného útoku.

V případě DoS (Denial of Service) je zdroj útoku jeden. Tomuto typu útoku je relativně snadné se ubránit, neboť je možné blokovat provoz ze zdroje útoku.

U DDoS (Distributed Denial of Service - distribuované odepření služby) dochází k zahlcení cílového počítačového systému odesíláním paketů z více počítačových systémů, které jsou různě geograficky umístěny, což ztěžuje obranu a identifikaci útočníka. Takové útoky byly užity např. proti Yahoo! Inc., elektronickým obchodům aj.[2] Velmi často jsou k tomuto typu útoků využívány botnety či aktivity uživatelů podporujících určitou online kampaň (viz dále – Anonymous a LOIC).

V případě DRDoS (Distributed Reflected Denial of Service – Distribuované, odražené popření služby) se jedná o podvržený distribuovaný DoS útok, který využívá mechanismus tzv. odražení. Útok spočívá v rozeslání podvržených požadavků na spojení na velké množství počítačových systémů, které poté na tyto požadavky odpoví, ovšem ne iniciátorovi spojení, ale oběti. Podvržené požadavky na spojení mají totiž jako zdrojovou adresu uvedenou adresu oběti, která je pak zahlcena odpověďmi na tyto požadavky. Řada počítačových systémů se tak stává nedobrovolným účastníkem útoku vlastně tím, že korektně odpoví na žádost o navázání spojení.

DoS, DDoS, DRDoS útoky velmi často využívají chyby například v operačním systému, spuštěných programech či síťových protokolech - UDP, TCP, IP, http aj.

Existuje několik základních metod DoS či DDoS útoku, přičemž mezi nejznámější patří:[3]

- Zahlcení příkazem ping (Ping-Flood)

Díky protokolu Internet Control Message Protokol a nástroje Ping (Packet Internet Groper) je možné příkazem „ping“ zjistit „živost“ počítačového systému s danou IP adresou a detekci času odezvy takového systému. V rámci útoku Ping-Flood dochází k zahlcení oběti velkým množstvím tzv. ICMP Echo Request paketů, na které oběť začne odpovídat - posílat tzv. ICMP Echo Replay pakety. Útočník doufá, že se tím oběti zahltí šířka pásma (pro příjem i odesílání dat). Vlastní útok je možné ještě zesílit tím, že se pingu emitujícímu ICMP pakety nastaví možnost flood (záplava). Dané pakety se poté začnou odesílat, aniž by čekaly na odpovědi. Pokud je cílový počítačový systém málo výkonný, je možné jej takto učinit nedostupným.

- Zahlcení volných systémových prostředků (SYN-Flood)

SYN-Flood je druh útoku, kdy se útočník snaží svoji oběť zahltit velkým množstvím žádostí o navázání spojení. Útočník pošle posloupnost paketů s příkazem SYN (tzv. SYN pakety) cílovému počítačovému systému (oběti), přičemž cílový systém na každý SYN paket odpoví zasláním SYN-ACK paketu, avšak útočník již dále neodpovídá. Cílový počítačový systém čeká na finální potvrzení, tzv. ACK paket od iniciátora spojení (útočníka) a drží pro toto spojení alokované zdroje, kterých má ale omezené množství. Tím může dojít k vyčerpání systémových zdrojů cíle útoku.[4]

- Falšování zdrojové adresy (IP spoofing)

IP Spoofing představuje aktivity spočívající v podvrhávání (falšování) zdrojové adresy odesílaných paketů, kdy útočník iniciující spojení ze stroje A s IP dresou a.b.c.d jako zdrojovou adresu do odesílaných paketů vloží např. IP adresu d.c.b.a. a odešle je cíli B. Cíl B pak odpovídá na tuto zdrojovou adresu, tzn. odpověď neadresuje na IP adresu a.b.c.d, ale adresuje ji na IP adresu d.c.b.a. Pomocí této metody lze zhoršovat (zesilovat) útoky typu DoS, DDoS. Útočník tuto techniku používá tehdy, když na svoji žádost o navázání spojení nepotřebuje od cíle odpověď, pouze jej chce zaměstnat. Když útočník jako zdrojovou IP adresu do odesílaných paketů uvede IP adresu cíle svého útoku (např. a.a.a.a) a pakety vyšle na mnoho jiných počítačových systémů (IP adres), tyto pak odpovídají počítačovému systému a.a.a.a. Tímto způsobem se realizuje útok typu DRDoS.

- Smurf attack

Tento útok je realizován prostřednictvím chybné konfigurace systému, který povolí rozesílání paketů všem počítačům zapojeným v počítačové síti skrze broadcast adresu.

Cílem útoků typu DoS/DDoS obvykle není infikovat počítač, respektive počítačový systém, nebo překonat bezpečnostní ochranu např. heslem, které jej chrání, ale pomocí série opakovaných požadavků jej buď zahltit, či dočasně vyřadit z provozu. Typicky tak dojde k omezení či zablokování přístupu ke službám.

Pro to, aby bylo možné „útočníka“ DoS či DDoS útoků právně postihnout, je třeba určit, zda jeho jednání bylo protiprávní, a pokud ano, jak moc závažné toto jednání bylo. Jde o to, že povahu DDoS útoku může mít například i zcela korektní činnost uživatelů Internetu, kteří se v jeden okamžik (v krátkém časovém období) snaží připojit např. na webový server společnosti, která poskytuje slevy na letenky a kupř. oznámila, že od 12.00 hod dojde k plošnému snížení letenek o 75 %. Nebo může jít o přístup velkého množství uživatelů na webovou službu některého z populárních médií, které referují o významné nebo mediálně zajímavé události – nástupu nového prezidenta, úmrtí významné osobnosti apod. Pokud je cílový počítačový systém (webserver) nedostatečně dimenzován nebo je špatně nakonfigurován (není schopen odbavit požadovanou sumu přístupů), dojde k jeho „kolapsu“ obdobně, jako tomu je u cíleného DDoS útoku. Je pak otázkou, zda by se měli postihovat uživatelé, kteří se na uvedený web snažili v daný čas přihlásit, a tím de facto způsobili odstavení předmětné služby.

Domnívám se, že v nastíněných případech, byť uživatelé způsobili masivní DDoS útok na službu poskytovatele, není reálné, ba ani myslitelné, tyto „pseudoútočníky“ postihnout jakýmikoli prostředky práva, neboť jejich jednání nebylo od počátku protiprávní.

Odlišným případem by však byla situace, kdy se útočníci např. prostřednictvím Internetu svolávají a v konkrétní čas, díky svému opětovnému přihlašování k poskytované službě, tuto službu potlačí.[5] K takovýmto případům docházelo např. v rámci protestů proti ACTA (Anti-Counterfeiting Trade Agreement) v roce 2012, kdy jednou z možností pro páchání uvedených útoků bylo využít prostředek, distribuovaný přívrženci hnutí Anonymous, LOIC (Low Orbit Ion Cannon).

LOIC (Low Orbit Ion Cannon)[6]

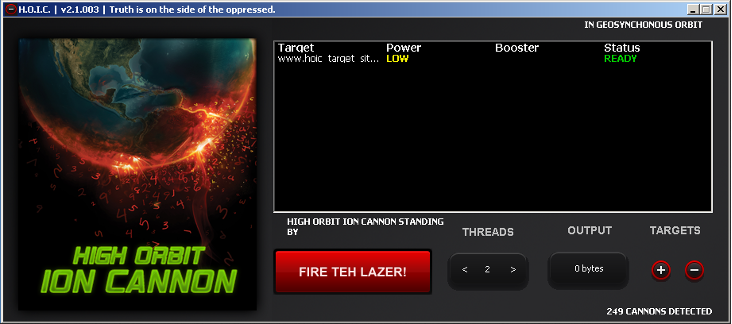

Pomyslným nástupcem LOIC pak byl software HOIC (High Orbit Ion Canon), který byl vyvinut jako náhrada za LOIC.

HOIC (High Orbit Ion Canon)[7]

Jednání útočníků v tomto případě zcela jistě protiprávní je, neboť tito útočníci si byli vědomi nebo alespoň byli srozuměni s tím, že svým jednáním zasahují do práv jiných osob. V tomto případě by bylo možné využít prostředky trestního, správního i občanského práva.

Díky přijetí Úmluvy o kyberkriminalitě by mělo nejen v členských zemích EU docházet k harmonizaci zejména trestního práva a přijetí takových právních norem, které by měly být schopné postihnout DoS či DDoS útoky prostředky trestního práva té které země. K ochraně před těmito útoky a implementaci legislativních opatření vyzývá Kapitola II – Opatření, která mají být přijata na vnitrostátní úrovni, Oddíl 1 – Trestné činy proti důvěrnosti, integritě a použitelnosti počítačových dat a systémů, Čl. 4 – Zasahování do dat, uvedené úmluvy:

1. Každá strana přijme taková legislativní a jiná opatření, která budou nezbytná k tomu, aby podle jejích vnitrostátních právních předpisů bylo trestným činem, pokud je spácháno úmyslně neoprávněné poškození, vymazání, snížení kvality, pozměnění nebo potlačení počítačových dat.

2. Strana si může vyhradit právo stanovit, že bude považovat jednání popsané v odstavci 1 za trestné, jen pokud způsobí závažnou škodu.

Možnosti trestněprávního postihu v ČR

Ze znění ustanovení § 230 odst. 2 (Neoprávněný přístup k počítačovému systému a nosiči informací) TZK vyplývá:

Kdo získá přístup k počítačovému systému nebo k nosiči informací a

a) neoprávněně užije

data uložená v počítačovém systému nebo na nosiči informací,

b) data uložená v počítačovém

systému nebo na nosiči informací neoprávněně vymaže nebo jinak zničí, poškodí,

změní, potlačí, sníží jejich kvalitu

nebo je učiní neupotřebitelnými…

Z uvedeného ustanovení vyplývá, že útočník páchající DoS či DDoS útok musí, aby byl případně trestně odpovědný, neoprávněně získat přístup k počítačovému systému a následně v něm data potlačit.[8]

V tomto případě de facto došlo ke spojení dvou samostatných článků (Kapitola II, Oddíl 1, Čl. 2 – Nezákonný přístup a Čl. 4 – Zasahování do dat) Úmluvy o kyberkriminalitě v ustanovení jedno.

Zákonodárce tímto de facto znemožnil postih pachatelů DoS či DDoS útoků prostředky trestního práva, neboť po pachateli je vyžadováno, aby neoprávněně získal přístup k počítačovému systému. Tato právní interpretace vyžadující získání neoprávněného přístupu k počítačovému systému tak umožňuje postih pachatele pouze pro jednání uvedené v Úmluvě o kyberkriminalitě v Čl. 2 – Nezákonný přístup: „Každá strana přijme taková legislativní a jiná opatření, která budou nezbytná k tomu, aby podle jejích vnitrostátních právních předpisů byl trestným činem, pokud je spáchán úmyslně, neoprávněný přístup k celému počítačovému systému nebo jeho jakékoli části.“

Z technického hlediska při DoS či DDoS útocích nedochází k získání přístupu k počítačovému systému nebo jeho části, nebo to alespoň není primárním cílem.[9]

Z výše uvedených důvodů jsem přesvědčen o nutnosti včlenit do právní úpravy ČR samostatnou skutkovou podstatu trestného činu, která by chránila počítačový systém právě před útoky DoS, DDoS, DRDoS aj. a která by zejména respektovala ustanovení Úmluvy o kyberkriminalitě. Bylo by možné užít např. následující znění:

„Kdo bez oprávnění brání užívání počítačového systému….“

V současnosti by bylo teoreticky možné postihnout pachatele DoS a DDoS útoků za trestný čin dle § 228 (poškození věci) TZK.[10] Podmínkou pro využití institutu poškození věci by však musel být fakt, že by taková věc (tedy i počítačový systém) byla zničena, poškozena, nebo učiněna neupotřebitelnou. Uvedená podmínka však u tohoto typu útoku přichází v úvahu zpravidla pouze co se týče určité dočasné neupotřebitelnosti.

V této souvislosti však vyvstává i otázka, jak a jakým způsobem bude v případě poškození věci vyčíslována skutečně vzniklá škoda a na kom bude vymáhána.[11]

Mezi další skutkové podstaty, jichž by se útočník páchající útok typu DoS a DDoS mohl za určitých okolností dopustit, je možné zařadit § 272 (Obecné ohrožení), § 273 (obecné ohrožení z nedbalosti) TZK.

Z hlediska případného trestněprávního postihu pachatele DoS či DDoS útoků je významné i určení (identifikace) pachatele tohoto konkrétního trestného činu. Zůstává otázkou, kdo všechno by měl být trestněprávně postižen jako pachatel, který např. způsobil nedostupnost určité služby (např. webové aplikace).

[1] Blíže srov. např. MARCIÁ-FERNANDÉZ, Gabriel, Jesús E. DÍAZ-VERDEJO a Pedro GARCÍA-TEODORO. Evaluation of a Low-rate DoS Attack Against Application Servers. Computers & Security, 2008, roč. 27, č. 7-8, s. 335 – 354.

CARL, Glenn, Richard BROOKS a Rai SURESH. Wavelet Based Denial-of-Service Detection. Computers & Security, 2006, roč. 25, č. 8, s. 600 – 615

RAK, Roman a Radek KUMMER. Informační hrozby v letech 2007 – 2017. Security magazín, 2007, roč. 14, č. 1, s. 3.

[2] Dále například DoS útoky na webové stránky prezidentského úřadu, parlamentu, ministerstev, redakcí sdělovacích prostředků a dvou estonských bank - Estonsko (2007). Estonia recovers from masive DDoS attack. [online]. [cit. 4. 3.2010] Dostupné z: http://www.computerworld.com/s/article/9019725/Estonia_recovers_from_massive_DDoS_attack

[3] Blíže srov. JIROVSKÝ, Václav. Kybernetická kriminalita. Nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praha: Grada, 2007, s. 66.

[4] Na tomto místě je třeba zmínit Handshake - proces, jehož úkolem je nastavit parametry komunikačního kanálu mezi dvěma subjekty před zahájením vlastní komunikace. Handshake je například používán v Internetu pro otevření TCP spojení (tzv. „třícestný handshake“, tj. výměna tří datagramů) a teprve poté následuje vlastní přenos dat. K navázání TCP spojení jsou požadovány tři oddělené kroky:

1. Strana zahajující spojení (klient) vyšle TCP segment s nastaveným příznakem SYN.

2. Strana přijímající spojení (server) odpoví TCP segmentem s nastavenými příznaky SYN+ACK.

3. Klient odpoví TCP segmentem s nastaveným příznakem ACK

Další TCP segmenty mají již nastaven pouze příznak ACK.

Blíže viz např. TCP handshake krok za krokem. [online]. [cit.18.8.2016]. Dostupné z: http://www.svetsiti.cz/clanek.asp?cid=TCP-handshake-krok-za-krokem-3122000

Existují i další způsoby DoS útoku, např. „TearDrop“, „Nuke“, „Peer-to-Peer útok“, atd. Blíže srov. [online]. [cit.25.9.2010]. Dostupné z: http://cs.wikipedia.org/wiki/Denial_of_Service

[5] Může jít i o případ, kdy útočník rozešle hoax typu „6. 6. 2016 od 12 do 13 budou letenky u Lufthansy zadarmo! Pro více informací klikni sem.“

[6] LOIC. [online]. [cit.18.8.2016]. Dostupné z: https://i.ytimg.com/vi/QAbXGy0HbrY/maxresdefault.jpg

[7] HOIC. [online]. [cit.18.8.2016]. Dostupné z: https://npercoco.typepad.com/.a/6a0133f264aa62970b0167612ea130970b-pi

[8] Potlačením je rozuměna ta činnost, která je uvedena v čl. 4 Úmluvy o kyberkriminaltě.

[9] Pokud je např. k DoS či DDoS útoku využito PING Floodu, pak si je možné celou situaci představit jako neustálé volání (a následné zavěšení) na konkrétní telefonní číslo. Tím dojde k situaci, kdy napadené telefonní číslo nemá možnost uskutečnit hovor vlastní (dochází k blokaci funkce volání), avšak žádný z volajících (útočníků) nezíská žádné údaje uložené v napadeném telefonu.

[10]Viz § 228 odst. 1 TZK:

„Kdo zničí, poškodí nebo učiní neupotřebitelnou cizí věc, a způsobí tak na cizím majetku škodu nikoli nepatrnou, bude potrestán odnětím svobody až na jeden rok, zákazem činnosti nebo propadnutím věci nebo jiné majetkové hodnoty.“

Škodou nikoli nepatrnou se rozumí škoda dosahující výše minimálně 5000 Kč (viz § 138 odst. 1 TZK)

[11]Bude tato škoda vymáhána na každém útočníkovi? Či bude tato škoda mezi útočníky „rozpočítána“?