Detekce a prevence kybernetických hrozeb

4. Projevy kyberkriminality

4.6. Phishing, Pharming, Spear Phishing, Vishing, Smishing

4.6.1. Phishing

Pojmem phishing se nejčastěji označuje podvodné či klamavé jednání, jehož cílem je získat informace o uživateli, jako jsou např. uživatelské jméno, heslo, číslo kreditní karty, PIN aj.

V užším slova smyslu phishing představuje jednání, které po uživateli vyžaduje navštívení podvodné stránky (zobrazující např. webovou stránku internetového bankovnictví, online obchodu aj.) a následné vyplnění „přihlašovacích informací“, případně jsou tyto informace vyžadovány přímo (např. při vyplnění formuláře aj.).

V širším slova smyslu se za phishing dá označit jakékoli podvodné jednání, které má v uživateli vzbudit důvěru, snížit jeho ostražitost či jej jinak donutit akceptovat scénář předem připravený útočníkem. V tomto širším slova smyslu již není po uživateli požadováno vyplňování údajů, avšak je mu doručena zpráva (či je uživatel přesměrován na stránku) typicky obsahující malware, který si uvedené údaje posbírá sám. Dále do tohoto širšího pojetí mohou být zařazeny i dárcovské scamy atp.

V obou dvou případech dochází k oklamání uživatele, který je cílem phishingového útoku, rozdíl spočívá především v tom, jaká míra interakce je po uživateli vyžadována.

Podstatou phishingu je využívání sociálního inženýrství. Phishing je možné provádět i ve světě reálném (viz podvody aj.), avšak svět virtuální umožňuje útočníkovi rozesílat podvodné zprávy obrovskému množství potenciálních obětí s minimem námahy. Phishing je, se značnou mírou nadsázky, možné přirovnat ke „kobercovému bombardování“. Stejně jako v případě bombardování phishing cílí na relativně neurčené množstí obětí proto, aby měl útočník naději na úspěch. Google např. v roce 2014 uváděl, že scam mající povahu skutečně dobrého phishingu je při zisku dat o uživatelích úspěšný z 45%.[1]

Phishing není zaměřen pouze na e-maily. Je možné nalézt phishing v rámci instant messages (Skype, ICQ, Jabber aj.), sociálních sítí, SMS a MMS zpráv, chatovacích místností, scamu (podvodné nabídky práce, zboží aj.), falešných aplikací do prohlížeče[2] aj.

Phishing v užším smyslu slova

Princip „klasického“ phishingového útoku spočívá nejčastěji v zaslání tzv. phishingového e-mailu poškozenému, který na první pohled nevzbuzuje žádné podezření, že by mělo jít o podvodné sdělení. Součástí takového e-mailu bývá zpravidla odkaz, na nějž je uživatel vyzýván kliknout.

Po kliknutí na přiložený odkaz se uživatel dostává na podvodnou webovou stránku, která se svým vzhledem i funkcemi od originální korektní webové schránky téměř neliší. Jedná-li se o napodobeninu webové stránky, pomocí které je možné realizovat platební styk, vstupovat na zabezpečená konta, taková konta spravovat apod., pak jsou uživatelem zadaná data automaticky odesílána útočníkovi.[3] Ten tímto způsobem může získat identifikační údaje uživatelů internetových bankovních služeb, přístup k jednotlivým bankovním účtům uživatelů napadených systémů, může získat identifikační čísla a další údaje o platebních kartách, s jejichž pomocí je poté v prostředí Internetu možné realizovat platební styk atd.

Vlastní phishingový útok probíhá v několika krocích.[4]

1. Plánování phishingového útoku

V této fázi phishingového útoku dochází k výběru cíle (skupiny uživatelů) a k výběru metody, která má být k útoku použita. Je vyhodnocováno, jakým způsobem je cíl technicky zabezpečen, jaká jsou rizika odhalení identity útočníka apod.

2. Vytváření podmínek pro phishingový útok

V této fázi dochází k technickému řešení phishingového útoku. Útočník získává seznamy e-mailových adres uživatelů, jimž má být zaslán phishingový e-mail, je vytvořená datová schránka, kam systém zašle získaná data uživatelů, dochází k vytvoření důvěryhodného sdělení, které je následně distribuováno uživatelům.

3. Vlastní phishingový útok

Phishingový e-mail je doručen jednotlivým uživatelům a v závislosti na kvalitě zpracování tohoto e-mailu a dalších faktorech (zkušenost uživatele, jeho informovanost o phishingové problematice, antiphinshingový software cíle apod.) jsou data zasílána do datové schránky útočníka. V této fázi phishingového útoku se vůbec poprvé uživatel setkává s phishingovým e-mailem.

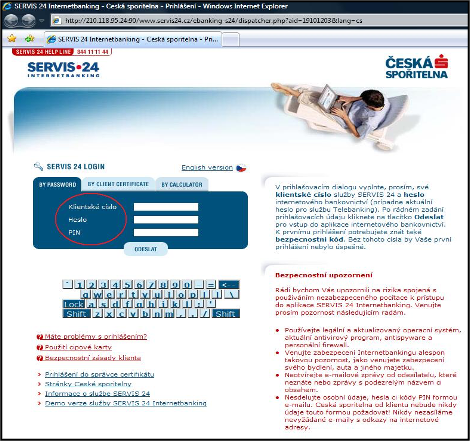

Jako záminka často slouží informace o chybě v bezpečnostním systému společnosti či jiné varování, které má vzbudit u uživatele pocit autentičnosti této zprávy. Po aktivaci interaktivního odkazu je osoba přesměrována na webovou stránku, vytvořenou útočníkem, věrně kopírující originální stránku finanční instituce. Uživatel je vyzván k vyplnění přihlašovacích údajů, zpravidla včetně čísla karty a PIN kódu. Vyplněné údaje jsou odeslány na adresu phishera, který následně odčerpá z účtu část či veškeré finanční prostředky a způsobí tím klientovi škodu (viz následující obrázek).

Originální stránka (vlevo) a podvodná stránka (vpravo)

4. Sběr dat

Útočník získává data, která v prostředí falešné webové stránky zadali jednotliví uživatelé napadeného systému.

5. Odčerpání peněžních prostředků či jiný profit z phishingového útoku

Útočník pomocí získaných dat vstupuje na skutečná bankovní konta jednotlivých uživatelů a odčerpává peněžní prostředky. Pomocí převodu na další, zejména zahraniční účty, rozmělnění těchto peněžních prostředků a pomocí dalších technik se odčerpané peněžní prostředky stávají prakticky nevystopovatelnými.

Je velmi obtížné určit, kolik phishingových útoků je denně po celém světě realizováno. Stejně tak je problematické určit, kolik klientů napadených společností odpoví na phishingový e-mail. Odhaduje se, že míra návratnosti se pohybuje kolem 0,01 a 0,1 %.[5]

Prognózy v roce 2007 odhadovaly, že „klasických“ phishingových podvodů či kampaní bude v budoucnu přibývat.[6] Tyto prognózy se naplnily částečně, neboť ubývá „klasických“ phishingových kampaní, avšak phishing v širším slova smyslu je na vzestupu[7], zejména se objevují jeho nové modifikace či propojení phishingu s jinými typy útoků (malware, propojení do sítě botnet aj.).

Phishing v širším smyslu slova

V rámci demonstrace phishingu v širším slova smyslu uvedu čtyři kampaně, které proběhly v České republice a byly více či méně úspěšné. Uvedené útoky samozřejmě nejsou jedinými phishingovými útoky v širším slova smyslu, které se v ČR uskutečnily. Důvodem výběru těchto čtyř konkrétních útoků je ta skutečnost, že chci poukázat zejména na inovativní přístup útočníka a vhodné spojení technického útoku se sociálním inženýrstvím. Konkrétně se jedná o útoky:

1. Dluh/Banka/Exekuce

2. Česká pošta

3. Vánoce a dárky

4. Seznam.cz – One Time Password

4.6.1.1. Dluh/Banka/Exekuce[8]

Phishingová kampaň pracovně nazvaná DBE zasáhla Českou republiku v masivním rozsahu v roce 2014 (přičemž dozvuky této kampaně přetrvaly minimálně do konce roku 2015).[9] Vlastní útok byl velice precizně připraven a zahrnoval v sobě jak vlastní phishing, tak distribuci malware (do počítače a mobilního zařízení). Celý útok je možné rozdělit do následujících fází:

1. Phishingová kampaň

2. Instalace malware do počítače

3. Přístup k online bankovnictví

4. Instalace malware do mobilního zařízení

5. Převod a odčerpání finančních prostředků

Ad 1) Phishingová kampaň

Prvním předpokladem pro to, aby útočníci mohli úspěšně získat finanční prostředky, byla velká phishingová kampaň, na kterou by zareagoval dostatečný počet osob. Vlastní rozesílání podvodných e-mailů bylo rozloženo do tří po sobě jdoucích vln phishingových zpráv:

I. Dluh (debt@....); březen - duben 2014

II. Banka (bank@....); květen - červen 2014

III. Exekuce (emissions@...); červenec - září 2014

V rámci jednotlivých kampaní docházelo k zvyšování „kvality“ vlastních e-mailových zpráv a zejména lepšímu využití sociálního inženýrství ve vztahu k předpokládaným obětem v cílovém regionu, tedy ČR. Všechny výše uvedené phishingové kampaně však měly minimálně dva společné znaky. Za prvé se jednalo o tu skutečnost, že v příloze rozeslaného e-mailu se vždy nacházel soubor, tvářící se jako textový dokument, avšak jednalo se o spustitelný soubor, konkrétně malware: Trojan.[10] Druhým společným znakem bylo, že sociální inženýrství využívalo obav oslovených jedinců z případných soudních sporů, v posledním případě z exekuce.

První vlna phishingových útoků používala velmi špatnou češtinu, byla rozesílána z různých, pokud se jedná o vymáhání pohledávky ne zcela důvěryhodných domén registrovaných v ČR (např. micik.cz či dhome.cz aj.). Využívána byla různá jména osob a existující telefonní čísla, dohledatelná na Internetu (osoba vlastnící toto číslo pak s vlastním útokem neměla nic společného).

Podvodný e-mail rozeslaný v rámci vlny Dluh

V rámci druhé vlny došlo k zlepšení používané češtiny.

Podvodný e-mail rozeslaný v rámci vlny Banka

V době, kdy se začaly tyto phishingové útoky objevovat, zveřejňovaly nejrůznější bezpečnostní organizace a CSIRT[11] týmy, ale i masmédia varování, včetně uvedení návodů, jak k takovýmto zprávám přistupovat.[12]

Obě kampaně byly relativně úspěšné, avšak nejúspěšnější byl útok, kde podvodný e-mail představoval varování (výzvu) od exekutora.

Podvodný e-mail rozeslaný v rámci vlny Exekuce

Čeština použitá v „exekučním příkazu“ obsahovala zejména chyby v diakritice, případně byly poněkud krkolomněji formulovány některé věty (podtrženy jsou nejvíce patrné chyby). Využívána však byla jména skutečných exekutorů, dohledatelná na Internetu (uvedený exekutor pak s vlastním útokem neměl nic společného), stejně jako reálně se tvářící čísla exekucí.

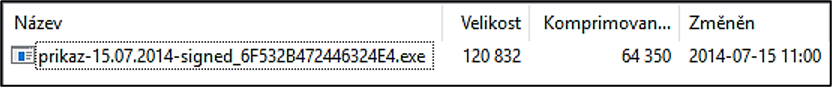

Ad 2) Instalace malware do počítače

Jak již bylo uvedeno dříve, všechny phishingové kampaně obsahovaly v příloze rozeslaného e-mailu malware: TrojanDownloader (tedy malware určený ke stahování dalšího malware). Tento malware byl primárně vytvořen a zacílen na operační systém Windows XP, kterému v březnu 2014 skončila podpora.

Spustitelný soubor (malware) obsažený v příloze podvodných e-mailů

Po spuštění přílohy došlo k instalaci malware (bankovní trojský kůň) „Tinba“, který byl na pozadí stažen z Internetu, zatímco uživateli byla zobrazena smlouva či exekuční příkaz v textovém editoru.[13]

Malware se zapsal do adresáře: Users/konkrétní uživatel/AppData/Roaming/brothel. V tomto adresáři bylo možné nalézt ate.exe, což je soubor, který vznikl po otevření spustitelného souboru v phishingovém e-mailu. Zároveň byl v registrech vytvořen příslušný klíč ve větvi HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun. Tímto způsobem bylo možné ověřit, zda se jedná o malware pocházející z tohoto útoku.

Ad 3) Přístup k online bankovnictví

Dalším krokem útočníka pak bylo počkat na okamžik, kdy se oběť přihlásí do online bankovnictví. Malware v počítači je schopen zaznamenávat komunikaci mezi uživatelem a online bankovnictvím a útočník má možnost tuto komunikaci sledovat. Uživatel měl minimální šanci rozpoznat vlastní útok, neboť URL adresa v prohlížeči náležela dané bance a komunikace byla zabezpečena (HTTPS).

„Vlastní kradení citlivých dat probíhá vložením škodlivého kódu do oficiálních stránek bank. Konfigurační skripty jsou staženy z C&C serverů (stroje patřící útočníkům, sloužící pro ovládání botnetu) a dešifrovány výše zmíněným způsobem. Zajímavostí je znovupoužití stejného formátu konfiguračních souborů známých bankovních trojanů Carberp a Spyeye. Pro každé botuid (unikátní hodnota, která identifikuje prostředí uživatele) se uloží seznam uživatelských jmen a hesel na C&C serveru. Další skripty jsou stahovány v závislosti na použité bance, buď tedy hXXps://andry-shop.com/gate/get_html.js;hXXps://andry-shop.com/csob/gate/get_html.js; resp. hXXps://yourfashionstore.net/panel/a5kGcvBqtV, které se stáhnou, pokud oběť navštíví webové stránky České spořitelny, ČSOB, resp. Fia.“[14]

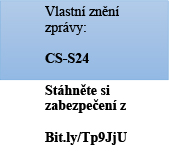

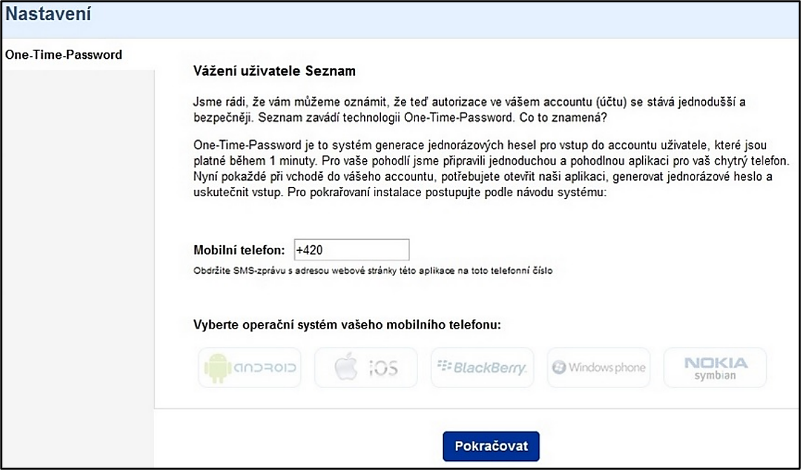

Ad 4) Instalace malware do mobilního zařízení

Dalším krokem útočníka bylo přesvědčit uživatele o nutnosti zvýšení zabezpečení, při přístupu k online bankovnictví. Důvodem varování, které vydala údajná banka (ve skutečnosti se jednalo o webovou stránku ovládanou útočníkem), bylo „zvýšení“ bezpečnosti spojení. Oběti byla nabídnuta stránka s volbou operačního systému mobilního zařízení (OS Android, Windows Phone, Blackberry i iPhone), avšak pouze verze pro Android umožnil stažení malware do telefonu. Útočníci volili různé způsoby distribuce malware do telefonu, od prostého zaslání SMS zprávy s odkazem, ze kterého si uživatel měl daný program stáhnout, po zaslání SMS zprávy a QR kódu.[15]

Malware stažený a nainstalovaný do mobilního zařízení byl společností Avast! detekován jako Android: Perkele-T.

Tento malware měl za cíl získat přístup a plnou kontrolu nad druhotným autentizačním prostředkem (dvoufaktorová autentizace), kterým je ve většině případů právě mobilní telefon. V případě, že uživatel využíval jiný operační systém než Android, byla mu zobrazena zpráva: „Zkuste to prosím později“.

Ad 5) Převod a odčerpání finančních prostředků

Dalším krokem útočníka pak již bylo odčerpání finančních prostředků z účtu napadeného na účet bílých koní, kteří měli následně hotovost vybrat či přeposlat na účty jiné. Díky plnému ovládání (pomocí malware) jak přístupových údajů do internetového bankovnictví (viz napadený počítač), tak ovládání druhotného autentizačního prostředku (viz napadený mobilní telefon – kdy autentizační zprávy byly přeposílány útočníkovi bez toho, že by se zobrazily oběti), mohl útočník zadat „legitimní“ příkaz k převodu peněz.

Dle zprávy společnosti Avast! za tímto útokem stáli rusky mluvící útočníci. SMS zprávy z infikovaného telefonu jsou přeposílány na číslo 79023501934, které je registrováno v oblasti Astrachaň, Rusko.[16]

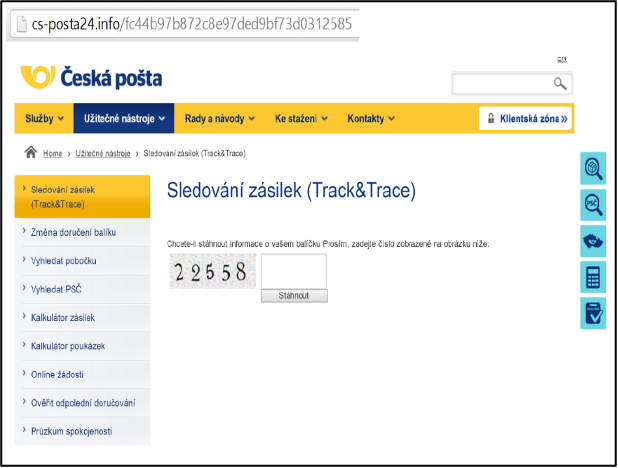

4.6.1.2. Česká pošta

Druhý velký phishingový útok začal v listopadu 2014 a pokračoval až do prosince 2014. Na počátku útoku byl phishingový e-mail s oznámením „České pošty“ o tom, že jste nebyl jakožto adresát zásilky zastižen a že si máte stáhnout informace o zásilce. Čeština použitá v tomto phishingovém e-mailu je jednou z nejhorších, na kterou je možné u phishingu narazit. Ke generování tohoto e-mailu byl zřejmě použit některý z automatických překladačů z Internetu.

Podvodné e-maily byly rozesílány z adres, které nepatří české poště. Jednalo se například o asdresy: upport@cs-post.net, tracktrace@cs-post.net, cpost@cs-post.net, post@cs-post.net, zasilka@cs-post.net , které díky doméně cs-post mohly v uživateli vzbudit přesvědčení, že se jedná o stránky české pošty. Je třeba si však uvědomit, že cs-post byla zaregistrována v doméně .net, kdežto skutečné stránky České pošty jsou zaregistrovány v doméně .cz (viz https://www.ceskaposta.cz ).

Obrázek 64 - Podvodný e-mail od "České pošty"

Pokud uživatel klikl na políčko: Stáhněte si informace o zásilka, byl přesměrován na stránky, které svojí vizáží připomínaly skutečné stránky České pošty. Zde byl uživatel vyzván k vepsání bezpečnostního kódu (Captcha) a následně mu bylo umožněno stáhnout soubor .zip, který obsahoval „informace o sledované zásilce“. Stejně jako v předchozí phishingové kampani byl v příloze uložen spustitelný soubor (ransomware), jehož cílem však bylo zašifrovat uživatelova data.

Podvodná stránka "České pošty"

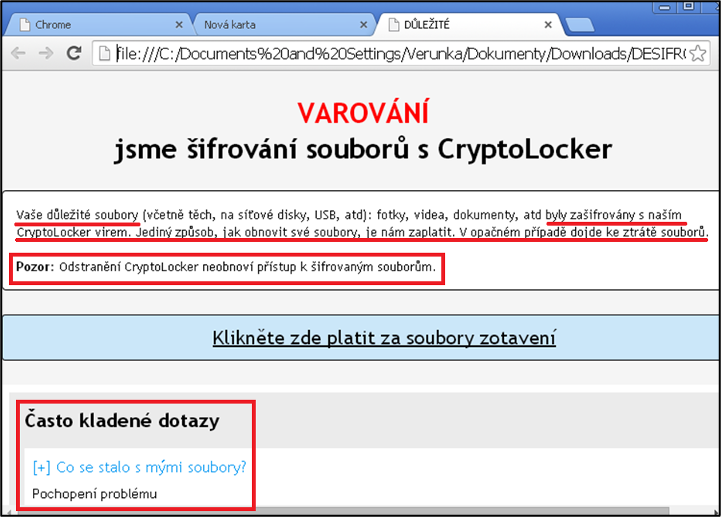

Po zašifrování dat byla uživateli zobrazena výzva žádající zaplacení finanční částky za doručení klíče, který je schopen zašifrované soubory odšifrovat. Vlastní výzva již byla psána podstatně lepší verzí češtiny. Uživatel se také mohl dozvědět odpovědi na některé otázky, které ho případně trápily.

Informace, která se zobrazila uživateli po zašifrování jeho dat

Obnovení dat v té době stálo 1,09 BTC a uživateli byl kromě přepočtu na české koruny zobrazen i podrobný návod, jak si zřídit bitcoinovou peněženku, kde a jak nakoupit bitcoiny a kam je poslat.

Návod na to, jak dešifrovat svoje soubory[17]

Vlastní útok je specifický tím, že jednak k phishingové kampani připojil ransomware, který rovnou začal zašifrovávat uživatelova data, a jednak tím, že k realizaci vlastního útoku bylo využito předvánoční období, ve kterém řada lidí čeká na doručení zásilek. Díky těmto dvěma faktorům byl vlastní útok velmi úspěšný.

4.6.1.3. Vánoce a dárky

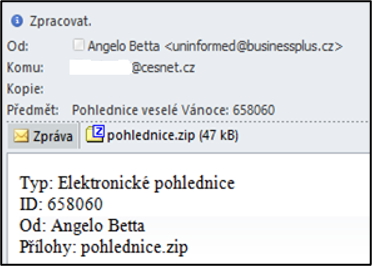

Další velký phishingový útok začal v průběhu prosince 2014 (konkrétně v období vánoc) a pokračoval v lednu 2015. Tento útok byl rozdělen do dvou fází. V první fázi byly uživatelům zaslány e-mailové zprávy s přáním veselých Vánoc prostřednictvím elektronické pohlednice. V druhé fázi byly v průběhu ledna zasílány zprávy o potvrzení objednávky na elektroniku. Zpráva uživateli sdělila, že si zakoupil zboží (např. tiskárnu, harddisk, fotoaparát atp.), za které zaplatil předem platební kartou, přičemž odkazuje na fakturu v příloze.

Oba dva útoky mají společný prvek, kterým je malware obsažený v příloze e-mailu. Konkrétně se jednalo o Trojského koně (Kryptik), který byl prezentován jako spořič obrazovky. Tento malware byl stejně jako v případě útoku uvedeného v kap. 4.6.1.1 Dluh/Banka/Exekuce komprimován v souboru .zip. Po rozbalení souboru .zip nepovažovala řada uživatelů soubor .scr[18] za spustitelný program a infikovala si tak počítač.

Ukázky phishingových zpráv pohlednice a obchod

Vlastní útok je specifický tím, že jednak využil typ souboru, který celá řada uživatelů nepovažuje za nebezpečný, a jednak načasováním útoku. Díky různým řetězovým e-mailům si uživatelé zvykli otevírat elektronické pohlednice či přílohy, které tak vypadají, bez důkladnějšího testování obsahu. Druhý útok byl naplánován tak, aby si uživatel prověřil, zda si skutečně neobjednal nějaké zboží, které mu díky vánočním svátkům nebylo doručeno.

4.6.1.4. Seznam.cz – One Time Password

Poslední phishingový útok demonstruje výraznou změnu v taktice útočníků. Útočník stále využívá té skutečnosti, že došlo k infikování počítače malwarem. Útočník může mít nad tímto počítačem sám kontrolu nebo si jej může pronajmout např. v rámci botnetu. K vlastnímu infikování mohlo dojít například pomocí jiného doručeného e-mailu, při návštěvě infikovaných stránek nebo jinak. Cílem útočníka v případě Seznam – One Time Password[19] bylo získat kontrolu nad mobilním telefonem uživatele.

Malware, který byl nainstalován v počítači, vyzval uživatele při přihlášení do e-mailové schránky Seznam.cz, aby si do svého mobilního telefonu nainstalovali prostředek pro jednodušší a bezpečnější práci se svou poštovní schránkou. Uživatel je následně krok za krokem proveden instalací aplikace SeznamOTP z nedůvěryhodného zdroje. Na konci instalace je uživateli poskytnut jeho „unikátní licenční klíč“. Ve skutečnosti si však uživatel nainstaloval do svého mobilního telefonu malware.

Úvodní obrazovka instalace SeznamOTP[20]

Riziko tohoto posledního phishingového útoku spočívá v tom, že „phishingová zpráva“ nebyla doručena prostřednictvím e-mailu nebo jiného komunikačního prostředku, ale byla zobrazena uživateli pouze při konkrétní situaci (v tomto případě po přihlášení se do schránky seznam.cz) a iniciátorem této zprávy byl malware nacházející se v již infikovaném počítači. Druhým rizikovým faktorem je ta skutečnost, že žádost o nastavení zabezpečení není nijak spojena s bankovním účtem. Uživatel si tedy nemusí uvědomit nebezpečí vyplývající z instalace této aplikace.

V ČR je možné jednání, které má povahu „klasického phishingu“, postihnout dle § 209 (Podvod) TZK. Podvod je dokonán obohacením se. Vytvoření repliky webové stránky a získání přihlašovacích jmen a vstupních hesel by pak bylo možné kvalifikovat jako přípravu či pokus trestného činu § 209 TZK. Samotné získání přístupových údajů, včetně čísel účtů, čísel platebních karet a PIN kódů bez jejich dalšího užití pak nebude trestné.

Možnosti trestněprávního postihu v ČR

V případě kombinovaných forem phishingových útoků, kdy je užit malware k infikování počítače, je třeba takovéto jednání pachatele postihnout také dle § 230 (Neoprávněný přístup k počítačovému systému a nosiči informací) TZK. Pokud je cílem phishingového útoku získat sobě nebo jinému neoprávněný prospěch, je možné uplatnit i ustanovení § 230 odst. 3 TZK.

Ve specifických případech by bylo možné využít i ustanovení § 234 (Neoprávněné opatření, padělání a pozměnění platebního prostředku) TZK.

4.6.2. Pharming

Pharming[21] představuje sofistikovanější a nebezpečnější formu phishingu. Jedná se o útok na DNS (Domain Name System) server, na kterém dochází k překladu doménového jména na IP adresu. K útoku dochází v momentě, kdy uživatel zadá na internetovém prohlížeči adresu webového serveru, na kterou chce přistoupit. Nedojde však k propojení na příslušnou IP adresu originálního webového serveru, ale na IP adresu jinou, podvrženou. Webové stránky na falešné adrese zpravidla velmi věrně imitují originální stránky, de facto jsou od nich k nerozeznání. Uživatel následně zadá přihlašovací údaje, které získá útočník. Tento útok je zpravidla realizován při přístupu uživatele na stránky internetového bankovnictví.

„Falešné webové stránky mohou sloužit k instalaci virů nebo trojských koní do uživatelova počítače nebo se pomocí nich mohou útočníci pokusit získat osobní či finanční údaje, které mohou být následně zneužity ke krádeži identity. Pharming je zvlášť nebezpečná forma kyberkriminality, protože v případě nakaženého serveru DNS se může uživatel stát obětí i v případě, že v jeho počítači není nainstalován vůbec žádný malware. Dokonce ani pokud používáte preventivní opatření, například zadáváte internetové adresy ručně nebo používáte výhradně důvěryhodné záložky, nejste před útokem tohoto druhu chráněni, protože k nechtěnému přesměrování dochází až poté, co počítač odešle žádost o spojení.“[22]

Druhým typickým způsobem pharmingu je napadení počítače koncového uživatele pomocí malware, kde se dá předpokládat menší míra zabezpečení. Tento malware změní soubor hostitelů s cílem odklonit přenos od zamýšleného cíle a přesměrovat uživatele na falešnou webovou stránku.

Trestněprávní postih je obdobný jako v případě phishingu.

4.6.3. Spear Phishing

Spear phishing je jednou z forem phishingového útoku, avšak s tím rozdílem, že spear phishing je přesně cílený útok, na rozdíl od phishingu, který je útokem spíše plošným (nahodilým). Cílem útoku bývá konkrétní skupina, organizace nebo jednotlivec, konkrétně informace a data, která se v této organizaci nacházejí (např. duševního vlastnictví, osobní a finanční údaje, obchodní strategie, utajované informace aj.).

U spear phishingu oproti klasickému phishingu je rozdíl v tom, kdo je odesílatelem předmětných zpráv. V počátku útoku je to vlastní útočník, který využije otevřené zdroje, aby zjistil co nejvíce informací o napadané organizaci, její struktuře atd. Dále vytvoří velmi kvalitní e-mail či jinou zprávu a začne komunikovat s osobou zevnitř organizace jako s kolegou. Tuto osobu pak útočník využije jako prostředek pro šíření dalších zpráv (např. infikovaných malware) v rámci organizace. Jelikož se jedná o osobu obětem „známou“, nemají problém s ní komunikovat a méně, pokud vůbec, prověřují její zprávy.[23]

Struktura Spear-Phishignového útoku[24]

Průběh spear phishingového útoku[25]

Možnosti trestněprávního postihu v ČR

Postih spear phishera je obdobný jako v případě phishingu. Za útokem typu spear phishing může být například i teroristická organizace. V tomto případě pak není vyloučena odpovědnost pro trestný čin dle § 311 (Teroristický útok) TZK.

4.6.4. Vishing

Pojem vishing[26] označuje telefonický phishing, při kterém útočník využívá technik sociálního inženýrství a snaží se od uživatele vylákat citlivé informace (např. čísla účtů, přihlašovací údaje – jméno a heslo, čísla platebních karet, aj). Útočník se záměrně snaží zfalšovat svoji identitu. Útočníci se často představují jako zástupci skutečných bank či jiných institucí, aby u uživatele vyvolali co nejmenší podezření. Vishing se používá ve VoIP (Voice over Internet Protocol) telefonii.

4.6.5. Smishing

Smishing[27] funguje na podobném principu jako vishing či phishing, ale k distribuci zpráv využívá SMS zprávy. V rámci smishingu jde primárně o snahu donutit uživatele zaplatit částku (například zavolat na placenou linku, poslat dárcovskou SMS aj.) nebo kliknout na podezřelé URL odkazy. Pokud uživatel uvedené URL navštíví, je přesměrován na stránku, která zneužívá určité zranitelnosti počítačového systému, případně je uživatel vyzván k zadání citlivých údajů či k instalaci malware.[28]

Příklad smishingu:

„Upozorneni – toto je automaticky vygenerovana zprava z (název lokální banky), Vase kreditni karta byla zablokovana. K reaktivaci volejte 866### ###“

Možnosti trestněprávního postihu v ČR

Trestněprávní postih vishingu i smishingu je obdobný jako v případě phishingu.

[1] Viz např. Google says the best phishing scams have a 45-percent success rate. [online]. [cit. 14.8.2016]. Dostupné z: https://www.engadget.com/2014/11/08/google-says-the-best-phishing-scams-have-a-45-percent-success-r/

Phishing by the Numbers: Must-Know Phishing Statistics 2016. [online]. [cit. 14.8.2016]. Dostupné z: https://blog.barkly.com/phishing-statistics-2016

[2] Viz např. Beware of Fake Android Prisma Apps Running Phishing, Malware Scam [online]. [cit.14.8.2016]. Dostupné z: https://www.hackread.com/fake-android-prisma-app-phishing-malware/

[3] LANCE, James. Phishing bez záhad. Praha: Grada Publishing, 2007. s. 45.

[4] WILSON Tracy, V. How Phishing Works. [online]. [cit.14.8.2016]. Dostupné z: http://computer.howstuffworks.com/phishing.htm

[5] LANCE, James. Phishing bez záhad. Praha: Grada, 2007, s. 35.

K problematice phishing dále srov. Digital Doom’s Digi World, 2008. ISSN 1802-047X. [online]. [cit.14.8.2016]. Dostupné z: http://www.ddworld.cz/software/windows/jak-se-krade-pomoci-internetu-phishing-v-praxi.html

[6] K vývojovým trendům phishingu srov blíže např. DODGE, Ronald. C., Curtis CARVE a Aaron J. FERGUSON. Phishing for User Security Awareness. Computers & Security, 2007, roč. 26, č. 1, s. 73 – 80.

[7] Dle následující studie vzrostl phishing o 250% za posledních 6 měsíců. Viz Phishing Activity Tresnds Report. [online]. [cit.14.8.2016]. Dostupné z: https://docs.apwg.org/reports/apwg_trends_report_q1_2016.pdf

[8] Dále jen zkráceně DBE.

[9] Blíže viz např. Uhraďte dluhy, toto je exekuční příkaz. Komora varuje před další vlnou podvodných e-mailů [online]. [cit.15.8.2016]. Dostupné z: http://zpravy.aktualne.cz/finance/falesne-exekuce-jsou-zpet-komora-varuje-pred-dalsi-vlnou-pod/r~cbdac6de765111e599c80025900fea04/

[10] Blíže viz výsledky z Virustotal. [online]. [cit. 15.8.2016]. Dostupné z:

[11] Computer Security Incident Response Team. Blíže viz např. https://www.csirt.cz/

[12] Viz např. Pozor

na zprávu o údajné neuhrazené pohledávce - jedná se o podvod. [online]. [cit.15.8.2016]. Dostupné z: https://www.csirt.cz/page/2073/pozor-na-zpravu-o-udajne-neuhrazene-pohledavce---jedna-se-o-podvod/

Znovu se objevily podvodné zprávy. [online]. [cit.15.8.2016]. Dostupné z: https://www.csirt.cz/news/security/?page=97

PODVODNÉ EMAILY hrozí exekucí, nic neplaťte a neotvírejte! [online]. [cit.15.8.2016]. Dostupné z:

Pozor na zprávu o výzvě k úhradě před exekucí - jedná se o podvod. [online]. [cit.15.8.2016]. Dostupné z: https://www.csirt.cz/news/security/?page=87

Čo sa skrýva v prílohe podvodných e-mailov? [online]. [cit.15.8.2016]. Dostupné z: https://blog.nic.cz/2014/07/23/co-sa-skryva-v-prilohe-podvodnych-e-mailov-2/

[13] Blíže viz rozbor funkčnosti malware Tinba: W32. Tinba (Tinybanker). [online]. [cit.15.8.2016]. Dostupné z: https://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_w32-tinba-tinybanker.pdf

[14] HOŘEJŠÍ, Jaromír. Falešný exekuční příkaz ohrožuje uživatele českých bank. [online]. [cit.15.8.2016]. Dostupné z: https://blog.avast.com/cs/2014/07/17/falesny-exekucni-prikaz-ohrozuje-uzivatele-ceskych-bank-2/

[15] Tamtéž – obrázek s captcha kódem.

[16] HOŘEJŠÍ, Jaromír. Falešný exekuční příkaz ohrožuje uživatele českých bank. [online]. [cit.15.8.2016]. Dostupné z: https://blog.avast.com/cs/2014/07/17/falesny-exekucni-prikaz-ohrozuje-uzivatele-ceskych-bank-2/

[17] Sledování zásilky České pošty aneb nová havěť. [online]. [cit.14.8.2016]. Dostupné z: http://www.viry.cz/sledovani-zasilky-ceske-posty-aneb-nova-havet/

[18] Soubory s příponou SCR jsou Spustitelné soubory.

Primárně je jim přiřazen program Unknown Apple II File (found on Golden Orchard Apple II CD Rom). Dále bývají přiřazovány také Windows Screen Saver, Image Pro Plus Ver. 1.x - 4.5.1.x Macro (Media Cybernetics Inc.), TrialDirector Script File (inData Corporation), Screen Dump, Screen Font, Statistica Scrollsheet, Procomm Plus Screen Snapshot File, Movie Master Screenplay, Mastercam Dialog Script File (CNC Software Inc.), Sun Raster Graphic, LocoScript Screen Font File (LocoScript Software), Faxview Fax, DOS DEBUG Input File, Script a FileViewPro.

Co znamená přípona souboru SCR. [online]. [cit.14.8.2016]. Dostupné z: http://www.solvusoft.com/cs/file-extensions/file-extension-scr/

[19] Dále jen SeznamOTP

[20] Další informace o tomto malware a průběhu celého útoku je možné nalézt např. na: Podvodníci mění taktiku. Našli novou cestu, jak vybílit lidem účty. [online]. [cit.14.8.2016]. Dostupné z: https://www.novinky.cz/internet-a-pc/bezpecnost/364094-podvodnici-meni-taktiku-nasli-novou-cestu-jak-vybilit-lidem-ucty.html

[21] Jedná se o kombinaci slov farming (farmaření/hospodaření) a phreaking.

[22] Blíže viz Co je pharming? [online]. [cit.14.8.2016]. Dostupné z: http://www.kaspersky.com/cz/internet-security-center/definitions/pharming

[23] „Útočník si vyhlédne organizaci pracující s cennými informacemi, analýzou webových stránek získá informace o personální struktuře, zaměstnancích a procedurách (pro získání podrobnějších informací o zaměstnancích může využít jejich soukromé stránky a diskusní fóra) a v dalším kroku útočník vytvoří zprávu, jejíž obsah, forma a vzhled napodobuje vnitřní komunikaci v organizaci. Ve zprávě požádá zaměstnance o zadání citlivých informací pro přístup do počítačové sítě.“

Evoluční teorie v podání spear phishingu. [online]. [cit.15.2.2010]. Dostupné z: http://connect.zive.cz/content/evolucni-teorie-v-podani-spear-phishingu

[24] Tamtéž

[25] Tip of the month July 2016 – Avoid getting hooked by Phishing. [online]. [cit.14.8.2016]. Dostupné z: http://www.intermanager.org/cybersail/tip-of-the-month-july-2016-avoid-getting-hooked-by-phishing/

[26] Jedná se o kombinaci slov voice (hlas) a phishing.

[27] Jedná se o kombinaci slov SMS a phishing.

[28] Např. Xshqi - Android Worm on Chinese Valentine’s day. [online]. [cit.14.8.2016]. Dostupné z: https://securelist.com/blog/virus-watch/65459/android-worm-on-chinese-valentines-day/

Selfmite - Android SMS worm Selfmite returns, more aggressive than ever. [online]. [cit.14.8.2016]. Dostupné z: http://www.pcworld.com/article/2824672/android-sms-worm-selfmite-returns-more-aggressive-than-ever.html