Detekce a prevence kybernetických hrozeb

4. Projevy kyberkriminality

4.4. Ransomware

Do skupiny malware se řadí i tzv. vyděračský malware, pro nějž se ustálilo označení ransomware[1] (z anglického „ransom“ – výkupné, někdy také označovaný jako rogueware nebo scareware). Ransomware je malware, který brání či omezuje uživatele v řádném užívání počítačového systému do doby, než dostane útočník zaplaceno „výkupné“. Ransomware se nejčastěji dostane do počítače pomocí malware (trojského koně či červa), který je umístěn na webových stránkách, nebo je přílohou e-mailu. Jakmile je tento malware bezpečně „usídlen“ v počítačovém systému, dojde ke stažení vlastního ransomware.

Obecně je možné rozlišovat dva typy ransomware podle toho, jak moc zasahují do vlastního chodu počítačového systému. Prvním typem je ransomware, který omezí funkčnost celého počítačového systému a neumožní uživateli tento systém vůbec využívat (např. zabráněním spuštění operačního systému či zablokováním systémové obrazovky. Typickým příkladem tohoto typu je „Policejní ransomware“ – viz dále). Druhým typem pak je ransomware, jenž ponechá počítačový systém funkční, avšak dochází k uzamčení a znepřístupnění dat uživatele.

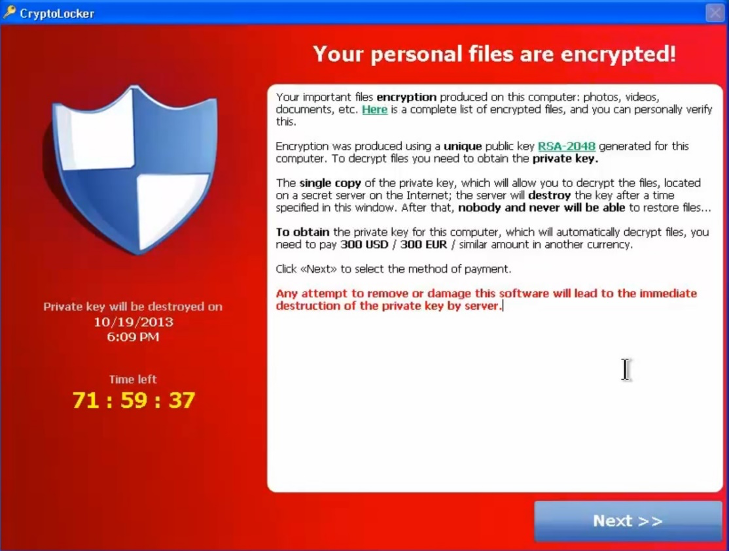

V současnosti dochází spíše k využívání druhého typu ransomware, který je známý pod označením crypto-ransomware. Účelem tohoto malware je zašifrovat pevný disk nebo vybrané typy souborů v počítačovém systému, přičemž primárně má tento malware za cíl zašifrovat soukromé soubory uživatele jako jsou obrázky, textové či tabulkové dokumenty, videa aj. Po skončení šifrování se zpravidla uživateli zobrazí zpráva, že jeho soubory jsou zašifrovány, a pokud je chce získat zpět (dešifrovat), musí poslat určitý obnos na účet útočníka. Zpravidla jsou k transakcím využívány virtuální měny jako je Bitcoin nebo různé předplacené služby. Ve většině případů je stanovena časová lhůta pro zaplacení. Po uplynutí této lhůty dochází k smazání klíče, jenž může zašifrované soubory otevřít.

Evoluce ransomware

Ransomware, stejně jako každý jiný malware, prochází vývojem, přičemž první malware, který by bylo možné označit za ransomware, se objevil přibližně okolo roku 2005. Ve své podstatě se jednalo o falešný antivirus (screware), který se za pomoci sociálního inženýrství snažil přesvědčit uživatele k zaplacení částky za vyčištění infikovaného počítačového systému. Tento ransomware zpravidla umožňoval uživateli využívat počítačový systém (nedošlo k jeho zamčení či zašifrování dat), avšak obtěžoval uživatele pop-up okny a upozorněními na neexistující viry v počítači. Tento ransomware byl velmi jednoduše odstranitelný.

Masivní nástup ransomware je možné datovat přibližně do roku 2011, kdy se celosvětově začal šířit ransomwarový útok blokující přístup k účtu uživatele OS Windows a oznamující, že počítač byl zablokován policií toho kterého státu.

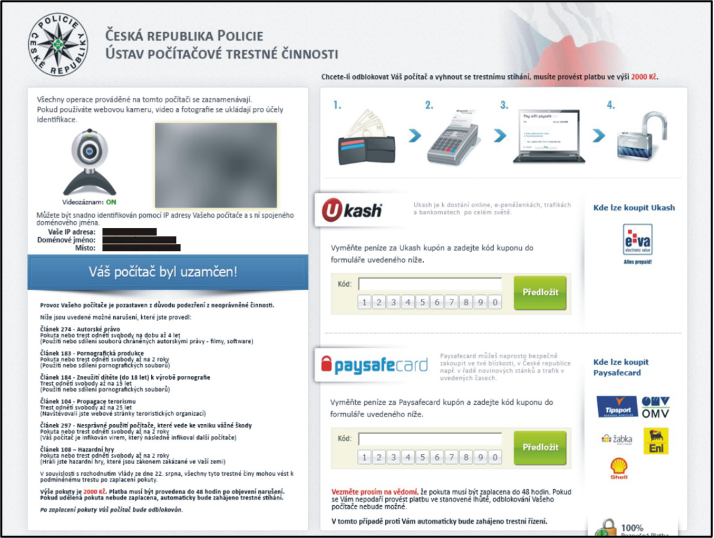

Vlastní útok spočíval v tom, že se uživatel nakazil malware (typicky při návštěvě některých webových stránek[2] došlo k stažení „botnet-klienta“), a následně se stal součástí botnetu, přes který byl šířen vlastní „policejní ransomware“. Tento policejní ransomware následně zablokoval přístup k účtu uživatele[3] OS Windows s tím, že uživateli oznámil, že v jeho počítači byl nalezen materiál, který porušuje právo dané země (např. porušování práv autorských, dětská pornografie aj.). Zároveň byl uživatel „policií“ vyzván k zaplacení požadované sumy peněz, po níž dojde k odblokování počítače a „vyřešení celé věci“. V tomto případě útočníci využili techniky sociálního inženýrství, konkrétně obavy a důvěřivosti uživatele a pomocí odkazu na oficiální autority se od něj snažili získat finanční prostředky.

Zarážející na celém případu byla ta skutečnost, že značná část uživatelů ochotně zaplatila požadovanou částku (v ČR se tato částka průběžně pohybovala mezi 2000 - 4000 Kč), aniž by si ověřili, zda je skutečná policie oprávněna takovýmto způsobem blokovat počítače, či „vyřizovat“ případné prohřešky uživatele.

Následující printscreeny zobrazují „policejní ransomware“ v různých zemích a následně jsou zobrazeny verze použité v ČR.

Policejní ransomware[4]

Verze policejního ransomware určená pro Velkou Británii[5]

V Evropě se postupně objevovaly různé verze (rozuměj vzhled stránek) policejního ransomware. První verze byla zaznamenána na konci roku 2011, přičemž zobrazovala IP adresu připojení, ISP připojení a místo [kde byla uvedena IP adresa konkrétního poskytovatele (ISP) připojení], pokud měl uživatel zapnutou web kameru, došlo k vytvoření fotografie, která byla také zobrazena.

Policejní ransomware první verze v ČR

Novější verze, kromě toho, že se graficky lišily, navíc zobrazovaly verzi operačního systému a uživatelské jméno uživatele. Došlo také k vylepšení češtiny používané na zamknuté stránce.

Policejní ransomware ČR - další verze

Výše popsaný „policejní ransomware“ zažil největší rozmach v letech 2011 - 2013, nicméně další varianty tohoto škodlivého software se s různými obměnami objevily i později. Následující printscreeny zobrazují modifikace „policejního ransomware“. Oba případy byly zjištěny v roce 2015. Na prvním printscreenu je zobrazen ransomware blokující dominantní webový prohlížeč využívaný v napadeném počítači (přičemž ostatní browsery infikovány nebyly). Uživatel mohl využívat všechny funkce počítačového systému, kromě napadeného prohlížeče.

Kromě dříve uvedených informací je zobrazena GPS pozice a zbývající čas do zaplacení.

Policejní ransomware ČR (r. 2015)

Druhý printscreen zobrazuje „zamknutý“ počítač, přičemž ransomware byl skryt v cracku nelegálně stažené a nainstalované hry (v tomto případě se jednalo o hru Far Cry 4 staženou z českých torrentů).

Policejní ransomware ČR (r. 2015)

Od roku 2013 došlo v případě ransomware k významné změně. Útočníci omezili útoky, které spočívaly v omezení funkčnosti celého počítačového systému, a primárně se zaměřili na zamykání dat uživatelů. Zamykána jsou data na místních discích, discích připojených v rámci počítačové sítě i na všech připojených periferiích (např. externí USB, HDD aj.). Data se stávají „rukojmím“, přičemž prolomení šifrování je téměř nemožné. Jedním z prvních ransomware tohoto typu byl CryptoLocker (dále pak CryptoWall aj.).

Cryptolocker (r. 2013 )

Petya (r. 2017 )

Mobile ransomware (r. 2018 )

V rámci crime-as-a-service aktivit je nabízena od roku 2016 služba Ransomware-as-a-service. Uživatel (rozuměj útočník) má možnost si nadefinovat vlastní Ransomware dle svých představ. Zároveň mu je poskytnuto technické zázemí v podobě C&C serverů, bitcoinové peněženky, online 24/7 podpory aj. Příkladem Ransomware-as-a-service je software Ransom32.

Ransomware (klient)

Další změny je možné pozorovat i ve vlastní činnosti útočníků. Pokud dojde k instalaci ransomware, může být tento malware cílen například na šifrování uložených pozic ve hrách či může dojít k „zamknutí“ televize, které využívají operační systém Android.[6]

Prevenci a reakci na ransomware je možné shrnout do následujících bodů:

1. Bezodkladně:

· Zamezit propojování systémů navzájem mimo nezbytné případy

· Zamezit komunikaci do internetu vyjma nezbytných případů

· Změnit hesla privilegovaných účtů

2. Do několika dnů:

· Přesun záloh do offline, zkontrolovat funkčnost záloh

· Prověřit business continuity plány a přesunout je mimo systémy

· Nemazat data o kybernetických bezpečnostních incidentech

· Prověřit indikátory kompromitace

· Upozornit zaměstnance o riziku phishingu

3. Do týdne:

· Ověřit, že zálohy jsou odděleny tak, aby je ani privilegovaný administrátor nemohl smazat

· Zakázat použití nepodepsaných maker, pokud je to možné

· Zkontrolovat segmentaci sítě a řízení mezi segmenty

· Zpřísnit bezpečnostní politiky koncových stanic (zákaz spouštění neschválených aplikací, nepodepsaných PowerShell, ...)

· Pokud není business continuity management zaveden – zpracovat business continuity plány alespoň pro klíčové systémy

· Nasadit antiviry na všechna relevantní zařízení

· Zvážit aktualizaci otestovat ji a nasadit

4. Dlouhodobá doporučení pro řešení ransomwarových útoků

· Pravidelná školení zaměstnanců

· Výraznější segmentaci sítě

· Minimalizaci využívání administrátorských účtů

· Zálohovat, pravidelně testovat zálohy, držet zálohy offline

· Pravidlo 3 – 2 – 1 = Nejméně 3 kopie na 2 různých zařízeních, z toho 1 mimo organizaci.

· Mít plány kontinuity činnosti (BCM) a testovat je

· Pravidelně prověřovat aplikace přístupné ze sítě Internet a vyhodnocovat, zda jsou i nadále

Možnosti trestněprávního postihu v ČR

V ČR je možné postihnout útok pomocí malware, kterým je i ransomware, dle § 230 (Neoprávněný přístup k počítačovému systému a nosiči informací) TZK. Držení malware, s úmyslem spáchat trestný čin dle § 182 (Porušení tajemství dopravovaných zpráv) či trestný čin dle § 230 TZK, je trestné dle § 231 (Opatření a přechovávání přístupového zařízení a hesla k počítačovému systému a jiných takových dat) TZK.

V případě ransomware je možné uplatnit i ustanovení § 230 odst. 3 TZK, kdy útočník páchá tento trestný čin s úmyslem získat sobě nebo jinému neoprávněný prospěch. V úvahu by také mohlo přicházet uplatnění § 175 (Vydírání) TZK, kdy je osoba pohrůžkou jiné těžké újmy (např. i tím, že na ni bude podáno trestní oznámení[7]) nucena k zaplacení dané částky.

[1] Např. Reventon, CryptoLocker, CryptoWall, Loky, Petya, Cerber, SamSam, Jig Saw a další. Blíže viz např.:

Ransomware. [online]. [cit.14.8.2016]. Dostupné z: https://www.trendmicro.com/vinfo/us/security/definition/ransomware

Postřehy z bezpečnosti: Ransomware šestkrát jinak. [online]. [cit.14.8.2016]. Dostupné z: https://www.root.cz/clanky/postrehy-z-bezpecnosti-ransomware-sestkrat-jinak/

[2] Velmi často se jednalo o stránky s pornografií či jiným sexuálním materiálem. Na tyto stránky mohl být uživatel i přesměrován z jiné stránky, na níž byla „návnada“.

[3] Aplikace byla nastavena jako „vždy navrchu“ (StayOnTop). Uživatel nevidí jiné aplikace skryté pod tímto „ransom dialogem“ a není schopen si vyvolat správce úloh. Vlastní Ransomware se zapsal do registrů Run a RunOnce a vždy po 500 ms prováděl kontrolu, ve stejném časovém rozsahu skrýval i správce úloh. Jedinou další běžící aplikací byla komunikace s C&C serverem (maskováno v procesu prohlížeče).

[4] Policejní ransomware. [online]. [cit.14.8.2016]. Dostupné z: https://www.f-secure.com/documents/996508/1018028/multiple_ransomware_warnings.gif/8d4c9ca2-fc77-433d-ac16-7661ace37f88?t=1409279719000

[5] [online]. [cit.14.8.2016]. Dostupné z: https://sophosnews.files.wordpress.com/2012/11/cool_ransom_uk_full.png

[6] Srov. např. New Ransomware Encrypts Your Game Files. [online]. [cit.14.8.2016]. Dostupné z: https://techcrunch.com/2015/03/24/new-ransomware-encrypts-your-game-files/

Android Ransomware now targerts your Smart TV, Too! [online]. [cit.14.8.2016]. Dostupné z: https://thehackernews.com/2016/06/smart-tv-ransomware.html

FLocker Mobile Ransomware Crosses to Smart TV. [online]. [cit.14.8.2016]. Dostupné z: http://blog.trendmicro.com/trendlabs-security-intelligence/flocker-ransomware-crosses-smart-tv/

[7] K pojmu jiná těžká újma viz ŠÁMAL, Pavel a kol. Trestní zákoník II. § 140 až 421. Komentář. 2. Vydání. Praha: C. H. Beck, 2012, s. 1752-1753

Konkrétně může „pohrůžka jiné těžké újmy může spočívat v hrozbě způsobení majetkové újmy, vážné újmy na cti či dobré pověsti aj. Jinou těžkou újmou může být i zahájení trestního stíhání v důsledku oznámení trestného činu, jímž pachatel poškozenému hrozí, a nutí ho tak něco konat, opominout nebo trpět. Je přitom nerozhodné, zda se poškozený trestné činnosti, jejímž oznámením se hrozí, dopustil či nikoli (srov. R 27/1982).“