Detekce a prevence kybernetických hrozeb

4. Projevy kyberkriminality

4.3. Malware

Za malware (složenina anglických slov malicious software – škodlivý software), je možné označit jakýkoli software využitý k narušení standardní činnosti počítačového systému, zisku informací (dat), či využitý k získání přístupu k počítačovému systému. Malware může mít celou řadu podob, přičemž mnohé druhy malware jsou pojmenovány podle toho, jakou činnost provádějí.

Jeden malware je schopen plnit několik funkcí (vykonávat několik činností) naráz. Může se například sám dále šířit prostřednictvím e-mailů (v rámci přílohy) nebo jako data v P2P sítích a zároveň může získávat například e-mailové adresy z napadeného počítačového systému.

Z historického hlediska existovala nejdříve řada různých termínů pro software, který je v současnosti označován souborným pojmem malware. Vlastní názvy konkrétního škodlivého software vznikaly zpravidla podle činnosti, kterou daný program vykonával. I přes právě uvedené konstatování, že je v současnosti využíván primárně pojem malware, je stále možné se setkat i s historicky starším označením škodlivého software. Jedná se o následující skupiny:

1. Adware

2. Spyware

3. Viry (Viruses)

4. Červi (Worms)

5. Trojské koně (Trojan Horses)

6. Backdoor

7. Rootkity

8. Keylogger

9. Ransomware aj.[1]

Ad 1) Adware

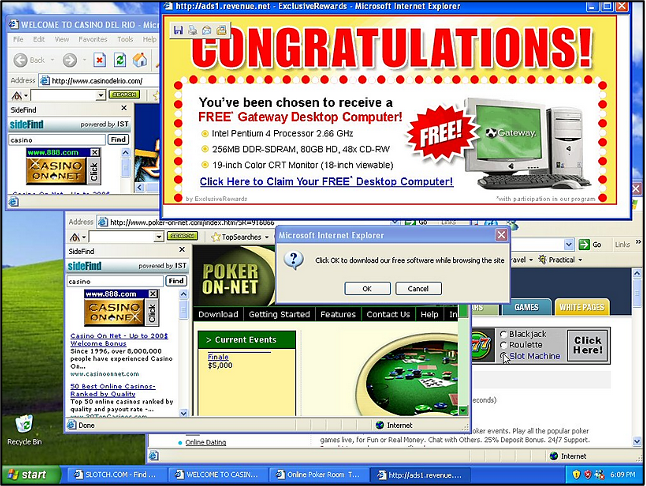

Pojem adware je zkratka z anglického slovního spojení „advertising supported software“, což lze do českého jazyka volně přeložit jako software podporující reklamu. Jedná se o nejméně nebezpečnou, avšak výnosnou formu malware.[2] Adware zobrazuje reklamy na počítačovém systému uživatele (např. pop-up okna v operačním systému[3] nebo na webových stránkách, reklamy zobrazované společně se software aj.). Byť jde ve většině případů o produkty, které pouze obtěžují uživatele neustálými reklamními sděleními, která „vyskakují“ na obrazovce, může být adware spojen i se spyware, jehož účelem je sledovat činnost uživatele a odcizit důležité informace.

Adware

Ukázka Adware a dalších add on nainstalovaných ve webovém prohlížeči [4]

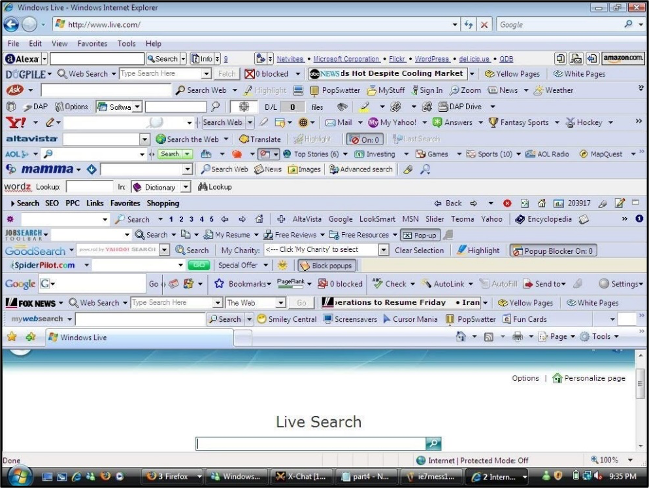

Ad 2) Spyware

Pojem spyware je složeninou anglických slov „spy“ (špion) a „software“. Pomocí spyware jsou získávána statistická data[5] o provozu počítačového systému a bez vědomí a souhlasu uživatele odesílána do datové schránky útočníka. Součástí těchto dat mohou být i informace osobního charakteru či informace o osobě uživatele, dále informace o navštívených webových stránkách, o spuštěných aplikacích apod.

Spyware může být jednak instalován jako samostatný malware, jakož může být často i součástí jiných, volně šířených a jinak zcela bezpečných programů. V takovém případě je instalace a další činnost spyware typicky ošetřena ve smluvních podmínkách EULA a uživatel tak zpravidla nevědomky dobrovolně souhlasí s monitorováním vlastních aktivit. Přikládání spyware programů k programům jiným (např. klientské programy P2P sítě, různé shareware programy aj.) bývá motivováno snahou výrobce programu zjistit zájmy či potřeby uživatele a tyto informace využít např. pro cílenou reklamu.[6] Charakteristickou vlastností programů typu spyware, která jsou součástí „balíčku programů“, je též fakt, že většinou zůstávají nainstalovány v počítači i poté, co hlavní program byl odinstalován, což ve většině případů bývá uživateli skryto.

Spyware představuje hrozbu jednak proto, že odesílá různé informace z počítačového systému uživatele k „útočníkovi“ (přičemž tyto informace jsou dále zpracovávány a dochází ke korelaci dat s daty a informacemi získanými z jiných zdrojů), a jednak pak proto, že spyware může obsahovat další nástroje, které ovlivňují vlastní činnost uživatele[7].

Ad 3) Viry (Viruses)

Jedná se o program či závadný kód, který sám sebe připojí k jinému existujícímu spustitelnému souboru (např. software aj.) či dokumentu. Virus se reprodukuje v momentě, kdy dojde ke spuštění tohoto software či otevření infikovaného dokumentu. Nejčastěji se viry šíří díky sdílení software mezi jednotlivými počítačovými systémy; ke svému šíření nepotřebují součinnost uživatele. Viry byly dominantní formou malware zejména v 80. a 90. letech 20. století.[8]

Existuje velká řada virů, jejichž účelem je ničit, jiné naopak mají za úkol „usídlit“ se v co největším počtu počítačových systémů a tyto pak využít k cílenému útoku. Typické pro tyto programy je schopnost šířit se mezi systémy bez nutnosti zásahu uživatele počítačového systému. Projevy virů mohou být různé, např. od neškodného vyhrávání melodie, přes zahlcení systému, změnu či zničení dat, až po celkovou destrukci napadeného systému. Počítačové viry je možno třídit podle mnoha různých hledisek, např. podle hostitele (tedy podle druhu programů, které počítačové viry přenášejí), podle způsobů, kterým se projevují v systému, podle umístění do paměti atd.[9] Podle toho, jaké soubory viry napadají, je možné je rozdělit na:

§ boot viry (napadají pouze systémové oblasti)

§ souborové viry (napadají pouze soubory)

§ multiparitní viry (napadají soubory i systémové oblasti)

§ makroviry (napadají aplikace pomocí maker)

Ad 4) Červi (Worms)

Za viry bývají označováni i tzv. počítačoví červi (anglicky „worm“). Důvodem bližší spojitosti s viry je ta skutečnost, že červi nepotřebují žádného hostitele, tedy žádný spustitelný soubor (obdobně jako viry). Tyto programy se na rozdíl od virů, které bývají připojeny jako součást jiného programu, šíří zpravidla samostatně. Napadený systém je následně červem využit k dalšímu odeslání kopií sebe sama dalším uživatelům pomocí síťové komunikace.[10] Tímto způsobem se velmi rychle rozšiřuje, což může vést až k zahlcení počítačové sítě, a tím i celé infrastruktury. Na rozdíl od virů jsou tyto programy schopny analyzovat bezpečnostní slabiny v zabezpečení napadeného informačního systému,[11] proto bývají taktéž využívány k vyhledávání bezpečnostních mezer v systémech nebo v poštovních programech.[12]

Ad 5, 6) Trojské koně (Trojan Horses) a Backdoors

Za trojské koně jsou obecně označovány ty počítačové programy, které obsahují skryté funkce, s jejichž užitím uživatel nesouhlasí nebo o nich neví, a které jsou potenciálně nebezpečné pro další fungování systému. Stejně jako v případě virů mohou být tyto programy připojeny k jinému, bezpečnému programu či aplikaci nebo mohou samy vypadat jako neškodný počítačový program. Trojské koně, na rozdíl od klasických virů, nejsou schopny se replikovat a ani se šířit bez „pomoci“ uživatele. V případě, že je trojský kůň aktivován, může být využit například k mazání, blokování, modifikaci, kopírování dat či například narušování běhu počítačového systému, či počítačových sítí.

Některé trojské koně po své aktivaci bez vědomí uživatele otevírají komunikační porty počítače, čímž výrazným způsobem zjednodušují další napadání takto zasaženého systému jinými škodlivými programy, popřípadě usnadňují přímé ovládnutí napadeného počítače tzv. na dálku. Takové trojské koně jsou označovány jako backdoor (z anglického „backdoor“ - zadní vrátka).[13] Moderní backdoor programy mají zdokonalenou komunikaci a využívají většinou protokolů některých nástrojů komunikace, jako je např. program ICQ.[14]

S užitím trojských koní bývá často též spojeno užití různých skenovacích (či scanovacích)[15] programů (angl. „port scannery“), což jsou programy, které slouží zejména ke zjištění, které komunikační síťové porty počítače jsou otevřené, jaké služby jsou na nich spuštěné a zda je přes ně možno realizovat útok na takový systém. Tato data jsou opět zasílána útočníkovi a jsou dále potenciálně využitelná při páchání dalších kybernetických útoků.

Ad 7) Rootkity

Tímto pojmem jsou označovány nejen počítačové programy, ale i celá technologie sloužící k zamaskování přítomnosti malware (např. počítačových virů či trojských koní, červů aj.) v napadeném systému. Nejčastěji mají formu nepříliš objemných počítačových programů. Rootkity nejsou škodlivé samy o osobě, ale jsou využívány právě tvůrci škodlivých programů, jako jsou např. viry, spyware atd.[16] Program typu rootkit mění chování celého operačního systému, jeho částí nebo nadstavbových aplikací tak, aby se uživatel o existenci nebezpečných programů ve svém počítačovém systému nedozvěděl. Obecně lze programy typu rootkit rozdělovat na systémové (modifikující jádro systému) a aplikační (modifikují konfiguraci aplikací).[17]

Z aplikací napadají rootkity zejména specializované programy na vyhledávání a odstraňovaní nebezpečných programů ze systému, tedy antiviry apod.[18] Antivirové programy při použití rootkit programu nemohou tento škodlivý program z napadeného systému odstranit. Tímto způsobem je přítomnost škodlivého programu v napadeném systému prodlužována. Z tohoto hlediska je možno konstatovat, že programy typu rootkit mohou být velmi snadno zneužitelné při páchání trestné činnosti spojené s užitím či zneužitím informačních technologií.[19] Některá literatura označuje tyto nástroje jako podskupinu backdoor trojských koní.[20]

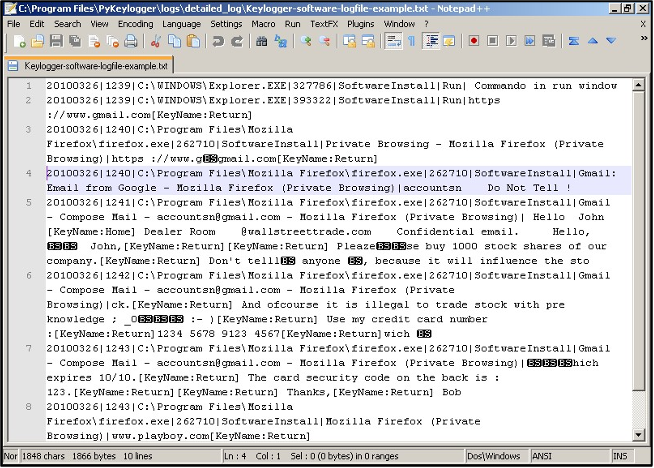

Ad 8) Keylogger (Keystroke Logger)

Keylogger je software zaznamenávající konkrétní stisky kláves na napadeném počítačovém systému. Nejčastěji je keylogger využíván k zaznamenání přihlašovacích údajů (uživatelského jména a hesla) k účtům, k nimž je z počítačového systému přistupováno. Získané informace pak jsou typicky zaslány útočníkovi.

Ukázka činnosti keyloggeru[21]

Ad 9) Ransomware

Ransomware bude detailněji popsán v samostatné kapitole.

Distribuce malware

Existuje celá řada způsobů, jimiž je možné malware doručit k cílovému počítačovému systému. Na tomto místě stručně uvedu některé metody šíření malware. Malware je možné distribuovat skrze:

§ Přenosná paměťová média

Například pomocí CD, DVD, USB, externí disk aj. Jedná se o nejstarší, avšak stále účinný způsob distribuce malware, kdy si uživatelé navzájem předávají infikované soubory či počítačové sítě obsahující infikované soubory (sdílení takovýchto souborů v rámci počítačových sítí, typicky P2P sítí).

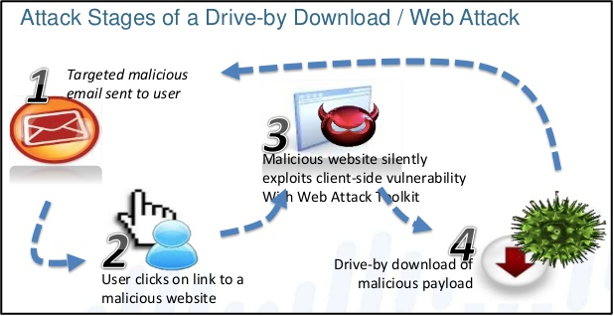

§ Drive-by-download

Jedním z nejčastějších způsobů infekce malware je jeho stažení z Internetu a následné spuštění souboru, typicky s příponou .exe (executable file – spustitelný program) z neznámého zdroje. Může se jednat o falešné či padělané programy (např. napodobeniny Flapp Bird, falešné media kodeky aj.), programy sloužící k obcházení ochrany autorských práv (cracky, keygeny aj.), reálné infikované programy aj.

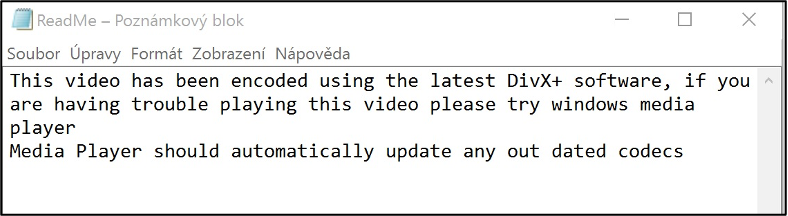

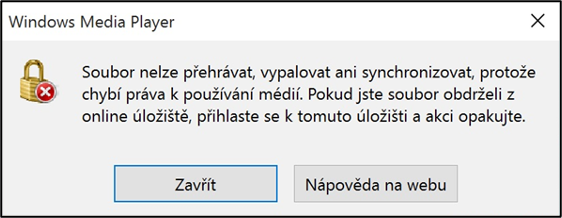

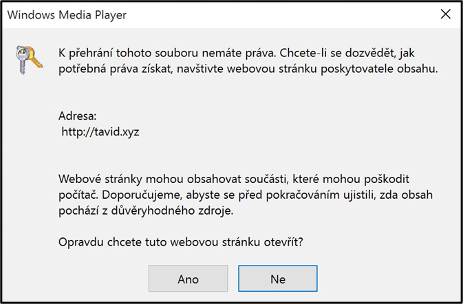

Obrázek 39 - Zobrazení jednoho z možných principů drive by download.[22]

Následující příklad ukazuje malware stažený uživatelem skrze P2P síť (konkrétně se jednalo o soubor s dílem seriálu The Big Bang Theory – sezona 9, díl 18). Tento malware vyzval uživatele ke stažení nového kodeku přes Media player, aby mohlo být video přehráno. Media player se začal připojovat na stránky útočníka a následně došlo k fiktivní instalaci kodeku, avšak ve skutečnosti byl do počítače nainstalován malware (v tomto případě se jednalo o kombinaci malware: backdoor, keylogger, bot), který umožnil útočníkovi zcela ovládnout počítačový systém uživatele.

V tomto případě byla zarážející i ta skutečnost, že nabízený díl The Big Bang Theory ještě nebyl odvysílán v USA, kde má premiéru, přesto měl počet stažení v řádech desítek tisíc.

- „Kancelářské dokumenty“

Velmi často dochází k šíření malware v těle souborů například typu: .doc, . xls, .avi aj. Tímto způsobem je možné distribuovat pouze makroviry. Uživatel předpokládá, že otevírá wordový dokument, avšak zároveň spouští executable file, který se jako tento dokument maskuje.

Malware může být uložen v příloze zprávy, nebo se může jednat o skripty uvnitř HTML[23] těla e-mailů. V současnosti se jedná o jeden z nejběžnějších způsobů distribuce malware. Jako příklad je možné uvést současné phishingové kampaně, hoax, spam aj.

- HTML

Malware může být umístěn přímo na webových stránkách, nebo v jednotlivých skriptech.

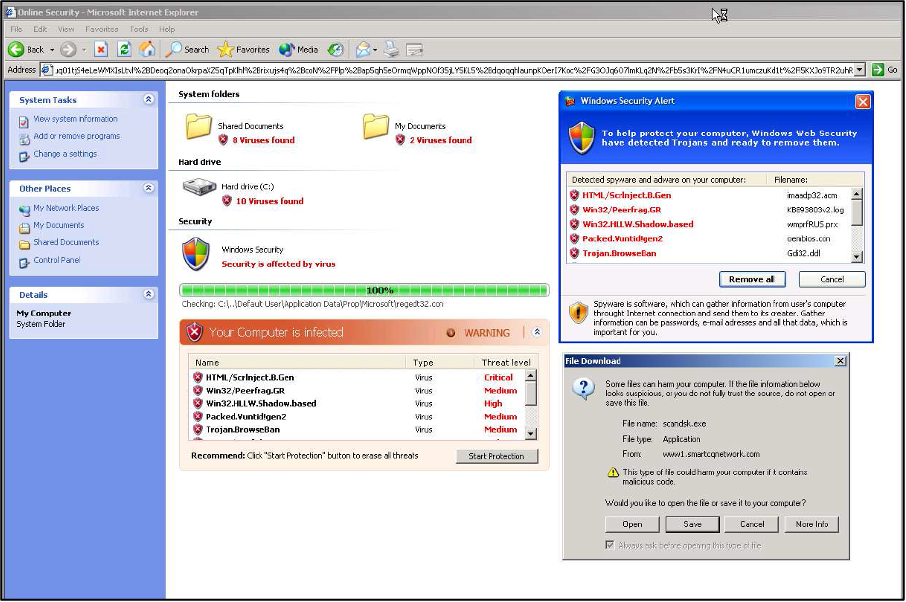

- Falešný antivirus

Uživateli je typicky nabídnut antivirus zdarma – jako adware. Tento antivirus provede „otestování počítače“ a objeví závažné zranitelnosti a malware, jež uživatelův antivirus nedetekoval. Falešný antivirus kombinuje útok sociálním inženýrstvím (vzbuzení obavy před škodlivým software) s instalací malware obsaženým právě ve falešném antiviru.

Falešný antivirus

Falešný antivirus[24]

Pokud si uživatel není jistý, zda soubor či webová stránka obsahuje malware, může využít celou řadu nástrojů, které mu pomohou ověřit si přítomnost škodlivého software.

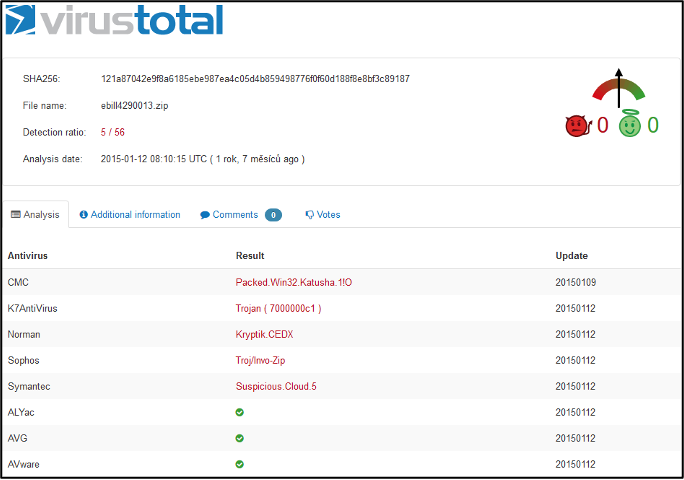

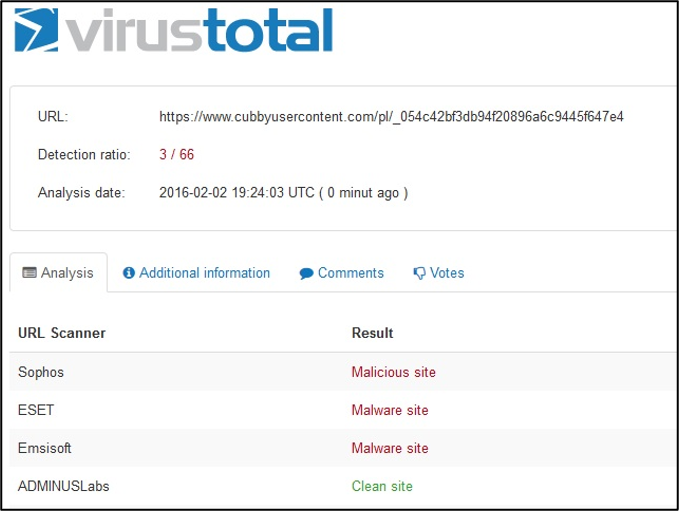

Jednou z osvědčených služeb je služba https://www.virustotal.com/ . Na této stránce může uživatel zadat oskenování souboru až do velikosti 128 MB či si může nechat prověřit webovou stánku, na kterou hodlá vstoupit (vhodné je tento sken provádět např. při návštěvě stránek s internetovým bankovnictvím či stránek, na nichž je prováděna platba. Pro ověření je třeba překopírovat celé URL navštívené stránky.). Služba Virustotal propojuje společnosti zabývající se kybernertickou bezpečností, vývojem antivirových prostředků atp., přičemž uživatelův požadavek je prověřen nástroji všech těchto společností, čímž se zvyšuje pravděpodobnost odhalení škodlivého software.

Následující printscreen zobrazuje výsledek prověření nově doručeného souboru v rámci phishingové kampaně. Den po začátku této kampaně identifikovalo malware v přiloženém souboru pouze 5 společností, do týdne jej byly schopny identifikovat i všechny ostatní společnosti. Nicméně právě doba mezi doručením aktualizací do antivirů uživatelů na jejich počítačových systémech a začátkem útoku je pro případný úspěch útočníka rozhodující.

Výsledek testování souboru

Výsledek testování webové stránky

Malware je možné nainstalovat téměř do jakéhokoli počítačového systému. Jako příklady specifických instalací mohou sloužit případy instalace micromalware. Jedná se o škodlivý kód, který je rozšiřován na poměrně malém počtu počítačových systémů. Tento kód vykazuje abnormální chování a bezpečnostní programy na něj často nedokážou reagovat. Nejznámějším případem micromalware je červ STUXNET.[25], či instalace botnet klienta do již zmíněné lednice.

Samostatnou kapitolu pak představuje malware určený pro mobilní zařízení (mobile malware). První malware navržený k útokům na mobilní telefony byl objeven přibližně v roce 2004. Dnes Kaspersky Lab, která o tomto objevu tehdy informovala, uvádí, že existuje více než 340 000 malwarů.[26]

Pokud bychom se zaměřili na nejohroženější operační systém v rámci mobilních zařízení, pak nejvíce hrozeb je cíleno na OS Android. Důvodem této skutečnosti je především rozmanitost používaných verzí operačního systému a jejich neaktuálnost. Většina zařízení s OS Android neumožňuje aktualizovat operační systém na poslední verzi, která je zpravidla upravena tak, aby odolávala známým zranitelnostem a již má opraveny chyby z předchozích verzí tohoto operačního systému. [27] Přitom je odhadováno, že 77 % hrozeb útočících na OS Android by bylo možné eliminovat právě používáním nejnovější verze tohoto operačního systému.

Útočníci v případě mobilních zařízení využívají především:

- Neaktuální verze operačního systému mobilního zařízení (známé zranitelnosti jednotlivých systémů);

- Minimální zabezpečení mobilního zařízení antivirovým prostředkem;

- Neznalosti uživatelů (Řada uživatelů bez rozmyslu instaluje aplikace „z neznámého zdroje“ či aplikace požadující nadměrný přístup a oprávnění v rámci zařízení.);

- Sociální inženýrství a „vlny zájmu“ o aplikace určitého typu.

Jedním z důvodů, proč je jako primární operační systém napadán systém Android, je i ta skutečnost, že v rámci distribučního kanálu (Google Play) není ověřována bezpečnost aplikací (respektive to, zda konkrétní aplikace například neobsahuje malware), jako tomu například je u operačního systému iOS a jejich distribučního kanálu (App Store).

Jako příklad výše uvedeného je možné uvést aplikaci Flappy Bird a její „klony“. Tuto aplikaci

vyvinul Nguyễn Hà Đồng a do distribuce pro iOS byla uvedena 24. května

2013. Pro Android OS začala být tato aplikace dostupná v roce 2014 a

v lednu 2014 se stala nejstahovanější hrou zdarma. Tvůrce hru z trhu

odstranil 10. února 2014. Hra zaznamenala více jak 50 milionů stažení.

Jako příklad výše uvedeného je možné uvést aplikaci Flappy Bird a její „klony“. Tuto aplikaci

vyvinul Nguyễn Hà Đồng a do distribuce pro iOS byla uvedena 24. května

2013. Pro Android OS začala být tato aplikace dostupná v roce 2014 a

v lednu 2014 se stala nejstahovanější hrou zdarma. Tvůrce hru z trhu

odstranil 10. února 2014. Hra zaznamenala více jak 50 milionů stažení.

Již v době, kdy byla originální hra Flappy Bird na trhu, se začaly objevovat různé klony této hry pro OS Android, z nichž řada profitovala pouze na úspěchu originálu. Do řady dalších verzí však byl záměrně umístěn malware, přičemž je odhadováno, že až 79 % klonů této hry bylo infikováno škodlivým software.[28] Mezi infikované klony patří například tyto produkty:

Infikování mobilního telefonu může být jedním z primárních cílů útočníka, neboť tato zařízení se dnes typicky používají v rámci dvoufaktorové autentizace internetového bankovnictví či nakupování. Útočníci se snaží získané informace použít například k odčerpání finančních prostředků přímým přístupem do bankovního účtu uživatele prostřednictvím služby internet banking nebo získání citlivých informací.

Možnosti trestněprávního postihu v ČR

V ČR je možné postihnout útok pomocí malware dle § 230 (Neoprávněný přístup k počítačovému systému a nosiči informací) TZK. Držení malware, s úmyslem spáchat trestný čin dle § 182 (Porušení tajemství dopravovaných zpráv) či trestný čin dle § 230 TZK, je trestné dle § 231 (Opatření a přechovávání přístupového zařízení a hesla k počítačovému systému a jiných takových dat) TZK. Pokud by účelem viru bylo získat například utajované skutečnosti, či podpora teroristické skupiny, mohl by se útočník například dopustit trestných činů § 311 (Teroristický útok), § 316 (Vyzvědačství) nebo § 317 (Ohrožení utajované informace) ve stádiu přípravy TZK.

[1] Nejedná se o kompletní výčet různých typů malware. Spíše jde o vymezení základních typů malware včetně vysvětlení jejich fungování.

[2] Existují společnosti specializující se na „placení za instalaci“ (PPI, pay per install). „PPI se pak projevuje záplavou aktivit vedoucích k instalaci add-onů či dalšího nechtěného softwaru, který (v tom nejméně škodlivém případě) bez vědomí uživatelů vyměňuje reklamy ve webových stránkách, případně je vkládá tam, kde žádné reklamy na webu nejsou….Celý model PPI je postaven na tom, že ti, kdo tyto služby nabízejí, neberou žádné ohledy na to, jestli uživatel něco chce instalovat. Za každou instalaci dostávají až 1,50 USD, je tedy více než jisté, že podvodné a automatické instalace jsou zásadním prvkem jejich „obchodního modelu.“

Blíže viz DOČEKAL, Daniel. Google: Adware napadá miliony zařízení a poškozuje inzerenty, weby i uživatele. [online]. [cit.10.8.2016]. Dostupné z: http://www.lupa.cz/clanky/google-adware-napada-miliony-zarizeni-a-poskozuje-inzerenty-weby-i-uzivatele/

[3] Obrázek těchto pop-up oken. Blíže viz Adware. [online]. [cit.10.8.2016]. Dostupné z: http://www.mhsaoit.com/computer-networking-previous-assignments/324-lesson-16-h-the-secret-history-of-hacking

[4] [online]. [cit.10.8.2016]. Dostupné z: https://i.ytimg.com/vi/GcvlB-EpMwA/maxresdefault.jpg

[5] Např. přehled navštívených webových stránek, jejich IP adresy, přehledy nainstalovaných a užívaných programů, záznamy o downloadu souborů z Internetu, údaje o struktuře a obsahu adresářů uložených na pevném disku atd.

[6] [cit.8.1.2008]. Dostupné z: http://www.spyware.cz/go.php?p=spyware&t=clanek&id=9

[7] Může se jednat např. o: Browser Helper Object (DLL knihovna, umožňující programátorům změnit a sledovat Internet Explorer); Hijacker (software měnící domácí stránku webového prohlížeče); Dialery [přesměrovává telefonní linku na drahé telefonní tarify (v současnosti hlavně útoky na mobilní telefony a VoIP ústředny)]; Keystroke Logger/Keylogger (monitoring stlačených kláves); Remote Administration (umožní vzdálenému uživateli, ovládat počítačový systém uživatele na dálku); Tracer (program, sledující pohyb počítačového systému – typicky mobilního zařízení) aj.

[8] Blíže viz Muzeum malware. The Malware Museum @ Internet Archive. [online]. [cit.17.5.2016]. Dostupné z: https://labsblog.f-secure.com/2016/02/05/the-malware-museum-internet-archive/

[9] Blíže např. POŽÁR, Josef. Informační bezpečnost. Plzeň: Aleš Čeněk, 2005, s. 216 a násl.

[10] Blíže např. LI, Tao, GUAN, Zhihong, WU, Xianyong. Modeling and Analyzing the Spread of Active Worms Based on P2P Systems. Computers & Security, 2007, roč. 26, č. 3, s. 213 – 218.

[11] Blíže srov. RAK, Roman a Radek KUMMER. Informační hrozby v letech 2007 – 2017. Security magazín, 2007, roč. 14, č. 1, s. 4.

[12] Srov. JIROVSKÝ, Václav a Oldřich KRULÍK. Základní definice vztahující se k tématu. Security magazín, 2007, roč. 14, č. 2, s. 47.

[13] Přehled nejrozšířenějších trojských koní spolu s výpisem jejich funkcí a komunikačních portů je možno získat na různých webových stránkách dostupných na Internetu. Blíže srov. např. http://www.test.bezpecnosti.cz/full.php

[14] Srov. JIROVSKÝ, Václav. Kybernetická kriminalita. Nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praha: Grada, 2007, s. 63.

[15] Tyto programy jsou označovány někdy též jako skanovací, skanerovací, skenerové či skenovací programy.

[16] Blíže srov. např. BALIGA, Arati, Liviu IFTODE a Xiaoxin CHEN. Automated Containment of Rootkits Attacks. Computers & Security, 2008, roč. 27, č. 7-8, s. 323 – 334.

BAUDIŠ, Pavel. Programy typu rootkit. Další hrozba pro Windows. CHIP, 2005, č. 7, s. 14

[17] Srov. RAK, Roman a Radek KUMMER. Informační hrozby v letech 2007 – 2017. Security magazín, 2007, roč. 14, č. 1, s. 5.

[18] Např. trojský kůň DNS-Changer napadá nejprve bezpečnostní programy, kde sám sebe odstraní ze seznamu škodlivých programů, čímž znemožní svoje objevení. Blíže. PLETZER, Valentin. Demaskovaný spyware. CHIP, 2007, č. 10, s. 116 – 120.

[19] Blíže k této problematice např. PŘIBYL, Tomáš. Seznamte se s rootkity. PC World, 2007, č. 9, s. 108 – 110.

[20] JIROVSKÝ, Václav. Kybernetická kriminalita. Nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praha: Grada, 2007, s. 65

[21] Zachytávání klávesových stisků a informací o spuštěných souborech. [online]. [cit.10.8.2016]. Dostupné z: http://img.zerosecurity.org/files/2013/10/Keylogger-software-logfile-example.jpg

[22] [online]. [cit.10.7.2016]. Dostupné z: https://image.slidesharecdn.com/delljointevent2014november-onur-141105074412-conversion-gate02/95/end-to-end-security-with-palo-alto-networks-onur-kasap-engineer-palo-alto-networks-23-638.jpg?cb=1415174438

[23] Hyper Text Markup Language – jde o název značkovacího jazyka používaného pro tvorbu webových stránek.

[24] Dvě verze falešného antiviru. [online]. [cit.10.8.2016]. Dostupné z: http://www.cctslo.com/images/fake-personal-antivirus.jpg

[25] Blíže viz např. Stuxnet. [online]. [cit.23.7.2016]. Dostupné z:https://cs.wikipedia.org/wiki/Stuxnet

[26] Blíže viz The very first mobile malware: how Kaspersky Lab discovered Cabir. [online]. [cit.29.6.2015]. Dostupné z: http://www.kaspersky.com/about/news/virus/2014/The-very-first-mobile-malware-how-Kaspersky-Lab-discovered-Cabir

Dále viz např.:

Škodlivý kód cílí na mobily, šíří se jako lavina. [online]. [cit.17.5.2016]. Dostupné z: https://www.novinky.cz/internet-a-pc/bezpecnost/401956-skodlivy-kod-cili-na-mobily-siri-se-jako-lavina.html

Warning! Over 900 Milion Android Phones Vulnerable to New „QuadRooter“ Attack. [online]. [cit.10.8.2016]. Dostupné z: https://thehackernews.com/2016/08/hack-android-phone.html

[27] Dle statistik je u OS Android následující procentuální zastoupení všech zařízení s tímto OS: Marshmallow 6.0 – 7,5 %; Lollipop 5.1 – 19,4 %; Lollipop 5.0 – 16,2%; KitKat 4.4 – 32,5%; Jelly Bean 4.1,2,3 – 20,1%; starší verzi – 4,3%.

Blíže viz např. Android version market share distribution among smartphone owners as of May 2016. [online]. [cit.14.8.2016]. Dostupné z: http://www.statista.com/statistics/271774/share-of-android-platforms-on-mobile-devices-with-android-os/

[28] Blíže viz např. Flappy Bird Clones Help Mobile Malware Rates Soar. [online]. [cit.14.8.2016]. Dostupné z: http://www.mcafee.com/us/security-awareness/articles/flappy-bird-clones.aspx