Detekce a prevence kybernetických hrozeb

4. Projevy kyberkriminality

4.2. Botnet

Botnet lze jednoduše definovat jako síť softwarově propojených botů[1], které provádí činnost na základě příkazu „vlastníka“ (resp. správce) této sítě. Takto postavená síť může být použita k legální činnosti (např. distribuované výpočty), nebo k činnosti nelegální (viz dále).

Právě distribuované výpočty, de facto nechtěně, vnukly zločincům myšlenku na vybudování botnetů tak, jak je vnímáme v současnosti. Z upoutávky na distribuované výpočty uvádím: „většina počítačů na světě využívá svůj plný výpočetní potenciál jen velice malou část své provozní doby, ale jejich spotřeba elektřiny je jen o málo nižší než kdyby byly vytíženy naplno. Je obrovská škoda tohoto lenošení počítače nevyužít, a málokdo si uvědomuje, kolik takového nevyužitého výkonu na světě vlastně je… V distribuovaných výpočtech platí do písmene pořekadlo „Nemusí pršet, stačí když kape“ a zde kape z milionů obyčejných počítačů na světě takový výkon, který převyšuje několikanásobně výkon i těch největších superpočítačů světa… Zapojení do jakéhokoliv projektu distribuovaného výpočtu spočívá pouze v instalaci klienta a ten už většinou dokáže provádět veškeré potřebné činnosti a starat se o konkrétní aplikace…Většina projektů funguje tak, že celková práce je rozdělena na spoustu dílků a ty jsou následně rozesílány na jednotlivé počítače, které si o ně řeknou. Po zpracování každého dílku jednotlivé počítače samy odešlou výsledná data zpět do centra projektu a tam dojde ke spojení výsledků opět do jednoho celku.“[2]

Vlastní idea distribuce zdrojů, respektive využití malého výpočetního výkonu jiných počítačových systémů například pro počítání složitých matematických algoritmů aj. rozhodně není špatná a je mnohem efektivnější, než využívání a budování „superpočítačů“. Nicméně jako lidé jsme značně vynalézaví, a tak bylo nasnadě, že tato myšlenka bude využita i k jiným než nezištným či prospěšným účelům. Možnost distribuce různých úloh mezi různě geograficky umístěné počítače byla a je pro útočníky lákavá.

Současný počítačový systém např. v podobě mailserveru nemá problém odeslat desítky milionů či miliardy e-mailových zpráv denně. Pokud se uživatel rozhodne tento systém využívat například k šíření Spamu, bude tento počítačový systém (dohledatelný podle identifikátorů jako je IP adresa) tuto činnost vykonávat pouze po velmi krátkou dobu, neboť bude velmi brzy zablokován ISP (např. z důvodu nelegitimního či nadměrného provozu v síti, který je možné označit za Spam), jeho adresa se objeví na „blacklistech“ a na základě této informace bude blokován provoz (např. odchozí pošta). Pokud však útočník využije distribuovaný výkon v podobě sítě botnet, bude mít k dispozici tisíce až stovky tisíc počítačů, z nichž každý odešle část zpráv (např. 1000-2000 zpráv denně). Takovýto provoz pak nebude považován za problematický a nebude zastaven.

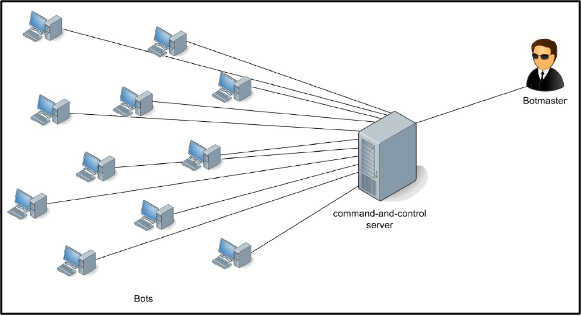

Pro botnet je typické, že pokud se podaří infikovat cílový počítačový systém, připojí se tento systém, který je nazýván „zombie“ či „bot“ (zotročený počítačový systém) k centrálnímu řídícímu serveru [označovanému jako command-and-control server (C&C)]. Kontrolu nad celým tímto systémem (obsahujícím zombie a C&C) má útočník (označován jako botmaster či botherder), jenž řídí boty prostřednictvím C&C serveru.[3]

Pro botnet jsou charakteristické (nezbytné) následující prvky:

1. Command-and-control infrastructure (C&C)

Jedná se o infrastrukturu, která se skládá z řídícího prvku (či prvků) a botů (ovládaných počítačových systémů).

2. Instalace a ovládání botu

Nejčastěji se jedná o malware, který je prostřednictvím sítě botnet či jiným způsobem šířen. Primárním cílem takovéhoto malware je zapojit další počítačové systémy do botnetu. Malware využívá různé zranitelnosti počítačových systémů.

3. Řízení (ovládání) botů zkrze C&C infrastrukturu

Bot je software, který funguje skrytě a ke komunikaci s C&C serverem používá běžné komunikační kanály (IRC, IM, RFC 1459 aj.). Noví boti se snaží získat co nejvíce informací ze svého okolí a propagovat se do dalších počítačových systémů.

Na základě architektury se standardně rozlišují botnety s:

1. Centralizovanou architekturou

Tato architektura je typicky postavena na principu komunikace klient-server. Koncové počítačové systémy (zombie/boti) komunikují přímo s C&C serverem (centrálním řídícím prvkem) a plní instrukce a využívají zdroje z tohoto serveru.

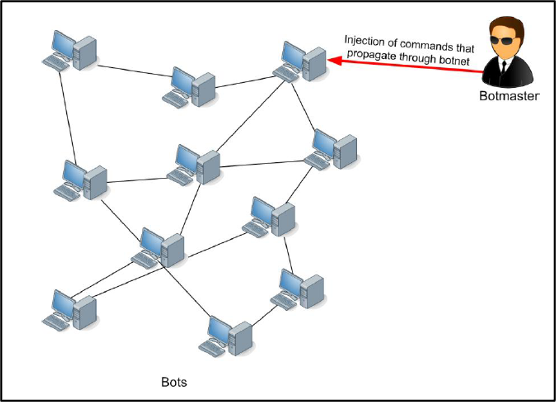

2. Decentralizovanou architekturou

Typicky je vybudovaná na Peer-to-peer (P2P) architektuře. Tato architektura umožňuje sdílení zdrojů a příkazů v rámci P2P sítě. Chybí zde centrální řídící prvek v „klasické“ podobě, díky čemuž je tento systém odolnější proti snaze o převzetí kontroly prostřednictvím tohoto řídícího prvku.

Botnety je možné využít k řadě činností, avšak v popředí je především finanční zisk, který spočívá jednak v generování vlastních útoků (např. ransomware, phishing, rozesílání spamu, krádežím informací, DDoS aj.), tak v pronájmu svých služeb či celého botnetu klientům. Díky výše popsanému je možné botnet zařadit do struktury crime-as-a-service (kde je nabízena služba: botnet-as-a-service), či do malware economy[6], kde představuje základní technickou platformu, nezbytnou pro provedení celé řady kybernetických útoků.

Malware economy

Počítačový systém, který se stane součástí botnetu, je pak typicky využit pro některou z činností popsaných v následující tabulce. Je třeba uvést, že uvedené útoky jsou zpravidla vzájemně kombinovány či distribuovány v rámci botnetu s ohledem na jeho vytíženost, poptávku „zákazníků“ atp.

|

Odesílání |

Identity Theft |

DoS útoky |

Click Fraud |

|

- spamu - phishingu - malware - adware - spyware |

Dochází k získávání a odesílání (zpět

útočníkovi) osobních a citlivých dat a informací. |

Spouštění DoS útoku vůči cíli (počítačovému systému)

určenému botmasterem. |

Počítačový systém zobrazuje (případě kliká) na reklamní odkazy na stránkách bez vědomí uživatele. Vytváří se tak dojem, že stránky mají návštěvnost a inzerenti přicházejí o peníze.[7] |

V níže uvedené tabulce shrnuji seznam některých známých botnetů[8]:

|

Datum vytvoření |

Datum ukončení |

Jméno |

Předpokládaný počet botů |

Počet spamu v miliardách za den |

Alias (známý též jako) |

Další informace |

|

2002 |

|

|

|

|

|

|

|

|

2011 |

2,300,000 |

|

|

Backdoor. Sběr osobních a citlivých informací. |

|

|

2004 |

|

|

|

|

|

|

|

230,000[16] |

5.7 |

Beagle, Mitglieder, Lodeight |

Masivní rozesílání spamu. Určený pro počítačové systémy s OS Windows. |

|||

|

Marina Botnet |

6,215,000[16] |

92 |

Damon Briant, BOB.dc, Cotmonger, Hacktool.Spammer, Kraken |

|

||

|

180,000[17] |

Sinowal, Anserin |

Rozesílání malware a sběr citlivých a osobních dat. Určený pro počítačové systémy s OS Windows. |

||||

|

160,000[18] |

3 |

Nuwar, Peacomm, Zhelatin |

Rozesílání spamu. Určený pro počítačové systémy s OS Windows. |

|||

|

2006 |

|

|

|

|

|

|

|

Březen 2011 |

150,000[19] |

30 |

RKRustok, Costrat |

Rozesílání spamu. Schopnost odeslání až 25 000 spamových zpráv/hodina z jednoho počítač. Aktivní na OS Windows. |

||

|

125,000[20] |

0.8 |

Buzus, Bachsoy |

Rozesílání především farmaceutického spamu. |

|||

|

2007 |

|

|

|

|

|

|

|

1,500,000[21] |

74 |

Pandex, Mutant (related to: Wigon, Pushdo) |

Rozesílání spamu. Standardně používí Trojského koně Pushdo, aby infikoval počítačový systém. Aktivní na OS Windows. |

|||

|

1,300,000[22] |

Backdoor, umožňující převzetí kontroly nad nakaženým počítačem. Po instalaci sbíral data, zastavoval procesy, či spouštěl DDoS útoky. |

|||||

|

Březen 2007 |

Listopad 2008 |

450,000[23] |

60 |

Cbeplay, Exchanger |

Primárně rozesílání spamu. K nakažení počítačových systémů byl využíván Srizbi trojan. |

|

|

260,000[16] |

2 |

none |

Rozesílání především farmaceutického spamu. |

|||

|

Září 2007 |

dBot |

10,000+ (Europe) |

dentaoBot, d-net, SDBOT |

|

||

|

10,000[16] |

0.15 |

Rlsloup, Pixoliz |

Rozesílání spamu. |

|||

|

2008 |

|

|

|

|

|

|

|

1,000,000[24] |

Sector, Kuku |

Skupina malware. Počítačové systémy nakažené Sality komunikují skrze P2P. Činnost spočívá v: rozesílání spamu, sběr citlivých dat, napadání webových serverů, provádění distribuovaných výpočtů (např. pro prolamování hesel – password cracking aj.). Aktivní na OS Windows. |

||||

|

Duben 2008 |

|

495,000[33] |

9 |

Kracken |

Rozesílání malware. Zapojení dalších počítačů do botnetu. |

|

|

Prosinec 2009 |

12,000,000[25] |

Botnet primárně zapojený do útoků typu scam a DDoS. Jednalo se o jeden z největších botnetů vůbec. |

||||

|

Listopad 2008 |

10,500,000+[26] |

10 |

DownUp, DownAndUp, DownAdUp, Kido |

Worm útočící na počítačové systémy s OS Windows. Chyby tohoto OS byly využity k dalšímu rozšiřování botnetu. |

||

|

Listopad 2008 |

Březen 2010 |

80,000[27] |

1.5 |

Waled, Waledpak |

Rozesílání spamu a šíření malware. Ukončen akcí společnosti Microsoft. |

|

|

Maazben |

50,000[16] |

0.5 |

None |

Rozesílání spamu, malware, scamu, phishingu. |

||

|

OnewordSub |

40,000[28] |

1.8 |

|

|||

|

Gheg |

30,000[16] |

0.24 |

Tofsee, Mondera |

|

||

|

Nucrypt |

20,000[28] |

5 |

Loosky, Locksky |

|

||

|

Wopla |

20,000[28] |

0.6 |

Pokier, Slogger, Cryptic |

|

||

|

15,000[29] |

Danmec, Hydraflux |

Phishingové útoky, SQL injections, šíření malware. |

||||

|

12,000[28] |

0.35 |

Spam-DComServ, Covesmer, Xmiler |

Používání P2P

|

|||

|

|

19.7.2012 |

560,000[31] |

39.9 |

Tedroo |

Rozesílání především farmaceutického spamu. |

|

|

|

||||||

|

2009 |

|

|

|

|

|

|

|

Květen 2009 |

Listopad 2010 |

30,000,000[30] |

3.6 |

Oficla |

Rozesílání spamu. Ukončen společnou akcí nizozemské policie, Govcert NL, Europolu. Kasperky Lab aj. Zřejmě největší známý botnet. |

|

|

|

Listopad 2009 |

509,000[32] |

10 |

Ozdok |

Rozesílání spamu. |

|

|

Srpen 2009 |

250,000[34] |

2.25 |

Spamnost |

Rozesílání spamu a provádění DDoS útoků. |

||

|

2010 |

|

|

|

|

|

|

|

Leden 2010 |

LowSec |

11,000+[16] |

0.5 |

LowSecurity, FreeMoney, Ring0.Tools |

|

|

|

4,500,000[35] |

TDSS, Alureon |

|

||||

|

3,600,000 (US only)[36] |

Zbot, PRG, Wsnpoem, Gorhax, Kneber |

Zaměřen na aktivity spojené s krádežemi informací k bankovním účtům. Instaloval i Cryptolocker Ransomware aj. Aktivní na OS Windows. |

||||

|

(Several: 2011, 2012) |

300,000+ |

4 |

Hlux |

Převážně zapojený do krádeží Bitcoinů a rozesílání spamu. |

||

|

2011 |

|

|

|

|

|

|

|

2015-02 |

3,000,000[37] |

Worm útočící na počítačové systémy s OS Windows. Ukončen společnou akcí Europolu a Symantec. |

||||

|

|

|

2,000,000 |

|

Max++ Sirefef |

Botnet využitý převážně k těžení bitcoinů a click fraudu. Aktivní na OS Windows. |

|

|

2012 |

|

|

|

|

|

|

|

120,000 |

None |

Click Fraud |

||||

|

|

|

|

|

|

Botnet zapojený do šíření malware a DDoS útoků. Většina zombie (až 85 %) se nachází v Číně. Botnet klient byl nalezen v počítačových systémech dodaných přímo z výroby. |

|

|

2013 |

|

|

|

|

|

|

|

|

|

Boatnet |

500+ server computers |

0.01 |

YOLOBotnet |

|

|

|

|

Zer0n3t |

200+ server computers |

4 |

FiberOptck, OptckFiber, Fib3rl0g1c |

|

|

2014 |

|

|

|

|

|

|

|

|

|

300,000+ |

|

Soundfrost |

Rozesílání spamu. |

|

|

|

|

6,000,000 |

|

|

|

|

|

2016 |

|

|

|

|

|

|

|

|

|

380,000 |

|

|

DDoS.Rozesílání spamu. |

|

|

|

|

Methbot |

6,000 domains and 250,267 distinct URLs |

|

|

|

|

2018 |

|

|

|

|

|

|

|

|

|

3ve |

1.7 million computers and a large number of servers |

|

|

Money theft. |

Do sítě botnet je de facto možné zapojit jakýkoli počítačový systém. Mimo jiné se jedná i o systémy, které splňují podmínky IoT (Internet of Things). V roce 2014 byl zaznamenán případ, kdy součástí botnetu byla lednice, jež rozeslala více než 750 000 e-mailů, které měly povahu spamu.[9]

Ze studie Nigama vyplývá[10], že existují desítky botnetů přímo vytvářených a primárně zaměřených na počítačové systémy, které můžeme označit jako mobilní zařízení (např. smartphone, tablet aj.). Díky instalaci aplikací z neznámých zdrojů a značné absenci antivirových produktů na mobilních zařízeních uživatelů je také mnohem snadnější nainstalovat malware do těchto mobilních zařízení, a tím nad nimi získat kontrolu. Tato zařízení jsou v současnosti svým výkonem schopna zcela splnit požadavky botmastera na chod botnetu, respektive na úkoly kladené na „zombie“.

Nejen v případě botnetů slouží malware jako prostředek k získání přístupu, ovládání a dalšímu šíření malware či jiným úkolům na základě pokynů útočníka, nicméně pokud je v současnosti na uživatelův počítačový systém infikován malware, existuje vysoká pravděpodobnost, že se zároveň stal součástí botnetu. Útočník (botmaster) do počítačového systému (zombie) nainstaluje malware, který mu umožňuje manipulaci s počítačovým systémem na dálku (Malware č. 1 – přičemž tento malware ponechává kontrolu botmasterovi i v případě například pronájmu části nebo celého botnetu.). Teprve poté dochází k instalaci dalšího škodlivého software (Malware 2. až Malware ∞), který má plnit jiné úkoly (např. rozesílání spamu, sběr dat, vydírání pomocí Ransomware aj.). Celou tuto strukturu je možné znázornit následovně:

Malware instalovaný do počítačového systému zapojeného do sítě botnet

Z pohledu práva je možné konstatovat, že botnety představují celé sítě infikovaných počítačových systémů, nad kterými do určité míry neoprávněně převzala kontrolu třetí osoba, a to bez vědomí oprávněných uživatelů. Takto infikované systémy slouží nejčastěji jako základna pro anonymní připojování útočníka k Internetu, k zasílání škodlivých programů, uskutečňování útoků na další cíle, realizaci DoS útoků, šíření spamu, krádežím identit či jiným kybernetickým útokům.

Možnosti trestněprávního postihu v ČR

Pokud jde o vlastní činnost útočníka, která spočívá v instalaci malware pro následné ovládnutí počítačového systému, je možné toto jednání posoudit dle § 230 TZK (Neoprávněný přístup k počítačovému systému a nosiči informací). Pokud by útočník malware vložil do počítačového systému v úmyslu způsobit jinému škodu nebo jinou újmu nebo získat sobě nebo jinému neoprávněný prospěch, mohlo by být jeho jednání kvalifikováno dle § 230 odst. 2 písm. d) TZK.

Lze tvrdit, že se jedná i o neoprávněné užívání cizí věci (neboť předmětný počítačový systém je v těchto případech věcí cizí) dle § 207 odst. 1 al. 1 TZK. Užití § 207 odst. 1 al. 2 TZK[11] může být značně problematické, neboť je rozhodující intenzita zásahu a užívání počítačového systému. Na základě této míry intenzity by bylo případně možné vyčíslit vzniklou škodu, jakožto vyjádření amortizace v čase užívání. Bohužel za použití tohoto výpočtu zpravidla nedojde ke způsobení škody nikoli malé.

Vlastní ochrana před zapojováním a využíváním počítačů v rámci sítě botnet může mít dvě roviny. V první rovině jde o zvýšení ochrany majetkových práv tím, že dojde k doplnění § 207 TZK o základní skutkovou podstatu, jejíž znění by mohlo být následovné: „Kdo bez souhlasu oprávněné osoby užije počítačový systém.“

Tímto ustanovením by byla vymezena i okolnost, která spočívá v zásahu do majetkového práva jiného. V případě neoprávněného užívání cizí věci ve vztahu k počítačovému systému není řešením snížení škody z nikoli malé na nikoli nepatrnou (viz § 207 odst. 1 al. 1 TZK), neboť cena řady počítačových systémů je v současnosti nižší i než hodnota nikoli nepatrná (tedy nejméně 5000,- Kč), a přesto jsou tyto počítačové systémy schopny zcela plnit zadanou činnost v rámci sítě botnet.

Druhá rovina, která vystihuje závažnost jednání útočníka, pak spočívá ve včlenění nové kvalifikační okolnosti do § 230 odst. 3 TZK, přičemž tato okolnost by mohla znít následovně:

„úmyslně připojí počítačový systém do počítačové sítě s úmyslem spáchat trestný čin, či jej v této síti se stejným úmyslem užije,“

[1] Bot (zkrácenina ze slova robot). Jedná se o program, který umí plnit příkazy útočníka, zadávané z jiného počítačového systému. Nejčastěji se jedná o infikaci počítače virem typu worm, trojský kůň aj. Počítačový systém, který je takto na dálku ovládán, je pak označován jako zombie. Některé zdroje však i infikovaný počítačový systém označují jako bot.

Bot může vykonávat sběr dat, zpracovávat požadavky, rozesílat zprávy, komunikovat s řídícím prvkem aj.

[2] Blíže viz Distribuované výpočty. [online]. [cit.2.11.2013]. Dostupné z: http://dc.czechnationalteam.cz/

[3] Blíže viz PLOHMANN, Daniel, Elmar GERHARDS-PADILLA a Felix LEDER. Botnets: Detection, Measurement, Disinfection & Defence. ENISA, 2011. [online]. [cit.17.5.2015], s. 14. Dostupné z: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence

Další definice botnetu a informace o nich je možné nalézt např. na:

Co je

to botnet a jak se šíří? [online]. [cit.15.7.2016]. Dostupné z:

Botnety: nová internetová hrozba. [online]. [cit.15.7.2016]. Dostupné z: http://www.lupa.cz/clanky/botnety-internetova-hrozba/

Války síťových robotů– jak fungují sítě botnets. [online]. [cit.15.7.2016]. Dostupné z: http://tmp.testnet-8.net/docs/h9_botnet.pdf

Botnets. [online]. [cit.15.7.2016]. Dostupné z: https://www.youtube.com/watch?v=-8FUstzPixU&index=2&list=PLz4vMsOKdWVHb06dLjXS9B9Z-yFbzUWI6

[4] Obrázek centralizovaného botnetu. Blíže viz PLOHMANN, Daniel, Elmar GERHARDS-PADILLA a Felix LEDER. Botnets: Detection, Measurement, Disinfection & Defence. ENISA, 2011. [online]. [cit.17.5.2015], s. 16. Dostupné z: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence

[5] Obrázek decentralizovaného botnetu. Tamtéž s. 18

[6] Malware economy. Blíže viz PLOHMANN, Daniel, Elmar GERHARDS-PADILLA a Felix LEDER. Botnets: Detection, Measurement, Disinfection & Defence. ENISA, 2011. [online]. [cit.17.5.2015], s. 21. Dostupné z: https://www.enisa.europa.eu/publications/botnets-measurement-detection-disinfection-and-defence

[7] Bots and Botnets – A growing Threat. [online]. [cit.11.8.2016]. Dostupné z: https://us.norton.com/botnet/

[8] Tabulka vznikla na základě spojení informací z následujících zdrojů:

Botnet. [online]. [cit.15.7.2016]. Dostupné z: https://en.wikipedia.org/wiki/Botnet

Botnet – Historical List of Botnets. [online]. [cit.15.8.2016]. Dostupné z: http://www.liquisearch.com/botnet/historical_list_of_botnets

Botnet. [cit.8.7.2016]. Dostupné z: http://research.omicsgroup.org/index.php/Botnet

Historical list of botnets. [online]. [cit.15.8.2016]. Dostupné z: http://jpdias.me/botnet-lab//history/historical-list-of-botnets.html

[9] Fridge caught sending spam emails in botnet attack. [online]. [cit.17.5.2016]. Dostupné z: http://www.cnet.com/news/fridge-caught-sending-spam-emails-in-botnet-attack/

[10] Blíže viz NIGAM, Ruchna. A timeline of Mobile Botnets. [online]. [cit.12.7.2016]. Dostupné z: https://www.botconf.eu/wp-content/uploads/2014/12/2014-2.2-A-Timeline-of-Mobile-Botnets-PAPER.pdf

[11] Toto ustanovení počítá se způsobením škody na cizím majetku, přičemž škoda musí být nikoli malá (tj. minimálně 25 000,- Kč viz § 138 odst. 1 TZK).

[4]

[4] [5]

[5]