CSIRT a CERT

1. Úvod

1.4. Kybernetické hrozby, události, incidenty a útoky

Vypořádat se s problematikou „negativních kybernetických jevů“ může být poněkud problematické, neboť různá odborná literatura, jakož i právní normy mnohdy používají pro definování určitého negativního jevu různá synonyma, která mají vyjádřit totéž.

Důvodem pro neustálenost terminologie je jednak opět relativně krátká doba, po kterou se vypořádáváme s kybernetickými hrozbami, útoky a incidenty, a jednak i ne vždy shodný překlad z angličtiny, která je v oblasti IT využívána primárně.

1.4.1 Kybernetická hrozba

Hrozbu můžeme nejjednodušeji definovat jako něco, co je schopno narušit běžný či řádný stav věcí a zasáhnout do práv jiných subjektů. Jde o negativní působení, které může, ale nemusí být dokončeno. Pro vlastní definici je dostačující, že možnost negativního stavu hrozí a je reálná.

Dle dikce Ministerstva vnitra ČR se za hrozbu považuje „jakýkoli fenomén, který má potenciální schopnost poškodit zájmy a hodnoty chráněné státem. Míra hrozby je dána velikostí možné škody a časovou vzdáleností (vyjádřenou obvykle pravděpodobností čili rizikem) možného uplatnění této hrozby.“[1]

Výkladový slovník kybernetické bezpečnosti definuje několik pojmů, které se bezprostředně vztahují ke kybernetickým hrozbám.

Vlastní pojem hrozba (threat) je definován jako „potenciální příčina nechtěného incidentu, jehož výsledkem může být poškození systému nebo organizace.“[2]

S tímto základním pojmem pak bezprostředně souvisí i pojem bezpečnostní hrozba (Information security threat)[3], který je definován jako „potenciální příčina nežádoucí události, která může mít za následek poškození systému a jeho aktiv, např. zničení, nežádoucí zpřístupnění (kompromitaci), modifikaci dat nebo nedostupnost služeb.“[4]

Vedle dvou výše uvedených pojmů definují autoři ve výkladovém slovníku i pojmy aktivní hrozba, pasivní hrozba a pokročilá a trvalá hrozba.[5]

Oxford dictionary uvádí, že kybernetickou hrozbou je možnost škodlivého pokusu o poškození nebo narušení počítačové sítě nebo systému.[6] Přičemž za systém je v tomto kontextu považován počítačový systém.

Kybernetickou hrozbu lze také definovat jako akt směřující ke změně[7] informace, aplikací či systému samotného.

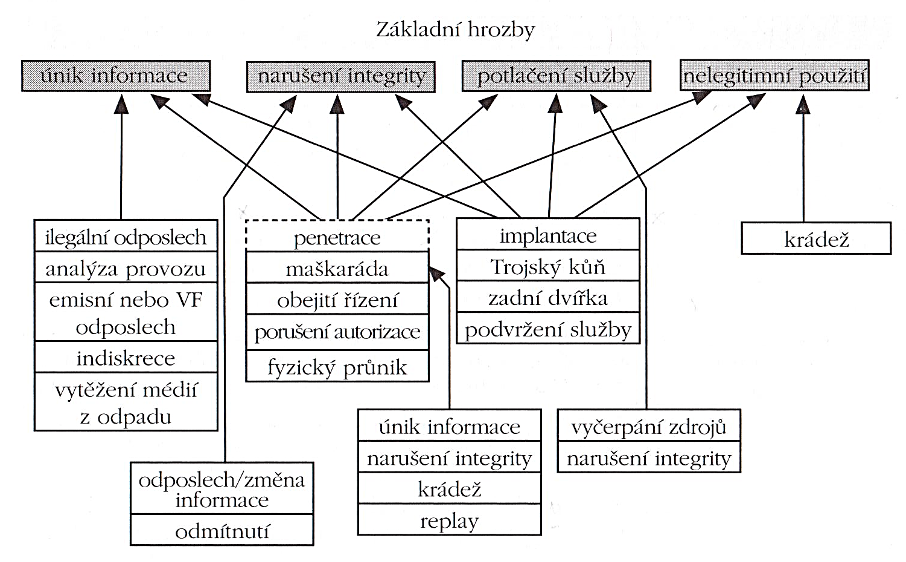

Jirovský vymezuje čtyři skupiny základních hrozeb a zároveň charakterizuje jejich vztah:[8]

1. Únik informace je stav, kdy dojde k vyzrazení chráněné informace neautorizovanému subjektu.

2. Narušení integrity představuje poškození, změnu, či vymazání dat.

3. Potlačení služby znamená úmyslné bránění v přístupu k informacím, aplikacím, či systému.[9]

4. Nelegitimní použití je užití informací neautorizovaným subjektem či neoprávněným způsobem.[10]

Uvedený vztah je nejlépe znázorněn na následujícím obrázku.

Obrázek 12: Vzájemný vztah jednotlivých kybernetických hrozeb dle Jirovského

Klasifikace kybernetických hrozeb

Vlastních klasifikací kybernetických hrozeb existuje celá řada, přičemž nejčastěji jsou tyto hrozby členěny dle:

1. Zdroje hrozby

a) Hrozby způsobené člověkem. V případě, že je hrozba způsobena člověkem, je vhodné se zaměřit i na formu zavinění, jež vedlo k iniciaci dané hrozby. Z tohoto pohledu je možné rozlišovat hrozby způsobené:

- úmyslně,

Mezi úmyslně způsobené kybernetické hrozby je možné zařadit například:

o úmyslné smazání dat, konfigurace systému aj.,

o fyzické poškození počítačového systému či jiného prvku ICT,

o zcizení dat a informací,

o kybernetické útoky (malware, DoS, DDoS, phishing, neoprávněný odposlech aj.).[11]

- z nedbalosti.

Mezi kybernetické hrozby způsobené z nedbalosti je možné zařadit například:

o omylem smazaná data,

o fyzické poškození počítačového systému či jiného prvku ICT (např. pádem, překopnutím strukturované kabeláže aj.),

o poškození dat, systémů či jiných prvků na základě neseznámení se s interními akty (právními či technickými),

o jiná chyba uživatele.

b) Technické chyby (např. chyba softwaru či hardwaru).

c) Vis maior (vyšší moc).

Mezi kybernetické hrozby způsobené vyšší mocí je možné zařadit například:

· neplánovaný výpadek napájení (pokud se nejedná o hrozbu způsobenou člověkem z nedbalosti),

· přírodní události (zásah blesku, vichřice aj.) či katastrofy (povodně, zemětřesení aj.),

· požár (pokud se nejedná o hrozbu způsobenou člověkem).

2. Zdroje působení

a) hrozby vnitřní (zdroj hrozby se nachází uvnitř organizace)

b) hrozby vnější (zdroj hrozby se nachází mimo organizaci)[12]

3. Cíle hrozby

a) Útok na triádu CIA.

· Confidentiality (důvěrnost) – např. krádeže dat, přístupových údajů a klíčů, hardware aj.

· Integrity (celistvost) – chyby v databázích, v nastavení oprávnění aj.

· Availability (dostupnost) – např. DoS a DDoS útoky; fyzické útoky na servery a strukturovanou kabeláž; výpadky proudu aj.

b) Útok na některý z prvků kybernetické bezpečnosti.

· Lidé – útoky sociálním inženýrstvím (ve světě reálném, ale i kyberprostoru), phishing, malware, krádeže aj.

· Technologie – veškeré hrozby uvedené v bodě 1 této klasifikace. Typicky mohou hrozby působit na:

o hardware (koncové počítačové systémy, servery, řídící prvky sítě, IoT aj.),

o databáze,

o síť a síťovou infrastrukturu,

o software (operační systém či jiné aplikace),

o informace a data uložená v počítačových systémech.

· Procesy – neoprávněné testování zabezpečení či funkčnosti procesů nastavených v organizaci aj.

4. Motivace

Pokud je hrozba způsobena úmyslným jednáním člověka, je vhodné se při řešení hrozby zabývat i její motivací. Na základě analýzy motivace takovéhoto jednání je v rámci procesu reakce na hrozbu možné vytvořit nápravná opatření, aby nedocházelo ke stimulu této motivace i v budoucnu.

Dle motivace lze sledovat:

- hrozby za účelem získání finančního prospěchu,

- hrozby za účelem získání konkurenční převahy,

- hrozby za účelem dokázání svých schopností,

- hrozby za účelem odplaty,

- hrozby z důvodu neplnění povinností.[13]

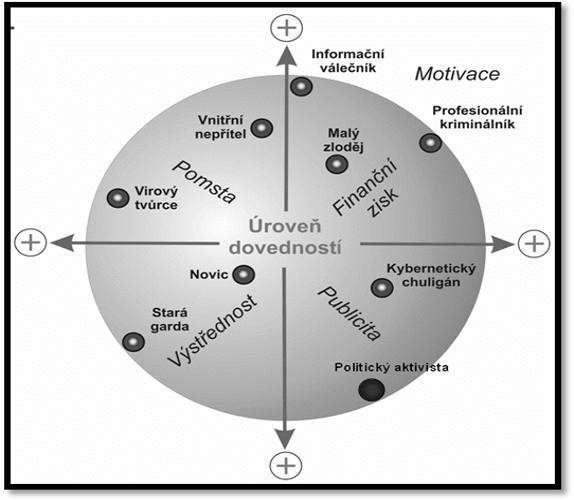

Další členění útočníků dle motivace představuje i Rak[14], který znázorňuje nejobecnější typizaci útočníků dle jejich motivace, přičemž mnohé z uvedených typů motivací se mohou následně dělit či vzájemně splývat.

Obrázek 13: Možné členění útočníků v kyberprostoru dle motivace

5. Typ hrozby

- sociální inženýrství,

- botnet,

- malware,

- ransomware,

- spam/scam,

- podvodné nabídky,

- phishing, pharming, spear phishing, vishing, smishing,

- hacking,

- sniffing,

- DoS, DDoS, DRDoS útoky,

- šíření závadového obsahu,

- identity theft,

- APT (Advanced Persistent Threat),

- kyberterorismus,

- kybernetické výpalné či vydírání (cyber extortion).

Vyhláška o kybernetické bezpečnosti v příloze č. 3 uvádí příkladmo některé z hrozeb. Dle této vyhlášky je hrozbou:

1. porušení bezpečnostní politiky, provedení neoprávněných činností, zneužití oprávnění ze strany uživatelů a administrátorů,

2. poškození nebo selhání technického anebo programového vybavení,

3. zneužití identity,

4. užívání programového vybavení v rozporu s licenčními podmínkami,

5. škodlivý kód (například viry, spyware, trojské koně),

6. narušení fyzické bezpečnosti,

7. přerušení poskytování služeb elektronických komunikací nebo dodávek elektrické energie,

8. zneužití nebo neoprávněná modifikace údajů,

9. ztráta, odcizení nebo poškození aktiva,

10. nedodržení smluvního závazku ze strany dodavatele,

11. pochybení ze strany zaměstnanců,

12. zneužití vnitřních prostředků, sabotáž,

13. dlouhodobé přerušení poskytování služeb elektronických komunikací, dodávky elektrické energie nebo jiných důležitých služeb,

14. nedostatek zaměstnanců s potřebnou odbornou úrovní,

15. cílený kybernetický útok pomocí sociálního inženýrství, použití špionážních technik,

16. zneužití vyměnitelných technických nosičů dat,

17. napadení elektronické komunikace (odposlech, modifikace).

1.4.2 Kybernetická bezpečnostní událost

Prosise a Mandiva charakterizují tzv. „počítačovou bezpečnostní událost“ (kterou lze chápat jako počítačový útok či počítačový trestný čin), jako nezákonnou, nepovolenou, neautorizovanou, nepřijatelnou akci, která zahrnuje počítačový systém či počítačovou síť. Tato akce může být zaměřena například na krádež osobních údajů, spam či jiné obtěžování, zpronevěru, šíření či držení dětské pornografie aj.[15]

Jirásek a kol. definují bezpečnostní událost (Security event), jako: „událost, která může způsobit nebo vést k narušení informačních systémů a technologií a pravidel definovaných k jeho ochraně (bezpečnostní politika).“[16]

Definici pojmu bezpečnostní událost je možné nalézt i v čl. 3.5 ISO/IEC 27001, kde je uvedeno, že takovouto událostí je: „identifikovatelný stav systému, služby, nebo sítě, ukazující na možné porušení bezpečnostní politiky nebo selhání bezpečnostních opatření. Může se také jednat o jinou předtím nenastalou situaci, která může být důležitá z pohledu bezpečnosti informací.“

Obdobnou definici je možné nalézt i v příručce NIST, 800-61 Computer Security Incident Handling Guide, kde je uvedeno, že bezpečnostní událostí je: „nepříznivá událost s negativním důsledkem, jako jsou havárie (pády) systému, packet flooding, neautorizované použití systémových oprávnění, neautorizovaný přístup k citlivým datům nebo spuštění škodlivého kódu, který ničí data.“[17]

Kybernetickou bezpečnostní událost definuje i zákon o kybernetické bezpečnosti v § 7 odst. 1 jako „událost, která může způsobit narušení bezpečnosti informací v informačních systémech nebo narušení bezpečnosti služeb anebo bezpečnosti a integrity sítí elektronických komunikací.“

De facto jde o událost bez zatím reálného negativního následku pro daný komunikační nebo informační systém, ve své podstatě se jedná pouze o hrozbu, která však musí být reálná.

Autoři se zároveň dopouštějí tautologie, neboť vysvětlují událost, jako událost.

Domníváme se, že pojem kybernetická bezpečnostní událost by bylo vhodnější a zřejmě i srozumitelnější označovat a vykládat jako kybernetickou hrozbu, neboť zde skutečně pouze existuje potencionální příčina, která může způsobit nežádoucí událost.

Příklad: Uživateli je do interní firemní pošty doručena e-mailová zpráva obsahující v příloze škodlivý kód (malware). Tento malware je však zkomprimován (např. pomocí WinZip) a bez další činnosti uživatele nemůže být nainstalován. Takováto událost ještě sama o sobě nemusí znamenat narušení bezpečnosti, ale je za jistých okolností způsobilá ji narušit.

1.4.3 Kybernetický (bezpečnostní) incident

Jirásek a kol. definují bezpečnostní incident (Security Incident), jako „porušení nebo bezprostřední hrozbu porušení bezpečnostních politik, bezpečnostních zásad nebo standardních bezpečnostních pravidel provozu Informační a komunikační technologie.“[18]

Vlastní definici informačního bezpečnostního incidentu, pak přináší norma ISO/IEC 27001. V čl. 3.6 této normy je informační bezpečnostní incident definován jako: „jedna nebo více nechtěných nebo neočekávaných bezpečnostních událostí, u kterých existuje vysoká pravděpodobnost kompromitace činnosti organizace a ohrožení bezpečnosti informací.“

Velmi podobnou definici počítačového bezpečnostního incidentu je také možné nalézt i v příručce NIST, 800-61 Computer Security Incident Handling Guide, která uvádí, že jde o „porušení nebo bezprostřední hrozbu porušení bezpečnostních politik, politiky akceptovatelného použití (systému, služby) nebo standardní bezpečnostní praxe.“[19]

Kybernetický bezpečnostní incident definuje i zákon o kybernetické bezpečnosti v § 7 odst. 2 jako „narušení bezpečnosti informací v informačních systémech nebo narušení bezpečnosti služeb anebo bezpečnosti a integrity sítí elektronických komunikací v důsledku kybernetické bezpečnostní události.“

Z dikce zákona tedy vyplývá, že incident může být způsoben jak úmyslným, tak nedbalostním jednáním člověka, ale i vyšší mocí. Podstatné je, že dojde k narušení bezpečnosti informací, nebo služeb a informačních a komunikačních systémů s nimi spojených.

Kybernetický bezpečnostní incident tak představuje skutečné narušení bezpečnosti informací v informačních systémech nebo narušení bezpečnosti služeb anebo bezpečnosti a integrity sítí elektronických komunikací, tj. narušení informačního nebo komunikačního systému s negativním dopadem.

Za určitou část kybernetických bezpečnostních incidentů jsou zodpovědné i náhodné jevy, chyby hardwaru, softwaru, chyby učiněné při konfiguraci administrátory, chyby uživatelů systémů aj.

Příklad: Navážeme-li na předchozí příklad, pak v okamžiku, kdy uživatel spustí na počítači škodlivý kód, mluvíme již o vzniku bezpečnostního incidentu.

1.3.4 Kybernetický útok (Cyber Attack)

Jirásek a kol. definují kybernetický útok, jako: „Útok na IT infrastrukturu za účelem způsobit poškození a získat citlivé či strategicky důležité informace. Používá se nejčastěji v kontextu politicky či vojensky motivovaných útoků.“[20]

Takovéto vymezení kybernetického útoku by bylo značně zužující a nepostihující všechny negativní aktivity uživatelů kyberprostoru[21], zejména z toho důvodu, že kumulativně slučuje podmínky poškození IT a získání informací. Kybernetickým útokem přitom může být i jednání v podobě sociálního inženýrství, kde je jediným cílem získat informace, či naopak útok DoS, či DDoS, kde může být jediným cílem potlačení (tedy nikoliv poškození) funkčnosti jednoho či více počítačových systémů, případně poskytovaných služeb.

Rozdíl mezi kybernetickým bezpečnostním incidentem a kybernetickým útokem primárně spočívá v otázce zavinění. Jak již bylo uvedeno dříve, kybernetický bezpečnostní incident může být způsoben jak úmyslným, tak nedbalostním jednáním člověka, případně vyšší mocí. U kybernetického útoku však jde o úmyslné jednání člověka.

Na základě výše uvedeného je tedy možné kybernetický útok[22] definovat jako jakékoli úmyslné jednání útočníka v kyberprostoru, které směřuje proti zájmům jiné osoby.

Kybernetický útok lze také definovat jako jednání útočníka či skupiny útočníků, které využívá informační a komunikační technologie k útoku na jinou informační a komunikační infrastrukturu, ať už s cílem narušit dostupnost, důvěrnost nebo integritu dat.

1.3.5 Kyberkriminalita (Cybercrime)

Na závěr pojednání o kybernetických incidentech a útocích považujeme za nutné alespoň rámcově vymezit vztah mezi těmito útoky či incidenty a kyberkriminalitou.

Při vymezení obsahu pojmu kyberkriminalita je třeba si uvědomit, že spolu s růstem možností využívání informačních a komunikačních prostředků roste i možnost jejich užívání (zneužívání) k páchání trestné činnosti. Proto v podstatě neexistuje jakási univerzální, obecně přijímaná definice, která by rozsah a hloubku tohoto pojmu plně postihla.

Nejobecněji je možné kyberkriminalitu definovat jako jednání namířené proti počítačovému systému, počítačové síti, datům či uživatelům nebo jako jednání, při němž je počítačový systém použit jako nástroj pro spáchání trestného činu. Neopomenutelnou skutečností pro to, aby bylo možné uplatnit definici kyberkriminality, je fakt, že počítačová síť, respektive kyberprostor je pak prostředím, v němž se tato činnost odehrává.

Kyberkriminalita, resp. kybernetická trestná činnost, představuje jakousi nejširší množinu pro veškerou trestnou činnost, ke které dochází v prostředí informačních a komunikačních technologií. Velmi často je přenášena „klasická trestná činnost“ do kyberprostoru, neboť je zde tuto trestnou činnost možné páchat rychleji a efektivněji (např. podvody, šíření materiálů zobrazujících zneužívání dětí aj.). Vedle této transpozice známé kriminality pak dochází ke vzniku nových, mnohdy dosud právem neřešených útoků.

Je třeba si uvědomit, že ne každý kybernetický útok musí být trestným činem, ale každý kybernetický trestný čin musí být zároveň kybernetickým útokem. Řadu kybernetických útoků je, i díky absenci trestněprávní normy, možné subsumovat pod jednání, které bude mít povahu správněprávního, či občanskoprávního deliktu, případně se nemusí jednat o jednání, které je postižitelné jakoukoli právní normou (může jít např. pouze o nemorální či netolerované jednání).

[1] Hrozba. [online]. [cit. 28. 7. 2018]. Dostupné z: http://www.mvcr.cz/clanek/hrozba.aspx

[2] JIRÁSEK, Petr, Luděk NOVÁK a Josef POŽÁR. Výkladový slovník kybernetické bezpečnosti. [online]. 3. aktualiz. vyd. Praha: AFCEA, 2015. s. 52. Dostupné z: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf

[3] V tomto případě je vidět problém s překladem některých pojmů z angličtiny a naopak. Pokud bychom chtěli důsledně přeložit pojem Information security threat, pak správným českým ekvivalentem je např. hrozba pro bezpečnost informací; hrozba zabezpečení informací aj.

[4] Tamtéž s. 25

[5] Tamtéž s. 16, 81 a 87

[6] Cyberthreat. [online]. [cit. 6. 7. 2018]. Dostupné z: https://en.oxforddictionaries.com/definition/cyberthreat

[7] Změnou je míněna i krádež informace, její zničení, či zmaření jejího užití.

[8] Srov. JIROVSKÝ, Václav. Kybernetická kriminalita nejen o hackingu, crackingu, virech a trojských koních bez tajemství. Praha: Grada Publishing, a. s., 2007. s. 21 a násl.

[9] Jde například o útoky typu DoS - Denial of Service, DDoS – Distributed Denial of Service aj. Blíže viz KOLOUCH, Jan. CyberCrime. Praha: CZ.NIC, 2016, s. 295 a násl.

[10] Například dojde k napadení zpoplatněného systému a využívání jeho služeb bez platby za služby.

[11] Jednotlivé kybernetické útoky viz např.: KOLOUCH, Jan. CyberCrime. Praha: CZ.NIC, 2016, s. 181 a násl.

[12] Blíže viz např. POŽÁR, Josef. Vybrané hrozby informační bezpečnosti organizace. [online]. [cit. 6. 7. 2018]. Dostupné z: https://www.cybersecurity.cz/data/pozar2.pdf

[13] Před čím chránit? – Bezpečnostní hrozby, události, incidenty. [online]. [cit. 6. 7. 2018]. Dostupné z: https://www.kybez.cz/bezpecnost/pred-cim-chranit

[14] Zdroj: RAK, Roman. Homo sapiens versus security. ICT fórum/PERSONALIS 2006. [předneseno 27. 9. 2006]. Praha (prezentace na konferenci).

[15] PROSISE, Chris a Kevin MANDIVA. Incident response & komputer forensic, second edition. Emeryville: McGraw-Hill, 2003, s. 13

Srov. dále CASEY, Eoghan. Digital Evidence and Computer Crime: Forensic Science, Computers, and the Internet, Second Edition. London: Academic Press, 2004, s. 9 a násl.

[16] JIRÁSEK, Petr, Luděk NOVÁK a Josef POŽÁR. Výkladový slovník kybernetické bezpečnosti. [online]. 3. aktualiz. vyd. Praha: AFCEA, 2015. s. 28. Dostupné z: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf

[17] Computer Security Incident Handling Guide [online]. [cit. 13. 8. 2018], s. 6. Dostupné z: https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-61r2.pdf

[18] JIRÁSEK, Petr, Luděk NOVÁK a Josef POŽÁR. Výkladový slovník kybernetické bezpečnosti. [online]. 3. aktualiz. vyd. Praha: AFCEA, 2015. s. 25. Dostupné z: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf

[19] Computer Security Incident Handling Guide [online]. [cit. 17. 2. 2018], s. 6. Dostupné z: https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-61r2.pdf

[20] JIRÁSEK, Petr, Luděk NOVÁK a Josef POŽÁR. Výkladový slovník kybernetické bezpečnosti. [online]. 3. aktualiz. vyd. Praha: AFCEA, 2015. s. 71. Dostupné z: https://nukib.cz/download/aktuality/container-nodeid-665/slovnikkb-cz-en-1505.pdf

[21] V uvedené definici chybí zejména vymezení jakékoliv jiné motivace útočníka, než té, která spočívá ve …způsobení poškození či zisku strategicky důležitých informací. Jako příklad, který tato definice nepostihuje, lze uvést ekonomicky motivované útoky, jejichž počet v současnosti dramaticky roste.

[22] Od pojmu kybernetický útok je třeba odlišit pojem bezpečnostní incident, který představuje narušení bezpečnosti IS/IT a pravidel definovaných k jeho ochraně (bezpečnostní politika).