CSIRT a CERT

1. Úvod

1.2. Principy kybernetické bezpečnosti

Při uplatňování kybernetické bezpečnosti dochází k implementaci následujících principů, které jsou také nazývány triády kybernetické bezpečnosti.[1]

Pro účely této monografie budou vymezeny následující tři triády:

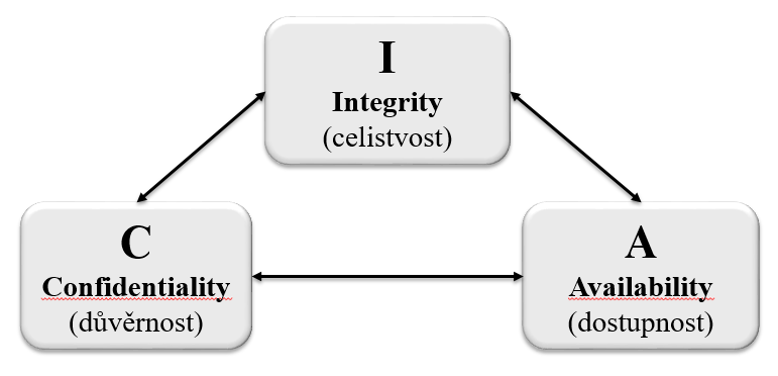

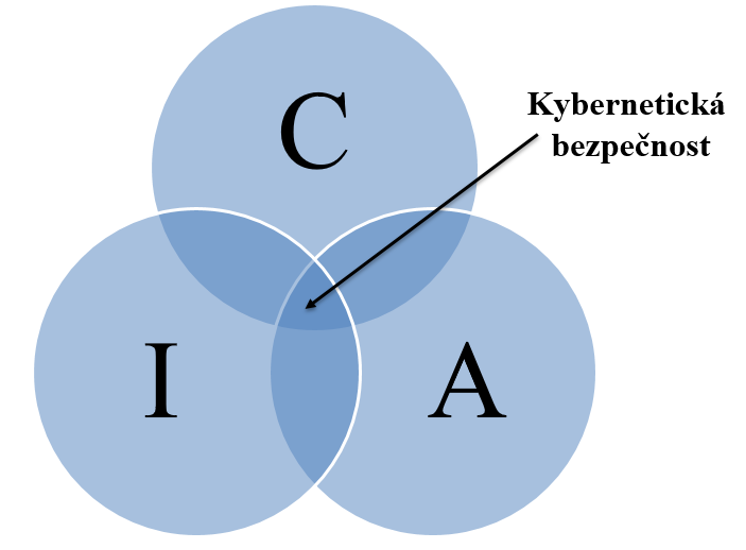

1. CIA [C – Confidentiality (důvěrnost); I – Integrity (celistvost); A – Availability (dostupnost)].

2. Prvky kybernetické bezpečnosti (Lidé, Technologie, Procesy).

3. Životní cyklus kybernetické bezpečnosti (Prevence, Detekce, Reakce).

1.1.1 Triáda CIA

Nejznámější a nejpoužívanější triádou kybernetické bezpečnosti je triáda CIA, avšak prosté využívání této základní triády principů kybernetické bezpečnosti bez implementace principů dalších je v současné době k udržení adekvátní úrovně kybernetické bezpečnosti nedostačující.

V odborné literatuře se například poukazuje na uplatňování Parkerian hexad[2], což je de facto triáda CIA, která je doplněna o další tři prvky: P/C - Possession/Control (držení či kontrola), A – Authenticity (autentičnost) a U – Utility (užitečnost).

Smyslem kybernetické bezpečnosti je zajistit jak bezpečnost ICT jako takových, tak i zejména dat a informací, které jsou těmito prvky přenášeny, zpracovávány a uchovávány.

Velmi často je triáda CIA vztahována primárně právě k informacím.

Toto užší pojetí vyplývá zejména z vlastní definice informační bezpečnosti, která se zaměřuje na ochranu informací. V rámci této ochrany pak není podstatné, na jakém typu nosiče (papír, elektronická média aj.) či v rámci jakého systému jsou informace zpracovávány. Informační bezpečnost je pak aplikována na informace po celý jejich životní cyklus.

Informační bezpečnost je definována i řadou norem ISO 27000. Mezi základní normy informační bezpečnosti patří:

- ISO/IEC 27001:2014 Informační technologie - Bezpečnostní techniky - Systémy řízení bezpečnosti informací - Požadavky

- ISO/IEC 27002:2014 Informační technologie - Bezpečnostní techniky - Soubor postupů pro opatření bezpečnosti informací

Otázkou je, zda je v současné době vymezení pojmu informační bezpečnost adekvátní a dostačující, respektive zda se vztahuje na všechny klíčové prvky bezpečnosti v rámci kyberprostoru.

I přes skutečnost, že v odborné literatuře i právních normách je běžněji využíván pojem informační bezpečnost, jsme přesvědčeni, že ve vztahu k aktivitám spojeným s využíváním ICT, respektive k aktivitám souvisejícím s kyberprostorem, je vhodnějším pojmem pojem kybernetická bezpečnost.

Jak již bylo uvedeno výše: „informační bezpečnost se vztahuje na informace jako takové“. Tímto však dochází k opomenutí klíčových prvků, které se k bezpečnosti v kyberprostoru vztahují.

Za tyto významné prvky považujeme data a pak samotné počítačové systémy (resp. jednotlivé prvky ICT), které umožnují vlastní přenos dat a informací.

V odborné literatuře i v právních předpisech existuje celá řada definic pojmů data a informace. Pro účely této publikace jsou vybrány definice, které se vztahují k problematice ochrany informací, dat či ke kybernetické bezpečnosti.

Dle Úmluvy o kyberkriminalitě[3] se počítačovými daty rozumí „jakékoli vyjádření faktů, informací nebo pojmů ve formě vhodné pro zpracování v počítačovém systému, včetně programu způsobilého zapříčinit provedení funkce počítačovým systémem.“

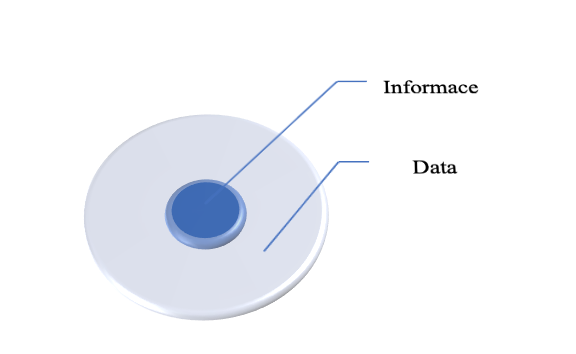

Data jsou tedy jakékoli prvky s informační hodnotou, které jsou zpracovávány počítačovým systémem, přičemž jsou zpracovávány tak, aby následně utvořila informaci.

Informace „jsou údaje, které byly zpracovány do podoby užitečné pro příjemce. Každá informace je tedy údajem, datem, ale jakákoli uložená data se nemusejí nutně stát informací.“[4]

Wiener tvrdí, že „informace je název pro obsah toho, co se vymění s vnějším světem, když se mu přizpůsobujeme a působíme na něj svým přizpůsobováním.“ Dále také uvádí, že informace není ani hmotou ani energií, ale samostatnou fyzikální kategorií.[5]

Informace jsou tedy vnímány jako něco „kvalifikovanějšího“, nežli data. Data jsou fakta, která se stávají informacemi tehdy, pokud jsou vnímána či vyjádřena v kontextu a nesou význam, který je pochopitelný pro lidi.[6]

Právě ono propojení „bezvýznamných“ dat a vytvoření určitého kontextu, který z dat teprve složí „významnou“ informaci, může být klíčové z pohledu kybernetické bezpečnosti. Pokud bychom totiž respektovali výše uvedenou tezi informační bezpečnosti, v rámci které jsou chráněny pouze informace jako takové, pak by mohlo dojít k výraznému narušení bezpečnosti.

Vztah dat a informací demonstruje následující graf.[7]

Data a informace jsou v rámci kyberprostoru přenášeny

pomocí počítačových systémů[8], jež jsou nedílnou

součástí kybernetické či informační bezpečnosti.

Na základě výše uvedeného jsme přesvědčeni, že je třeba triádu CIA[9] uplatňovat nejen na informace samotné, ale i na další prvky kybernetické bezpečnosti (data, počítačové systémy atp.)

Důvěrnost (Confidentiality)

Pojem důvěrnost definuje tu skutečnost, že k informacím, datům, či ICT mají přístup pouze subjekty, které jsou k tomu autorizované (oprávněné).

Vzhledem k velkému rozsahu zpracovávaných informací je vhodné zavést či aplikovat některou z klasifikací informací. Tyto klasifikace je pak možné aplikovat i na ostatní prvky kybernetické bezpečnosti a přístup k nim.

Bezpečnostní standardy ISO/IEC 27000 definují že:

- „Informace by měly být klasifikovány, a to s ohledem na jejich hodnotu, právní požadavky, citlivost a kritičnost.“

- „Pro značení informací a zacházení s nimi by měly být vytvořeny a do praxe zavedeny postupy, které jsou v souladu s klasifikačním schématem přijatým organizací.“

- „Pro zabránění neautorizovanému přístupu nebo zneužití informací by měla být stanovena pravidla pro manipulaci s nimi a pro jejich ukládání.“

Příklady některých klasifikačních schémat:

1. Klasifikace informací dle zákona 412/2005 Sb., o ochraně utajovaných informací a o bezpečnostní způsobilosti[10]:

- Přísně tajné (Top secret) - neoprávněné nakládání s informacemi by mohlo způsobit mimořádně vážnou újmu zájmům České republiky.

- Tajné (Secret) - neoprávněné nakládání s informacemi by mohlo způsobit vážnou újmu zájmům České republiky.

- Důvěrné (Confidential) - neoprávněné nakládání s informacemi by mohlo způsobit prostou újmu zájmům České republiky.

- Vyhrazené (Restricted) - neoprávněné nakládání s informacemi by mohlo být nevýhodné pro zájmy České republikyněné nakládání s informacemi by mohlo být nevýhodné pro zájmy České republiky.

2. Klasifikace informací využívaná v komerční sféře:

- Chráněné - neoprávněné nakládání s informacemi by mohlo způsobit závažné poškození či zničení organizace (např. únik strategických informací, zdrojových kódů, schémat zabezpečení, hesel aj.).

- Interní - neoprávněné nakládání s informacemi by mohlo způsobit poškození organizace (např. únik osobních údajů, smluv aj.).

- Citlivé - neoprávněné nakládání s informacemi by mohlo mít negativní dopad na společnost (např. dosud nezveřejněné informace o projektech, plánovaných akcích aj.).

- Veřejné - neoprávněné nakládání s informacemi by nemělo nikoho poškodit a nemělo by mít jakýkoliv dopad na společnost (např. veřejně dostupné kontakty, prezentace projektů aj.).[11]

Vedle dvou výše uvedených klasifikací existuje celá řada dalších klasifikací, které jsou v rámci organizací či jednotlivci samotnými přijímány či akceptovány ať již na základě právního předpisu, či uvážení uživatele samotného.

Klasifikace samotné, za předpokladu, že jsou respektovány a dodržovány, mohou výrazně zmírnit dopad případného kybernetického útoku.

3. Traffic Light Protocol

V rámci komunity kybernetické bezpečnosti vznikla v minulosti potřeba sdílet informace a data (typicky o kybernetických útocích), která mají citlivou povahu. Z tohoto důvodu byl v National Infrastructure Security Coordination Centre[12] vytvořen na počátku roku 2000 protokol TLP (Traffic Light Protocol)[13]. Tento protokol si klade za cíl zrychlit výměnu informací mezi zainteresovanými subjekty a zároveň stanovuje pravidla pro nakládání s předávanými informacemi. Subjekt, který předává informace (zdroj informace), vždy označí informaci určitou barvou, která stanovuje, jak má daný příjemce s informací nakládat.

Protokol TLP je nejvhodněji vymezen v následující tabulce, která byla převzata z US-CERT[14]:

|

Barva |

Kdy má být použita |

Jak lze sdílet? |

|

TLP:RED |

Subjekty mohou používat TLP: RED v případech, kdy informace neumožňuje účinnou reakci dalších subjektů a mohly by vést k dopadům na soukromí, pověst nebo operace těchto subjektů, pokud by byly zneužity. |

Příjemci nesmějí sdílet informace zařazené v kategorii TLP: RED s žádnými subjekty mimo konkrétní výměnu, schůzku nebo konverzaci, v rámci které byly informace TLP:RED původně zveřejněny. V rámci schůzky (setkání) se například informace TLP: RED omezuje na ty osoby, které se schůzky (setkání) přímo účastní. Ve většině případů by informace označené TLP: RED měly být vyměňovány pouze verbálně nebo osobně. |

|

TLP:AMBER |

Subjekty mohou používat TLP: AMBER, v případech, kdy informace vyžadují účinnou reakci dalších subjektů a přináší riziko pro soukromí, pověst nebo operace, v případě, že jsou sdíleny mimo zúčastněné organizace. |

Příjemci mohou sdílet informace zařazené v kategorii TLP: AMBER s členy své vlastní organizace a s klienty nebo zákazníky, kteří potřebují tyto informace znát, aby se mohli chránit nebo zabránili dalšímu případnému poškození. Subjekty mohou volně stanovovat další pravidla sdílení, at tato musí být dodržována. |

|

TLP:GREEN |

Subjekty mohou používat TLP: GREEN, pokud jsou informace užitečné pro zvýšení informovanosti všech zúčastněných organizací. Také je možné tyto informace sdílet s dalšímy subjekty v rámci širší komunity nebo sektoru. |

Příjemci mohou sdílet informace zařazené v kategorii TLP: GREEN s partnery a partnerskými organizacemi v rámci svého sektoru nebo komunity. Informace však není možné sdílet prostřednictvím veřejně přístupných kanálů. Informace v této kategorii mohou být v rámci dané komunity komunity masivně rozšiřovány. Informace zařazené v kategorii TLP: GREEN nesmí být uvolněna mimo komunitu. |

|

TLP:WHITE |

Subjekty mohou používat TLP: WHITE, pokud informace obsahují minimální nebo žádné předvídatelné riziko zneužití v souladu s platnými pravidly a postupy pro zveřejnění. |

V souladu s pravidly a ochranou práv autorských mohou být informace zařazené v kategorii TLP: WHITE distribuovány bez omezení. |

„O nežádoucím zpřístupnění (disclosure) určitých informací se v kybernetické bezpečnosti hovoří jako o narušení jejich důvěrnosti, či úniku (leakage).“[15]

4. Hodnocení důvěrnosti dle vyhlášky č. 82/2018 Sb., o bezpečnostních opatřeních, kybernetických bezpečnostních incidentech, reaktivních opatřeních, náležitostech podání v oblasti kybernetické bezpečnosti a likvidaci dat (vyhláška o kybernetické bezpečnosti)[16]

Vyhláška o kybernetické bezpečnosti do značné míry přebírá výše představený Traffic Light Protocol pro stupnici hodnocení důvěrnosti (viz příloha č. 1 VoKB).

|

Úroveň |

Popis |

Příklady požadavků na ochranu aktiva |

|

Nízká |

Aktiva jsou veřejně přístupná nebo byla určena ke zveřejnění. Narušení

důvěrnosti aktiv neohrožuje oprávněné zájmy povinné osoby. |

Není vyžadována žádná ochrana. |

|

Střední |

Aktiva nejsou veřejně přístupná a tvoří know-how povinné osoby, ochrana aktiv není vyžadována žádným právním předpisem nebo smluvním ujednáním. V případě sdílení takového aktiva s třetími stranami a použití klasifikace podle TLP je využíváno zejména označení TLP:GREEN nebo TLP:AMBER. |

Pro ochranu důvěrnosti jsou využívány prostředky pro řízení přístupu. |

|

Vysoká |

Aktiva nejsou veřejně přístupná a jejich ochrana je vyžadována právními

předpisy, jinými předpisy nebo smluvními ujednáními (například obchodní

tajemství, osobní údaje). |

Pro ochranu důvěrnosti jsou využívány prostředky, které zajistí řízení a

zaznamenávání přístupu. Přenosy informací komunikační sítí jsou chráněny

pomocí kryptografických prostředků. |

|

Kritická |

Aktiva nejsou veřejně přístupná a vyžadují nadstandardní míru ochrany nad

rámec předchozí kategorie (například strategické obchodní tajemství, zvláštní

kategorie osobních údajů). |

Pro ochranu důvěrnosti jsou využívány prostředky, které zajistí řízení a

zaznamenávání přístupu. Dále metody ochrany zabraňující zneužití aktiv ze

strany administrátorů. Přenosy informací jsou chráněny pomocí

kryptografických prostředků. |

Integrita (Integrity)

Dle Výkladového slovníku kybernetické bezpečnosti[17] je integrita definována jako „vlastnost přesnosti a úplnosti.“ Integrita dat je pak ve stejném slovníku definována jako „jistota, že data nebyla změněna. Přeneseně označuje i platnost, konzistenci a přesnost dat, např. databází nebo systémů souborů. Bývá zajišťována kontrolními součty, hašovacími funkcemi, samoopravnými kódy, redundancí, žurnálováním atd. V kryptografii a v zabezpečení informací všeobecně integrita znamená platnost dat.“ Integrita systému pak je „vlastnost, že systém vykonává svou zamýšlenou funkci nenarušeným způsobem, bez záměrné nebo náhodné neautomatizované manipulace se systémem.“

Integrita tedy představuje nemožnost zásahu do informací, dat, počítačových systémů, jejich nastavení atp. jinou osobou, než tou, která je k takovému úkonu oprávněna.

Zároveň integrita představuje jakousi záruku neporušenosti systému, informací či dat.

„O nežádoucí modifikaci (alteration) se proto v informační bezpečnosti hovoří jako o narušení integrity (integrity).“[18]

V případě, že dojde k porušení integrity, je třeba si uvědomit, že pokud dojde k nežádoucí změně dat, nemusí být tato nežádoucí změna vůbec odhalena a může uplynout značná doba, než je porušení integrity zjištěno.

Vyhláška o kybernetické bezpečnosti v příloze č. 1 představuje také stupnici pro hodnocení integrity.

|

Úroveň |

Popis |

Příklady požadavků na ochranu aktiva |

|

Nízká |

Aktivum nevyžaduje ochranu z hlediska integrity. Narušení integrity aktiva neohrožuje oprávněné zájmy povinné osoby. |

Není vyžadována žádná ochrana. |

|

Střední |

Aktivum může vyžadovat ochranu z hlediska integrity. Narušení integrity aktiva může vést k poškození oprávněných zájmů povinné osoby a může se projevit méně závažnými dopady na primární aktiva. |

Pro ochranu integrity j sou využívány standardní nástroje (například omezení přístupových práv pro zápis). |

|

Vysoká |

Aktivum vyžaduje ochranu z hlediska integrity. Narušení integrity aktiva vede k poškození oprávněných zájmů povinné osoby s podstatnými dopady na primární aktiva. |

Pro ochranu integrity j sou využívány speciální prostředky, které dovolují sledovat historii provedených změn a zaznamenat identitu osoby provádějící změnu. Ochrana integrity informací přenášených komunikačními sítěmi je zajištěna pomocí kryptografických prostředků. |

|

Kritická |

Aktivum vyžaduje ochranu z hlediska integrity. Narušení integrity vede k velmi vážnému poškození oprávněných zájmů povinné osoby s přímými a velmi vážnými dopady na primární aktiva. |

Pro ochranu integrity j sou využívány speciální prostředky jednoznačné identifikace osoby provádějící změnu (například pomocí technologie digitálního podpisu). |

Dostupnost (Availability)

Dle Výkladového slovníku kybernetické bezpečnosti[19] je dostupnost definována jako „vlastnost přístupnosti a použitelnosti na žádost oprávněné entity.“

Dostupnost je tedy možné definovat jako garanci možnosti přístupu k informaci, datům, nebo počítačovému systému v okamžiku potřeby. Sebedokonalejší systém zajišťující integritu a umožňující přístup k systému samotnému, datům či informacím je nevyužitelný, pokud nebude zajišťovat spolehlivý přístup dle potřeby.[20]

„O zničení (destruction) určitých informací se v informační bezpečnosti hovoří jako o narušení jejich dostupnosti (availability).“ [21]

Vyhláška o kybernetické bezpečnosti v příloze č. 1 představuje i stupnici pro hodnocení dostupnosti.

|

Úroveň |

Popis |

Příklady požadavků na ochranu aktiva |

|

Nízká |

Narušení dostupnosti aktiva není důležité a v případě výpadku je běžně tolerováno delší časové období pro nápravu (cca do 1 týdne). |

Pro ochranu dostupnosti je postačující pravidelné zálohování. |

|

Střední |

Narušení dostupnosti aktiva by nemělo překročit dobu pracovního dne, dlouhodobější výpadek vede k možnému ohrožení oprávněných zájmů povinné osoby. |

Pro ochranu dostupnosti jsou využívány běžné metody zálohování a obnovy. |

|

Vysoká |

Narušení dostupnosti aktiva by nemělo překročit dobu několika hodin. Jakýkoli výpadek je nutné řešit neprodleně, protože vede k přímému ohrožení oprávněných zájmů povinné osoby. Aktiva jsou považována za velmi důležitá. |

Pro ochranu dostupnosti jsou využívány záložní systémy a obnova poskytování služeb může být podmíněna zásahy obsluhy nebo výměnou technických aktiv. |

|

Kritická |

Narušení dostupnosti aktiva není přípustné a i krátkodobá nedostupnost (v řádu několika minut) vede k vážnému ohrožení oprávněných zájmů povinné osoby. Aktiva jsou považována za kritická. |

Pro ochranu dostupnosti jsou využívány záložní systémy a obnova poskytování služeb je krátkodobá a automatizovaná. |

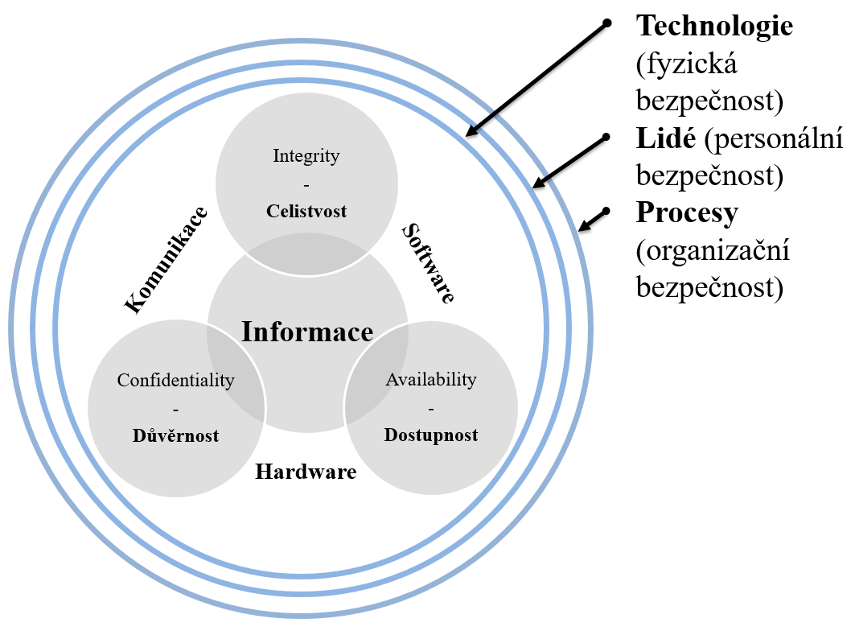

Triáda CIA bývá mnohdy pro lepší pochopení jejích jednotlivých atributů a vztahů znázorňována graficky. I z tohoto důvodu je na tomto místě prezentováno typické znázornění triády CIA. V další části této kapitoly je pak tato triáda doplněna o prvky (technologie, lidé, procesy).

Obrázek 1: Triáda CIA

Pokud bychom se snažili vymezit prostor kybernetické bezpečnosti v rámci implementace triády CIA, pak by tento prostor bylo možné zobrazit jako průnik jednotlivých principů této triády.

Obrázek 2: Triáda CIA a kybernetická bezpečnost

Obrázek 3: Zobrazení Parkenian hexad[22]

1.1.2 Prvky kybernetické bezpečnosti

Následující tři prvky, respektive jejich vzájemná interakce, umožňují do určité míry vytvořit či nastolit kybernetickou bezpečnost. Těmito prvky jsou:

- lidé,

- technologie a

- procesy.

Domníváme se, že je utopické si myslet, že je možné vytvořit absolutní kybernetickou bezpečnost či absolutně zabezpečený systém, v rámci něhož jsou využívány prvky ICT.

Teoreticky by sice bylo možné si představit zcela izolovaný počítačový systém (včetně zdroje napájení např. pomocí agregátu), uzavřený ve Faradayově kleci, se zcela jasně definovaným okruhem osob, které jsou oprávněny na tomto počítačovém systému pracovat, s tím, že není možné vnášet ani vynášet žádná média (elektronická či jiná) z tohoto unikátního prostředí.

Otázkou však je, k čemu by takto zabezpečený systém sloužil a jakým způsobem by byly využity výsledky práce na tomto systému, respektive jak by bylo možné tyto výsledky uvést v život, když není možné vynášet výsledky činnosti. Protiargumentem by pak mohlo být tvrzení, že vyneseny budou výsledky až v okamžiku ukončení projektu, do té doby bude vše chráněno a přístup bude podléhat již výše uvedenému režimu.

Nicméně je otázkou, zda takto uměle vytvořený a zcela izolovaný systém je chráněn i proti dalším hrozbám, kterými může být neexistence záloh, možnost fyzického zničení počítačového systému, vyzrazení dílčích informací lidmi, kteří s daným systémem pracují atd.

Jakýkoliv systém je tak bezpečný, jak bezpečný je jeho nejslabší článek (prvek).

Lidé

„People often represent the weakest link in the security chain and are chronically responsible for the failure of security systems.“

Bruce Schneier[23]

Na lidi v interakci s kybernetickou bezpečností je možné nahlížet jako na:

- strůjce (tvůrce) této bezpečnosti (tj. typicky osoby, které se snaží prosadit a implementovat jednotlivé prvky kybernetické bezpečnosti, ať již ve vztahu k sobě samotnému, či ve vztahu k organizaci),

- příjemce pravidel kybernetické bezpečnosti (tj. osoby, které se rozhodly či jsou nuceny implementovat již existující pravidla kybernetické bezpečnosti),

- subjekty, které je třeba chránit před kybernetickými útoky,

- subjekty, které je třeba informovat a proškolit o pravidlech a principech kybernetické bezpečnosti,

- riziko či hrozbu v rámci vytváření a udržování kybernetické bezpečnosti.

Pokud se zaměříme na roli lidí v rámci budování a

udržování kybernetické bezpečnosti, zejména v souvislosti se ZoKB, pak je

třeba definovat a vhodným způsobem personálně zajistit následující pozice:

- výbor kybernetické bezpečnosti,

- manager kybernetické bezpečnosti,

- architekt kybernetické bezpečnosti,

- auditor kybernetické bezpečnosti,

- tým kybernetické bezpečnosti,

- garant,

- primárních aktiv,

- podpůrných aktiv,

- věcný správce,

- technický správce,

- provozovatel (někdy také označován jako dodavatel),

- administrátor,

- uživatel.

Lidé představují klíčový prvek jakékoliv bezpečnosti. V případě kybernetické bezpečnosti se jejich role ještě umocňuje a typicky jsou právě lidé oním nejslabším prvkem a současně nejčastějším cílem útočníků.

Důvodů, které nás vedou k tomuto tvrzení, je několik.

Tím prvním je relativně krátká doba, po kterou skutečně využíváme počítačové systémy. Většina uživatelů začala využívat některý z počítačových systémů teprve po roce 1990, k Internetu jsme se masověji začali připojovat okolo roku 1995 a „chytré“ mobilní telefony využíváme přibližně od roku 2007. Řadu sociálních sítí, které v současné době považujeme za nezbytnou součást, bez které si nedovedeme svůj život představit, však nevyužíváme více než 10 let.

Druhý důvod spočívá v obrovské dynamice vývoje jak hardwaru, tak zejména softwaru, který se s naší interakcí v digitálním světě neodmyslitelně pojí. Právě dynamika vývoje softwaru neumožňuje řadě uživatelů, aby se podrobněji zabývali otázkami bezpečnosti, které se nevyhnutelně právě k používání softwaru pojí.

Třetím a posledním důvodem je ta skutečnost, že život bez informačních a komunikačních technologií je pro naši společnost již nemyslitelný, respektive nemožný. ICT a aplikace s těmito technologiemi spojené vytváří digitální avatary nás samotných, avšak s mnohem větším množstvím informací, než jsme si jako fyzické osoby schopné zapamatovat či uchovat. Tuto skutečnost si kromě výrobců hardwaru i softwaru uvědomují i útočníci a právě z tohoto důvodu cíleně útočí na lidi v kyberprostoru.

„Amateurs hack systems, professionals hack people.“

Bruce Schneier[24]

Dle našeho názoru je nezbytné, aby lidé, kteří užívají ICT a rozhodli se pro interakci v kyberprostoru:

- pochopili alespoň základní principy a pravidla, která se vztahují ke kybernetické bezpečnosti,

- porozuměli alespoň základním funkcím počítačových systémů (např. PC, notebook, mobil, smart TV aj.), které k této interakci používají,

- zanalyzovali si aplikace, které k této interakci používají, a případně, pokud jim činnost těchto aplikací či jejich smluvní podmínky nevyhovují, aplikace nevyužívali,

- vzdělávali se v oblasti kybernetické bezpečnosti.

Proto, abychom usnadnili alespoň poslední položku z výše uvedeného seznamu, jsme se rozhodli vytvořit tuto publikaci a shrnout v ní alespoň dílčí poznatky, které mohou využít jak laičtí uživatelé, tak IT pracovníci, kteří se rozhodli věnovat zvýšenou pozornost právě oblasti kybernetické bezpečnosti.

Technologie

„If you think technology can solve your security problems, then you don't understand the problems and you don't understand the technology.“

Bruce Schneier[25]

Technologie pro uživatele zpravidla představují prostředek, který mu umožní připojit se k Internetu, sociálním sítím a dalším aplikacím. Je to nástroj, který využívá různé kancelářské balíčky při tvorbě dokumentů, zasílá e-maily, sleduje video aj. Běžný uživatel zpravidla vnímá a interaguje s koncovými technologiemi (PC, tablet, mobilní telefon aj.), které sám osobně využívá, přičemž o další technologické vrstvy, které jsou nezbytné pro jeho činnost v kyberprostoru, se zpravidla nezajímá.

Pro organizace pak technologie představují celou škálu zařízení od technologií určených pro uživatele (desktop, mobilní zařízení aj.), přes kompletní infrastrukturu sítě (LAN, aktivní prvky, Wi-Fi prvky aj.) a služeb (servery, aplikace aj.), po prvky, které slouží k zajištění zabezpečení ať již na perimetru (firewall[26], IDS/IPS[27], honeypot[28] aj.), tak v rámci infrastruktury (prvky určené k autentizaci a autorizaci, monitoringu, analýze aj.).

V rámci budování a udržování kybernetické bezpečnosti je třeba analyzovat stávající aktiva a na základě této analýzy případně doplnit či modifikovat stávající systémy. V rámci technologií by měly být nedílnou součástí ICT organizace, s ohledem na specifika té které organizace, následující prvky:

- detekční systémy - Intrusion Detection System (IDS)/Intrusion Prevention System (IPS),

- centrální správa uživatelů a rolí,

- centralizovaná správa klasifikace informací,

- ochrana před škodlivým kódem (aplikační firewall, antivirové, antispamové a jiné řešení),

- technologie pro zaznamenávání činností jednotlivých prvků ICT, administrátorů a uživatelů (log system),

- aktivní a offline zálohovací systémy; zálohy vitálních serverů, aplikací a databází (recovery system),

- správa síťové bezpečnosti (VLAN, DMZ, firewall aj.).

Technologie jsou zpravidla tou součástí kybernetické bezpečnosti, na které, ať již jako sami uživatelé či organizace, nešetříme. Za technologie jsme ochotni zaplatit nemalou část finančních prostředků, buď z důvodu, že „potřebujeme nejnovější telefon“, či z reálného a opodstatněného důvodu spočívajícího v zastaralosti a dalším nepodporování (aktualizaci) daného počítačového systému.

Proto, aby bylo možné zajistit kybernetickou bezpečnost, je třeba udržovat technologie v takovém stavu, aby byly schopny reagovat na změny, které se k vývoji ICT pojí. Zejména by měly být technologie (jak hardware, tak software) udržovány aktualizované a zabezpečené.

Byť jsou technologie jistě významnou součástí procesu tvorby a udržování kybernetické bezpečnosti, jsou dle našeho názoru součástí nejméně významnou. Mnohem významnějšími prvky kybernetické bezpečnosti jsou vhodně nastavené procesy a lidé, kteří umějí dané procesy v praxi aplikovat či modifikovat a předem dohodnutá pravidla dodržovat.

Procesy

„The mantra of any good security engineer is: ‚Security is a not a product, but a process.‘ It's more than designing strong cryptography into a system; it's designing the entire system such that all security measures, including cryptography, work together.“

Bruce Schneier[29]

Procesy představují činnost, kterou je třeba vynaložit, aby bylo možné technologie a s nimi spojené služby používat lidmi.

Z hlediska plynutí času je možné sledovat procesy:

- řízení aktiv a rizik,

- definování a kategorizace aktiv,

- analýza a kategorizace rizik,

- implementace ICT a aplikací,

- správa uživatelů a rolí,

- autorizace a autentizace,

- údržby (aktualizace) systémů a služeb,

- testování zabezpečení jednotlivých počítačových systémů a služeb,

- analýza nápravných opatření,

- realizace nápravných opatření,

- audit kybernetické bezpečnosti,

- detekce anomálií či kybernetických útoků,

- reakce na kybernetické útoky či jiné incidenty,

- procesy k zajištění kontinuity,

- školení a cvičení atd.

Výše uvedený výčet jednotlivých procesů, které se pojí k vytváření a udržování kybernetické bezpečnosti, rozhodně není úplný, přičemž nastíněné procesy mohou být granularizovány. Jednotlivé procesy jsou realizovány v rámci celého životního cyklu ICT, informací, dat a ve vztahu k uživatelům.[30]

Vlastní nastavení procesů, jejich neustálá údržba či modifikace představuje nejnáročnější část budování kybernetické bezpečnosti. Zároveň tato činnost klade nejvyšší nároky na správce jednotlivých systémů.

Pokud se organizace rozhodne implementovat pravidla kybernetické bezpečnosti, pak je samozřejmě vhodné udržovat hardware i software aktualizovaný, dodržovat pravidla, která jsou nastavena pro přístup k jednotlivým systémům aj.

Pokud je to možné, je vhodné v organizaci provádět i simulace typických kybernetických útoků (např. phishing, business e-mail compromise aj.) z důvodu reálné demonstrace těchto útoků a možných dopadů, pokud se osoba stane obětí takovýchto útoků.

Penetrační testování zároveň umožňuje nalézt chyby v již nastavených procesech.

Organizace by se však již při tvorbě a nastavování pravidel kybernetické bezpečnosti měla primárně zaměřit zejména na oblast lidských zdrojů a jejich edukaci.

Obrázek 4: Triáda CIA doplněná o technologie, lidi a procesy[31]

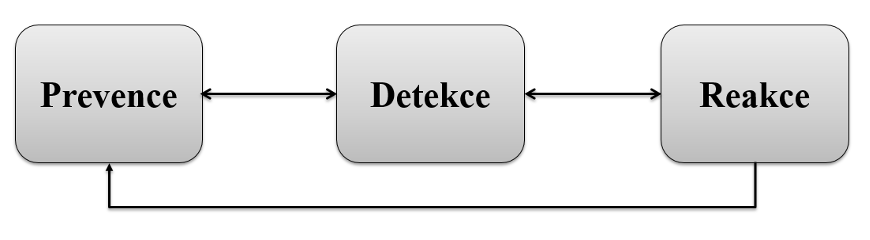

1.1.3 Životní cyklus kybernetické bezpečnosti

Z pohledu plynutí času je při realizaci kybernetické bezpečnosti třeba uplatňovat, případně modifikovat jak triádu CIA, tak dílčí prvky kybernetické bezpečnosti v průběhu celého jejich životního cyklu. Zejména jde o prevenci, detekci a rekci na útok.[32]

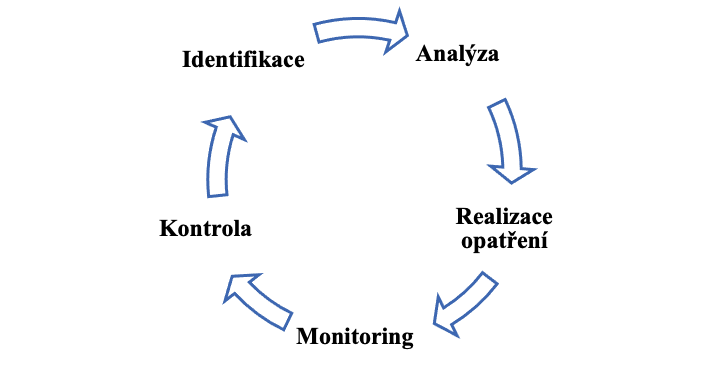

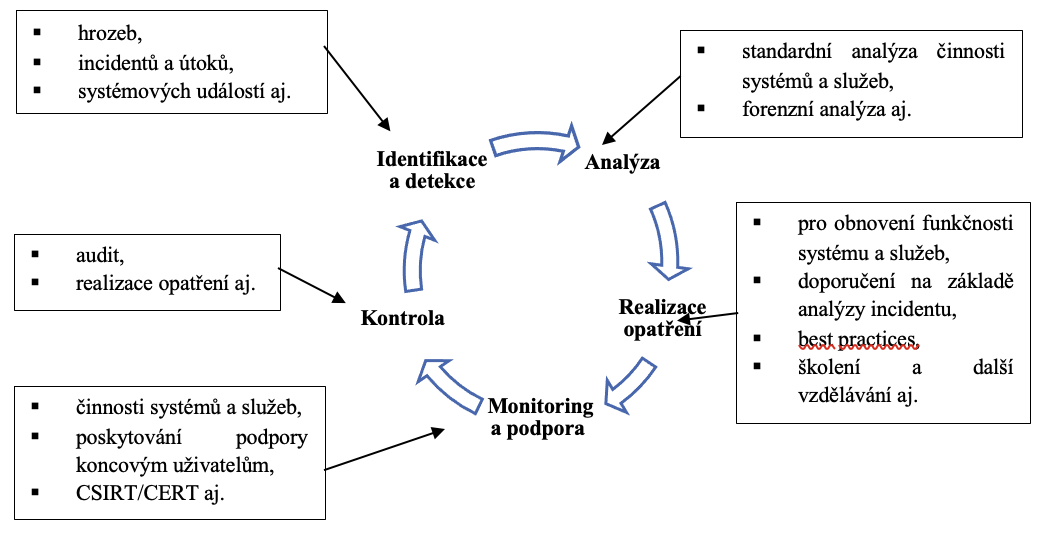

Velmi často je životní cyklus kybernetické bezpečnosti zobrazován pomocí různých diagramů. Pro přehlednost uvádím některé z nich.

Obrázek 5: Zjednodušené zobrazení životní cyklu kybernetické bezpečnosti

Obrázek 6: Životní cyklus kybernetické bezpečnosti dle kybez.cz[33]

Při řešení kybernetické bezpečnosti neexistuje žádný „záchytný bod“, v rámci kterého by bylo možné říci: „Zvládli jsme to! Jsme chráněni proti kybernetickým útokům či hrozbám. Jsme kyberneticky bezpeční.“

Budování a udržování kybernetické bezpečnosti je možné přirovnat k nikdy nekončící analýze rizik, avšak s tím, že tuto běžnou analýzu je třeba doplnit o další podpůrné procesy, které mohou pomoci se zvýšením kybernetické bezpečnosti v organizaci.

Obrázek 7: Analýza rizik

Obrázek 8: Životní cyklus kybernetické bezpečnosti

Vlastní znázornění životního cyklu kybernetické bezpečnosti může být značně komplexnější.[34]

Obrázek 9: Příklad řešení kybernetické bezpečnosti

Evoluce kybernetické bezpečnosti

Na závěr této subkapitoly by bylo možné si položit jednoduchou otázku: „Proč bych se měl já (jako jedinec), nebo organizace vůbec zabývat kybernetickou bezpečností?“

Odpověď nebude až tak komplikovaná, byť bude nutné rozbít mnohdy zakořeněný mýtus, že někdo jiný, ať již velké organizace typu Microsoft, Google, Apple či poskytovatelé cloudových služeb, konektivity atd., za mě problematiku kybernetické bezpečnosti již řeší.

Pravdou je, že tyto organizace zavedly a aplikují dílčí prvky kybernetické bezpečnosti, avšak kybernetická bezpečnost, stejně jako bezpečnost jakákoliv jiná, vždy začíná a končí u konkrétní osoby či organizace, která se chce zabezpečit, a to vždy s ohledem na specifika dané osoby či organizace.

Z Data Breach Investigations Report[35], která se zabývá narušení bezpečnosti vedoucím ke kompromitaci dat, za rok 2017 vyplývají následující fakta:

- útočníkem byla

· osoba mimo organizaci - 73 %

· osoba v rámci organizace - 28 %

· organizovaná zločinecká skupina – 50 %

- k útokům bylo využito:

· hackingu - 48 %

· malware - 30 %

- 49 % malware bylo útočníkem distribuováno a následně nainstalováno skrze e-mail

· sociálního inženýrství - 43 %

· fyzického útoku - 8 %[36]

- oběťmi jsou organizace působící ve:

· zdravotnictví – 24 %

· veřejném sektoru (typicky státní správa a samospráva aj.) – 14 %

- motiv útoku:

· obohacení se – 76%

· zisk dat a informací (špionáž) – 13 %

- 68 % útoků bylo odhaleno až po několika měsících, či po delší době

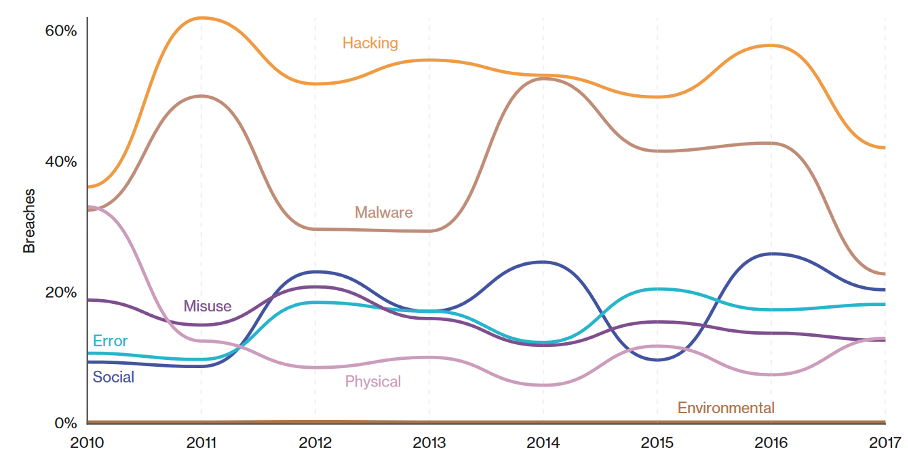

Následujících graf prezentuje vývoj jednotlivých útoků od roku 2010 do konce roku 2017.

Obrázek 10: Typy útoků použitých k narušení bezpečnosti[37]

Dle zprávy Národního úřadu pro kybernetickou a informační bezpečnost[38] „lze v roce 2018 očekávat další nárůst kybernetických hrozeb, zejména další phishingové útoky nové generace, útoky na tržiště, peněženky a směnárny kryptoměn, bezsouborové varianty ransomware, využívání umělé inteligence ke kybernetickým útokům, útoky na data v Cloudových řešeních, útoky na internet věcí, průmyslové systémy atd. Očekává se, že se zvýší podíl státních nebo státem podporovaných aktérů kybernetických útoků, že bude i nadále docházet k masivním únikům osobních dat, hesel a přístupových údajů. Proto je nezbytné budovat kybernetickou bezpečnost informačních a komunikačních systémů důležitých pro chod státu a jeho kritické infrastruktury.“[39]

Oblast kybernetické bezpečnosti bude do budoucna jednou z nejvýznamnějších oblastí, neboť lze předpokládat, že k redukci využívání ICT a služeb s těmito technologiemi spojených nedojde. Kybernetická bezpečnost má pomáhat při identifikaci nedostatků v nastavení těchto systémů a služeb.

„Kybernetická bezpečnost také pomáhá identifikovat, hodnotit a řešit hrozby v kyberprostoru, snižovat kybernetická rizika a eliminovat dopady kybernetických útoků, informační kriminality, kyberterorismu a kybernetické špionáže ve smyslu posilování důvěrnosti, integrity a dostupnosti dat, systémů a dalších prvků informační a komunikační infrastruktury.

Hlavním smyslem kybernetické bezpečnosti je pak ochrana prostředí k realizaci informačních práv člověka.“ [40]

[1] Viz např. HSU, D. Frank a D. MARINUCCI (eds.). Advances in cyber security: technology, operations, and experiences. New York: Fordham University Press, 2013. 272 S. ISBN 978-0-8232-4456-0. s 41.

KADLECOVÁ, Lucie. Konceptuální a teoretické aspekty kybernetické bezpečnosti. [online]. [cit. 21. 7. 2018]. Dostupné z: https://is.muni.cz/el/1423/podzim2015/BSS469/um/Prezentace_FSS_Konceptualni_a_teoreticke_aspekty_KB.pdf

[2] Blíže viz např. Parkerian Hexad. [online]. [cit. 20. 8. 2016]. Dostupné z: https://vputhuseeri.wordpress.com/2009/08/16/149/

[3] Čl. 1 písm. b) Úmluvy o kyberkriminalitě. Úmluva o kyberkriminalitě. [online]. [cit. 20. 8. 2016]. Dostupné z: https://rm.coe.int/CoERMPublicCommonSearchServices/DisplayDCTMContent?documentId=09000016804931c0

[4] POŽÁR, Josef. Informační bezpečnost. Plzeň: Aleš Čeněk, 2005, s. 25

[5] Blíže viz WIENER, Norbert. Kybernetika: neboli řízení a sdělování v živých organismech a strojích. Praha: Státní nakladatelství technické literatury, 1960. 148 s s. 32 a násl.

[6] ŠÁMAL, Pavel a kol. Trestní zákoník II. § 140 až 421. Komentář. 2. Vyd. Praha: C. H. Beck, 2012, s. 2308

[7] POŽÁR, Josef. Informační bezpečnost. Plzeň: Aleš Čeněk, 2005, s. 25

[8] Blíže viz: KOLOUCH, Jan. CyberCrime. Praha: CZ.NIC, 2016, s. 57 a násl.

[9] Blíže viz např. EVANS, Donald, Philip, BOND a Arden BEMET. Standards for Security Categorization of Federal Information and Information Systems. National Institute of Standards and Technology, Computer Security Resource Center. [online]. [cit. 10. 12. 2017]. Dostupné z: https://csrc.nist.gov/csrc/media/publications/fips/199/final/documents/fips-pub-199-final.pdf

ANDRESS, Jason. The Basics of Information Security. 2nd Edition. Syngress. ISBN: 9780128007440

HENDERSON, Anthony. The CIA Triad: Confidentiality, Integrity, availability. [online]. [cit. 13. 1. 2018]. Dostupné z: http://panmore.com/the-cia-triad-confidentiality-integrity-availability

[10] Blíže viz https://www.nbu.cz/cs/pravni-predpisy/zakon-c-412-2005/1122-uplne-zneni-zakona-c-412-2005/

[11] Srov. dále: ŠULC, Vladimír. Kybernetická bezpečnost. Plzeň: Aleš Čeněk, 2018. s. 20 a násl.

[12] V současnosti Centre for Protection of National Infrastructure - CPNI

[13] Blíže viz např. Traffic Light Protocol (TLP) Definitions and Usage. [online]. [cit. 13. 1. 2018]. Dostupné z: https://www.us-cert.gov/tlp

[14] Traffic Light Protocol (TLP) Definitions and Usage. [online]. [cit. 13. 1. 2018]. Dostupné z: https://www.us-cert.gov/tlp

[15] ŠULC, Vladimír. Kybernetická bezpečnost. Plzeň: Aleš Čeněk, 2018. s. 19

[16] Dále jen vyhláška o kybernetické bezpečnosti či VoKB.

[17] JIRÁSEK, Petr, Luděk NOVÁK a Josef POŽÁR. Výkladový slovník kybernetické bezpečnosti. [online]. 3. aktualiz. vyd. Praha: AFCEA, 2015, s. 58. [online]. [cit. 10. 7. 2018]. Dostupné z: http://afcea.cz/wp-content/uploads/2015/03/Slovnik_v303.pdf

[18] ŠULC, Vladimír. Kybernetická bezpečnost. Plzeň: Aleš Čeněk, 2018. s. 22

[19] JIRÁSEK, Petr, Luděk NOVÁK a Josef POŽÁR. Výkladový slovník kybernetické bezpečnosti. [online]. 3. aktualiz. vyd. Praha: AFCEA, 2015, s. 43. [online]. [cit. 10. 7. 2018]. Dostupné z: http://afcea.cz/wp-content/uploads/2015/03/Slovnik_v303.pdf

[20] Viz např. EVANS, Donald, Philip, BOND a Arden BEMET. Standards for Security Categorization of Federal Information and Information Systems. National Institute of Standards and Technology, Computer Security Resource Center. [online]. [cit. 10. 12. 2017]. Dostupné z: https://csrc.nist.gov/csrc/media/publications/fips/199/final/documents/fips-pub-199-final.pdf

[21] ŠULC, Vladimír. Kybernetická bezpečnost. Plzeň: Aleš Čeněk, 2018. s. 24

[22] The Parkerian Hexad. [online]. [cit. 20. 8. 2016]. Dostupné z: http://cs.lewisu.edu/mathcs/msisprojects/papers/georgiependerbey.pdf

[23] SCHNEIER, Bruce. [online]. [cit. 18. 7. 2018]. Dostupné z: https://www.azquotes.com/quote/570039

[24] SCHNEIER, Bruce. [online]. [cit. 18. 7. 2018]. Dostupné z: https://www.azquotes.com/quote/570035

[25] SCHNEIER, Bruce. [online]. [cit. 18. 7. 2018]. Dostupné z: https://www.azquotes.com/quote/570040

[26] Firewall je systém obsahující pravidla, dle kterých se řídí datové toky v rámci síťových technologií.

[27] IPS (Intrusion Prevention System), zařízení monitorující nežádoucí (škodlivé) aktivity v síti a/nebo aktivity počítačových sytémů. Dále jen IPS.

IDS (Intrusion Detection System) představuje systém má za úkol detekovat neobvyklé aktivity, které mohou potencionálně vést k narušení bezpěčnosti počítačové sítě, počítačových systémů, aplikací aj. Dále jen IDS.

[28] Honeypot je systém jehož smyslem je detekovat malware či další nežádoucí aktivity, které jsou následně v tomto uměle vytvořeném prostředí analyzovány.

[29] SCHNEIER, Bruce. [online]. [cit. 18. 7. 2018]. Dostupné z: https://www.azquotes.com/quote/570047

[30] Pojem uživatele je tady používán pro vyjádření fyzické osoby, která je oprávněna využívat prvky ICT, jednotlivé systémy a aplikace. Z tohoto hlediska se tedy uživatelem rozumí jak osoba s oprávněními správce, tak koncový uživatel.

[31] Předlohou grafu byl graf zveřejněný v: CIA triad methodology. [online]. [cit. 10. 7. 2018]. Dostupné z: https://en.wikipedia.org/wiki/Information_security#/media/File:CIAJMK1209.png

[32] Blíže viz SVOBODA, Ivan. Řešení kybernetické bezpečnosti. Přednáška v rámci CRIF Academy. (23. 9. 2014)

[33] Základní pojmy. [online]. [cit. 10. 7. 2018]. Dostupné z: https://www.kybez.cz/bezpecnost/pojmoslovi

[34] The complete breadth of CGI Cyber Security services. [online]. [cit. 10. 7. 2018]. Dostupné z: https://mss.cgi.com/service-portfolio

[35] 2018 Data Breach Investigation Report. 11th Edition. [online]. [cit. 28. 7. 2018]. Dostupné z: http://www.documentwereld.nl/files/2018/Verizon-DBIR_2018-Main_report.pdf

[36] V rámci jednotlivých útoků zpravidla dochází ke kombinování technik a nástrojů.

[37] 2018 Data Breach Investigation Report. 11th Edition. [online]. [cit. 28. 7. 2018]. Dostupné z: http://www.documentwereld.nl/files/2018/Verizon-DBIR_2018-Main_report.pdf s. 7

[38] Dále jen NÚKIB

[39] Zpráva o stavu kybernetické bezpečnosti za rok 2017. [online]. [cit. 29. 6. 2018]. Dostupné z: https://nukib.cz/download/Zpravy-KB-vCR/Zprava-stavu-KB-2017-fin.pdf

[40] Národní strategie kybernetické bezpečnosti České republiky na období let 2015 až 2020. [online]. [cit. 1. 7. 2018]. Dostupné z: https://www.govcert.cz/download/gov-cert/container-nodeid-998/nskb-150216-final.pdf