Zákony a předpisy upravující kybernetickou bezpečnost

7. Soukromí a bezpečnost v ICT, ochrana dat v kyberprostoru

7.1. Digitální stopa neovlivnitelná

Uvedené

hrozby, či spíše rizika, spočívají velmi často v zanechávání digitálních stop

v kyberprostoru. Digitální stopy, na základě toho, zda mohou, či nemohou

být ovlivněny uživatelem, je obecně možné rozdělit

na stopy ovlivnitelné a neovlivnitelné.

Dělení digitálních stop:

- Digitální

stopa neovlivnitelná

- Informace z počítačového systému;

- připojení k počítačovým sítím, zejména Internetu;

- využívání poskytovaných služeb aj.

- Digitální

stopa ovlivnitelná

- vědomé využití služeb;

- dobrovolné zveřejnění informace

- blogy, fóra

- sociální sítě,

- e-mail,

- datová úložiště,

- cloudové služby aj.

V následující části se budu věnovat některým aspektům jednotlivých digitálních stop a informacím v nich obsažených. Smyslem je upozornit uživatele na to, že jeho jednání v prostředí informačních a komunikačních systémů není tak anonymní, jak si možná myslí.

Ve světě ICT platí jedno pravidlo: pokud kdykoliv cokoliv nahrajete, přenesete, zprostředkujete, vložíte do kyberprostoru, zůstane to tam „navždy“. Vždy bude existovat kopie (vzniklá na základě funkcionality počítačového systému či kopie uložená některým jiným uživatelem) vašich dat. A i když tato data následně odstraníte, k jejich skutečnému, trvalému a nezvratnému odstranění nedojde. Je proto vhodné věnovat pozornost své digitální stopě a informacím či datům, jež za sebou v prostředí kyberprostoru zanecháváme.

7.1.1 Digitální stopa neovlivnitelná

Neovlivnitelné stopy nejčastěji vznikají na základě interakce jednoho počítačového systému s počítačovým systémem jiným nebo na základě funkčnosti počítačového systému (a přidruženého software). Příkladem těchto stop mohou být například informace z operačního sytému (např. hlášení o chybách systému Windows či systémové informace), nebo další informace a data, jež jsou ukládány na základě funkčnosti tohoto systému, aniž by muselo dojít k jejich předání (např. počítačový systém nebyl nikdy připojen k žádné síti či jinému počítačovému systému).[1] Tvrdit zcela nekompromisně, že nelze tyto stopy ovlivnit, by nebylo zcela korektní. V případě, že je uživatel dostatečně zkušený, je schopen celou řadu „neovlivnitelných“ digitálních stop pozměnit, maskovat nebo potlačit (např. prostým anonymním režimem webového prohlížeče, který vypne cookies). Nicméně pohyb uživatele po Internetu se dá sledovat nejrůznějšími způsoby.

IP adresa

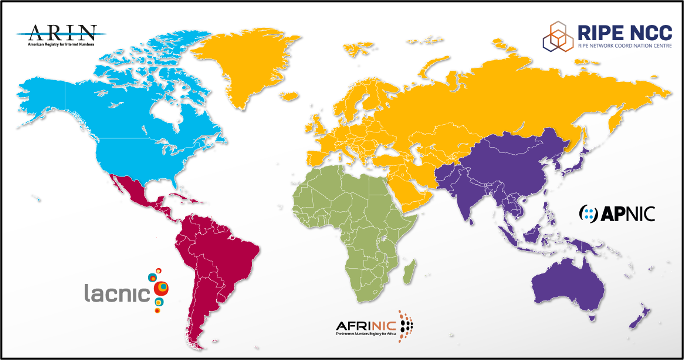

Připojení počítačového systému k Internetu je typickým příkladem relativně neovlivnitelné stopy. IP adresa či MAC adresa, jež jsou předávány spolu s dalšími informacemi ISP. IP adresa není standardně anonymní a počítačový systém ji využívá při komunikaci s jinými počítačovými systémy jakožto jeden z identifikátorů. IP adresy jsou přidělovány hierarchicky, přičemž dominantní roli zde má ICANN, který rozdělil reálný svět na regiony, nad nimiž vykonávají správu regionální internetoví registrátoři (RIR - Regional Internet Registry). Tito registrátoři dostali od ICANN přidělen určitý rozsah IP adres, které přidělují LIRům v rámci svého regionu. Regionální registrátoři jsou rozděleni do následujících pěti teritorií

1. „Euro-asijská“ oblast - RIPE NCC: https://www.ripe.net/

2. „Asijsko pacifická“ oblast – APNIC: https://www.apnic.net/

3. „Severo-americká“ oblast – ARIN: https://www.arin.net/

4. „Jiho-americká“ oblast – LACNIC: http://www.lacnic.net/

5. „Africká“ oblast – AFRINIC: http://www.afrinic.net/

Obrázek - Rozdělení světa mezi RIR

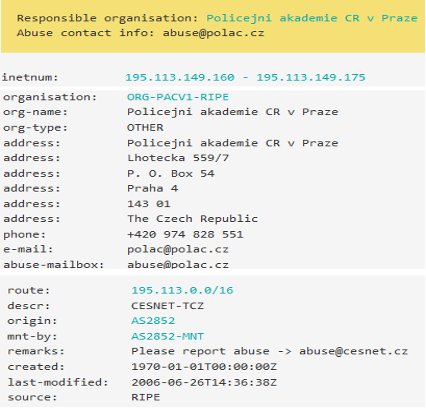

Regionální registrátoři[2] provozují na svých stránkách službu Whois, což je označení pro databázi, v níž jsou evidovány údaje o držitelích IP adres. Tyto databáze obsahují celou řadu informací, na jejichž základě je možné identifikovat např. rozsah používaných veřejných IP adres, kontaktní údaje, abuse kontakt[3], hierarchicky nadřazeného poskytovatele připojení aj. K vlastnímu zjištění „vlastníka“ (operátora, poskytovatele) konkrétní IP adresy je mnohdy možné využít právě těchto volně dostupných databází.[4]

Regionální registrátoři dále rozdělují přidělené IP rozsahy mezi lokální internetové registrátory (LIR - Local Internet Registry). Lokálním registrátorem je zpravidla ISP (v ČR poskytovatel služeb informační společnosti, konkrétně pak poskytovatel připojení, ať veřejný, či neveřejný). Tento registrátor pak může dále svůj rozsah IP adres poskytnout například části své organizace, či jiným subjektům.

Obrázek - Výpis informací z databáze RIR

Na

zkráceném výběru z databáze RIR je zobrazen LIR (v tomto případě sdružení

CESNET, z. s. p. o. využívající rozsah IP adres: 195.113.0.0/16) a organizace,

jíž CESNET přidělil část veřejných adres [Policejní akademie ČR s rozsahem

IP adres 195.113.149.160 – 195.113.149.175. Policejní akademie pak opět může

rozdělit tyto adresy mezi další části organizace (např. fakulty, laboratoře, či

jiné sub sítě, jež spravuje)]. Dle IP adresy a přesného času je možné na

základě hierarchického přidělování adres určit konkrétní počítačový systém.

Informace o připojení koncového počítačového systému (zdroje) k cílovému

počítačovému systému (např. připojení počítače k Internetu a zobrazení si

požadované webové stránky) jsou uchovávány jednotlivými ISP v rámci celé

cesty mezi zdrojem a cílem.

Díky přísným pravidlům definujícím hospodaření s IP adresami a veřejně přístupnými databázemi RIRů, které obsahují informace o držitelích jednotlivých adresových bloků, je možné velmi rychle zjistit, do které sítě patří určitá IP adrea a kdo danou síť provozuje. Provozovatel dané sítě pak díky logování informací ze síťového provozu dokáže identifikovat, kdo (respektive jaký počítačový systém) v konkrétním čase používal konkrétní IP adresu. Toto určení je velmi důležitým zdrojem informací při řešení bezpečnostních incidentů (kybernetických útoků) a při pátrání jejich po zdroji (původci).

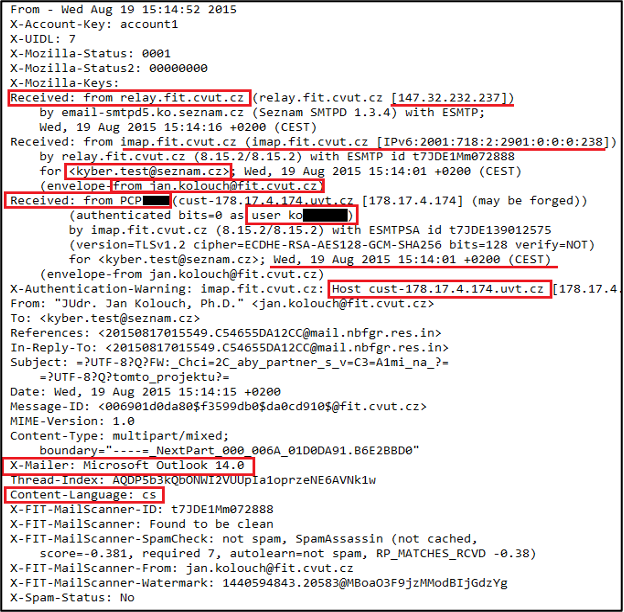

E-mail jakožto jedna z nejčastěji využívaných služeb v prostředí Internetu rozhodně není anonymní službou. Zpráva, která je odeslána od zdroje k cíli (adresátovi), v sobě typicky nese celou řadu informací, které mohou identifikovat jednak poskytovatele služby (e-mailu), tak i poskytovatele připojení zařízení, z nějž byl e-mail odeslán. Tyto informace nejsou zobrazeny v těle zprávy (tedy textu, který odesíláme konkrétní osobě), ale ve zdrojovém kódu (hlavičce) zprávy. Z toho zdrojového kódu je například možné zjistit cestu přes servery, skutečného odesílatele, zdrojové jméno počítače, název počítače, čas odeslání zprávy (včetně časové zóny) používaný operační systém, mailového klienta aj. Níže je uvedený příklad hlavičky přeposlaného[5] podvodného e-mailu s vyznačením potenciálně zajímavých informací.

Obrázek - Zobrazení informací z hlavičky e-mailové zprávy

Web browser

Webový prohlížeč je další aplikací, která standardně předává informace o uživateli a jeho počítačovém systému, počítačovému systému (serveru) navštívené stránky. Tento server pak v rámci dotazu od klienta zjistí například referer (což je stránka, ze které uživatel přichází), používaný webový prohlížeč a operační systém (včetně přesné verze), cookies, flash cookies, historie, cache aj.

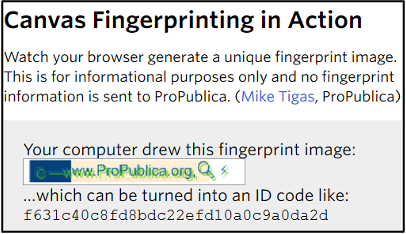

Kromě IP adresy jsou to právě mimo jiné i soubory cookies[6], jež pomáhají vytvořit „otisk“ („fingerprint“) uživatelova počítačového systému (počítače, smartphonu aj.). Tento otisk umožňuje určit konkrétní počítačový systém[7], a to i v případě, že uživatel používá jiný webový prohlížeč, či promaže cookies, přihlašuje se z jiné IP adresy, atd.

Jeden z mnoha v současnosti požívaných způsobů tvorby „fingerprintingu“ je canvas fingerprinting.[8] Canvas fingerprinting funguje tak, že navštívený webserver nařídí webovému prohlížeči uživatele „nakreslit skrytý obrázek“. Tento obrázek je unikátní pro ten který webový prohlížeč a počítačový systém. Nakreslený obrázek je pak převeden do ID kódu, který je na webovém serveru uchován pro případ, že by jej uživatel navštívil znovu.[9]

Obrázek - Ukázka Canvas Fingerprintingu

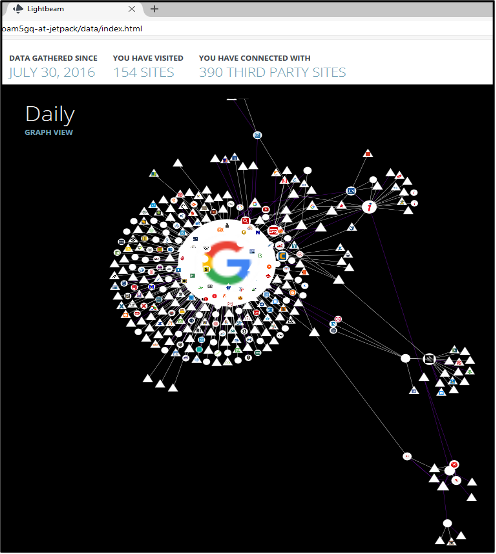

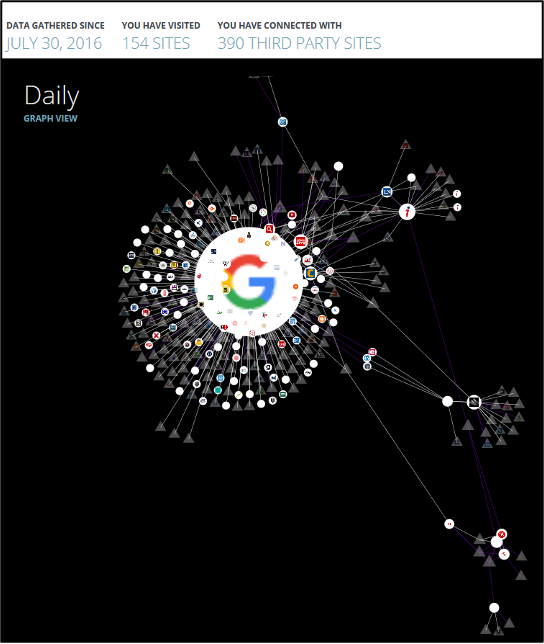

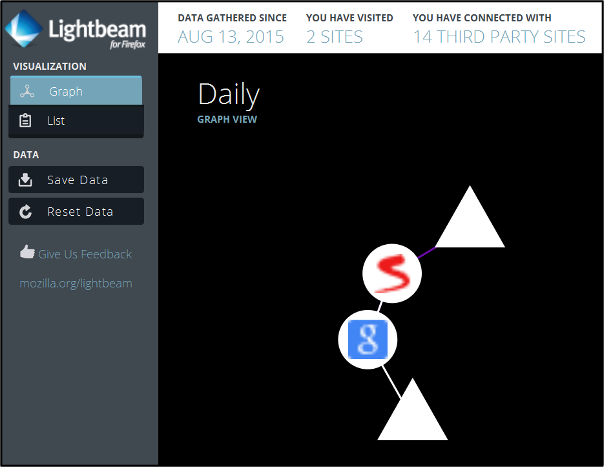

Kromě fingerprintingu je u webového prohlížeče dále zajímavé sledovat předávání informací třetím stranám (jak subjektům, tak službám, které informace o uživateli mohou dále využít). Toto předávání se standardně děje na základě smluvních podmínek uzavřených s ISP. Každý koncový uživatel může například využít aplikaci Light Beam[10], která zobrazí všechny stránky, se kterými na webu uživatel (mnohdy nevědomky) komunikuje (dochází k předávání dat třetím stranám). Předávání informací o uživatelích třetím stranám rozhodně není něco výjimečného, naopak, v digitálním světě se jedná o samozřejmost a „nezbytný předpoklad“ pro fungování řady ISP.

1. První snímek zobrazuje činnost Firefoxu za období od 30. července 2016 do 4. srpna 2016. V daném období došlo k navštívení 154 stránek a došlo k propojení na 390 stránek třetích stran.

2. Druhý printscreen zobrazuje stejnou mapu, avšak odfiltrovává stránky třetích stran, které jsou znázorněny pomocí trojúhelníků.

3. Poslední printscreen zobrazuje aplikaci LightBeam po vyčištění a zobrazení následujících stránek: www.seznam.cz; www.google.com;

Ostatní aplikace

V následující části textu se částečně zaměřím na smart devices (smartphone, tablet aj.) a aplikace spojené s vlastní činností „smart devices“. Cíleně si vybírám právě tato zařízení, neboť se jedná o počítačové systémy, do kterých uživatelé instalují asi největší množství programů (velmi často neověřených, pouze doporučených „kamarádem“). Právě tato zařízení, která mimo jiné i díky smluvním podmínkám, nemusí být pod plnou kontrolou uživatele, administrátora aj., představují bezpečnostní riziko a to jak pro uživatele koncového, tak pro společnost (organizaci).

Z již dříve zmíněného statistického průzkumu[11] vyplývá, že průměrně strávíme na Internetu: 4,4 hod. (přístup přes počítač v podobě stolního PC či notebooku aj.) a 2,7 hod (přístup skrze mobilní zařízení) denně. V případě počítače je zpravidla bezpečnost zařízení zajištěna, avšak mobilní zařízení (smartphone, tablet aj.) běžně nemají nastavené politiky týkající se možné instalace software (ať již z důvěryhodných, či nedůvěryhodných zdrojů) a mnohdy chybí i základní ochrana v podobě antivirového programu.[12]

Koncový uživatel si právě primárně do zařízení s OS Android má možnost nainstalovat software, který bude předávat (dalším subjektům) a uchovávat informace o jeho činnosti, a to včetně uchování a předání obsahu přenášených informací. Služba Obchod Play, která je společností Google v rámci OS Android poskytována, umožňuje jakémukoli vývojáři nastavit pravidla toho, co má daná aplikace např. sbírat a kam má tato data posílat.

Osobně se domnívám, že není chybou umožňovat vývojářům a tvůrcům aplikací získávat dostatečné informace o svých aplikacích, jejich funkčnosti atd. Pokud bychom sběr těchto informací regulovali, pak nepochybně budeme regulovat a brzdit možný pokrok a následný vývoj těchto a jiných aplikací. Na straně druhé však stojí útočníci, kteří díky tomu, že ve službě Obchod Play nedochází k ověřování a prověřování aplikací, mohou nabízet malwarem infikované aplikace, po jejichž instalaci do koncového počítačového systému může dojít například i k získání kontroly nad smartphonem koncového uživatele.

Určení počítačového systému na základě informací z jeho komponent

Jedním z unikátních, avšak za určitých okolností změnitelných, identifikátorů počítačového systému, je MAC adresa, která je pevně svázána se síťovou kartou počítačového systému. Síťová karta není však jedinou hardwarovou komponentou, která je schopna předávat unikátní identifikátor počítačového systému jinému počítačovému systému.

Vědci z Princenton University zjistili, že počítačový systém je možné identifikovat například i na základě informací o baterii tohoto systému, přičemž webové prohlížeče jsou nezbytnou součástí předávání těchto informací.[13]

V praxi je užíván postup, který využívá možnosti HTML5. Součástí tohoto standardu je totiž funkce, která umožňuje webovým stránkám (resp. web serveru) zjistit stav baterie počítačového systému, který na ně přistupuje (předávány jsou informace o tom, kolik procent baterie zbývá, za jak dlouho se přibližně vybije nebo nabije). Představa vlastníků web serverů je taková, že uživateli, kterému se vybíjí baterie, bude zobrazena úsporná verze webové stránky. Dva skripty, které popsali právě vědci z Princeton University, data o baterii už skutečně využívají, zároveň sbírají další informace - například IP adresu nebo otisk z canvas fingerprinting. Takové kombinace už mohou poskytnout velmi přesnou identifikaci počítačového systému.[14]

7.1.2 Digitální stopa ovlivnitelná

Digitální stopa ovlivnitelná představuje veškeré informace, které o sobě uživatel sám dobrovolně předá jiné osobě (ať fyzické či právnické, nebo i např. ISP). Pod pojmem předání si je třeba představit celou řadu činností, které mohou spočívat například v odeslání e-mailu, přidání příspěvku do diskuse, fóra, zveřejnění jakýchkoli médií (foto, video, audio aj.) v rámci sociálních sítí, atd. Dále pod tento pojem spadají i registrace a využívání všech představitelných služeb v rámci kyberprostoru [např. operační systémy, e-maily (včetně freemailu), sociální sítě, seznamky, P2P sítě, chaty, blogy, BBS, webové stránky, cloudové služby, datová úložiště aj.].

Digitální stopy ovlivnitelné jsou stopami, nad kterými může mít uživatel relativní kontrolu a je pouze na něm, jaké informace o sobě hodlá zpřístupnit jiným. Je však třeba upozornit na již uvedenou premisu: jakákoli data či informace vložené do kyberprostoru již v kyberprostoru zůstanou.

Teoreticky by bylo možné definovat i kategorii hypoteticky ovlivnitelných stop, což je svým způsobem oxymóron, nicméně tato kategorie zahrnuje jisté skutečnosti, na které může mít uživatel teoreticky vliv, tedy je schopen je ovlivnit, ale běžně to nedělá, neboť by de facto značně omezil možnosti svého fungování v digitálním světě. Mezi tyto stopy by pak bylo možné zařadit například používání služeb největších ISP (Microsoft, Apple, Google, Facebook aj.), u nichž je využívání služby podmíněno odsouhlasením smluvních podmínek (EULA), které umožňují těmto ISP získávat značné množství informací. Dále je pak do těchto stop možné zahrnout i stopy, jež vznikly např. korelací neovlivnitelných a ovlivnitelných stop; informace, jež o nás zveřejní jiní uživatelé; data, jež jsou zrcadlena; EXIF data[15]

[1] Neboli převážně informace, které se o činnosti uživatelů logují a archivují na místech, k nimž nemá uživatel přístup a nemá je pod kontrolou [např. uživatel není schopen smazat logy prokazující jeho aktivitu (např. přístup, odesílání e-mailu aj.) na mail serveru]. Na vlastním počítači může uživatel ovlivňovat uložená data a informace. Je oprávněn mazat (např. historii, e-maily aj.), editovat aj.

[2] Regional internet registries. [online]. [cit.4.8.2015]. Dostupné z: https://www.nro.net/about-the-nro/regional-internet-registries

[3] Jedná se o kontakt, na nějž se uživatel může obrátit, pokud je mu z dané IP adresy, nebo rozsahu adres způsobována újma (dochází např. ke kybernetickému útoku v podobě spamu, phishingu aj.). Jde o kontakt nejbližší zdroji útoku.

[4] Nejedná se však o databáze jediné. Existuje celá řada služeb, jež nabízejí stejné informace. Jako příklad uvádím i další databáze: http://whois.domaintools.com/; https://www.whois.net/; http://www.nic.cz/whois/; https://whois.smartweb.cz/ aj.

[5] e-mail byl přeposlán z adresy: jan.kolouch@fit.cvut.cz na e-mail: kyber.test@seznam.cz

[6] V protokolu HTTP označuje pojem cookie malé množství dat, která odešle navštěvovaný webserver (zjednodušeněji: navštěvovaná webová stránka) webovému prohlížeči, který je následně uloží na počítači uživatele. Tato data jsou pak zpětně posílána webovému serveru, při každém navštívení téhož serveru.

[7] Pokud si chce uživatel zjistit více informací o tom, co o jeho činnosti prozrazuje webový prohlížeč, doporučuji následující URL: http://panopticlick.eff.org , http://browserspy.dk/, http://samy.pl/evercookie.

[8] ANGWIN, Julia. Meet the Online Tracking Device That is Virtually Impossible to block. [online]. [cit.10.6.2016]. Dostupné z: https://www.propublica.org/article/meet-the-online-tracking-device-that-is-virtually-impossible-to-block

[9] Ukázka Canavas fingerprintingu. Test, ukazující otisk Vašeho webového prohlížeče, je možné vyzkoušet v rámci článku ANGWIN, Julia. Meet the Online Tracking Device That is Virtually Impossible to block. [online]. [cit.10.6.2016]. Dostupné z: https://www.propublica.org/article/meet-the-online-tracking-device-that-is-virtually-impossible-to-block

[10] Aplikace umožňuje grafické zobrazení propojování jednotlivých služeb a předávání informací třetím stranám. Jedná se o doplněk webového prohlížeče Firefox, který je dostupný na: https://www.mozilla.org/en-US/lightbeam/.

[11] Digital, Social & Mobile Worldwide in 2015. [online]. [cit.9.8.2015]. Dostupné z: http://www.slideshare.net/wearesocialsg/digital-social-mobile-in-2015?ref=http://wearesocial.net/blog/2015/01/digital-social-mobile-worldwide-2015/

[12] Přičemž je třeba uvést, že např. ze zprávy vydané společností Kaspersky Lab vyplývá, že existuje více než 340 000 druhů malware určeného primárně pro mobilní zařízení. Kaspersky Lab dále uvádí, že 99 % tohoto malware cílí na zařízení s operačním systémem Android. Je třeba uvést, že toto cílení je naprosto pochopitelné, neboť variabilita jednotlivých zařízení a verzí OS Android je značná (některé zprávy uvádí, že Android OS využívá více jak 24 000 druhů různých zařízení).

Blíže viz např.:

The very first mobile malware: how Kaspersky Lab discovered Cabir. [online]. [cit.1.8.2016]. Dostupné z: http://www.kaspersky.com/about/news/virus/2014/The-very-first-mobile-malware-how-Kaspersky-Lab-discovered-Cabir

Dále: Interesting Statistics On Mobile Strategies for Digital Transformations. [online]. [cit.15.7.2016]. Dostupné z: http://www.smacnews.com/digital/interesting-statistics-on-mobile-strategies-for-digital-transformations/

The fragmentation of Android has new records: 24 000 different devices. [online]. [cit.15.7.2016]. Dostupné z: http://appleapple.top/the-fragmentation-of-android-has-new-records-24-000-different-devices/

[13] Blíže viz ENGLEHARDT, Steven a Ardvin NARAYANAN. Online tracking: A 1-million-site measurement and analysis. [online]. [cit.5.8.2016]. Dostupné z: http://randomwalker.info/publications/OpenWPM_1_million_site_tracking_measurement.pdf

[14] Blíže viz VOŽENÍLEK, David. Promazání „sušenek“ nepomůže, na internetu vás prozradí i baterie. [online]. [cit.4.8.2016]. Dostupné z: http://mobil.idnes.cz/sledovani-telefonu-na-internetu-stav-baterie-faz-/mob_tech.aspx?c=A160802_142126_sw_internet_dvz

[15] EXIF - Exchangeable image file format. Jedná se o formát metadat, která jsou vkládána do digitálních fotografií, digitálními fotoaparáty. Tato metadata mohou například:

- Značku a model fotoaparátu.

- Datum a čas pořízení snímku.

- GPS pozici.

- Informace o autorovi (osobě, která si fotoaparát zaregistrovala).

- Nastavení fotoaparátu.

- Náhled snímku aj.