Zákony a předpisy upravující kybernetickou bezpečnost

5. Systém řízení bezpečnosti informací

5.2. Řízení rizik

Dle čl. 7 NIS má každý členský stát přijmout národní strategii pro bezpečnost sítí a informačních systémů, ve které vymezí strategické cíle a příslušná politická a regulační opatření s cílem dosáhnout vysoké úrovně bezpečnosti sítí a informačních systémů a udržovat ji. Předmětem národní strategie pro bezpečnost sítí a informačních systémů jsou především následující cíle a opatření:

|

a) |

cíle a priority národní strategie pro bezpečnost sítí a informačních systémů; |

|

b) |

správní rámec pro naplnění cílů a priorit vnitrostátní strategie pro bezpečnost sítí a informačních systémů, včetně úlohy a povinností vládních orgánů a dalších relevantních subjektů; |

|

c) |

stanovení opatření týkajících se připravenosti, reakce a obnovy, včetně spolupráce veřejného a soukromého sektoru; |

|

d) |

vymezení vzdělávacích, informačních a školicích programů souvisejících s vnitrostátní strategií pro bezpečnost sítí a informačních systémů; |

|

e) |

vymezení výzkumných a rozvojových plánů souvisejících s národní strategií pro bezpečnost sítí a informačních systémů; |

|

f) |

plán posouzení rizik pro určení rizik; |

|

g) |

seznam různých subjektů zapojených do provádění národní strategie pro bezpečnost sítí a informačních systémů. |

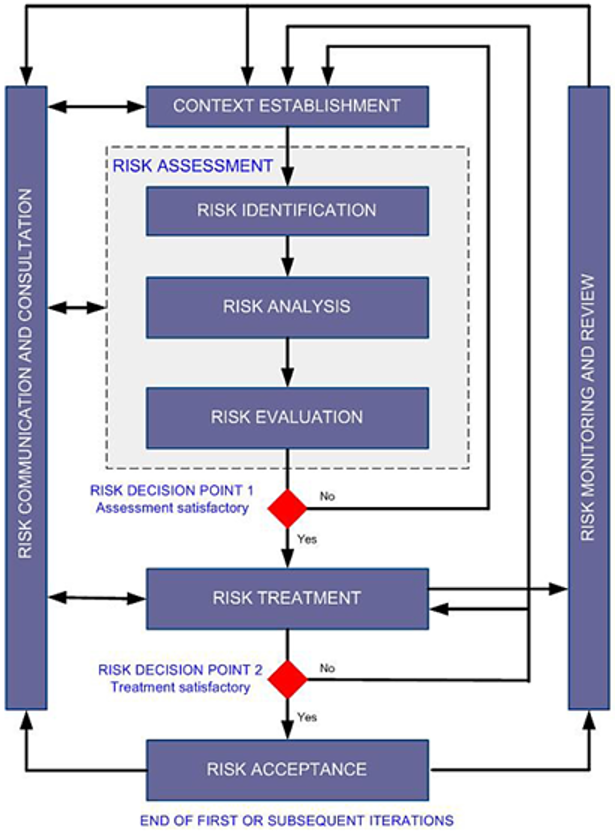

Dle české legislativy se hodnocením rizik rozumí celkový proces identifikace, analýzy a vyhodnocení rizik.

Procesu hodnocení rizik se věnuje např. ISO/IEC 27005, kde je tento proces demonstrován.

Obrázek: Demonstrace hodnocení rizik v ISMS[1]

I v rámci procesu hodnocení rizik je třeba respektovat model PDCA, který je však přizpůsoben pro hodnocení rizik.[2]

|

ISMS proces |

Proces hodnocení rizik v ISMS |

|

Plan |

Vytvoření kontextu Odhad rizika Vypracování plánu zvládání rizika Přijetí rizika |

|

Do |

Implementace plánu zvládání rizika |

|

Check |

Nepřetržité sledování a revize rizik |

|

Act |

Udržování a zlepšování procesu hodnocení a řízení rizik Řídící proces |

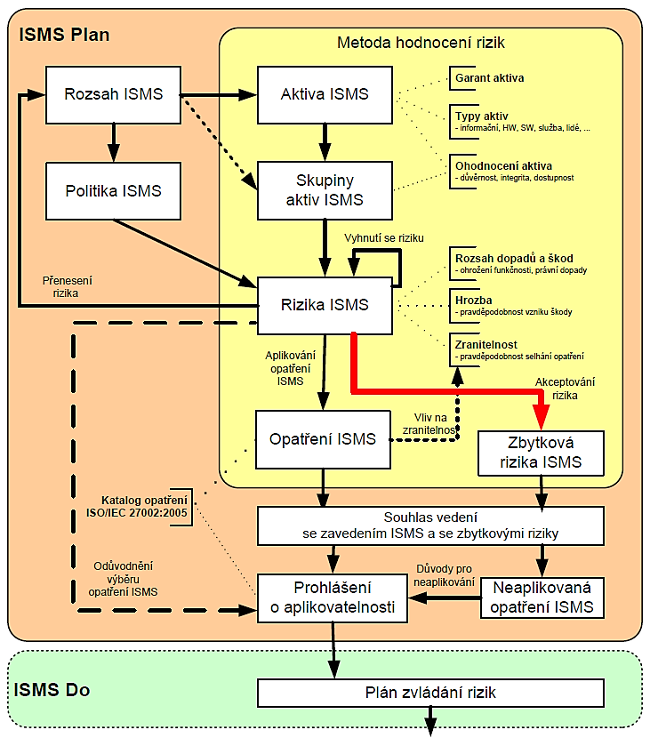

Pokud jde o vlastní řízení rizik, pak je možné tento proces graficky znázornit následovně:

Obrázek: Řízení rizik v procesu ISMS[3]

Hodnota rizika je nejčastěji vyjádřena jako funkce, kterou ovlivňuje dopad, hrozba a zranitelnost. Pro vlastní hodnocení rizika lze využít například následující funkci:

Riziko = dopad * hrozba * zranitelnost

V případě, že povinná osoba využívá metodu pro hodnocení rizik, která nerozlišuje hodnocení hrozby a zranitelnosti, je možné stupnice pro hodnocení hrozeb a zranitelností sloučit. Sloučení stupnic by nemělo vést ke ztrátě schopnosti rozlišení úrovně hrozby a zranitelnosti. Za tímto účelem lze použít například komentář, který zřetelně vyjádří jak úroveň hrozby, tak i úroveň zranitelnosti. Obdobně se postupuje i v případech, kdy povinná osoba používá jiný počet úrovní pro hodnocení dopadů, hrozeb, zranitelností a rizik.[4]

Příloha č. 3 VoKB dále uvádí používané stupnice pro hodnocení hrozeb, zranitelností a rizik.

|

Úroveň |

Popis |

|

Nízká |

Hrozba neexistuje nebo je málo pravděpodobná. Předpokládaná realizace hrozby není častější než jednou za 5 let. |

|

Střední |

Hrozba je málo pravděpodobná až pravděpodobná. Předpokládaná realizace hrozby je v rozpětí od 1 roku do 5 let. |

|

Vysoká |

Hrozba je pravděpodobná až velmi pravděpodobná. Předpokládaná realizace hrozby je v rozpětí od 1 měsíce do 1 roku. |

|

Kritická |

Hrozba je velmi pravděpodobná až víceméně jistá. Předpokládaná realizace hrozby je častější než jednou za měsíc. |

Obrázek: Stupnice pro hodnocení hrozeb

|

Úroveň |

Popis |

|

Nízká |

Zranitelnost neexistuje nebo je zneužití zranitelnosti málo pravděpodobné. Jsou zavedena bezpečnostní opatření, která jsou schopna včas detekovat možné zranitelnosti nebo případné pokusy o jejich zneužití. |

|

Střední |

Zneužití

zranitelnosti je málo pravděpodobné až pravděpodobné. |

|

Vysoká |

Zneužití zranitelnosti je pravděpodobné až velmi pravděpodobné. Bezpečnostní opatření jsou zavedena, ale jejich účinnost nepokrývá všechny potřebné aspekty a není pravidelně kontrolována. Jsou známé dílčí úspěšné pokusy o překonání bezpečnostních opatření. |

|

Kritická |

Zneužití zranitelnosti je velmi pravděpodobné až víceméně jisté. |

Obrázek: Stupnice hodnocení zranitelností

|

Úroveň |

Popis |

|

Nízké |

Riziko je považováno za akceptovatelné. |

|

Střední |

Riziko může být sníženo méně náročnými opatřeními nebo v případě vyšší náročnosti opatření je riziko akceptovatelné. |

|

Vysoké |

Riziko je dlouhodobě nepřípustné a musí být zahájeny systematické kroky k jeho odstranění. |

|

Kritické |

Riziko je nepřípustné a musí být neprodleně zahájeny kroky k jeho odstranění. |

Obrázek: Stupnice pro hodnocení rizik

[1] ISO/IEC 27005 s. 8

[2] ISO/IEC 27005 s. 9

[3] POŽÁR, Josef a Luděk NOVÁK. Pracovní příručka bezpečnostního manažera. Praha: AFCEA, 2011. ISBN 978-80-7251-364-2, s. 12 případně: POŽÁR, Josef a Luděk NOVÁK. Systém řízení informační bezpečnosti. [online]. [cit. 6. 7. 2018]. Dostupné z: https://www.cybersecurity.cz/data/srib.pdf s. 5

[4] Viz příloha č. 3 odst. 5 k VoKB