Komplexní zabezpečení sítě

2. Systémy detekce narušení (IDS)

2.3. Architektury implementace systémů detekce narušení

Vzhledem k různým existujícím typům IDS se jejich implementace může lišit systém od systému a síť od sítě. Je známo, že IDS založený na signaturách se zaměřuje na signatury známých útoků a zranitelností a využívá rozsáhlou databázi k sestavení svých pravidel a detekci narušení. Taková implementace však nemusí být pro námi spravovanou síť vhodná. Zde je prvním krokem pochopení potřeb ochrany sítě a systémů, určení jejich hlavních priorit a cílů.

Na druhou stranu IDS založené na anomáliích využívají běžný pracovní stav sítě a systémů, aby správně identifikovaly abnormální chování a dospěly k závěru, zda je skutečně způsobeno narušením, nebo se stále jedná o normální chování sítě. Opět je zapotřebí předchozí plán, v němž musí být systém a síť zdokumentovány a nakonfigurovány do systému IDS, aby mohl rozpoznat vzorce chování.

V dnešní době se také běžně setkáváme s IDS pracujícími se strojovým učením. Zde je opět nutné shromáždit informace o běžné funkci sítě a jejích systémů, aby bylo možné stroj naučit správným a běžným pracovním stavům ještě před jeho konečným použitím.

Stejně jako implementace firewallu se může lišit i implementace IDS, který může být umístěn na hranici nebo v rámci sítě.

Nejběžnější implementací IDS je jeho umístění na hranici mezi soukromou a veřejnou sítí. Jelikož se jedná o jeden z hlavních kritických bodů sítě, je jeho monitorování a analýza klíčová pro udržení dobré úrovně zabezpečení a zabránění neoprávněnému přístupu do vnitřní sítě a systémů (obrázek 13). Umístěním IDS na toto místo je monitorován a kontrolován veškerý příchozí a odchozí provoz, což však také vyžaduje vyšší výpočetní výkon a schopnost vypořádat se s velkým množstvím provozu. Protože kontroluje přístup do veřejné sítě, bude mít nízký výkon IDS za následek také nízký výkon komunikace s vnějšími sítěmi, běžně s internetem.

Obrázek 13 - Instalace systému IDS mezi vnitřní a vnější sítí

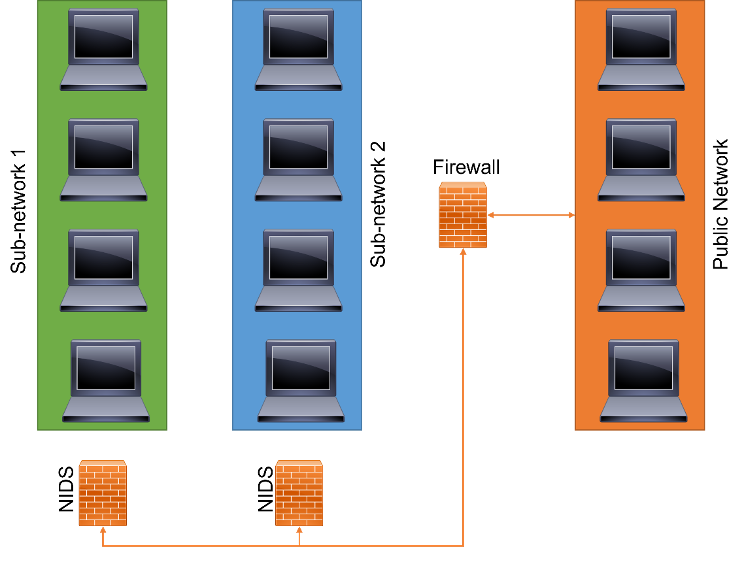

Na hranicích síťových segmentů nebo sítí LAN lze také nalézt různé systémy IDS, které monitorují a analyzují provoz mezi nimi. Toto provedení se obvykle vyskytuje v případě propojení mezi podnikovými sítěmi a sítěmi kritických systémů, kdy každý segment může mít svůj vyhrazený a specifický server IDS (obrázek 14).

Obrázek 14 - Instalace IDS na hranici segmentů LAN

V případě hostitelského IDS se zaměřuje na ochranu jednoho hostitele. Tento typ implementační architektury je vhodný pro ochranu konkrétních serverů nebo počítačů, které jsou snadným cílem útoků. Vzhledem k tomu, že se jedná o hostitelský systém, instalace agenta IDS se provádí na samotném serveru nebo počítači, kde je potřeba, aby měl dostatečný výpočetní a paměťový výkon. Tato architektura není vhodná pro všechna zařízení, protože ne všechna jsou schopna zvládnout analýzu velkého objemu síťového provozu a měla by být implementována pouze pro jednotlivé servery a kritické počítače. Použití architektury založené na hostiteli navíc vyžaduje existenci vyhrazeného serveru IDS, který by komunikoval s každým z existujících agentů IDS. V závislosti na počtu sledovaných hostitelů se zvýší i množství dat o síťovém provozu a může dojít k zahlcení sítě komunikací IDS, což sníží jeho výkonnost.

Implementace síťového IDS přináší efektivnější analýzu a monitorování, pokud síť zahrnuje větší počet hostitelů a pokud se zaměřujeme na kritické infrastruktury s nižším výpočetním výkonem zařízení. Na základě samotné analýzy síťového provozu nepotřebuje architektura založená na síti používat agenty IDS implementované na hostitelích, a v důsledku toho také není v síti generován komunikační provoz IDS. Tento typ architektury využívá jeden nebo více vyhrazených serverů instalovaných v síti, které shromažďují a analyzují data síťového provozu a identifikují jeho abnormální chování nebo abnormální vzorce provozu, aby bylo možné odhalit narušení ze strany neautorizovaných agentů.

Přestože existují tři hlavní architektury implementace IDS, většina vědců a výzkumníků v této oblasti tvrdí, že nejlepší řešení IDS spočívá v kombinaci předchozích tří architektur. Použití různých typů a implementačních architektur přináší vyšší míru detekce narušení a následně i vyšší úroveň bezpečnosti.

Kombinace HIDS a NIDS navíc umožňuje monitorovat celou síť, přičemž zvláštní pozornost je věnována kritickým serverům nebo počítačům, které ukládají nebo poskytují důležitá data a služby uživatelům sítě.