Komplexní zabezpečení sítě

2. Systémy detekce narušení (IDS)

2.2. Typy a charakteristiky systémů detekce narušení

Z historického hlediska existují různé typy systémů detekce narušení, které se dělí podle své povahy a způsobu fungování. Podle různých vědců je lze rozdělit do dvou hlavních kategorií: Na základě signatur a na základě anomálií:

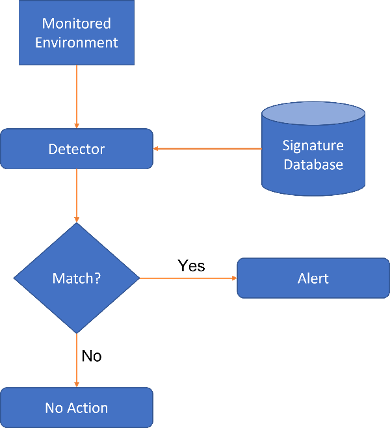

· Přístupy založené na signaturách jsou navrženy na základě známých vzorů útoků a používají se jako sady pravidel, například ty, které používá Snort IDS. Příchozí provoz je pak porovnáván s těmito pravidly, aby bylo možné identifikovat abnormální provoz mezi normálním provozem (obrázek 9).

Obrázek 9 - Schéma IDS založené na podpisu

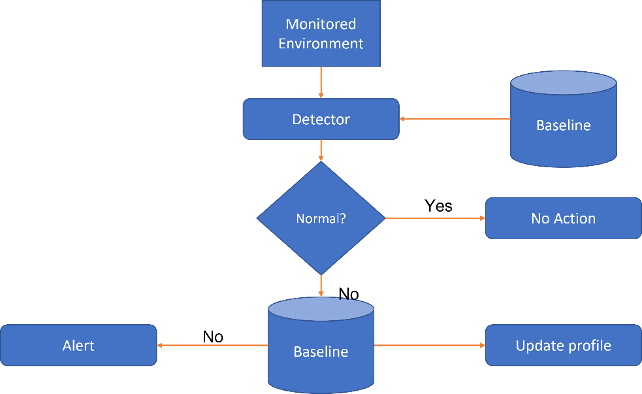

· Na rozdíl od předchozí kategorie jsou metody založené na anomáliích založeny na myšlence normálních profilů chování a při detekci narušení označují odlišné profily. Tento typ přístupu často vrací vysokou míru falešných poplachů při detekci nových útoků (obrázek 10).

Obrázek 10 - Schéma IDS založené na anomáliích

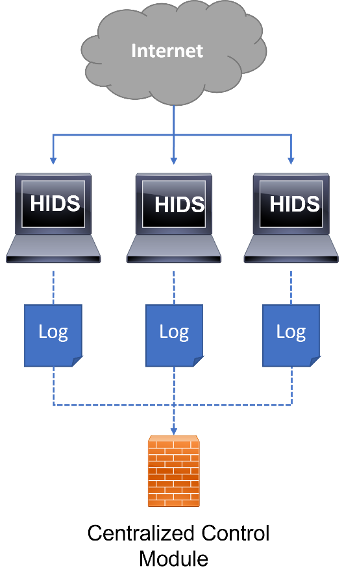

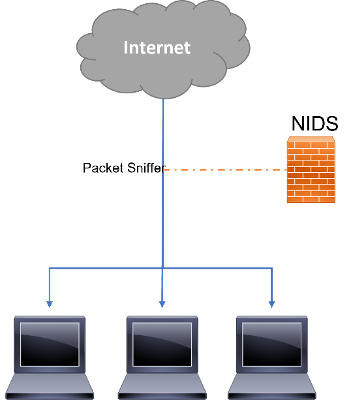

Systémy IDS se také běžně dělí na hostitelské (HIDS) (obrázek 11) a síťové (NIDS) (obrázek 12). Při porovnání je zřejmé, že systém IDS založený na hostiteli přebírá odpovědnost za sledování chování jednoho hostitele, zatímco systém IDS založený na síti shromažďuje důkazy prostřednictvím dat o síťovém provozu. Někteří vývojáři považují kombinaci těchto dvou kategorií IDS za nejlepší způsob ochrany počítačových sítí proti kybernetickým útokům, ačkoli jsou zatím příliš nevyzrálé na to, aby byly široce nasazeny. Také je možné identifikovat slabé místo HIDS, které je třeba vylepšit, kdy v případě napadení hostitele nemusí správně odhalit narušení.

Obrázek 11 - Schéma IDS založené na hostiteli

V běžných systémech IDS je zcela akceptováno paradigma odepření přístupu ke škodlivým paketům jejich zahozením nebo jejich kořenovým kódem.

Stejně jako u jiných mechanismů počítačové bezpečnosti, i u systémů detekce narušení existují určité výhody a nevýhody, které je třeba vzít v úvahu před jejich instalací a konfigurací. Je důležité zdůraznit, že tradiční IDS nemusí být vhodné pro všechny počítačové systémy a sítě. Dobrým příkladem jsou kritické infrastruktury, jako je například systém rozvodu vody. Systém IDS, který pracuje 24 hodin denně a zásobuje pitnou vodou velká města a země, musí být pečlivě vybrán a implementován, protože může způsobit narušení komunikace a následně ohrozit lidské životy. Zde je důležité zdůraznit existující slabiny a zvláštní charakteristiky těchto kritických systémů, které je třeba vzít v úvahu. Příklad hlavních komponent SCADA, jako jsou PLC a RTU, mají obvykle nízké výpočetní a paměťové schopnosti, takže nejsou vhodné pro přidělení HIDS, který musí být instalován na samotném hostiteli, aby mohl být analyzován. Naproti tomu snímače NIDS mohou být instalovány v odděleném stroji připojeném k síti, který má být monitorován. Takový přístup lze snadno integrovat se systémem SCADA, kde je nutné porozumět komunikačním protokolům a analyzovat je. V současných implementacích jsou však komunikační protokoly SCADA, které byly původně navrženy pro práci v sériové komunikaci, vloženy do užitečných zátěží paketů TCP.

Obrázek 12 - Schéma IDS založené na síti

Z hlubšího pohledu jsou přístupy založené na signaturách navrženy na základě známých vzorů útoků, které se používají jako sady pravidel. Příchozí provoz je pak porovnáván s těmito pravidly, aby bylo možné identifikovat abnormální provoz mezi normálním provozem. V kontrastu s předchozí kategorií se u anomálií často vrací vysoká míra falešných poplachů, pokud není chování systému v systému IDS správně nakonfigurováno. V konkrétním případě kritického systému je vzhledem k jeho citlivé povaze běžné chování a konfigurace systému vždy důkladně zdokumentována a aktualizována.

Kromě předchozích klasifikací se běžně setkáváme se systémy IDS rozdělenými na hostitelské (HIDS) a síťové (NIDS). Při porovnávání se systém IDS založený na hostiteli stará o sledování chování jednoho hostitele, zatímco systém IDS založený na síti shromažďuje důkazy prostřednictvím analýzy dat o síťovém provozu. Mnozí vědci považují kombinaci těchto dvou kategorií IDS za nejlepší způsob ochrany vodovodních distribučních systémů před kybernetickými útoky, i když jsou zatím příliš nevyzrálé na to, aby byly široce nasazeny.

V těchto klasifikacích je také možné identifikovat slabé místo systému HIDS, které je třeba zlepšit, když může selhat při správném odhalení narušení v případě, že je hostitel kompromitován. Kromě toho by měl být HIDS nainstalován na samotném hostiteli nebo používat agenta, což samo o sobě není v kritickém síťovém prostředí zcela praktické, protože mnoho jeho zařízení má nízký výpočetní a energetický výkon. Kromě toho HIDS také zvyšuje objem provozu v síti a zatěžuje ji informačními pakety IDS, což opět může systému způsobit více problémů než pomoci.

V běžných systémech IDS je zcela akceptováno paradigma odepření přístupu ke škodlivým paketům jejich zahozením nebo jejich kořenovým kódem. V sítích vodovodních systémů je však takové paradigma vzhledem k jejich kritické povaze nepřijatelné. Kritické systémy vyžadují pravidelnou a nepřetržitou komunikaci mezi zařízeními a řídicími jednotkami, kde nedostupný kořen nebo paket může ohrozit celý systém, což může mít katastrofální následky.