Komplexní zabezpečení sítě

1. Firewalls

1.4. Topologie a architektury brány firewall

Firewally, které se obvykle nacházejí na hranici mezi veřejnou a soukromou sítí, lze stále používat ke zvýšení bezpečnosti konkrétních síťových segmentů v rámci sítě. Běžně se s nimi setkáváme nejen k oddělení soukromých sítí LAN, ale také například k oddělení kritických systémů od internetu a firemních sítí. Na základě této myšlenky a podle mnoha různých typů firewallů existují také různé topologie a architektury implementace:

· Hostitel se dvěma domény

V této architektuře se používá počítač s názvem "dual-homed host" umístěný mezi vnitřní a vnější sítí, obvykle Internetem. Tento počítač je tak pojmenován proto, že má dvě různá síťová rozhraní, pro každou připojenou síť jedno. Stejně jako u prvního způsobu implementace proxy, ani zde neexistuje žádná jiná komunikační cesta, což nutí veškerý provoz procházet přes hostitele a vyhnout se přímému spojení mezi vnitřní a vnější sítí. Hlavní výhodou tohoto přístupu je, že poskytuje větší kontrolu nad síťovým provozem a snadnější správu. Na druhou stranu je tento přístup zranitelný v tom smyslu, že pokud je hostitel napaden, může to způsobit kritický bezpečnostní problém. Tento typ architektury se obvykle používá u proxy firewallů.

· Prověřený hostitel

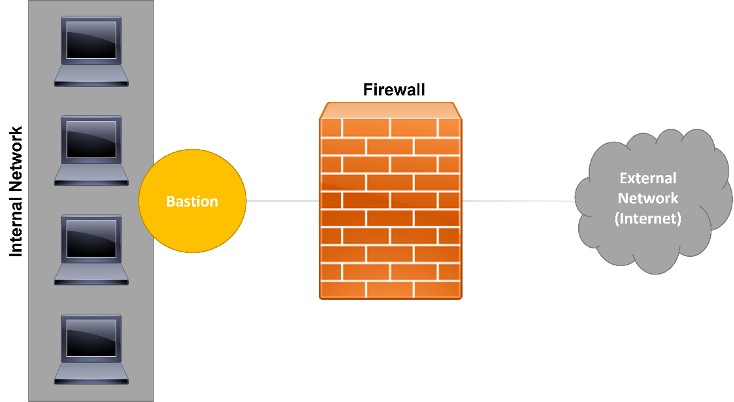

V architektuře stíněného hostitele se místo jednoho hostitele umístěného mezi vnitřní a vnější sítí používají dva různí hostitelé, z nichž jeden plní roli směrovače do Internetu (stíněný směrovač) a druhý roli vnitřního směrovače (bastionový hostitel) (obrázek 6).

Obrázek 6 - Zobrazení architektury stíněného hostitele

Zaměřuje se na hostitele bastionu a neumožňuje přímou komunikaci na obou stranách, takže komunikace probíhá následovně: vnitřní síť - hostitel bastionu - stínící směrovač - vnější síť a naopak. V tomto případě funguje směrovač na základě filtrování paketů, přičemž tyto filtry jsou navrženy a nakonfigurovány tak, aby přesměrovaly provoz na hostitele bastionu. Následně bastionový hostitel podle svých pravidel rozhodne, zda provoz je, nebo není povolen, a to i po první filtraci. Bastionový hostitel je kritickým bodem sítě a musí být chráněn, aby nedošlo k narušení bezpečnosti celé sítě a systémů.

· Prověřená podsíť

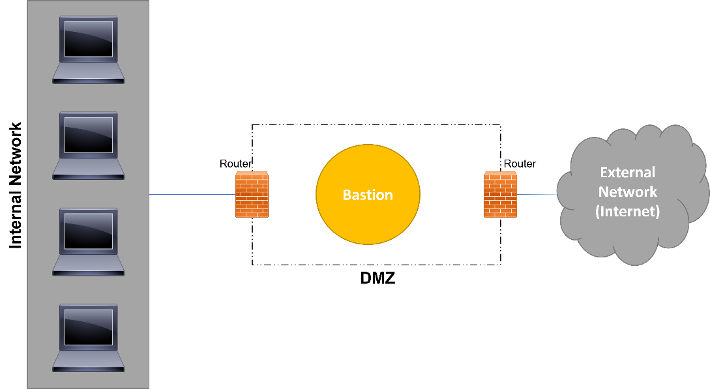

Poslední ze tří architektur je stíněná podsíť, která rovněž zahrnuje hostitele bastionu, stejně jako předchozí architektura, avšak v této architektuře je hostitel bastionu umístěn v izolované oblasti nazvané DMZ (Demilitarized Zone). DMZ je umístěna mezi vnitřní a vnější sítí a je obklopena směrovači pro filtrování paketů (obrázek 7).

Obrázek 7 - Zobrazení architektury stíněné podsítě

Použití DMZ zvyšuje úroveň zabezpečení, protože pokud se útočníkovi podaří projít přes první firewall směrovače, musí se ještě vypořádat s DMZ, aby získal přístup do vnitřní sítě. DMZ může být také nakonfigurována různými způsoby, včetně firewallů, proxy serverů, většího počtu bastionových hostitelů a dalších bezpečnostních systémů, které zvyšují veškeré zabezpečení. Vysoká úroveň zabezpečení a flexibilita konfigurace činí ze stíněné podsítě složitější a nákladnější architekturu.