Komplexní zabezpečení sítě

1. Firewalls

1.3. Typy a vlastnosti brány firewall

Firewall může fungovat různými způsoby, a to na základě metodiky vývojáře, specifických potřeb chráněného systému, vlastností operačního systému, struktury sítě atd. V našich sítích je pak možné nalézt různé typy implementovaných firewallů, mj:

· Filtrování paketů

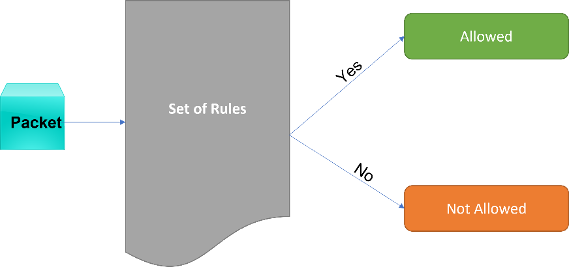

Filtrování paketů bylo prvním vyvinutým typem firewallu, kde byla použita jednoduchá, ale omezená metodika, zaměřená na analýzu IP adres paketů (obrázek 4).

Přenos dat probíhal na základě protokolu TCP/IP (Transmission Control Protocol/Internet Protocol), který je rozdělen do různých vrstev. Obvykle se filtrování paketů omezuje na síťovou a transportní vrstvu: první zahrnovala IP adresu ze všech zařízení v síti a všechny směrovací procesy; druhá zahrnovala transportní protokoly, které umožňují datový provoz a přenos, jako je TCP. Na základě těchto základních konceptů byly firewally využívající filtrování paketů schopny jednak filtrovat pakety na základě jejich adres, zdrojových i cílových, a také filtrovat pakety podle jejich portů TCP a UDP (User Datagram Protocol). Jako příklad lze uvést, že by byl schopen blokovat provoz z IP adresy 192.168.1.1 na portu TCP 80. Všechny služby pracující na tomto portu by byly přístupné ze zařízení s uvedenou IP adresou.

Obrázek 4 - Jednoduché znázornění přístupu k filtrování paketů

· Statické a dynamické filtrování

Včetně všech funkcí z předchozího typu lze také najít firewally provádějící filtraci paketů dvěma různými způsoby, přičemž první z nich se zaměřuje na statickou filtraci a druhý, který je o něco rozvinutější, se zaměřuje na dynamickou filtraci. V prvním modelu (statickém) jsou data blokována nebo povolována jednoduše na základě pravidel, aniž by se bral v úvahu jakýkoli vztah mezi pakety nebo jejich spojením. Zpočátku tento přístup neměl žádné problémy, nicméně některé nové síťové služby nebo aplikace mohou svou správnou komunikaci a přenos dat založit na požadavcích a odpovědích a vytvořit tak specifický tok paketů, které mezi sebou souvisejí. Tím je při použití prvního modelu možné způsobit narušení komunikace, což má za následek nefunkčnost aplikace nebo služby. Navíc to lze považovat i za bezpečnostní problém, kdy by správce sítě byl nucen vytvářet ojedinělá a specifická pravidla, aby nedošlo k selhání těchto služeb, čímž by se zvýšila možnost, že nebudou blokovány pakety, které by skutečně blokovány být měly.

Na druhé straně dynamická filtrace tato omezení řeší. Tento model filtrování paketů zohledňuje kontext paketů a vytváří pravidla, která se dokáží přizpůsobit situaci a následně umožňují práci s konkrétními pakety, dokud je to nutné a pouze během určitého období. Tím se drasticky snižuje pravděpodobnost zablokování důvěryhodných paketů.

· Osobní brány firewall

Existují také jednoduché firewally určené k ochraně osobních počítačů a mobilních zařízení, které může používat běžný uživatel. Dnešní operační systémy již obsahují softwarovou bránu firewall, včetně systémů Microsoft Windows, Linux a Mac OS X. Existují také některé antivirové programy, které obsahují různé úrovně ochrany a bránu firewall. Tyto brány firewall, mají omezený výkon a ochranu, umožňují uživatelům aplikovat jednoduchá pravidla a konfigurovat přístup z aplikací a služeb na internet. I když zvyšují úroveň zabezpečení zařízení, stále je možné je obejít a učinit ze zařízení cíl útoku. Hackeři mohou tyto typy brány firewall snadno obejít a zneužít zranitelnosti systémů. V podnikové síti se doporučuje používat také hraniční rámce, jak bylo vysvětleno dříve.

· Softwarová a hardwarová brána firewall

Již dříve bylo zmíněno, že firewally mohou být implementovány jak hardwarově, tak softwarově. Sama o sobě tato informace není nesprávná, je však nutné dodat, že samotný hardware není nic jiného než zařízení, na kterém je nainstalován software firewallu. Tato zařízení, obvykle označovaná jako zařízení firewall, jsou určena pouze k plnění role brány firewall a mohou obsahovat různé konfigurace a porty, aby se mohla připojit k různým sítím. Taková zařízení se navíc obvykle používají ve větších sítích, kde je značný síťový provoz nebo kde jsou citlivá data. Hlavní výhodou těchto firewallů je, že díky tomu, že hardware byl vyvinut speciálně pro tento účel, si poradí s většími objemy dat a nejsou náchylné k útokům, které se obvykle vyskytují u běžných serverů.

· Brána firewall založená na státu

Po jednoduché filtraci paketů přišla na řadu technologie stavové základny používaná ve firewallech. To způsobilo téměř revoluci ve fungování firewallů, protože místo jednoduché analýzy paketů při jejich průchodu firewallem a jejich blokování nebo povolování podle jednoduchých pravidel, stavové firewally manipulují s dynamickými informacemi a provádějí monitorování a analýzu paketů i během jejich průchodu sítí. Zatímco firewall typu filtrování paketů byl schopen pouze blokovat nebo povolovat pakety na základě jejich IP adres a portů, stavový firewall dokáže detekovat a blokovat nelegitimní síťový provoz na základě vzorů a dalších pokročilých stavových konceptů. Je však důležité zdůraznit, že tento typ firewallu přináší nevýhodu spojenou s nutností ukládat data o provozu do paměti a s hlubší a silnější analýzou, která vyžaduje vyšší výpočetní výkon a úložné kapacity.

· Brána firewall pro aplikace

Ačkoli se tato technologie v dnešní době stále používá, sama o sobě k řádné ochraně sítě před útoky a průniky nestačí. Jako další velký krok v oblasti zabezpečení se zrodily aplikační a webové aplikační brány firewall. Tradiční firewally se omezovaly na obecnou analýzu a monitorování síťového provozu a nedokázaly správně detekovat provoz pocházející z aplikací, služeb nebo jiného softwaru. Tyto nové aplikační firewally byly navrženy tak, aby se s touto mezerou vypořádaly a dokázaly blokovat pokusy o vniknutí, které využívají zranitelnosti, jež je možné zneužít. Mnohé z nich jsou navíc vybaveny rodičovskou kontrolou, která je schopna rozpoznat typ obsahu a určit, zda je vhodný pro sledování mladými lidmi.

· Proxy

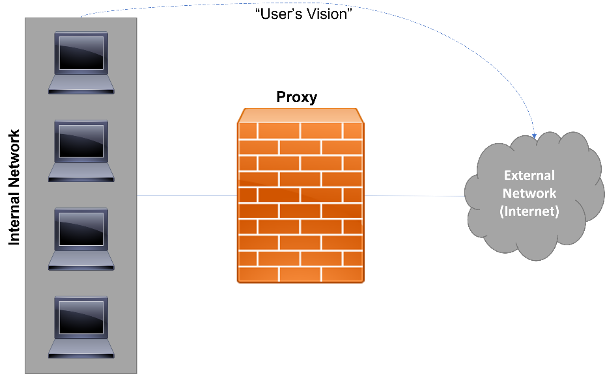

Obrázek 5 - Příklad implementace proxy serveru mezi vnější a vnitřní sítí

Firewall, který funguje jako proxy server a filtruje v podstatě obsah http a přístupy prohlížeče, může být implementován mezi soukromou a veřejnou sítí (obrázek 5). Tímto způsobem je veškerý provoz analyzován a monitorován, což umožňuje lepší kontrolu přístupu a přenosů dat. Je však také možné jej implementovat jako běžný server a přinutit jej, aby veškerý provoz http byl přes něj předáván. Toho běžně využívá mnoho organizací, kde se požaduje, aby všechny webové prohlížeče byly nakonfigurovány tak, aby odesílaly provoz na proxy server, který bude analyzován. V důsledku toho musí hlavní firewall blokovat veškerý http provoz, který nepochází z proxy serveru. Jen tak je možné řádně kontrolovat http požadavky a odpovědi.

· Firewall nové generace

Firewall nové generace byl posledním konceptem, který byl vyvinut a zaměřen v podstatě na korporátní svět. Tento nový typ firewallu zahrnuje všechny předchozí typy do centralizovaného filtru, který je schopen mimo jiné analyzovat a monitorovat pakety, vniknutí a prevenci aplikací a služeb. Tyto firewally lze nalézt i jako online službu. Většinou se však stále používají jako zařízení. Jelikož jsou robustnější a mají hlubší analýzu, jejich implementace je složitější a musí být pečlivě provedena, přičemž by měl být vypracován a pravidelně aktualizován řádný bezpečnostní plán. Tyto firewally, používané jako hlavní bezpečnostní mechanismus, se často instalují na hranici mezi soukromou a veřejnou sítí a kontrolují příchozí a odchozí provoz.